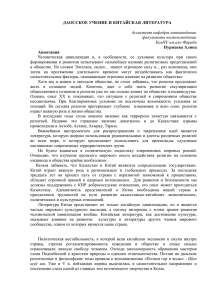

СОДЕРЖАНИЕ ВВЕДЕНИЕ............................................................................................................. 2 1 ОПИСАНИЕ КРЕДИТНО-ФИНАНСОВОЙ ОРГАНИЗАЦИИ, ПОДЛЕЖАЩЕЙ АНАЛИЗУ .............................................................................. 3 1.1 Описание объекта ........................................................................................ 3 2 АНАЛИЗ СООТВЕТСТВИЯ ТРЕБОВАНИЯМ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ (GAP-АНАЛИЗ) ..................... 5 2.1 Анализ ИСПДн в соответствии с приказом ФСТЭК №21................... 5 2.2 Анализ организации в соответствии с ГОСТ 57580.1 – 2017. ............. 9 3 РАССМОТРЕНИЕ АКТУАЛЬНЫХ УГРОЗ .............................................. 40 3.1 Актуальные угрозы (БДУ ФСТЭК) ....................................................... 40 4 ГОСТ 57580.2 – 2018. ОЦЕНКА СООТВЕТСТВИЯ.................................. 47 4.1 Подсчет оценки соответствия до реализации недостающих мер. .... 47 4.2 Подсчет оценки соответствия после реализации недостающих мер58 ЗАКЛЮЧЕНИЕ ................................................................................................... 69 СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ ..................................... 70 ВВЕДЕНИЕ В современном мире вопросы информационной безопасности являются одним из наиболее важных. Организация без должного уровня защиты информации имеет высокий риск утечки конфиденциальных данных и вторжения злоумышленника в бизнес процесс. Для уменьшения рисков подобных инцидентов соответствия предприятия требованиям по информационной безопасности установленным в ГОСТ 57580.1 – 2017, и приказе ФСТЭК России от 18 февраля 2013 г. № 21, в соответствии с методикой, описанной в ГОСТ 57580.2 – 2018, является очень важной задачей. Целью данной курсовой работы является разработка базовых мер и оценка соответствия финансовой организации требованиям ГОСТ 57580, который устанавливает основные принципы и критерии для обеспечения надежности и стабильности финансовых организаций. Для достижения данной цели в работе будут рассмотрены следующие задачи: изучение приказа ФСТЭК №21, ГОСТ 57580-1, ГОСТ 57580-2; выборка актуальных угроз; анализ соответствия финансовой организации установленным требованиям НМД. разработка рекомендаций по улучшению уровня защиты информации финансовой организации и повышению ее соответствия ГОСТ 57580. 2 1 ОПИСАНИЕ КРЕДИТНО-ФИНАНСОВОЙ ОРГАНИЗАЦИИ, ПОДЛЕЖАЩЕЙ АНАЛИЗУ 1.1 Описание объекта Объект: филиал крупного банка, централизованное управление из головного офиса (г. Москва). Осуществляет все виды деятельности в соответствии с лицензией Центробанка. Место нахождения: находится в жилом доме, на 1 этаже, занимает часть 1 этажа дома. Имеет 1 вход для работы с клиентами. Для входа персонала имеется 1 отдельный вход (выход). А также в соответствии с требованиями пожарной безопасности имеется 1 запасной выход (закрытый в обычное время функционирования). ИСПДн: Общедоступные, менее 100 000 не сотрудников, более 1 000 сотрудников, 4 уровень защищенности. Сотрудники: 3 вида сотрудников: 1) административный персонал (управляющий филиалом, начальники смены и тд — всего 5 человек) — находятся в отдельной части отделения банка, в клиентский зал приходят только по необходимости; 2) клиентские менеджеры (10 человек) работают в клиентском зале + в зале для работы с привилегированными клиентами; 3) служба ИТ сопровождения (3 человека), находящиеся в отдельной части отделения банка; 4) обеспечивающий персонал (уборщики помещений, сторожа охраняющие отделение во внерабочее время). Описание ИС: в отделении банка существует разделение территории — клиентский зал, кассы и все остальное. Клиентский зал и кассы — доступны для клиентов, ограничений на проход нет. Остальная территория отделения закрыта для свободного доступа — установлена СКУД с разными уровнями доступа. Закрытая часть условно поделена на разные категории: зона отдыха и работы сотрудников — доступ у всех сотрудников; ИТ зона — доступ для сотрудников ИТ службы; серверная — доступ у выделенных лиц из ИТ службы (по 1 человеку); кабинет административных работников — выделенный доступ из числа сотрудников отделения банка. Ведется видеонаблюдение на всех этажах здания. Вход в административную часть по персональным смарт картам. 3 Рисунок 1 – План помещения Состав ПО: - электронный замок типа ПАК ЗИ от НСД для запуска компьютера — контроль запуска со стороны персонала (только в установленное рабочее время каждого сотрудника) - наличие антивируса - наличие программы, управляющей подключениями съёмных носителей информации (только маркированные носители) - наличие ПО контролирующего программную среду (запрет на установку какого-либо ПО сотрудниками) - наличие DLP системы, контролирующей действия сотрудников (в том числе с принтерами, с эл почтой и тд) - наличие SIEM системы, контролирующей мониторинг и регистрацию инцидентов ИБ - наличие межсетевых экранов, между сегментами сети (клиентский, административный), контроль выхода за периметр организации Техническая часть: Наличие СКУД — пропуск сотрудников по смарткартам в административную часть + в кассы Наличие системы видеонаблюдения (в части где есть биометрические данные — система распознавания встроена в систему видеонаблюдения) Отдельно выделенная серверная, с контролем доступа, для размещения основных серверов организации, почтового сервера и тд Отдельные носители ЭП для работы системы дистанционного банковского обслуживания Наличие сейфов для хранения как в клиентском зале, так и в административной части банка. 4 2 АНАЛИЗ СООТВЕТСТВИЯ ТРЕБОВАНИЯМ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ (GAP-АНАЛИЗ) 2.1 Анализ ИСПДн в соответствии с приказом ФСТЭК №21 Приказ ФСТЭК №21 регламентирует защиту информационных систем, в которых обрабатываются персональные данные (ИСПДн). Так как рассматриваемая финансовая организация обрабатывает ПДн, как сотрудников, так и клиентов, к ней применимы требования по обеспечению безопасности персональных данных. В соответствии с описанием организации, был рассмотрен четвертый уровень защищенности ИСПДн. В таблице 1 приведены реализованные и нереализованные меры рассматриваемой финансовой организации в соответствии с приказом ФСТЭК № 21. 5 Таблица 1 – Перечень мер приказа ФСТЭК № 21 I. Идентификация и аутентификация субъектов доступа и объектов доступа (ИАФ) Идентификация и аутентификация пользователей, являющихся работниками ИАФ.1 да оператора Управление идентификаторами, в том числе создание, присвоение, уничтожение ИАФ.3 да идентификаторов Управление средствами аутентификации, в том числе хранение, выдача, ИАФ.4 инициализация, блокирование средств аутентификации и принятие мер в случае да утраты и (или) компрометации средств аутентификации ИАФ.5 Защита обратной связи при вводе аутентификационной информации да ИАФ.6 Идентификация и аутентификация пользователей, не являющихся работниками оператора (внешних пользователей) Не рассматривается УПД.1 УПД.2 УПД.3 УПД.4 УПД.5 II. Управление доступом субъектов доступа к объектам доступа (УПД) Управление (заведение, активация, блокирование и уничтожение) учетными записями пользователей, в том числе внешних пользователей Реализация необходимых методов (дискреционный, мандатный, ролевой или иной метод), типов (чтение, запись, выполнение или иной тип) и правил разграничения доступа Управление (фильтрация, маршрутизация, контроль соединений, однонаправленная передача и иные способы управления) информационными потоками между устройствами, сегментами информационной системы, а также между информационными системами Разделение полномочий (ролей) пользователей, администраторов и лиц, обеспечивающих функционирование информационной системы Назначение минимально необходимых прав и привилегий пользователям, администраторам и лицам, обеспечивающим функционирование информационной системы соболь соболь Скуд штатными средствами Не предусмотрено использование ИСПДн да соболь да Соболь да Межсетевые экраны да Соболь да Соболь Таблица 1 – Перечень мер приказа ФСТЭК № 21 Ограничение неуспешных попыток входа в информационную систему (доступа к УПД.6 информационной системе) УПД.13 УПД.14 УПД.15 УПД.16 РСБ.1 РСБ.2 РСБ.3 РСБ.7 АВЗ.1 АВЗ.2 АНЗ.2 Реализация защищенного удаленного доступа субъектов доступа к объектам доступа через внешние информационно-телекоммуникационные сети Регламентация и контроль использования в информационной системе технологий беспроводного доступа Регламентация и контроль использования в информационной системе мобильных технических средств Управление взаимодействием с информационными системами сторонних организаций (внешние информационные системы) V. Регистрация событий безопасности (РСБ) Определение событий безопасности, подлежащих регистрации, и сроков их хранения Определение состава и содержания информации о событиях безопасности, подлежащих регистрации Сбор, запись и хранение информации о событиях безопасности в течение установленного времени хранения Защита информации о событиях безопасности VI. Антивирусная защита (АВЗ) Реализация антивирусной защиты Обновление базы данных признаков вредоносных компьютерных программ (вирусов) VIII. Контроль (анализ) защищенности персональных данных (АНЗ) Контроль установки обновлений программного обеспечения, включая обновление программного обеспечения средств защиты информации 7 да Соболь нет необходимо реализовать: контур нет Сканер сети да внутренние НА (политика) нет VPN да SIEM да SIEM да SIEM да SIEM да да антивирус антивирус да ПО, контролирующее программную среду Таблица 1 – Перечень мер приказа ФСТЭК № 21 ЗТС.3 ЗТС.4 ЗИС.3 XII. Защита технических средств (ЗТС) Контроль и управление физическим доступом к техническим средствам, средствам защиты информации, средствам обеспечения функционирования, а также в помещения и сооружения, в которых они установлены, исключающие несанкционированный да физический доступ к средствам обработки информации, средствам защиты информации и средствам обеспечения функционирования информационной системы, в помещения и сооружения, в которых они установлены Размещение устройств вывода (отображения) информации, исключающее ее да несанкционированный просмотр XIII. Защита информационной системы, ее средств, систем связи и передачи данных (3ИС) Обеспечение защиты персональных данных от раскрытия, модификации и навязывания (ввода ложной информации) при ее передаче (подготовке к передаче) по каналам связи, нет имеющим выход за пределы контролируемой зоны, в том числе беспроводным каналам связи СКУД СКУД VPN Таким образом организация была проверена на соответствие мерам приказу ФСТЭК №21. В рамках работы ИСПДн необходимо было проверить ИСПДн организации на соответствие требованиям ФСТЭК. 8 2.2 Анализ организации в соответствии с ГОСТ 57580.1 – 2017. Был проанализирован базовый набор мер для третьего уровня защиты финансовой организации. Анализ представлен в таблице 2. По итогам анализа выявлены недостающие меры защиты информационной безопасности: почтовый сервер; сканер сети; ПО, обеспечивающее безопасный внешний шлюз, с возможностью проверки трафика на вредоносный код (Source Web Gateway); мобильный антивирус; MDM-решение (Secret MDM); ПО для удаленного подключения (КонтурДоступ); Политика защиты информации при осуществлении удаленного логического доступа с использованием мобильных устройств; уничтожитель информации с МНИ; защищенный канал связи (VIPNET). В соответствии с П-683 4-й уровень ИСПДн равен 1-му уровню защиты в ГОСТ 57580.1 – 2017. В таблице 2 рассмотрена таблица соответствия из ГОСТ 57580.1 – 2017. Таблица 2 – Базовые меры ГОСТ 57580.1 Управление учетными записями и правами субъектов логического доступа Осуществление логического доступа пользователями и эксплуатационным УЗП.1 Т персоналом под уникальными и персонифицированными учетными записями Контроль соответствия фактического состава разблокированных учетных записей УЗП.2 Т фактическому составу легальных субъектов логического доступа Контроль отсутствия незаблокированных учетных записей: - уволенных работников; УЗП.3 - работников, отсутствующих на рабочем месте более 90 календарных дней; Т - работников внешних (подрядных) организаций, прекративших свою деятельность в организации Контроль отсутствия незаблокированных учетных записей неопределенного УЗП.4 О целевого назначения Документарное определение правил предоставления (отзыва) и блокирования УЗП.5 О логического доступа Назначение для всех ресурсов доступа распорядителя логического доступа УЗП.6 О (владельца ресурса доступа) Предоставление прав логического доступа по решению распорядителя логического УЗП.7 О доступа (владельца ресурса доступа) Хранение эталонной информации о предоставленных правах логического доступа и УЗП.8 Т обеспечение целостности указанной информации Контроль соответствия фактических прав логического доступа эталонной УЗП.9 Т информации о предоставленных правах логического доступа Исключение возможного бесконтрольного самостоятельного расширения УЗП.10 Т пользователями предоставленных им прав логического доступа Исключение возможного бесконтрольного изменения пользователями параметров УЗП.11 настроек средств и систем защиты информации, параметров настроек АС, Т связанных с защитой информации УЗП.12 Контроль необходимости отзыва прав субъектов логического доступа при изменении их должностных обязанностей О Соболь Политика обеспечения защиты информации при управлении доступом Соболь Политика обеспечения защиты информации при управлении доступом Таблица 2 – Базовые меры ГОСТ 57580.1 Контроль прекращения предоставления логического доступа и блокирование УЗП.13 учетных записей при истечении периода (срока) предоставления логического доступа Установление фактов неиспользования субъектами логического доступа УЗП.15 предоставленных им прав на осуществление логического доступа на протяжении периода времени, превышающего 45 дней Реализация контроля со стороны распорядителя логического доступа целесообразности дальнейшего предоставления прав логического доступа, не УЗП.16 использованных субъектами на протяжении периода времени, указанного в мерах УЗП.14, УЗП.15 настоящей таблицы Реализация возможности определения состава предоставленных прав логического УЗП.17 доступа для конкретного ресурса доступа Реализация возможности определения состава предоставленных прав логического УЗП.18 доступа для конкретного субъекта логического доступа Определение состава ролей, связанных с выполнением операции (транзакции) в АС, имеющих финансовые последствия для финансовой организации, клиентов и УЗП.19 контрагентов, и ролей, связанных с контролем выполнения указанных операций (транзакций), запрет выполнения указанных ролей одним субъектом логического доступа Реализация правил управления правами логического доступа, обеспечивающих УЗП.20 запрет совмещения одним субъектом логического доступа ролей, предусмотренных мерой УЗП.19 настоящей таблицы 11 Т Соболь Т О Политика обеспечения защиты информации при управлении доступом Т Т Т Т Соболь Таблица 2 – Базовые меры ГОСТ 57580.1 Реализация правил управления правами логического доступа, обеспечивающих запрет совмещения одним субъектом логического доступа следующих функций: - эксплуатация и (или) контроль эксплуатации ресурса доступа, в том числе АС, одновременно с использованием по назначению ресурса доступа в рамках реализации бизнес-процесса финансовой организации; - создание и (или) модернизация ресурса доступа, в том числе АС, одновременно с УЗП.21 использованием по назначению ресурса доступа в рамках реализации бизнеспроцесса финансовой организации; - эксплуатация средств и систем защиты информации одновременно с контролем эксплуатации средств и систем защиты информации; - управление учетными записями субъектов логического доступа одновременно с управлением правами субъектов логического доступа Регистрация событий защиты информации, связанных с действиями, и контроль действий эксплуатационного персонала, обладающего привилегированными УЗП.22 правами логического доступа, позволяющими осуществить деструктивное воздействие, приводящие к нарушению выполнения бизнес-процессов или технологических процессов финансовой организации Регистрация событий защиты информации, связанных с действиями, и контроль действий эксплуатационного персонала и пользователей, обладающих правами УЗП.23 логического доступа, в том числе в АС, позволяющими осуществить операции (транзакции), приводящие к финансовым последствиям для финансовой организации, клиентов и контрагентов Регистрация событий защиты информации, связанных с действиями, и контроль УЗП.24 действий эксплуатационного персонала, обладающего правами по управлению логическим доступом Регистрация событий защиты информации, связанных с действиями по управлению УЗП.25 учетными записями и правами субъектов логического доступа Регистрация событий защиты информации, связанных с действиями, и контроль УЗП.26 действий эксплуатационного персонала, обладающего правами по управлению техническими мерами, реализующими многофакторную аутентификацию 12 Т Политика обеспечения защиты информации при управлении доступом Т Т Соболь Т Т Т Таблица 2 – Базовые меры ГОСТ 57580.1 Регистрация событий защиты информации, связанных с действиями, и контроль действий эксплуатационного персонала, обладающего привилегированными УЗП.22 правами логического доступа, позволяющими осуществить деструктивное Т воздействие, приводящие к нарушению выполнения бизнес-процессов или технологических процессов финансовой организации Регистрация событий защиты информации, связанных с действиями, и контроль действий эксплуатационного персонала и пользователей, обладающих правами УЗП.23 логического доступа, в том числе в АС, позволяющими осуществить операции Т (транзакции), приводящие к финансовым последствиям для финансовой организации, клиентов и контрагентов Регистрация событий защиты информации, связанных с действиями, и контроль УЗП.24 действий эксплуатационного персонала, обладающего правами по управлению Т логическим доступом Регистрация событий защиты информации, связанных с действиями по управлению Соболь УЗП.25 Т учетными записями и правами субъектов логического доступа Регистрация событий защиты информации, связанных с действиями, и контроль УЗП.26 действий эксплуатационного персонала, обладающего правами по управлению Т техническими мерами, реализующими многофакторную аутентификацию Регистрация событий защиты информации, связанных с действиями, и контроль действий эксплуатационного персонала, обладающего правами по изменению УЗП.27 Т параметров настроек средств и систем защиты информации, параметров настроек АС, связанных с защитой информации Регистрация событий защиты информации, связанных с действиями, и контроль УЗП.28 действий эксплуатационного персонала, обладающего правами по управлению Т криптографическими ключами Закрепление АРМ пользователей и эксплуатационного персонала за конкретными УЗП.29 О субъектами логического доступа Идентификация, аутентификация, авторизация (разграничение доступа) при осуществлении логического доступа РД.2 Идентификация и многофакторная аутентификация пользователей Т Соболь РД.4 Идентификация и многофакторная аутентификация эксплуатационного персонала Т 13 Таблица 2 – Базовые меры ГОСТ 57580.1 РД.2 Идентификация и многофакторная аутентификация пользователей РД.4 Идентификация и многофакторная аутентификация эксплуатационного персонала Аутентификация программных сервисов, осуществляющих логический доступ с РД.5 использованием технических учетных записей Аутентификация АРМ эксплуатационного персонала, используемых для РД.6 осуществления логического доступа Аутентификация АРМ пользователей, используемых для осуществления РД.7 логического доступа РД.8 Сокрытие (неотображение) паролей при их вводе субъектами доступа Запрет использования учетных записей субъектов логического доступа с РД.9 незаданными аутентификационными данными или заданными по умолчанию разработчиком ресурса доступа, в том числе разработчиком АС Запрет на использование групповых, общих и стандартных учетных записей и РД.10 паролей, а также прочих подобных методов идентификации и аутентификации, не позволяющих определить конкретного субъекта доступа Временная блокировка учетной записи пользователей после выполнения ряда РД.11 неуспешных последовательных попыток аутентификации на период времени не менее 30 мин Запрет множественной аутентификации субъектов логического доступа с РД.12 использованием одной учетной записи путем открытия параллельных сессий логического доступа с использованием разных АРМ, в том числе виртуальных Обеспечение возможности выполнения субъектом логического доступа работниками финансовой организации процедуры принудительного прерывания РД.13 сессии логического доступа и (или) приостановки осуществления логического доступа (с прекращением отображения на мониторе АРМ информации, доступ к которой получен в рамках сессии осуществления логического доступа) Автоматическое прерывание сессии логического доступа (приостановка осуществления логического доступа) по истечении установленного времени РД.14 бездействия (неактивности) субъекта логического доступа, не превышающего 15 мин, с прекращением отображения на мониторе АРМ информации, доступ к которой получен в рамках сессии осуществления логического доступа 14 Т Т Т Т Соболь Т Т О О Политика обеспечения защиты информации при управлении доступом Т Т Т Т Соболь Таблица 2 – Базовые меры ГОСТ 57580.1 Выполнение процедуры повторной аутентификации для продолжения осуществления логического доступа после его принудительного или РД.15 автоматического прерывания (приостановки осуществления логического доступа), предусмотренного мерами РД.13 и РД.14 настоящей таблицы Использование на АРМ субъектов логического доступа встроенных механизмов РД.16 контроля изменения базовой конфигурации оборудования (пароль на изменение параметров конфигурации системы, хранящихся в энергонезависимой памяти) Запрет на использование технологии аутентификации с сохранением РД.17 аутентификационных данных в открытом виде в СВТ Запрет на передачу аутентификационных данных в открытом виде по каналам и РД.18 линиям связи и их передачу куда-либо, кроме средств или систем аутентификации РД.19 Смена паролей пользователей не реже одного раза в год РД.20 Смена паролей эксплуатационного персонала не реже одного раза в квартал РД.21 Использование пользователями паролей длиной не менее восьми символов Использование эксплуатационным персоналом паролей длиной не менее РД.22 шестнадцати символов Использование при формировании паролей субъектов логического доступа РД.23 символов, включающих буквы (в верхнем и нижнем регистрах) и цифры Запрет использования в качестве паролей субъектов логического доступа легко РД.24 вычисляемых сочетаний букв и цифр (например, имена, фамилии, наименования, общепринятые сокращения) Обеспечение возможности самостоятельной смены субъектами логического РД.25 доступа своих паролей Хранение копий аутентификационных данных эксплуатационного персонала на РД.26 выделенных МНИ или на бумажных носителях Реализация защиты копий аутентификационных данных эксплуатационного РД.27 персонала от НСД при их хранении на МНИ или бумажных носителях Регистрация персонификации, выдачи (передачи) и уничтожения персональных РД.28 технических устройств аутентификации, реализующих многофакторную аутентификацию РД.29 Смена аутентификационных данных в случае их компрометации 15 Т Т Т Т Т Т Т Т Т О Соболь Т О О О О Политика обеспечения защиты информации при управлении доступом Таблица 2 – Базовые меры ГОСТ 57580.1 РД.30 Авторизация логического доступа к ресурсам доступа, в том числе АС Реализация необходимых методов (дискреционный, мандатный, ролевой или иной РД.31 метод) при разграничении логического доступа к ресурсам доступа Реализация ролевого метода (с определением для каждой роли прав доступа) при РД.32 разграничении логического доступа в АС Реализация необходимых типов (чтение, запись, выполнение или иной тип) и РД.33 правил разграничения логического доступа к ресурсам доступа, в том числе АС Запрет реализации пользователями бизнес-процессов и технологических процессов РД.34 финансовой организации с использования учетных записей эксплуатационного персонала, в том числе в АС Запрет выполнения пользователями бизнес-процессов с использованием РД.35 привилегированных прав логического доступа, в том числе работы пользователей с правами локального администратора АРМ Оповещение субъекта логического доступа после успешной авторизации о дате и РД.36 времени его предыдущей авторизации в АС Контроль состава разрешенных действий в АС до выполнения идентификации и РД.37 аутентификации РД.38 РД.39 РД.40 РД.41 РД.42 РД.43 Размещение устройств вывода (отображения) информации, исключающее ее несанкционированный просмотр Регистрация выполнения субъектами логического доступа ряда неуспешных последовательных попыток аутентификации Регистрация осуществления субъектами логического доступа идентификации и аутентификации Регистрация авторизации, завершения и (или) прерывания (приостановки) осуществления эксплуатационным персоналом и пользователями логического доступа, в том числе в АС Регистрация запуска программных сервисов, осуществляющих логический доступ Регистрация изменений аутентификационных данных, используемых для осуществления логического доступа 16 Т Т Т Т Т Соболь Т Т Т О Политика обеспечения защиты информации при управлении доступом Т Т Т Т Т Соболь Таблица 2 – Базовые меры ГОСТ 57580.1 РД.44 ФД.1 ФД.2 ФД.3 ФД.4 ФД.5 ФД.6 ФД.7 ФД.8 ФД.9 ФД.10 ФД.11 ФД.12 ФД.13 ФД.14 ФД.16 Регистрация действий пользователей и эксплуатационного персонала, предусмотренных в случае компрометации их аутентификационных данных О Защита информации при осуществлении физического доступа Документарное определение правил предоставления физического доступа О Контроль перечня лиц, которым предоставлено право самостоятельного Т физического доступа в помещения Контроль самостоятельного физического доступа в помещения для лиц, не Т являющихся работниками финансовой организации Контроль самостоятельного физического доступа в помещения для технического Т (вспомогательного) персонала Осуществление физического доступа лицами, которым не предоставлено право самостоятельного доступа в помещения, только под контролем работников О финансовой организации, которым предоставлено такое право Назначение для всех помещений распорядителя физического доступа О Предоставление права самостоятельного физического доступа в помещения по О решению распорядителя физического доступа Оборудование входных дверей помещения механическими замками, О обеспечивающими надежное закрытие помещений в нерабочее время Оборудование помещений средствами (системами) контроля и управления Т доступом Оборудование помещений средствами видеонаблюдения Т Оборудование помещений средствами охранной и пожарной сигнализации Т Расположение серверного и сетевого оборудования в запираемых серверных О стоечных шкафах Контроль доступа к серверному и сетевому оборудованию, расположенному в О запираемых серверных стоечных шкафах Хранение архивов информации средств (систем) контроля и управления доступом Т не менее трех лет Хранение архивов информации средств видеонаблюдения не менее 90 дней Т 17 Политика обеспечения защиты информации при управлении доступом СКУД Таблица 2 – Базовые меры ГОСТ 57580.1 Регистрация доступа к общедоступным объектам доступа с использованием средств ФД.17 видеонаблюдения Хранение архивов информации средств видеонаблюдения, регистрирующих доступ ФД.18 к общедоступным объектам доступа, не менее 14 дней Контроль состояния общедоступных объектов доступа с целью выявлений ФД.19 несанкционированных изменений в их аппаратном обеспечении и (или) ПО Приведение общедоступных объектов доступа, для которых были выявлены несанкционированные изменения в их аппаратном обеспечении и (или) ПО (до устранения указанных несанкционированных изменений), в состояние, при котором ФД.20 невозможно их использование для осуществления операции (транзакции), приводящей к финансовым последствиям для финансовой организации, клиентов и контрагентов Регистрация событий защиты информации, связанных с входом (выходом) в ФД.21 помещения (из помещений), в которых расположены объекты доступа Идентификация и учет ресурсов и объектов доступа ИУ.1 Учет созданных, используемых и (или) эксплуатируемых ресурсов доступа ИУ.2 Учет используемых и (или) эксплуатируемых объектов доступа Учет эксплуатируемых общедоступных объектов доступа (в том числе банкоматов, ИУ.3 платежных терминалов) Контроль фактического состава созданных, используемых и (или) эксплуатируемых ресурсов доступа (баз данных, сетевых файловых ресурсов, виртуальных машин) и ИУ.4 их корректного размещения в сегментах вычислительных сетей финансовой организации Контроль выполнения операций по созданию, удалению ИУ.5 и резервному копированию ресурсов доступа (баз данных, сетевых файловых ресурсов, виртуальных машин) Контроль фактического состава эксплуатируемых объектов доступа и их ИУ.6 корректного размещения в сегментах вычислительных сетей финансовой организации 18 Т Т О О Т Т Т Т Т DLP Т Т Таблица 2 – Базовые меры ГОСТ 57580.1 Регистрация событий защиты информации, связанных с созданием, копированием, ИУ.7 в том числе резервным, и (или) удалением ресурсов доступа (баз данных, сетевых файловых ресурсов, виртуальных машин) Регистрация событий защиты информации, связанных с подключением ИУ.8 (регистрацией) объектов доступа в вычислительных сетях финансовой организации Обеспечение защиты вычислительных сетей Выделение в вычислительных сетях финансовой организации отдельных сегментов (групп сегментов), предназначенных для размещения информационной СМЭ.1 инфраструктуры каждого из контуров безопасности (далее - сегменты контуров безопасности) Реализация сетевого взаимодействия и сетевой изоляции на уровне не выше третьего (сетевой) по семиуровневой стандартной модели взаимодействия открытых систем, определенной в ГОСТ Р ИСО/МЭК 7498-1, сегментов контуров СМЭ.2 безопасности и внутренних вычислительных сетей финансовой организации, не предназначенных для размещения информационной инфраструктуры, входящей в контуры безопасности (далее - иные внутренние вычислительные сети финансовой организации) Межсетевое экранирование вычислительных сетей сегментов контуров безопасности, включая фильтрацию данных на сетевом и прикладном уровнях СМЭ.3 семиуровневой стандартной модели взаимодействия открытых систем, определенной в ГОСТ Р ИСО/МЭК 7498-1 Реализация и контроль информационного взаимодействия между сегментами контуров безопасности и иными внутренними вычислительными сетями СМЭ.4 финансовой организации в соответствии с установленными правилами и протоколами сетевого взаимодействия Реализация и контроль информационного взаимодействия с применением программных шлюзов между сегментами контуров безопасности и иными СМЭ.5 внутренними вычислительными сетями финансовой организации с целью обеспечения ограничения и контроля на передачу данных по инициативе субъектов логического доступа 19 Т т Т Т Межсетевой экран Т Т Т Таблица 2 – Базовые меры ГОСТ 57580.1 Выделение в вычислительных сетях финансовой организации отдельных сегментов (групп сегментов), предназначенных для размещения информационной СМЭ.6 инфраструктуры, используемой только на этапе создания и (или) модернизации АС, в том числе тестирования ПО и СВТ (далее - сегмент разработки и тестирования) Реализация запрета сетевого взаимодействия сегмента разработки и тестирования и СМЭ.7 иных внутренних вычислительных сетей финансовой организации по инициативе сегмента разработки и тестирования Выделение в составе сегментов контуров безопасности отдельных СМЭ.8 пользовательских сегментов, в которых располагаются только АРМ пользователей Выделение в составе сегментов контуров безопасности отдельных сегментов управления, в которых располагаются только АРМ эксплуатационного персонала, СМЭ.9 используемые для выполнения задач администрирования информационной инфраструктуры Выделение в составе сегментов контуров безопасности отдельных сегментов хранения и обработки данных, в которых располагаются ресурсы доступа, СМЭ.10 предназначенные для обработки и хранения данных, серверное оборудование и системы хранения данных Выделение отдельных сегментов для размещения общедоступных объектов доступа СМЭ.11 (в том числе банкоматов, платежных терминалов) Реализация и контроль информационного взаимодействия между сегментами вычислительных сетей, определенных мерами СМЭ.8 — СМЭ.11 настоящей СМЭ.12 таблицы, и иными сегментами вычислительных сетей в соответствии с установленными правилами и протоколами сетевого взаимодействия Контроль содержимого информации при ее переносе из сегментов или в сегменты СМЭ.13 контуров безопасности с использованием переносных (отчуждаемых) носителей информации Реализация сетевого взаимодействия и сетевой изоляции на уровне не выше второго (канальный) посемиуровневой стандартной модели взаимодействия открытых СМЭ.14 систем, определенной в ГОСТ Р ИСО/МЭК 7498-1, внутренних вычислительных сетей финансовой организации и сети Интернет 20 Т Т Т Т Т Т Т Политика обеспечения защиты вычислительных сетей О Т Межсетевой экран Таблица 2 – Базовые меры ГОСТ 57580.1 Межсетевое экранирование внутренних вычислительных сетей финансовой организации, включая фильтрацию данных на сетевом и прикладном уровнях СМЭ.16 семиуровневой стандартной модели взаимодействия открытых систем, определенной в ГОСТ Р ИСО/МЭК 7498-1 Реализация и контроль информационного взаимодействия внутренних СМЭ.17 вычислительных сетей финансовой организации и сети Интернет в соответствии с установленными правилами и протоколами сетевого взаимодействия СМЭ.18 Сокрытие топологии внутренних вычислительных сетей финансовой организации Реализация сетевого взаимодействия внутренних вычислительных сетей СМЭ.19 финансовой организации и сети Интернет через ограниченное количество контролируемых точек доступа Реализация почтового обмена с сетью Интернет через ограниченное количество контролируемых точек информационного взаимодействия, состоящих из внешнего СМЭ.20 (подключенного к сети Интернет) и внутреннего (размещенного во внутренних сетях финансовой организации) почтовых серверов с безопасной репликацией почтовых сообщений между ними Регистрация изменений параметров настроек средств и систем защиты информации, СМЭ.21 обеспечивающих реализацию сегментации, межсетевого экранирования и защиты вычислительных сетей финансовой организации Выявление вторжений и сетевых атак Контроль отсутствия (выявление) аномальной сетевой активности, связанной с возможным несанкционированным информационным взаимодействием между ВСА.1 сегментами контуров безопасности и иными внутренними вычислительными сетями финансовой организации Контроль отсутствия (выявление) аномальной сетевой активности, связанной с ВСА.2 возможным несанкционированным информационным взаимодействием между вычислительными сетями финансовой организации и сетью Интернет 21 Т Т Т Т Т Почтовый сервер Т Межсетевой экран Т SIEM Т Таблица 2 – Базовые меры ГОСТ 57580.1 Контроль отсутствия (выявление) аномальной сетевой активности, связанной с возможным несанкционированным информационным взаимодействием между ВСА.3 сегментами, предназначенными для размещения общедоступных объектов доступа (в том числе банкоматов, платежных терминалов), и сетью Интернет Контроль отсутствия (выявление) аномальной сетевой активности, связанной с возможным несанкционированным логическим доступом к ресурсам доступа, ВСА.4 размещенным в вычислительных сетях финансовой организации, подключенных к сети Интернет Контроль отсутствия (выявление) аномальной сетевой активности, связанной с ВСА.5 возможным несанкционированным удаленным доступом Контроль отсутствия (выявление) аномальной сетевой активности, связанной с ВСА.6 возможным несанкционированным логическим доступом к ресурсам доступа, размещенным во внутренних вычислительных сетях финансовой организации Контроль отсутствия (выявление) аномальной сетевой активности, связанной с ВСА.7 возможным несанкционированным доступом к аутентификационным данным легальных субъектов доступа Контроль отсутствия (выявление) аномальной сетевой активности, связанной с возможным осуществлением атак типа "отказ в обслуживании", предпринимаемых ВСА.8 в отношении ресурсов доступа, размещенных в вычислительных сетях финансовой организации, подключенных к сети Интернет Блокирование атак типа "отказ в обслуживании" в масштабе времени, близком к ВСА.9 реальному Контроль и обеспечение возможности блокировки нежелательных сообщений ВСА.10 электронной почты (SPAM) Реализация контроля, предусмотренного мерами ВСА.1 - ВСА.9 настоящей таблицы, путем сканирования и анализа сетевого трафика между группами ВСА.11 сегментов вычислительных сетей финансовой организации, входящих в разные контуры безопасности 22 Т Т Т Т Т Т Т Т Почтовый сервер Т SIEM Таблица 2 – Базовые меры ГОСТ 57580.1 Реализация контроля, предусмотренного мерами ВСА.1 — ВСА.9 настоящей ВСА.12 таблицы, путем сканирования и анализа сетевого трафика в пределах сегмента Т контура безопасности Реализация контроля, предусмотренного мерами ВСА.1 - ВСА.9 настоящей ВСА.13 таблицы, путем сканирования и анализа сетевого трафика между вычислительными Т сетями финансовой организации и сетью Интернет Регистрация фактов выявления аномальной сетевой активности в рамках контроля, ВСА.14 Т предусмотренного мерами ВСА.1-ВСА.8 Защита информации, передаваемой по вычислительным сетям Применение сетевых протоколов, обеспечива щих защиту подлинности сетевого соединения, контроль целостности сетевого взаимодействия и реализацию ЗВС.1 технологии двухсторонней аутентификации при осуществлении логического Т доступа с использованием телекоммуникационных каналов и (или) линий связи, не контролируемых финансовой организацией Реализация защиты информации от раскрытия и модификации, применение двухсторонней аутентификации при ее передаче с использованием сети Интернет, ЗВС.2 Т телекоммуникационных каналов и (или) линий связи, не контролируемых финансовой организацией Защита беспроводных сетей Аутентификация устройств доступа техническими средствами, реализующими ЗБС.1 Т функции беспроводного сетевого соединения (точками доступа по протоколу Wi-Fi) Защита информации от раскрытия и модификации при ее передаче с ЗБС.2 Т использованием протоколов беспроводного доступа Размещение технических средств, реализующих функции беспроводного ЗБС.3 соединения, в выделенных сегментах вычислительных сетей финансовой Т организации Реализация сетевого взаимодействия и сетевой изоляции на уровне не выше второго (канальный) по семиуровневой стандартной модели взаимодействия открытых ЗБС.4 систем, определенной в ГОСТ Р ИСО/МЭК 7498-1, внутренних вычислительных Т сетей финансовой организации и сегментов вычисленных сетей, выделенных в соответствии с пунктом ЗБС.З настоящей таблицы 23 сканер сети SIEM Использование сетевых протоколов с "рукопожатием" VipNet Маршрутизаторы и их настройка Таблица 2 – Базовые меры ГОСТ 57580.1 Межсетевое экранирование внутренних вычислительных сетей финансовой организации и сегментов вычисленных сетей, выделенных в соответствии с мерой ЗБС.6 ЗБС.3 настоящей таблицы, включая фильтрацию данных на сетевом и прикладном Т уровнях семиуровневой стандартной модели взаимодействия открытых систем, определенной в ГОСТ Р ИСО/МЭК 7498-1 Реализация и контроль информационного взаимодействия внутренних вычислительных сетей финансовой организации и сегментов вычисленных сетей, ЗБС.7 Т выделенных в соответствии с мерой ЗБС.3 настоящей таблицы, в соответствии с установленными правилами и протоколами сетевого взаимодействия Блокирование попыток подключения к беспроводным точкам доступа с ЗБС.8 незарегистрированных устройств доступа, в том числе из-за пределов зданий и Т сооружений финансовой орга Регистрация попыток подключения к беспроводным точкам доступа с ЗБС.9 незарегистрированных устройств доступа, в том числе из-за пределов финансовой Т организации Регистрация изменений параметров настроек средств и систем защиты информации, обеспечивающих реализацию сегментации, межсетевого экранирования и защиты ЗБС.10 Т внутренних вычислительных сетей финансовой организации и сегментов вычисленных сетей, выделенных в соответствии с мерой ЗБС.3 Контроль целостности и защищенности информационной инфраструктуры Контроль отсутствия и обеспечение оперативного устранения известных (описанных) уязвимостей защиты информации, использование которых может ЦЗИ.1 позволить осуществить несанкционированное (неконтролируемое) Т информационное взаимодействие между сегментами контуров безопасности и иными внутренними сетями финансовой организации Контроль отсутствия и обеспечение оперативного устранения известных (описанных) уязвимостей защиты информации, использование которых может ЦЗИ.2 позволить осуществить несанкционированное (неконтролируемое) Т информационное взаимодействие между внутренними вычислительными сетями финансовой организации и сетью Интернет 24 Межсетевой экран Barracuda Web Security Контроль программной среды Таблица 2 – Базовые меры ГОСТ 57580.1 Контроль отсутствия и обеспечение оперативного устранения известных (описанных) уязвимостей защиты информации, использование которых может позволить осуществить несанкционированное (неконтролируемое) ЦЗИ.3 информационное взаимодействие между сегментами, предназначенными для размещения общедоступных объектов доступа (в том числе банкоматов, платежных терминалов), и сетью Интернет Контроль отсутствия и обеспечение оперативного устранения известных (описанных) уязвимостей защиты информации, использование которых может ЦЗИ.4 позволить осуществить несанкционированный логический доступ к ресурсам доступа, размещенным в вычислительных сетях финансовой организации, подключенных к сети Интернет Контроль отсутствия и обеспечение оперативного устранения известных ЦЗИ.5 (описанных) уязвимостей защиты информации, использование которых может позволить осуществить несанкционированный удаленный доступ Контроль отсутствия и обеспечение оперативного устранения известных (описанных) уязвимостей защиты информации, использование которых может ЦЗИ.6 позволить осуществить несанкционированный логический доступ к ресурсам доступа, размещенным во внутренних вычислительных сетях финансовой организации Контроль отсутствия и обеспечение оперативного устранения известных ЦЗИ.7 (описанных) уязвимостей, предусмотренных мерами ЦЗИ.1 - ЦЗИ.6, путем сканирования и анализа параметров настроек серверного и сетевого оборудования Контроль отсутствия и обеспечение оперативного устранения известных (описанных) уязвимостей, указанных в пунктах ЦЗИ.1 - ЦЗИ.6 настоящей таблицы, путем сканирования и анализа состава, версий и параметров настроек прикладного ЦЗИ.8 ПО, ПО АС и системного ПО, реализующего функции обеспечения защиты информации и (или) влияющего на обеспечение защиты информации (далее в настоящем разделе - системное ПО), установленного на серверном и сетевом оборудовании 25 Т Т Т Т Т Т Таблица 2 – Базовые меры ГОСТ 57580.1 Контроль отсутствия и обеспечение оперативного устранения известных (описанных) уязвимостей, предусмотренных мерами ЦЗИ.1 - ЦЗИ.6 настоящей ЦЗИ.9 таблицы, путем сканирования и анализа состава, версий и параметров настроек прикладного ПО, ПО АС и (или) системного ПО, установленного на АРМ пользователей и эксплуатационного персонала Контроль отсутствия и обеспечение оперативного устранения известных (описанных) уязвимостей, предусмотренных мерами ЦЗИ.1 - ЦЗИ.6 настоящей ЦЗИ.10 таблицы, путем сканирования и анализа состава, версий и параметров настроек средств и систем защиты информации Ограничение (запрет) использования на АРМ пользователей и эксплуатационного персонала, задействованных в выполнении бизнес-процессов финансовой ЦЗИ.11 организации, ПО, реализующего функции по разработке, отладке и (или) тестированию ПО Контроль размещения и своевременного обновления на серверном и сетевом оборудовании ПО средств и систем защиты информации, прикладного ПО, ПО АС, ЦЗИ.12 системного ПО и сигнатурных баз средств защиты информации, в том числе с целью устранения выявленных уязвимостей защиты информации Контроль размещения и своевременного обновления на АРМ пользователей и эксплуатационного персонала ПО средств и систем защиты информации, ЦЗИ.13 прикладного ПО, ПО АС и системного ПО, в том числе с целью устранения выявленных уязвимостей защиты информации Контроль работоспособности (тестирование) и правильности функционирования ЦЗИ.14 АС после выполнения обновлений ПО, предусмотренного мерами ЦЗИ.12 и ЦЗИ.13 настоящей таблицы, выполняемого в сегментах разработки и тестирования Контроль отсутствия и обеспечение оперативного устранения известных ЦЗИ.15 (описанных) уязвимостей защиты информации после выполнения обновлений ПО, предусмотренного мерой ЦЗИ.12 26 Т Т О Т Политика контроля целостности и защищенности информационной инфратруктуры Т О Т Контроль программной среды Таблица 2 – Базовые меры ГОСТ 57580.1 Обеспечение возможности восстановления эталонных копий ПО АС, ПО средств и ЦЗИ.16 систем защиты информации, системного ПО в случаях нештатных ситуаций Наличие, учет и контроль целостности эталонных копий ПО АС, ПО средств и ЦЗИ.17 систем защиты информации, системного ПО Наличие, учет и контроль целостности эталонных значений параметров настроек ЦЗИ.18 ПО АС, системного ПО, ПО средств и систем защиты информации, возможность восстановления указанных настроек в случаях нештатных ситуаций Контроль целостности и достоверности источников получения при ЦЗИ.19 распространении и (или) обновлении ПО АС, ПО средств и систем защиты информации, системного ПО Контроль состава разрешенного для использования ПО АРМ пользователей и ЦЗИ.20 эксплуатационного персонала Исключение возможности установки и (или) запуска неразрешенного для ЦЗИ.21 использования ПО АРМ пользователей и эксплуатационного персонала ЦЗИ.22 ЦЗИ.23 ЦЗИ.24 ЦЗИ.25 ЦЗИ.26 ЦЗИ.27 ЦЗИ.28 ЦЗИ.29 ЦЗИ.30 Контроль состава ПО серверного оборудования О Т Т Т Т Контроль программной среды Т Т Контроль состава ПО АРМ пользователей и эксплуатационного персонала, запускаемого при загрузке операционной системы Контроль целостности запускаемых компонентов ПО АС на АРМ пользователей и эксплуатационного п Реализация доверенной загрузки операционных систем АРМ пользователей и эксплуатационного персонала Контроль (выявление) использования технологии мобильного кода Регистрация фактов выявления уязвимостей защиты информации Регистрация установки, обновления и (или) удаления ПО АС, ПО средств и систем защиты информации, системного ПО на серверном и сетевом оборудовании Регистрация установки, обновления и (или) удаления прикладного ПО, ПО АС, ПО средств и систем защиты информации, системного ПО на АРМ пользователей и эксплуатационного персонала Регистрация запуска программных сервисов 27 Политика контроля целостности и защищенности информационной инфратруктуры Политика контроля целостности и защищенности информационной инфратруктуры Т Т Т Т Т Т Т Т Контроль программной среды Таблица 2 – Базовые меры ГОСТ 57580.1 Контроль состава ПО АРМ пользователей и эксплуатационного персонала, ЦЗИ.23 запускаемого при загрузке операционной системы Контроль целостности запускаемых компонентов ПО АС на АРМ пользователей и ЦЗИ.24 эксплуатационного п Реализация доверенной загрузки операционных систем АРМ пользователей и ЦЗИ.25 эксплуатационного персонала ЦЗИ.26 Контроль (выявление) использования технологии мобильного кода ЦЗИ.27 Регистрация фактов выявления уязвимостей защиты информации Регистрация установки, обновления и (или) удаления ПО АС, ПО средств и систем ЦЗИ.28 защиты информации, системного ПО на серверном и сетевом оборудовании Регистрация установки, обновления и (или) удаления прикладного ПО, ПО АС, ПО ЦЗИ.29 средств и систем защиты информации, системного ПО на АРМ пользователей и эксплуатационного персонала ЦЗИ.30 Регистрация запуска программных сервисов Регистрация результатов выполнения операций по контролю состава ПО ЦЗИ.31 серверного оборудования, АРМ пользователей и эксплуатационного персонала Регистрация результатов выполнения операций по контролю состава ПО АРМ ЦЗИ.32 пользователей и эксплуатационного персонала Регистрация результатов выполнения операций по контролю состава ПО, ЦЗИ.33 запускаемого при загрузке операционной системы АРМ пользователей и эксплуатационного персонала Регистрация результатов выполнения операций контроля целостности запускаемых ЦЗИ.34 компонентов ПО АС ЦЗИ.35 Регистрация выявления использования технологии мобильного кода Регистрация результатов выполнения операций по контролю целостности и ЦЗИ.36 достоверности источников получения при распространении и (или) обновлении ПО АС, ПО средств и систем защиты информации, системного ПО Защита от вредоносного кода Реализация защиты от вредоносного кода на уровне физических АРМ ЗВК.1 пользователей и эксплуатационного персонала ЗВК.3 Реализация защиты от вредоносного кода на уровне серверного оборудования 28 Т Т Т Т Т Т Т Т Контроль программной среды Т Т Т Т Т Т Т Т Антивирус Таблица 2 – Базовые меры ГОСТ 57580.1 ЗВК.4 Реализация защиты от вредоносного кода на уровне контроля межсетевого трафика ЗВК.5 Реализация защиты от вредоносного кода на уровне контроля почтового трафика Реализация защиты от вредоносного кода на уровне входного контроля устройств и ЗВК.6 переносных (отчуждаемых) носителей информации Реализация защиты от вредоносного кода на уровне контроля общедоступных ЗВК.7 объектов доступа (в том числе банкоматов, платежных терминалов) Функционирование средств защиты от вредоносного кода в постоянном, ЗВК.8 автоматическом режиме, в том числе в части установки их обновлений и сигнатурных баз данных Функционирование средств защиты от вредоносного кода на АРМ пользователей и эксплуатационного персонала в резидентном режиме (в режиме service - для ЗВК.9 операционной системы Windows, в режиме daemon - для операционной системы Unix), их автоматический запуск при загрузке операционной системы Применение средств защиты от вредоносного кода, реализующих функцию ЗВК.10 контроля целостности их программных компонентов Контроль отключения и своевременного обновления средств защиты от ЗВК.11 вредоносного кода Выполнение еженедельных операций по проведению проверок на отсутствие ЗВК.12 вредоносного кода Использование средств защиты от вредоносного кода различных производителей, как минимум для уровней: ЗВК.14 - физические АРМ пользователей и эксплуатационного персонала; - серверное оборудование; - контроль межсетевого трафика Выполнение проверок на отсутствие вредоносного кода путем анализа ЗВК.15 информационных потоков между сегментами контуров безопасности и иными внутренними вычислительными сетями финансовой организации Выполнение проверок на отсутствие вредоносного кода путем анализа ЗВК.16 информационных потоков между внутренними вычислительными сетями финансовой организации и сетью Интернет 29 Т Т Почтовый сервер Т Т Т Т Антивирус Т Т Т Т SIEM Т Антивирус Т Таблица 2 – Базовые меры ГОСТ 57580.1 Выполнение проверок на отсутствие вредоносного кода путем анализа информационных потоков между сегментами, предназначенными для размещения ЗВК.17 общедоступных объектов доступа (в том числе банкоматов, платежных терминалов), и сетью Интернет Входной контроль всех устройств и переносных (отчуждаемых) носителей ЗВК.18 информации (включая мобильные компьютеры и флеш-накопители) перед их использованием в вычислительных сетях финансовой организации Входной контроль устройств и переносных (отчуждаемых) носителей информации перед их использованием в вычислительных сетях финансовой организации, в выделенном сегменте вычислительной ЗВК.19 сети, с исключением возможности информационного взаимодействия указанного сегмента и иных сегментов вычислительных сетей финансовой организации (кроме управляющего информационного взаимодействия по установленным правилам и протоколам) Выполнение предварительных проверок на отсутствие вредоносного кода ЗВК.20 устанавливаемого или изменяемого ПО, а также выполнение проверки после установки и (или) изменения ПО Запрет неконтролируемого открытия самораспаковывающихся архивов и ЗВК.21 исполняемых файлов, полученных из сети Интернет ЗВК.22 Регистрация операций по проведению проверок на отсутствие вредоносного кода ЗВК.23 Регистрация фактов выявления вредоносного кода ЗВК.24 Регистрация неконтролируемого использования технологии мобильного кода ЗВК.25 Регистрация сбоев в функционировании средств защиты от вредоносного кода Регистрация сбоев в выполнении контроля (проверок) на отсутствие вредоносного ЗВК.26 кода ЗВК.27 Регистрация отключения средств защиты от вредоносного кода Регистрация нарушений целостности программных компонентов средств защиты от ЗВК.28 вредоносного кода 30 Т Т ПО, позволяющее работать только с маркированными носителями Т О Политика защиты от вредоносного кода Т Штатные средства ОС Т Т Т Т Т Т Т Антивирус Таблица 2 – Базовые меры ГОСТ 57580.1 ПУИ.1 ПУИ.2 ПУИ.3 ПУИ.4 ПУИ.5 ПУИ.7 ПУИ.8 ПУИ.9 ПУИ.10 ПУИ.11 ПУИ.12 ПУИ.13 Предотвращение утечек информации Блокирование неразрешенной и контроль (анализ) разрешенной передачи информации конфиденциального характера на внешние адреса электронной почты Блокирование неразрешенной и контроль (анализ) разрешенной передачи информации конфиденциального характера в сеть Интернет с использованием информационной инфраструктуры финансовой организации Блокирование неразрешенной и контроль (анализ) разрешенной печати информации конфиденциального характера Блокирование неразрешенного и контроль (анализ) разрешенного копирования информации конфиденциального характера на переносные (отчуждаемые) носители информации Контентный анализ передаваемой информации по протоколам исходящего почтового обмена Ведение единого архива электронных сообщений с архивным доступом на срок не менее одного года и оперативным доступом на срок не менее 3 мес Ограничение на перечень протоколов сетевого взаимодействия, используемых для осуществления передачи сообщений электронной почты Ограничение на перечень форматов файлов данных, разрешенных к передаче в качестве вложений в сообщения электронной почты Ограничение на размеры файлов данных, передаваемых в качестве вложений в сообщения электронной почты Контентный анализ информации, передаваемой в сеть Интернет с использованием информационной инфраструктуры финансовой организации Классификация ресурсов сети Интернет с целью блокировки доступа к сайтам или типам сайтов, запрещенных к использованию в соответствии с установленными правилами Ограничение на перечень протоколов сетевого взаимодействия и сетевых портов, используемых при осуществлении взаимодействия с сетью Интернет 31 Т Т DLP Т Т Т Т Т Почтовый сервер Т Т Т DLP Т Межсетевой экран Т Таблица 2 – Базовые меры ГОСТ 57580.1 Запрет хранения и обработки информации конфиденциального характера на ПУИ.14 объектах доступа, размещенных в вычислительных сетях финансовой организации, подключенных к сети Интернет ПУИ.15 Контентный анализ информации, выводимой на печать Использование многофункциональных устройств печати с возможностью ПУИ.16 получения результатов выполнения задания на печать по паролю и (или) персональной карточке доступа Контентный анализ информации, копируемой на переносные (отчуждаемые) ПУИ.17 носители информации Блокирование неразрешенных к использованию портов ввода-вывода информации ПУИ.18 СВТ Блокирование возможности использования незарегистрированных (неразрешенных ПУИ.19 к использованию) переносных (отчуждаемых) носителей информации в информационной инфраструктуре финансовой организации Учет и контроль использования МНИ, предназначенных для хранения информации ПУИ.20 конфиденциального характера Документарное определение порядка использования и доступа к МНИ, ПУИ.21 предназначенным для хранения информации конфиденциального характера ПУИ.22 Маркирование учтенных МНИ Стирание информации конфиденциального характера с МНИ средствами гарантированного стирания или способом (средством), обеспечивающим ПУИ.24 невозможность их восстановления, при осуществлении вывода МНИ из эксплуатации или вывода из эксплуатации СВТ, в состав которых входят указанные МНИ, а также при необходимости их передачи в сторонние организации Стирание информации конфиденциального характера с МНИ средствами гарантированного стирания или способом (средством), обеспечивающим ПУИ.26 невозможность их восстановления, при передаче (перезакреплении) МНИ между работниками и (или) структурными подразделениями финансовой организации Шифрование информации конфиденциального характера при ее хранении на МНИ, ПУИ.27 выносимых за пределы финансовой организации 32 О Политика предотвращения утечек информации Т Т DLP Т Т Настройка штатными средствами Т ПО, позволяющее работать только с маркированными носителями О О Политика предотвращения утечек информации О Т Уничтожитель Т Т BitLocker Таблица 2 – Базовые меры ГОСТ 57580.1 Регистрация использования разблокированных портов ввода-вывода информации ПУИ.28 СВТ Регистрация операций, связанных с осуществлением доступа работниками ПУИ.29 финансовой организации к ресурсам сети Интернет ПУИ.30 Регистрация фактов вывода информации на печать Регистрация результатов выполнения контентного анализа информации, ПУИ.31 предусмотренного мерами ПУИ.5, ПУИ.11, ПУИ.15, ПУИ.17 Регистрация действий по учету и снятию с учета МНИ, предназначенных для ПУИ.32 хранения информации конфиденциального характера ПУИ.33 Регистрация фактов стирания информации с МНИ Управление инцидентами защиты информации Организация мониторинга данных регистрации о событиях защиты информации, МАС.1 формируемых техническими мерами, входящими в состав системы защиты информации Организация мониторинга данных регистрации о событиях защиты информации, МАС.2 формируемых сетевым оборудованием, в том числе активным сетевым оборудованием, маршрутизаторами, коммутаторами Организация мониторинга данных регистрации о событиях защиты информации, МАС.3 формируемых сетевыми приложениями и сервисами Организация мониторинга данных регистрации о событиях защиты информации, МАС.4 формируемых системным ПО, операционными системами, СУБД Организация мониторинга данных регистрации о событиях защиты информации, МАС.5 формируемых АС и приложениями Организация мониторинга данных регистрации о событиях защиты информации, МАС.6 формируемых контроллерами доменов Организация мониторинга данных регистрации о событиях защиты информации, МАС.7 формируемых средствами (системами) контроля и управления доступом Централизованный сбор данных регистрации о событиях защиты информации, МАС.8 формируемых объектами информатизации, определенных мерами МАС.1 - МАС.7 33 Т Т DLP Т Т О О Политика предотвращения утечек информации Т Т Т Т Т Т Т Т DLP Таблица 2 – Базовые меры ГОСТ 57580.1 Генерация временных меток для данных регистрации о событиях защиты информации и синхронизации системного времени объектов информатизации, МАС.9 используемых для формирования, сбора и анализа данных регистрации Контроль формирования данных регистрации о событиях защиты информации МАС.10 объектов информатизации, определенных мерами МАС.1 - МАС.7 Реализация защиты данных регистрации о событиях защиты информации от МАС.11 раскрытия и модификации, двухсторонней аутентификации при передаче данных регистрации с использованием сети Интернет Обеспечение гарантированной доставки данных регистрации о событиях защиты МАС.12 информации при их централизованном сборе Резервирование необходимого объема памяти для хранения данных регистрации о МАС.13 событиях защиты информации Реализация защиты данных регистрации о событиях защиты информации от НСД МАС.14 при их хранении, обеспечение целостности и доступности хранимых данных регистрации Обеспечение возможности доступа к данным регистрации о событиях защиты МАС.16 информации в течение пяти лет Обеспечение возможности выполнения операции нормализации (приведения к МАС.17 единому формату), фильтрации, агрегации и классификации данных регистрации о событиях защиты информации Обеспечение возможности выявления и анализа событий защиты информации, МАС.18 потенциально связанных с инцидентами защиты информации, в том числе НСД Обеспечение возможности определения состава действий и (или) операций МАС.19 конкретного субъекта доступа Обеспечение возможности определения состава действий и (или) операций МАС.20 субъектов доступа при осуществлении логического доступа к конкретному ресурсу доступа Регистрация нарушений и сбоев в формировании и сборе данных о событиях МАС.21 защиты информации МАС.22 Регистрация доступа к хранимым данным о событиях защиты информации 34 Т Т Т Т Т Т Т Т Т Т Т Т Т Таблица 2 – Базовые меры ГОСТ 57580.1 Регистрация операций, связанных с изменением правил нормализации (приведения МАС.23 к единому формату), фильтрации, агрегации и классификации данных регистрации Т о событиях защиты информации Обнаружение инцидентов защиты информации и реагирование на них Регистрация информации о событиях защиты информации, потенциально РИ.1 связанных с инцидентами защиты информации, в том числе НСД, выявленными в Т рамках мониторинга и анализа событий защиты информации Регистрация информации, потенциально связанной с инцидентами защиты РИ.2 информации, в том числе НСД, полученной от работников, клиентов и (или) Т контрагентов финансовой организации Классификация инцидентов защиты информации с учетом степени их влияния (критичности) на предоставление финансовых услуг, реализацию бизнес-процессов РИ.3 Т и (или) технологических процессов финансовой организации Установление и применение единых правил получения от работников, клиентов и РИ.4 (или) контрагентов финансовой организации информации, потенциально связанной О с инцидентами защиты информации Установление и применение единых правил регистрации и классификации РИ.5 инцидентов защиты информации в части состава и содержания атрибутов, Т описывающих инцидент защиты информации, и их возможных значений Установление и применение единых правил реагирования на инциденты защиты РИ.6 О информации Определение и назначение ролей, связанных с реагированием на инциденты защиты РИ.8 информации - ролей группы реагирования на инциденты защиты информации О (ГРИЗИ) 35 DLP Политика управления инцидентами защиты информации DLP Политика управления инцидентами защиты информации Таблица 2 – Базовые меры ГОСТ 57580.1 Выделение в составе ГРИЗИ следующих основных ролей: - руководитель ГРИЗИ, в основные функциональные обязанности которого входит обеспечение оперативного руководства реагированием на инциденты защиты информации; - оператор-диспетчер ГРИЗИ, в основные функциональные обязанности которого входит обеспечение сбора и регистрации информации об инцидентах защиты РИ.9 информации; - аналитик ГРИЗИ, в основные функциональные обязанности которого входит выполнение непосредственных действий по реагированию на инцидент защиты информации; - секретарь ГРИЗИ, в основные функциональные обязанности которого входит документирование результатов реагирования на инциденты защиты информации, формирование аналитических отчетов материалов Своевременное (оперативное) оповещение членов ГРИЗИ о выявленных РИ.10 инцидентах защиты информации Предоставление членам ГРИЗИ прав логического и физического доступа и РИ.11 административных полномочий, необходимых для проведения реагирования на инциденты защиты информации Проведение реагирования на каждый обнаруженный инцидент защиты информации, включающего: - анализ инцидента; - определение источников и причин возникновения инцидента; РИ.12 - оценку последствий инцидента на предоставление финансовых услуг, реализацию бизнес-процессов или технологических процессов финансовой организации; - принятие мер по устранению последствий инцидента; - планирование и принятие мер по предотвращению повторного возникновения инцидента Установление и применение единых правил сбора, фиксации и распространения РИ.13 информации об инцидентах защиты информации Установление и применение единых правил закрытия инцидентов защиты РИ.14 информации 36 О Т SIEM О О О О Политика управления инцидентами защиты информации Таблица 2 – Базовые меры ГОСТ 57580.1 Реализация защиты информации об инцидентах защиты информации от НСД, РИ.15 Т обеспечение целостности и доступности указанной информации Разграничение доступа членов ГРИЗИ к информации об инцидентах защиты РИ.16 информации в соответствии с определенным распределением ролей, связанных с Т DLP реагированием на инциденты защиты информации Обеспечение возможности доступа к информации об инцидентах защиты РИ.18 Т информации в течение пяти лет РИ.19 Регистрация доступа к информации об инцидентах защиты информации Т Защита информации при осуществлении удаленного логического доступа с использованием мобильных (переносных) устройств ЗУД.1 ЗУД.2 ЗУД.3 ЗУД.4 ЗУД.5 ЗУД.6 Определение правил удаленного доступа и перечня ресурсов доступа, к которым предоставляется удаленный доступ Аутентификация мобильных (переносных) устройств удаленного доступа Предоставление удаленного доступа только с использованием мобильных (переносных) устройств доступа, находящихся под контролем системы централизованного управления и мониторинга (системы Mobile Device Management, MDM) Реализация защиты информации от раскрытия и модификации, применение двухсторонней взаимной аутентификации участников информационного обмена при ее передаче при осуществлении удаленного логического доступа Идентификация, двухфакторная аутентификация и авторизация субъектов доступа после установления защищенного сетевого взаимодействия, выполнения аутентификации, предусмотренной мерами ЗУД.2 и ЗУД.4 Запрет прямого сетевого взаимодействия мобильных (переносных) устройств доступа и внутренних сетей финансовой организации на уровне выше второго (канальный) по семиуровневой стандартной модели взаимодействия открытых систем, определенной в ГОСТ Р ИСО/МЭК 7498-1 37 Т Политика защиты информации при осуществлении удаленного логического доступа с использованием мобильных устройств OneLogin Т Microsoft Intune Т OneLogin О Т Microsoft Intune Т Таблица 2 – Базовые меры ГОСТ 57580.1 Реализация доступа к ресурсам сети Интернет только через информационную инфраструктуру финансовой организации после установления защищенного ЗУД.7 сетевого взаимодействия, выполнения аутентификации, предусмотренной мерами ЗУД.2 и ЗУД.4 Контентный анализ информации, передаваемой мобильными (переносными) ЗУД.8 устройствами в сеть Интернет с использованием информационной инфраструктуры финансовой организации Реализация и контроль информационного взаимодействия внутренних вычислительных сетей финансовой организации и мобильных (переносных) ЗУД.9 устройств в соответствии с установленными правилами и протоколами сетевого взаимодействия 38 Т Т Т Межсетевой экран Таблица 2 – Базовые меры ГОСТ 57580.1 Применение системы централизованного управления и мониторинга (MDMсистемы), реализующей: - шифрование и возможность удаленного удаления информации, полученной в результате взаимодействия с информационными ресурсами финансовой организации; - аутентификацию пользователей на устройстве доступа; - блокировку устройства по истечении определенного промежутка времени неактивности пользователя, требующую выполнения повторной аутентификации пользователя на устройстве доступа; - управление обновлениями системного ПО устройств доступа; - управление параметрами настроек безопасности системного ПО устройств ЗУД.10 доступа; - управление составом и обновлениями прикладного ПО; - невозможность использования мобильного (переносного) устройства в режиме USB-накопителя, а также в режиме отладки; - управление ключевой информацией, используемой для организации защищенного сетевого взаимодействия; - возможность определения местонахождения устройства доступа; - регистрацию смены SIM-карты; - запрет переноса информации в облачные хранилища данных, расположенные в общедоступных сетях (например, iCIoud); - обеспечение возможности централизованного управления и мониторинга при смене SIM-карты Обеспечение защиты мобильных (переносных) устройств от воздействий ЗУД.11 вредоносного кода Стирание информации конфиденциального характера с мобильных (переносных) устройств средствами, обеспечивающими полную перезапись данных, при ЗУД.12 осуществлении вывода мобильных (переносных) устройств из эксплуатации, а также при необходимости их передачи в сторонние организации, между работниками и (или) структурными подразделениями финансовой организации Таким образом найдены недостающие меры, необходимые для реализации. 39 Т Microsoft Intune Т Т 3 РАССМОТРЕНИЕ АКТУАЛЬНЫХ УГРОЗ 3.1 Актуальные угрозы (БДУ ФСТЭК) Был проведен анализ и формирование актуальных угроз информационной безопасности с использованием Банка Данных Угроз Федеральной службы по техническому и экспортному контролю России, с учетом всех недостающих мер, выявленных при анализах ГОСТ 57580.1 и приказа ФСТЭК №21. Результаты приведены в таблице 3. Таблица 3 – Актуальные угрозы Угроза Название угрозы УБИ 010 Угроза выхода процесса за пределы виртуальной машины УБИ 017 Описание Меры Угроза заключается в ЗСВ.8 возможности запуска вредоносной программой собственного гипервизора, функционирующего по уровню логического взаимодействия ниже компрометируемого гипервизора. Данная угроза обусловлена уязвимостями программного обеспечения гипервизора, реализующего функцию изолированной программной среды для функционирующих в ней программ, а также слабостями инструкций аппаратной поддержки виртуализации на уровне процессора. Реализация данной угрозы приводит не только к компрометации гипервизора, но и запущенных в созданной им виртуальной среде средств защиты, а, следовательно, к их неспособности выполнять функции безопасности в отношении вредоносных программ, функционирующих под управлением собственного гипервизора Угроза Угроза заключается в ЗИС 3 доступа/перехвата/изменения возможности осуществления HTTP cookies нарушителем несанкционированного доступа к защищаемой информации (учётным записям УБИ. 019 Угроза заражения DNS-кеша 41 пользователей, сертификатам и т.п.), содержащейся в cookiesфайлах, во время их хранения или передачи, в режиме чтения (раскрытие конфиденциальности) или записи (внесение изменений для реализации угрозы подмены доверенного пользователя). Данная угроза обусловлена слабостями мер защиты cookiesфайлов: отсутствием проверки вводимых данных со стороны сетевой службы, использующей cookies-файлы, а также отсутствием шифрования при передаче cookies-файлов. Реализация данной угрозы возможна при условиях осуществления нарушителем успешного несанкционированного доступа к cookies-файлам и отсутствии проверки целостности их значений со стороны дискредитируемого приложения Угроза заключается в ЗВК.28 возможности перенаправления нарушителем сетевого трафика через собственный сетевой узел путём опосредованного изменения таблиц соответствия IP- и доменных имён, хранимых в DNS-сервере, за счёт генерации лавины возможных ответов на запрос DNS-сервера легальному пользователю или за счёт эксплуатации уязвимостей DNS-сервера. Данная угроза обусловлена слабостями механизмов проверки подлинности субъектов сетевого взаимодействия, а также уязвимостями DNS-сервера, позволяющими напрямую заменить DNS-кеш DNSсервера. Реализация данной угрозы возможна в случае наличия у нарушителя привилегий, УБИ 034 Угроза использования слабостей протоколов сетевого/локального обмена данными УБИ 069 Угроза неправомерных действий в каналах связи 42 достаточных для отправки сетевых запросов к DNS-серверу Угроза заключается в УПД 13 возможности осуществления нарушителем несанкционированного доступа к передаваемой в системе защищаемой информации за счёт деструктивного воздействия на протоколы сетевого/локального обмена данными в системе путём нарушения правил использования данных протоколов. Данная угроза обусловлена слабостями самих протоколов (заложенных в них алгоритмов), ошибками, допущенными в ходе реализации протоколов, или уязвимостями, внедряемыми автоматизированными средствами проектирования/разработки. Реализация данной угрозы возможна в случае наличия слабостей в протоколах сетевого/локального обмена данными Угроза заключается в УПД 3 возможности внесения нарушителем изменений в работу сетевых протоколов путём добавления или удаления данных из информационного потока с целью оказания влияния на работу дискредитируемой системы или получения доступа к конфиденциальной информации, передаваемой по каналу связи. Данная угроза обусловлена слабостями сетевых протоколов, заключающимися в отсутствии проверки целостности и подлинности получаемых данных. Реализация данной угрозы возможна при условии осуществления нарушителем УБИ 083 УБИ 092 несанкционированного доступа к сетевому трафику Угроза Угроза заключается в ЗИС 20 несанкционированного возможности получения доступа к нарушителем доступа к системе по беспроводным ресурсам всей каналам дискредитируемой информационной системы через используемые в её составе беспроводные каналы передачи данных. Данная угроза обусловлена слабостями протоколов идентификации/аутентификации (таких как WEP, WPA и WPA2, AES), используемых для доступа к беспроводному оборудованию. Реализация данной угрозы возможна при условии наличия у нарушителя специализированного программного обеспечения, реализующего функции эксплуатации уязвимостей протоколов идентификации/аутентификации беспроводных сетей, а также нахождения в точке приёма сигналов дискредитируемой беспроводной сети Угроза Угроза заключается в УПД 13 несанкционированного возможности получения удалённого нарушителем привилегий внеполосного доступа к управления системой путём аппаратным средствам использования удалённого внеполосного (по независимому вспомогательному каналу TCP/IP) доступа. Данная угроза обусловлена невозможностью контроля за механизмом, реализующего функции удалённого доступа на аппаратном уровне, на уровне операционной системы, а также независимостью от состояния питания аппаратных устройств, т.к. данный механизм предусматривает процедуру удалённого включения/выключения аппаратных устройств. Реализация данной угрозы 43 УБИ 104 Угроза топологии сети определения вычислительной УБИ 126 Угроза подмены беспроводного клиента или точки доступа 44 возможна в условиях: наличия в системе аппаратного обеспечения, поддерживающего технологию удалённого внеполосного доступа; наличия подключения системы к сетям общего пользования (сети Интернет) Угроза заключается в УПД 3 возможности определения нарушителем состояния сетевых узлов дискредитируемой системы (т.н. сканирование сети) для получения сведений о топологии дискредитируемой вычислительной сети, которые могут быть использованы в дальнейшем при попытках реализации других угроз. Данная угроза связана со слабостями механизмов сетевого взаимодействия, предоставляющих клиентам сети открытую техническую информацию о сетевых узлах, а также с уязвимостями средств межсетевого экранирования (алгоритма работы и конфигурации правил фильтрации сетевого трафика). Реализация данной угрозы возможна в случае наличия у нарушителя возможности подключения к исследуемой вычислительной сети и наличием специализированного программного обеспечения, реализующего функцию анализа сетевого трафика Угроза заключается в ЗИС 20 возможности получения нарушителем аутентификационной или другой защищаемой информации, передаваемой в ходе автоматического подключения точек беспроводного доступа или клиентского программного обеспечения к доверенным субъектам сетевого взаимодействия, подменённым нарушителем. УБИ 116 Данная угроза обусловлена слабостями механизма аутентификации субъектов сетевого взаимодействия при беспроводном доступе. Реализация данной угрозы возможна в случае размещения нарушителем клиента или точки беспроводного доступа со специально сформированными параметрами работы (такими как MAC-адрес, название, используемый стандарт передачи данных и т.п.) в зоне доступности для дискредитируемых устройств беспроводного доступа Угроза перехвата данных, Угроза заключается в УПД 13 передаваемых по возможности осуществления вычислительной сети нарушителем несанкционированного доступа к сетевому трафику дискредитируемой вычислительной сети в пассивном (иногда в активном) режиме (т.е. «прослушивать сетевой трафик») для сбора и анализа сведений, которые могут быть использованы в дальнейшем для реализации других угроз, оставаясь при реализации данной угрозы невидимым (скрытным) получателем перехватываемых данных. Кроме того, нарушитель может проводить исследования других типов потоков данных, например, радиосигналов. Данная угроза обусловлена слабостями механизмов сетевого взаимодействия, предоставляющими сторонним пользователям открытые данные о дискредитируемой системе, а также ошибками конфигурации сетевого программного обеспечения. Реализация данной угрозы возможна в следующих условиях: наличие у нарушителя доступа к дискредитируемой 45 вычислительную сети; неспособность технологий, с помощью которых реализована передача данных, предотвратить возможность осуществления скрытного прослушивания потока данных Таким образом установлен перечень угроз, исходя из которого можно определить наиболее важные для реализации меры по защите информации. 46 4 ГОСТ 57580.2 – 2018. ОЦЕНКА СООТВЕТСТВИЯ 4.1 Подсчет оценки соответствия до реализации недостающих мер. Подсчет оценки соответствия до реализации недостающих мер защиты информационной безопасности, которые были приведены в таблице 2. В таблице 3 приведена оценка полноты реализации мер из ГОСТ 57580.1 – 2017. Таблица 3 – Подсчет оценки процессов до реализации недостающих мер Условное обозначение Содержание мер систем защиты Оценка и номер меры Процесс 1 "Обеспечение защиты информации при управлении доступом" 1 Подпроцесс "Управление учетными записями и правами субъектов логического доступа" УЗП.1 Соболь 1 УЗП.2 1 УЗП.3 1 УЗП.4 1 Политика обеспечения защиты информации при управлении доступом УЗП.5 1 УЗП.6 1 УЗП.7 1 УЗП.8 1 УЗП.9 1 Соболь УЗП.10 1 УЗП.11 1 Политика обеспечения защиты информации УЗП.12 1 при управлении доступом УЗП.13 1 Соболь УЗП.15 1 Политика обеспечения защиты информации УЗП.16 1 при управлении доступом УЗП.17 1 УЗП.18 1 Соболь УЗП.19 1 УЗП.20 1 Политика обеспечения защиты информации УЗП.21 1 при управлении доступом УЗП.22 1 УЗП.23 1 УЗП.24 1 УЗП.25 Соболь 1 УЗП.26 1 УЗП.27 1 УЗП.28 1 Итоговая оценка за подпроцесс 1 47 Таблица 3 – Подсчет оценки процессов до реализации недостающих мер 2 Подпроцесс «Идентификация, аутентификация, авторизация (разграничение доступа) при осуществлении логического доступа» РД.2 1 РД.4 1 РД.5 1 Соболь РД.6 1 РД.7 1 РД.8 1 РД.9 1 Политика обеспечения защиты информации при управлении доступом РД.10 1 РД.11 1 РД.12 1 РД.13 1 РД.14 1 РД.15 1 РД.16 1 РД.17 Соболь 1 РД.18 1 РД.19 1 РД.20 1 РД.21 1 РД.22 1 РД.23 1 Политика обеспечения защиты информации при РД.24 1 управлении доступом РД.25 Соболь 1 РД.26 1 РД.27 1 Политика обеспечения защиты информации при управлении доступом РД.28 1 РД.29 1 РД.30 1 РД.31 1 РД.32 1 РД.33 1 Соболь РД.34 1 РД.35 1 РД.36 1 РД.37 1 Политика обеспечения защиты информации при РД.38 1 управлении доступом РД.39 1 РД.40 1 РД.41 Соболь 1 РД.42 1 РД.43 1 Политика обеспечения защиты информации при РД.44 1 управлении доступом Итоговая оценка за подпроцесс 1 48 Таблица 3 – Подсчет оценки процессов до реализации недостающих мер 3 Подпроцесс "Защита информации при осуществлении физического доступа" ФД.1 1 ФД.2 1 ФД.3 1 ФД.4 1 ФД.5 1 ФД.6 1 ФД.7 1 ФД.8 1 ФД.9 1 ФД.10 1 ФД.11 СКУД 1 ФД.12 1 ФД.13 1 ФД.14 1 ФД.15 1 ФД.16 1 ФД.17 1 ФД.18 1 ФД.19 1 ФД.20 1 ФД.21 1 Итоговая оценка за подпроцесс 1 4 Подпроцесс «Идентификация и учет ресурсов и объектов доступа» ИУ.1 1 ИУ.2 1 ИУ.3 1 ИУ.4 1 DLP ИУ.5 1 ИУ.6 1 ИУ.7 1 ИУ.8 1 Итоговая оценка за подпроцесс 1 Итоговая оценка за процесс 1 1 Процесс 2 "Обеспечение защиты вычислительных сетей" 1 Подпроцесс "Сегментация и межсетевое экранирование вычислительных сетей" СМЭ.1 1 СМЭ.2 1 СМЭ.3 1 СМЭ.4 1 СМЭ.5 1 СМЭ.6 Межсетевой экран 1 СМЭ.7 1 СМЭ.8 1 СМЭ.9 1 СМЭ.10 1 СМЭ.11 1 49 Таблица 3 – Подсчет оценки процессов до реализации недостающих мер СМЭ.12 1 Политика обеспечения защиты вычислительных сетей СМЭ.13 1 СМЭ.14 1 СМЭ.16 1 СМЭ.17 Межсетевой экран 1 СМЭ.18 1 СМЭ.19 1 СМЭ.20 Почтовый сервер 0 СМЭ.21 Межсетевой экран 1 Итоговая оценка за подпроцесс 0,95 2 Подпроцесс "Выявление вторжений и сетевых атак" ВСА.1 1 ВСА.2 1 ВСА.3 1 ВСА.4 1 ВСА.5 SIEM 1 ВСА.6 1 ВСА.7 1 ВСА.8 1 ВСА.9 1 ВСА.10 Почтовый сервер 0 ВСА.11 1 SIEM ВСА.12 1 ВСА.13 Сканер сети 0.5 ВСА.14 SIEM 1 Итоговая оценка за подпроцесс 0,916666667 3 Подпроцесс "Защита информации, передаваемой по вычислительным сетям" Использование сетевых протоколов с ЗВС.1 1 "рукопожатием" ЗВС.2 VipNet 0 Итоговая оценка за подпроцесс 0,5 4 Подпроцесс "Защита беспроводных сетей" ЗБС.1 1 ЗБС.2 1 Маршрутизаторы и их настройка ЗБС.3 1 ЗБС.4 1 ЗБС.6 Межсетевой экран 1 ЗБС.7 0 ЗБС.8 0 Barracuda Web Security ЗБС.9 0 ЗБС.10 0 Итоговая оценка за подпроцесс 0,555555556 Итоговая оценка за процесс 2 0,730555556 50 Таблица 3 – Подсчет оценки процессов до реализации недостающих мер Процесс 3 "Контроль целостности и защищенности информационной инфраструктуры" ЦЗИ.1 1 ЦЗИ.2 1 ЦЗИ.3 1 ЦЗИ.4 1 ЦЗИ.5 1 ЦЗИ.6 1 ЦЗИ.7 1 ЦЗИ.8 1 ЦЗИ.9 1 ЦЗИ.10 1 ЦЗИ.11 1 ЦЗИ.12 1 ЦЗИ.13 1 ЦЗИ.14 1 ЦЗИ.15 1 ЦЗИ.16 1 ЦЗИ.17 1 ЦЗИ.18 1 Контроль среды ПО ЦЗИ.19 1 ЦЗИ.20 1 ЦЗИ.21 1 ЦЗИ.22 1 ЦЗИ.23 1 ЦЗИ.24 1 ЦЗИ.25 1 ЦЗИ.26 1 ЦЗИ.27 1 ЦЗИ.28 1 ЦЗИ.29 1 ЦЗИ.30 1 ЦЗИ.31 1 ЦЗИ.32 1 ЦЗИ.33 1 ЦЗИ.34 1 ЦЗИ.35 1 ЦЗИ.36 1 Итоговая оценка за процесс 3 1 Процесс 4 "Защита от вредоносного кода" ЗВК.1 1 ЗВК.3 Антивирус 1 ЗВК.4 1 ЗВК.5 Почтовый сервер 0 ЗВК.6 1 ЗВК.7 1 ЗВК.8 Антивирус 1 ЗВК.9 1 ЗВК.10 1 51 Таблица 3 – Подсчет оценки процессов до реализации недостающих мер ЗВК.11 1 ЗВК.12 1 ЗВК.14 SIEM 1 ЗВК.15 1 ЗВК.16 Антивирус 1 ЗВК.17 1 ЗВК.18 1 ПО, позволяющее работать только с маркированными носителями ЗВК.19 1 ЗВК.20 Политика защиты от вредоносного кода 1 ЗВК.21 Штатные средства ОС 1 ЗВК.22 1 ЗВК.23 1 ЗВК.24 1 ЗВК.25 Антивирус 1 ЗВК.26 1 ЗВК.27 1 ЗВК.28 1 Итоговая оценка за подпроцесс 0,961538462 Процесс 5 "Предотвращение утечек информации" ПУИ.1 1 ПУИ.2 1 DLP ПУИ.3 1 ПУИ.4 1 ПУИ.5 0 ПУИ.7 0 ПУИ.8 Почтовый сервер 0 ПУИ.9 0 ПУИ.10 0 ПУИ.11 DLP 1 ПУИ.12 1 Межсетевой экран ПУИ.13 1 Политика предотвращения утечек ПУИ.14 1 информации ПУИ.15 1 ПУИ.16 DLP 1 ПУИ.17 1 ПУИ.18 Настройка штатными средствами 1 ПО, позволяющее работать только с ПУИ.19 1 маркированными носителями ПУИ.20 1 Политика предотвращения утечек ПУИ.21 1 информации ПУИ.22 1 ПУИ.24 0 Уничтожитель ПУИ.26 0 ПУИ.27 BitLocker 1 ПУИ.28 1 ПУИ.29 1 DLP ПУИ.30 1 ПУИ.31 1 52 Таблица 3 – Подсчет оценки процессов до реализации недостающих мер ПУИ.32 1 Политика предотвращения утечек информации ПУИ.33 1 Итоговая оценка за подпроцесс 0,766666667 Итоговая оценка за процесс 0,807203907 Процесс 6 "Управление инцидентами защиты информации" 1 Подпроцесс "Мониторинг и анализ событий защиты информации" МАС.1 1 МАС.2 1 МАС.3 1 МАС.4 1 МАС.5 1 МАС.6 1 МАС.7 1 МАС.8 1 МАС.9 1 МАС.10 1 МАС.11 1 DLP МАС.12 1 МАС.13 1 МАС.14 1 МАС.16 1 МАС.17 1 МАС.18 1 МАС.19 1 МАС.20 1 МАС.21 1 МАС.22 1 МАС.23 1 Итоговая оценка за подпроцесс 1 2 Подпроцесс "Обнаружение инцидентов защиты информации и реагирование на них" РИ.1 1 DLP РИ.2 1 РИ.3 1 Политика управления инцидентами защиты информации РИ.4 1 РИ.5 DLP 1 РИ.6 1 Политика управления инцидентами защиты РИ.8 1 информации РИ.9 1 РИ.10 SIEM 1 РИ.11 1 РИ.12 1 Политика управления инцидентами защиты информации РИ.13 1 РИ.14 1 РИ.15 1 РИ.16 1 DLP|SIEM РИ.18 1 РИ.19 1 Итоговая оценка за подпроцесс 1 Итоговая оценка за процесс 1 53 Таблица 3 – Подсчет оценки процессов до реализации недостающих мер Процесс 8 "Защита информации при осуществлении удаленного логического доступа с использованием мобильных (переносных) устройств" Политика защиты информации при осуществлении удаленного логического ЗУД.1 0 доступа с использованием мобильных устройств ЗУД.2 OneLogin 0 ЗУД.3 Microsoft Intune 0 ЗУД.4 OneLogin 0 ЗУД.5 0 ЗУД.6 0 Microsoft Intune ЗУД.7 0 ЗУД.8 0 ЗУД.9 Межсетевой экран 1 ЗУД.10 0 ЗУД.11 Microsoft Intune 0 ЗУД.12 0 Итоговая оценка за процесс 0,083333333 Таблица 3 – Подсчет оценки процессов до реализации недостающих мер Направление 1 Планирование процесса системы защиты информации Условное обозначение Процесс Процесс Процесс Процесс Процесс Процесс Процесс и номер 1 2 3 4 5 6 8 меры ПЗИ 1 1 1 1 1 1 1 0 ПЗИ 2 1 1 1 1 1 1 0 ПЗИ 3 1 1 1 1 1 1 0 ПЗИ 4 1 1 1 1 1 1 0 ПЗИ 5 1 1 1 1 1 1 0 Итоговая 1 1 1 1 1 1 0 оценка Направление 2 «Реализация процесса системы защиты информации» Условное обозначение Процесс Процесс Процесс Процесс Процесс Процесс Процесс и номер 1 2 3 4 5 6 8 меры РЗИ 1 1 0,5 1 1 0.5 1 0 РЗИ 2 1 1 1 1 1 1 0 РЗИ 3 1 0,5 1 1 0,5 1 0 РЗИ 4 1 1 1 1 1 1 0 РЗИ 5 1 1 1 1 0,5 1 0 РЗИ 6 1 0,5 1 1 0,5 1 0 РЗИ 7 1 1 1 1 1 1 0 РЗИ 8 1 1 1 1 1 1 0 РЗИ 9 1 0,5 1 1 0,5 1 0 РЗИ 10 1 0,5 1 1 0,5 1 0 РЗИ 11 1 0,5 0,5 1 0,5 1 0 54 Таблица 3 – Подсчет оценки процессов до реализации недостающих мер РЗИ 12 1 0,5 0,5 1 0,5 1 0 РЗИ 14 1 1 1 1 1 1 0 РЗИ 15 1 1 1 1 1 1 0 РЗИ 16 1 1 1 1 1 1 0 Итоговая 0,7666666 0,9333333 1 1 0,75 1 0 оценка 67 33 Направление 3 «Контроль процесса системы защиты информации Условное обозначен Процес Процесс Проце Проце ие Процесс 2 Процесс 3 Процесс 6 с1 4 сс 5 сс 8 и номер меры КЗИ 1 1 1 1 1 0,5 1 0 КЗИ 2 1 1 1 1 0,5 1 0 КЗИ 3 1 1 1 1 0,5 1 0 КЗИ 4 1 0,5 0,5 0,5 0,5 1 0 КЗИ 5 1 1 1 1 0,5 0,5 0 КЗИ 6 1 0,5 0,5 0,5 0,5 1 0 КЗИ 7 1 1 1 1 0,5 1 0 КЗИ 8 1 1 1 1 0,5 1 0 КЗИ 9 1 1 0,5 1 0,5 1 0 КЗИ 10 1 1 1 1 0,5 1 0 КЗИ 11 1 0,5 1 1 0,5 1 0 КЗИ 12 1 1 1 1 0,5 1 0 Итоговая 0,916666 0,9583333 1 0,875 0,875 0,5 0 оценка 67 33 Направление 4 «Совершенствование процесса системы защиты информации» Условное обозначен Процес Процесс Проце Проце ие Процесс 2 Процесс 3 Процесс 6 с1 4 сс 5 сс 8 и номер меры СЗИ 1 1 0,5 1 1 0,5 1 0 СЗИ 2 1 1 1 1 1 1 0 СЗИ 3 1 0,5 1 1 0,5 1 0 СЗИ 4 1 1 1 1 1 1 0 Итоговая 1 0,75 1 1 0,75 1 0 оценка Условное обозначение Оценка и номер меры ЖЦ 1 1 ЖЦ 2 1 ЖЦ 3 1 ЖЦ 4 1 ЖЦ 5 1 55 Таблица 3 – Подсчет оценки процессов до реализации недостающих мер ЖЦ 6 1 ЖЦ 7 1 ЖЦ 8 1 ЖЦ 9 1 ЖЦ 10 1 ЖЦ 11 1 ЖЦ 12 1 ЖЦ 13 1 ЖЦ 14 1 ЖЦ 15 1 ЖЦ 16 1 ЖЦ 17 1 ЖЦ 18 1 ЖЦ 19 1 ЖЦ 20 1 ЖЦ 21 1 ЖЦ 22 1 ЖЦ 23 1 ЖЦ 24 1 ЖЦ 25 1 ЖЦ 26 1 ЖЦ 27 1 ЖЦ 28 0 0,964285714 56 Качествен ная оценка уровня соответств ия Числовое значение оценки соответств ия Направлен ие 4 Направлен ие 3 Направлен ие 2 Направлен ие 1 Оценка выбора мер Таблица 3 – Подсчет оценки процессов до реализации недостающих мер Наименование Наименование процесса процесса системы ЗИ, системы ЗИ, направления ЗИ направления ЗИ Процесс 1 "Обеспечение защиты информации при управлении 1 1 1 1 1 Пятый доступом" Процесс 2 "Обеспечение защиты 0,730555556 1 0,76666667 0,875 0,75 Третий вычислительных сетей" Процесс 3 «Контроль целостности и защищенности информационной 1 1 0,93333333 0,875 1 Пятый инфраструктуры» Процесс 4 «Защита от вредоносного 0,961538462 1 1 0,91666667 1 Пятый кода» Процесс 5 «Предотвращение утечек 0,807203907 1 0,75 0,5 0,75 Третий информации» Процесс 6 «Управление 1 1 1 0,95833333 1 Пятый инцидентами защиты информации» Процесс 8 «Защита информации при осуществлении удаленного логического доступа с 0,083333333 0 0 0 0 Нулевой использованием мобильных (переносных) устройств» Применение организационных и технических мер ЗИ на этапах жизненного цикла АС Еас Итоговая оценка соответствия ЗИ с учетом выявленных нарушений ЗИ Количество нарушений ЗИ, выявленных в результате оценки соответствия ЗИ Z Итоговая оценка соответствия ЗИ R 1 0,784236111 0,971041667 0,970352564 0,772351954 0,994791667 0,041666667 0,964285714 2 0,813191816 4.2 Подсчет оценки соответствия после реализации недостающих мер Подсчет оценки соответствия после реализации недостающих мер защиты информационной безопасности, которые были приведены в таблице 2. В таблице 4 приведена оценка полноты реализации мер из ГОСТ 57580.1 – 2017. Были реализованы следующие меры: почтовый сервер; VipNet; уничтожитель информации с МНИ; Barracuda Web Security; Microsoft Intune. Таблица 4 – Подсчет оценки процессов после реализации недостающих мер Условное обозначение Содержание мер систем защиты Оценка и номер меры Процесс 1 "Обеспечение защиты информации при управлении доступом" 1 Подпроцесс "Управление учетными записями и правами субъектов логического доступа" УЗП.1 Соболь 1 УЗП.2 1 УЗП.3 1 УЗП.4 1 Политика обеспечения защиты информации при управлении доступом УЗП.5 1 УЗП.6 1 УЗП.7 1 УЗП.8 1 УЗП.9 1 Соболь УЗП.10 1 УЗП.11 1 Политика обеспечения защиты информации УЗП.12 1 при управлении доступом УЗП.13 1 Соболь УЗП.15 1 Политика обеспечения защиты информации УЗП.16 1 при управлении доступом УЗП.17 1 УЗП.18 1 Соболь УЗП.19 1 УЗП.20 1 Политика обеспечения защиты информации УЗП.21 1 при управлении доступом УЗП.22 1 УЗП.23 Соболь 1 УЗП.24 1 Таблица 4 – Подсчет оценки процессов после реализации недостающих мер УЗП.25 1 УЗП.26 1 УЗП.27 1 УЗП.28 1 Итоговая оценка за подпроцесс 1 2 Подпроцесс «Идентификация, аутентификация, авторизация (разграничение доступа) при осуществлении логического доступа» РД.2 1 РД.4 1 РД.5 1 Соболь РД.6 1 РД.7 1 РД.8 1 РД.9 1 Политика обеспечения защиты информации при управлении доступом РД.10 1 РД.11 1 РД.12 1 РД.13 1 РД.14 1 РД.15 1 РД.16 1 РД.17 Соболь 1 РД.18 1 РД.19 1 РД.20 1 РД.21 1 РД.22 1 РД.23 1 Политика обеспечения защиты информации при РД.24 1 управлении доступом РД.25 Соболь 1 РД.26 1 РД.27 1 Политика обеспечения защиты информации при управлении доступом РД.28 1 РД.29 1 РД.30 1 РД.31 1 РД.32 1 РД.33 1 Соболь РД.34 1 РД.35 1 РД.36 1 РД.37 1 Политика обеспечения защиты информации при РД.38 1 управлении доступом РД.39 1 РД.40 Соболь 1 РД.41 1 59 Таблица 4 – Подсчет оценки процессов после реализации недостающих мер РД.42 1 РД.43 1 Политика обеспечения защиты информации при РД.44 1 управлении доступом Итоговая оценка за подпроцесс 1 3 Подпроцесс "Защита информации при осуществлении физического доступа" ФД.1 1 ФД.2 1 ФД.3 1 ФД.4 1 ФД.5 1 ФД.6 1 ФД.7 1 ФД.8 1 ФД.9 1 ФД.10 1 ФД.11 СКУД 1 ФД.12 1 ФД.13 1 ФД.14 1 ФД.15 1 ФД.16 1 ФД.17 1 ФД.18 1 ФД.19 1 ФД.20 1 ФД.21 1 Итоговая оценка за подпроцесс 1 4 Подпроцесс «Идентификация и учет ресурсов и объектов доступа» ИУ.1 1 ИУ.2 1 ИУ.3 1 ИУ.4 1 DLP ИУ.5 1 ИУ.6 1 ИУ.7 1 ИУ.8 1 Итоговая оценка за подпроцесс 1 Итоговая оценка за процесс 1 1 Процесс 2 "Обеспечение защиты вычислительных сетей" 1 Подпроцесс "Сегментация и межсетевое экранирование вычислительных сетей" СМЭ.1 1 СМЭ.2 1 СМЭ.3 1 СМЭ.4 Межсетевой экран 1 СМЭ.5 1 СМЭ.6 1 СМЭ.7 1 60 Таблица 4 – Подсчет оценки процессов после реализации недостающих мер СМЭ.8 1 СМЭ.9 1 СМЭ.10 1 СМЭ.11 1 СМЭ.12 1 Политика обеспечения защиты вычислительных сетей СМЭ.13 1 СМЭ.14 1 СМЭ.16 1 СМЭ.17 Межсетевой экран 1 СМЭ.18 1 СМЭ.19 1 СМЭ.20 Почтовый сервер 1 СМЭ.21 Межсетевой экран 1 Итоговая оценка за подпроцесс 1 2 Подпроцесс "Выявление вторжений и сетевых атак" ВСА.1 1 ВСА.2 1 ВСА.3 1 ВСА.4 1 ВСА.5 SIEM 1 ВСА.6 1 ВСА.7 1 ВСА.8 1 ВСА.9 1 ВСА.10 Почтовый сервер 1 ВСА.11 1 SIEM ВСА.12 1 ВСА.13 Сканер сети 1 ВСА.14 SIEM 1 Итоговая оценка за подпроцесс 1 3 Подпроцесс "Защита информации, передаваемой по вычислительным сетям" Использование сетевых протоколов с ЗВС.1 1 "рукопожатием" ЗВС.2 VipNet 1 Итоговая оценка за подпроцесс 1 4 Подпроцесс "Защита беспроводных сетей" ЗБС.1 1 ЗБС.2 1 Маршрутизаторы и их настройка ЗБС.3 1 ЗБС.4 1 ЗБС.6 Межсетевой экран 1 ЗБС.7 1 ЗБС.8 1 Barracuda Web Security ЗБС.9 1 ЗБС.10 1 Итоговая оценка за подпроцесс 1 Итоговая оценка за процесс 2 1 61 Таблица 4 – Подсчет оценки процессов после реализации недостающих мер Процесс 3 "Контроль целостности и защищенности информационной инфраструктуры" ЦЗИ.1 1 ЦЗИ.2 1 ЦЗИ.3 1 ЦЗИ.4 1 ЦЗИ.5 1 ЦЗИ.6 1 ЦЗИ.7 1 ЦЗИ.8 1 ЦЗИ.9 1 ЦЗИ.10 1 ЦЗИ.11 1 ЦЗИ.12 1 ЦЗИ.13 1 ЦЗИ.14 1 ЦЗИ.15 1 ЦЗИ.16 1 ЦЗИ.17 1 ЦЗИ.18 1 Контроль среды ПО ЦЗИ.19 1 ЦЗИ.20 1 ЦЗИ.21 1 ЦЗИ.22 1 ЦЗИ.23 1 ЦЗИ.24 1 ЦЗИ.25 1 ЦЗИ.26 1 ЦЗИ.27 1 ЦЗИ.28 1 ЦЗИ.29 1 ЦЗИ.30 1 ЦЗИ.31 1 ЦЗИ.32 1 ЦЗИ.33 1 ЦЗИ.34 1 ЦЗИ.35 1 ЦЗИ.36 1 Итоговая оценка за процесс 3 1 Процесс 4 "Защита от вредоносного кода" ЗВК.1 1 ЗВК.3 Антивирус 1 ЗВК.4 1 ЗВК.5 Почтовый сервер 1 ЗВК.6 1 ЗВК.7 1 ЗВК.8 Антивирус 1 ЗВК.9 1 ЗВК.10 1 62 Таблица 4 – Подсчет оценки процессов после реализации недостающих мер ЗВК.11 1 ЗВК.12 1 ЗВК.14 SIEM 1 ЗВК.15 1 ЗВК.16 Антивирус 1 ЗВК.17 1 ЗВК.18 1 ПО, позволяющее работать только с маркированными носителями ЗВК.19 1 ЗВК.20 Политика защиты от вредоносного кода 1 ЗВК.21 Штатные средства ОС 1 ЗВК.22 1 ЗВК.23 1 ЗВК.24 1 ЗВК.25 Антивирус 1 ЗВК.26 1 ЗВК.27 1 ЗВК.28 1 Итоговая оценка за подпроцесс 1 Процесс 5 "Предотвращение утечек информации" ПУИ.1 1 ПУИ.2 1 DLP ПУИ.3 1 ПУИ.4 1 ПУИ.5 1 ПУИ.7 1 ПУИ.8 Почтовый сервер 1 ПУИ.9 1 ПУИ.10 1 ПУИ.11 DLP 1 ПУИ.12 1 Межсетевой экран ПУИ.13 1 Политика предотвращения утечек ПУИ.14 1 информации ПУИ.15 1 ПУИ.16 DLP 1 ПУИ.17 1 ПУИ.18 Настройка штатными средствами 1 ПО, позволяющее работать только с ПУИ.19 1 маркированными носителями ПУИ.20 1 Политика предотвращения утечек ПУИ.21 1 информации ПУИ.22 1 ПУИ.24 1 Уничтожитель ПУИ.26 1 ПУИ.27 BitLocker 1 ПУИ.28 1 ПУИ.29 1 DLP ПУИ.30 1 ПУИ.31 1 63 Таблица 4 – Подсчет оценки процессов после реализации недостающих мер ПУИ.32 1 Политика предотвращения утечек информации ПУИ.33 1 Итоговая оценка за подпроцесс 1 Итоговая оценка за процесс 1 Процесс 6 "Управление инцидентами защиты информации" 1 Подпроцесс "Мониторинг и анализ событий защиты информации" МАС.1 1 МАС.2 1 МАС.3 1 МАС.4 1 МАС.5 1 МАС.6 1 МАС.7 1 МАС.8 1 МАС.9 1 МАС.10 1 МАС.11 1 DLP МАС.12 1 МАС.13 1 МАС.14 1 МАС.16 1 МАС.17 1 МАС.18 1 МАС.19 1 МАС.20 1 МАС.21 1 МАС.22 1 МАС.23 1 Итоговая оценка за подпроцесс 1 2 Подпроцесс "Обнаружение инцидентов защиты информации и реагирование на них" РИ.1 1 DLP РИ.2 1 РИ.3 1 Политика управления инцидентами защиты информации РИ.4 1 РИ.5 DLP 1 64 Таблица 4 – Подсчет оценки процессов после реализации недостающих мер РИ.6 1 Политика управления инцидентами защиты РИ.8 1 информации РИ.9 1 РИ.10 SIEM 1 РИ.11 1 РИ.12 1 Политика управления инцидентами защиты информации РИ.13 1 РИ.14 1 РИ.15 1 РИ.16 1 DLP|SIEM РИ.18 1 РИ.19 1 Итоговая оценка за подпроцесс 1 Итоговая оценка за процесс 1 Процесс 8 "Защита информации при осуществлении удаленного логического доступа с использованием мобильных (переносных) устройств" Политика защиты информации при осуществлении ЗУД.1 удаленного логического доступа с использованием 1 мобильных устройств ЗУД.2 OneLogin 0 ЗУД.3 Microsoft Intune 1 ЗУД.4 OneLogin 0 ЗУД.5 1 ЗУД.6 1 Microsoft Intune ЗУД.7 1 ЗУД.8 1 ЗУД.9 Межсетевой экран 1 ЗУД.1 1 0 ЗУД.1 Microsoft Intune 1 1 ЗУД.1 1 2 Итоговая оценка за процесс 0,833333333 Направление 1 Планирование процесса системы защиты информации Условное обозначени Процес Процес Процес Процес Процес е Процесс 2 Процесс 3 с1 с4 с5 с6 с8 и номер меры ПЗИ 1 1 1 1 1 1 1 0 ПЗИ 2 1 1 1 1 1 1 0 ПЗИ 3 1 1 1 1 1 1 0 ПЗИ 4 1 1 1 1 1 1 0 ПЗИ 5 1 1 1 1 1 1 0 Итоговая 1 1 1 1 1 1 0 оценка Направление 2 «Реализация процесса системы защиты информации» 65 Таблица 4 – Подсчет оценки процессов после реализации недостающих мер Условное обозначен Проце Процесс Проце Проце ие Процесс 2 Процесс 3 Процесс 6 сс 1 4 сс 5 сс 8 и номер меры РЗИ 1 1 0,5 1 1 0.5 1 0 РЗИ 2 1 1 1 1 1 1 0 РЗИ 3 1 0,5 1 1 0,5 1 0 РЗИ 4 1 1 1 1 1 1 0 РЗИ 5 1 1 1 1 0,5 1 0 РЗИ 6 1 0,5 1 1 0,5 1 0 РЗИ 7 1 1 1 1 1 1 0 РЗИ 8 1 1 1 1 1 1 0 РЗИ 9 1 0,5 1 1 0,5 1 0 РЗИ 10 1 0,5 1 1 0,5 1 0 РЗИ 11 1 0,5 0,5 1 0,5 1 0 РЗИ 12 1 0,5 0,5 1 0,5 1 0 РЗИ 14 1 1 1 1 1 1 0 РЗИ 15 1 1 1 1 1 1 0 РЗИ 16 1 1 1 1 1 1 0 Итоговая 0,7666666 0,9333333 1 1 0,75 1 0 оценка 67 33 Направление 3 «Контроль процесса системы защиты информации Условное обозначен Проце Процесс Проце Проце ие Процесс 2 Процесс 3 Процесс 6 сс 1 4 сс 5 сс 8 и номер меры КЗИ 1 1 1 1 1 0,5 1 0 КЗИ 2 1 1 1 1 0,5 1 0 КЗИ 3 1 1 1 1 0,5 1 0 КЗИ 4 1 0,5 0,5 0,5 0,5 1 0 КЗИ 5 1 1 1 1 0,5 0,5 0 КЗИ 6 1 0,5 0,5 0,5 0,5 1 0 КЗИ 7 1 1 1 1 0,5 1 0 КЗИ 8 1 1 1 1 0,5 1 0 КЗИ 9 1 1 0,5 1 0,5 1 0 КЗИ 10 1 1 1 1 0,5 1 0 КЗИ 11 1 0,5 1 1 0,5 1 0 КЗИ 12 1 1 1 1 0,5 1 0 Итоговая 0,916666 0,9583333 1 0,875 0,875 0,5 0 оценка 67 33 Направление 4 «Совершенствование процесса системы защиты информации» Условное обозначен Проце Процесс Проце Проце ие Процесс 2 Процесс 3 Процесс 6 сс 1 4 сс 5 сс 8 и номер меры СЗИ 1 1 0,5 1 1 0,5 1 0 СЗИ 2 1 1 1 1 1 1 0 66 Таблица 4 – Подсчет оценки процессов после реализации недостающих мер СЗИ 3 1 0,5 1 1 0,5 1 СЗИ 4 1 1 1 1 1 1 Итоговая 1 0,75 1 1 0,75 1 оценка Условное обозначение Оценка и номер меры ЖЦ 1 1 ЖЦ 2 1 ЖЦ 3 1 ЖЦ 4 1 ЖЦ 5 1 ЖЦ 6 1 ЖЦ 7 1 ЖЦ 8 1 ЖЦ 9 1 ЖЦ 10 1 ЖЦ 11 1 ЖЦ 12 1 ЖЦ 13 1 ЖЦ 14 1 ЖЦ 15 1 ЖЦ 16 1 ЖЦ 17 1 ЖЦ 18 1 ЖЦ 19 1 ЖЦ 20 1 ЖЦ 21 1 ЖЦ 22 1 ЖЦ 23 1 ЖЦ 24 1 ЖЦ 25 1 ЖЦ 26 1 ЖЦ 27 1 ЖЦ 28 0 0,964285714 67 0 0 0 Таблица 4 – Подсчет оценки процессов после реализации недостающих мер Наименование Наименование Качественная Числовое процесса процесса Оценка Направление Направление Направление Направление оценка значение системы ЗИ, системы ЗИ, выбора мер 1 2 3 4 уровня оценки направления направления соответствия соответствия ЗИ ЗИ Процесс 1 "Обеспечение защиты информации при управлении 1 1 1 1 1 Пятый 1 доступом" Процесс 2 "Обеспечение защиты 1 1 0,76666667 0,875 0,75 Третий 0,918958333 вычислительных сетей" Процесс 3 «Контроль целостности и защищенности 1 1 0,93333333 0,875 1 Пятый 0,971041667 информационной инфраструктуры» Процесс 4 «Защита от 1 1 1 0,91666667 1 Пятый 0,989583333 вредоносного кода» Процесс 5 «Предотвращение 1 1 0,75 0,5 0,75 Третий 0,86875 утечек информации» Процесс 6 «Управление инцидентами защиты 1 1 1 0,95833333 1 Пятый 0,994791667 информации» Процесс 8 «Защита информации при осуществлении удаленного логического доступа с 0,833333333 0 0 0 0 Нулевой 0,416666667 использованием мобильных (переносных) устройств» Применение организационных и технических мер ЗИ на этапах жизненного цикла АС Еас 0,964285714 Итоговая оценка соответствия ЗИ с учетом выявленных нарушений ЗИ Количество нарушений ЗИ, выявленных в результате оценки соответствия ЗИ Z 2 Итоговая оценка соответствия ЗИ R 0,882675265 Был посчитан итоговый уровень соответствия при данном уровне реализации мер по защите информации. Итоговый уровень равен 0,883, что соответствует первому уровню защищенности. ЗАКЛЮЧЕНИЕ В рамках данной курсовой работы была рассмотрена кредитнофинансовая организация, представляющая собой филиал крупного банка, централизованное управление которым, происходит из головного офиса (г. Москва). Осуществляет все виды деятельности в соответствии с лицензией Центробанка. В соответствии с 683-П, для кредитно-финансовой организации должен быть реализован уровень защищенности не ниже четвертого. Далее по ходу работы был разработан перечень по обеспечению безопасности ПДн, в соответствии с приказом ФСТЭК №21 "Об утверждении структуры и содержания организационных и технических мер по обеспечению безопасности при защите персональных данных в информационных системах персональных данных". Данный список мер был сформирован на основе второго уровня защищенности ПДн, который был указан в варианте курсовой работы. В следующем шаге был рассмотрен и подробно изучен ГОСТ 57580.12017, на основе которого был сформирован список реализованных и не реализованных базовых мер по защите информации (так как, согласно Положению №683, первый уровень защиты соответствует стандартному уровню защиты), затем для каждой меры были определены технические и организационные способы решения. В следующем этапе на основании нереализованных мер из ГОСТ. 57580.1-2107 был составлен перечень актуальных угроз согласно базе данных угроз (БДУ) ФСТЭК. На основе перечня актуальных угроз был сделан вывод о том, что большая часть угроз из списка, приведенного в таблице 3 большая связана с уязвимостями в сети, в том числе из-за отсутствия почтового сервера и криптографического шлюза, а также, угрозы связанные с уничтожением информации. Соответственно, при низкой оценке соответствия, в первую очередь необходимо реализовывать какие-либо решения, связанные с почтовым сервером, уничтожителем МНИ. После вышеуказанных этапов, был произведен подсчет оценки соответствия по методике, описанной в ГОСТ 57580.2 - 2018. Расчеты показали, что процессы системы защиты информации организации находятся на уровне 3, по качественной оценке, соответствия. Исходя из этого, основываясь на п. 9.2 683-П, была выявлена необходимость повышения уровня оценки соответствия до минимально допустимого(четвертого) для рассматриваемой кредитнофинансовой организации. Вследствие чего, было принято решение о внедрении почтового сервера, защищенного веб шлюза, уничтожителя МНИ и МДМ решения, и в результате пересчета, коэффициент соответствия поднялся до уровня, равного 5. СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ 1. ГОСТ 57580.1 – 2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер» 2. ГОСТ Р 57580.2-2018. Национальный стандарт Российской Федерации. Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Методика оценки соответствия" 3. Приказ ФСТЭК России от 18.02.2013 N 21 (ред. от 14.05.2020) "Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных" 4. БДУ ФСТЭК URL: https://bdu.fstec.ru/ (дата обращения: 24.12.2022). – Текст: электронный 70