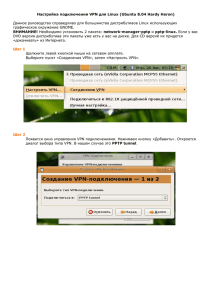

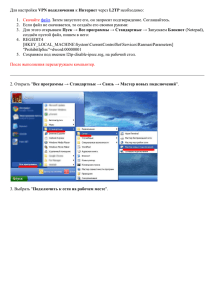

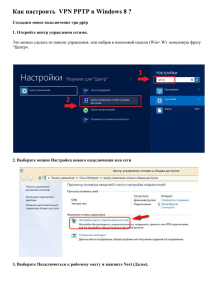

1. Предмет и задачи программно-аппаратной защиты информации. Предмет защиты – в Федеральном законе РФ «Об информации, информатизации и защите информации», принятом 25 января 1995 года Государственной Думой, определено, что «информация – сведения о лицах, предметах, фактах, событиях, явлениях и процессах, независимо от формы их представления». Проще говоря, предметом защиты является информация. Под программно-аппаратным обеспечением средств защиты операционной системы традиционно понимается совокупность средств и методов, используемых для решения следующих задач: − Управление оперативной и виртуальной памятью компьютера; − Распределение процессорного времени между задачами в многозадачной операционной системе; − Синхронизация выполнения параллельных задач в многозадачной операционной системе; − Обеспечение совместного доступа задач к ресурсам операционной системы. − Трехуровневое резервирование и дублирование данных, формирование удаленных баз данных. Оперативное резервирование предусматривает копирование информации в реальном времени. Восстановительное резервирование применяется для восстановления информации в случае утери из-за сбоев. Долгосрочное резервирование — сохранение значительного объема данных, в том числе копий полного объема системных файлов, с длительным хранением для восстановления и проведения аудита. − Блокирование ошибочных или преднамеренных вредоносных операций. − Защита информации от вредоносного ПО. Применяется сканирование, обнаружение изменений элементов файлов, аудит, антивирусное программное обеспечение. − Защита от несанкционированного доступа к данным. Применяются файерволы, средства выявления атак. − Шифрование данных методами криптографической защиты. − Контроль доступа, аутентификация пользователей. 2. Основные понятия программно-аппаратной защиты информации. Термин Определение 1. Доступ к информации Ознакомление с информацией, ее обработка, в частности ко(Доступ) пирование модификация или уничтожение информации Access to information 2. Правила разграничения до- Совокупность правил, регламентирующих права доступа ступа (ПРД) субъектов доступа к объектам доступа Security policy 3. Санкционированный доступ Доступ к информации, не нарушающий правила разграничек информации ния доступа 1 Authorized access to information 4. Несанкционированный доступ к информации (НСД) Unauthorized access to information Доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами. Примечание. Под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения средств вычислительной техники или автоматизированных систем 5. Защита от несанкциониро- Предотвращение или существенное затруднение несанкциованного доступа (Защита от нированного доступа НСД) Protection from unauthorized access 6. Субъект доступа (Субъект) Лицо или процесс, действия которого регламентируются праAccess subject вилами разграничения доступа 7. Объект доступа (Объект) Единица информационного ресурса автоматизированной сиAccess object стемы, доступ к которой регламентируется правилами разграничения доступа 8. Матрица доступа Таблица, отображающая правила разграничения доступа Access matrix 9. Уровень полномочий субъ- Совокупность прав доступа субъекта доступа екта доступа Subject privilege 10. Нарушитель правил раз- Субъект доступа, осуществляющий несанкционированный граничения доступа (Наруши- доступ к информации тель ПРД) Security policy violator 11. Модель нарушителя пра- Абстрактное (формализованное или неформализованное) опивил разграничения доступа сание нарушителя правил разграничения доступа (Модель нарушителя ПРД) Security policy violator’s model 12. Комплекс средств защиты Совокупность программных и технических средств, создавае(КСЗ) мая и поддерживаемая для обеспечения защиты средств выTrusted computing base числительной техники или автоматизированных систем от несанкционированного доступа к информации 13. Система разграничения Совокупность реализуемых правил разграничения доступа в доступа (СРД) средствах вычислительной техники или автоматизированных Security policy realization системах 14. Идентификатор доступа Уникальный признак субъекта или объекта доступа Access identifier 15. Идентификация Присвоение субъектам и объектам доступа идентификатора и Identification (или) сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов 16. Пароль Идентификатор субъекта доступа, который является его Password (субъекта) секретом 17. Аутентификация Проверка принадлежности субъекту доступа предъявленного Authentication им идентификатора; подтверждение подлинности 18. Защищенное средство вы- Средство вычислительной техники (автоматизированная сичислительной техники стема), в котором реализован комплекс средств защиты 2 (защищенная автоматизированная система) Trusted computer system 19. Средство защиты от неПрограммное, техническое или программно-техническое санкционированного доступа средство, предназначенное для предотвращения или суще(Средство защиты от НСД) ственного затруднения несанкционированного доступа Protection facility 20. Модель защиты Protection Абстрактное (формализованное или неформализованное) опиmodel сание комплекса программно-технических средств и (или) организационных мер защиты от несанкционированного доступа 21. Безопасность информации Состояние защищенности информации, обрабатываемой средInformation security ствами вычислительной техники или автоматизированной системы, от внутренних или внешних угроз 22. Целостность информации Способность средства вычислительной техники или автомаInformation integrity тизированной системы обеспечивать неизменность информации в условиях случайного и (или) преднамеренного искажения (разрушения) 23. Конфиденциальная инфор- Информация, требующая защиты мация Sensitive information 24. Дискреционное управле- Разграничение доступа между поименованными субъектами и ние доступом поименованными объектами. Субъект с определенным праDiscretionary access control вом доступа может передать это право любому другому субъекту 25. Мандатное управление до- Разграничение доступа субъектов к объектам, основанное на ступом характеризуемой меткой конфиденциальности информации, Mandatory access control содержащейся в объектах, и официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальности 26. Многоуровневая защита Защита, обеспечивающая разграничение доступа субъектов с Multilevel secure различными правами доступа к объектам различных уровней конфиденциальности 27. Концепция диспетчера до- Концепция управления доступом, относящаяся к абстрактной ступа машине, которая посредничает при всех обращениях субъекReference monitor concept тов к объектам 28. Диспетчер доступа Технические, программные и микропрограммные элементы (ядро защиты) комплекса средств защиты, реализующие концепцию диспетSecurity kernel чера доступа 29. Администратор защиты Субъект доступа, ответственный за защиту автоматизированSecurity administrator ной системы от несанкционированного доступа к информации 30. Метка конфиденциально- Элемент информации, который характеризует конфиденцисти (Метка) альность информации, содержащейся в объекте Sensitivity label 31. Верификация Процесс сравнения двух уровней спецификации средств выVerification числительной техники или автоматизированных систем на надлежащее соответствие 32. Класс защищенности Определенная совокупность требований по защите средств средств вычислительной тех- вычислительной техники (автоматизированной системы) от ники (автоматизированной си- несанкционированного доступа к информации стемы) 3 Protection class of computer systems 33. Показатель защищенности Характеристика средств вычислительной техники, влияющая средств вычислительной тех- на защищенность и описываемая определенной группой треники (Показатель защищенно- бований, варьируемых по уровню, глубине в зависимости от сти) класса защищенности средств вычислительной техники Protection criterion of computer systems 34. Система защиты секрет- Комплекс организационных мер и программно-технических ной информации (в том числе криптографических) средств обеспечения без(СЗСИ) опасности информации в автоматизированных системах Secret information security system 35. Система защиты информа- Комплекс организационных мер и программно-технических ции от несанкционированного (в том числе криптографических) средств защиты от несанкдоступа (СЗИ НСД) ционированного доступа к информации в автоматизированSystem of protection from ных системах unauthorized access to information 36. Средство криптографиче- Средство вычислительной техники, осуществляющее криптоской защиты информации графическое преобразование информации для обеспечения ее (СКЗИ) безопасности Cryptographic information protection facility 37. Сертификат защиты (Сер- Документ, удостоверяющий соответствие средства вычислитификат) тельной техники или автоматизированной системы набору Protection certificate определенных требований по защите от несанкционированного доступа к информации и дающий право разработчику на использование и (или) распространение их как защищенных 38. Сертификация уровня за- Процесс установления соответствия средства вычислительной щиты (Сертификация) техники или автоматизированной системы набору определенProtection level certification ных требований по защите 3. Классификация методов и средств программно-аппаратной защиты информации. Программные средства включают программы для идентификации пользователей, контроля доступа, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. К основным программным средствам защиты информации относятся следующие программы: − Программа идентификации и аутентификации пользователей; − Программа разграничения доступа пользователей к ресурсам; − Программа шифрования информации; − Программа защиты информационных ресурсов (прикладного и системного программного обеспечения, баз данных, компьютерных средств обучения и т. п.) От несанкционированного использования, изменения и копирования. Также к программным средствам защиты информации относятся такие программы как: 4 − Программа уничтожения остаточной информации (во временных файлах, блоках оперативной памяти и т. п.); − Программа аудита (ведения регистрационных журналов) событий, которые связаны с информационной безопасностью для обеспечения возможности восстановления и доказательства факта происшествия этих событий; − Программа имитации работы со злоумышленником (отвлечения его на получение якобы конфиденциальной информации); − Программа тестового контроля защищенности компьютерной сети и др. Аппаратные средства защиты информации – электронные и электронномеханические устройства, которые включены в состав технических средств компьютерной сети и выполняют (самостоятельно или в едином комплексе с программными средствами) отдельные функции обеспечения информационной безопасности. Критерий отнесения устройства к аппаратным, а не к инженерно-техническим средствам защиты – обязательное включение в состав технических средств компьютерных сетей. К ним относятся: − Специальные регистры для хранения реквизитов защиты: паролей, идентифицирующих кодов, грифов или уровней секретности; − Генераторы кодов, предназначенные для автоматического генерирования идентифицирующего кода устройства; − Устройства измерения индивидуальных характеристик человека (голоса, отпечатков) с целью его идентификации; − Специальные биты секретности, значение которых определяет уровень секретности информации, хранимой в ЗУ, которой принадлежат данные биты; − Схемы прерывания передачи информации в линии связи с целью периодической проверки адреса выдачи данных. Основные устройства, которые относятся к аппаратным средствам защиты информации, это устройства: − Для ввода идентифицирующей пользователя информации (отпечатков пальцев, пластиковых и магнитных карт и т. п.); − Для шифрования информации; − Для воспрепятствования несанкционированному включению рабочих станций и серверов (электронные блокираторы и замки). − Вспомогательные аппаратные средства защиты информации: − Устройства уничтожения информации на магнитных носителях; − Устройства сигнализации о попытках несанкционированных действий пользователей компьютерной сети и др. Методы: Управление доступом является методом защиты информации, который регулирует применение всех ресурсов автоматизированной информационной системы организации (программные, временные, технические и др.). 5 Препятствием называется такой метод, при котором пути нарушителю к защищаемой информации преграждаются физически, к примеру, к носителям информации, аппаратуре и т.п. Регламентация состоит в осуществлении системы организационных мероприятий, которая определяет все стороны процесса обработки информации. Данный метод формирует такие условия передачи и хранения информации, автоматизированной обработки, при которых вероятность несанкционированного доступа к ней сводится к минимуму. Противодействие вирусам (или атакам вредоносных программ) называется такой метод защиты информации, при котором идет комплексное применение антивирусных программ и организационных мер. Целью принимаемых мер является снижение вероятности заражения информационно-вычислительной системы до нуля, локализация или ликвидация вирусов, уменьшение последствий информационных инфекций, восстановление информации. Маскировкой информации называется такой метод защиты информации, при котором происходит криптографическое закрытие информации. Шифрование все шире используется при хранении и обработке информации на магнитных носителях. Следует отметить, что при передаче информации в сети, по каналам связи большой протяженности только этот метод является единственно надежным. Побуждением называется такой метод защиты информации, который за счет соблюдения сложившихся этических и моральных норм побуждает пользователей системы не нарушать установленные правила. Принуждением называется такой метод защиты информации, который вынуждает персонал и пользователей системы следовать правилам передачи, использования и обработки защищаемой информации под угрозой уголовной, материальной или административной ответственности. Метод привязки программ и данных к конкретному компьютеру (сети или ключу) заключается во включении параметров или характеристик отдельного компьютера в данные или в программу, что ведет к невозможности чтения данных или выполнения программ на ином компьютере. Разнообразные модификации данного метода относительно сети могут требовать или активного соединения сети с конкретным компьютером, или выполнение всех операций на конкретном компьютере. Метод «привязки» может значительно повысить защищенность информации и сети. Разграничение прав доступа пользователей к ресурсам сети. Данный метод создан на применении наборов таблиц, которые определяют права пользователей. Они построены по правилам «разрешено только» или «разрешено все, кроме». Таблицы по идентификатору или паролю пользователя устанавливают его права доступа к информации, файлам, дискам, операциям чтения, удаления, копирования, записи, и другим сетевым ресурсам. Такое разграничение доступа определяется, как правило, возможностями используемой операционной системой. 6 4. Стандарты безопасности. Международные стандарты информационной безопасности (устойчивости) являются набором практик и рекомендательных посланий, которые направлены на формирование систем, гарантирующих защиту информационных данных. Одним из международных стандартов является BS 7799, который служит для определения цели информационной защиты данных. По положениям данного сертификата, целью безопасности является обеспечение бесперебойного функционирования организации, а также способность предотвратить или сделать минимально возможным ущерб, возникший при нарушениях заданных требований к устойчивости. Ещё одним международным стандартом является ISO 27002, содержащий в себе полный список необходимых советов по информационной устойчивости. Эти советы должны подойти тем сотрудникам, которые в процессе выполнения своих служебных обязанностей должны отвечать за проектирование, осуществление и дальнейшее обслуживание систем устойчивости данных технологий. Национальные стандарты информационной безопасности. Российская кибербезопасность, к сожалению, регламентирована недостаточно строго, охватывая далеко не все сферы. В России национальные сертификаты могут использоваться на добровольных началах, независимо от государства или места разработки. Но вместе с тем есть правило, согласно которому подобные национальные системы используются лишь при присутствии знака соответствия. Однако следует отметить наиболее эффективные стандарты информационной безопасности страны: − ГОСТ Р ИСО 17799. Регулирует конфиденциальность информации, обозначает основы ее использования, организации для групп лиц, отвечающих за хранение, доступ и защиту информации. 7 − ГОСТ Р ИСО 27001. Обозначает строгие рамки, структуру по которой оценивается степень защищенности определенной технологии. Следует отметить, что у каждой из них своя минимальная степень защиты. − ГОСТ ИСО МЭК 15408. Помогает провести полноценную оценку степени защищенности той или иной технологии на основе предоставленных критериев. Существует множество систем взглядов и разных способов группировки стандартов. Методы классификации различаются по целям и задачам применения. 5. Защищенная автоматизированная система. Автоматизированная система в защищенном исполнении (АСЗИ) – это автоматизированная система, реализующая информационную технологию выполнения установленных функций в соответствии с требованиями стандартов и/или иных нормативных документов по защите информации (ЗИ). Защищенная система должна обладать следующими свойствами: − Она должна автоматизировать процесс обработки конфиденциальной информации, включая все аспекты этого процесса, связанные с обеспечением безопасности. − Защищенная система – это система, которая успешно и эффективно противостоит угрозам безопасности. − Защищенная система должна соответствовать требованиям и критериям стандартов информационной безопасности. Наличие общепринятых стандартов позволяет согласовать подходы различных участников процесса создания защищенных систем (требования потребителей, технологии и методы производителей, критерии независимой экспертизы). 6. Ограничение доступа на вход в систему. Ограничение доступа к ресурсам АС начинается с ограничения физического доступа сотрудников и посетителей предприятия в помещения, в котором размещаются и функционируют элементы компьютерных систем. Этот рубеж защиты организуется путем установки средств инженерной укрепленности помещений, автономных устройств охранной сигнализации, телевизионных систем наблюдения, устройств защиты рабочего места и непосредственно ПЭВМ и к функционированию программных и аппаратных СЗИ отношения не имеет. В практике защиты объектов информатизации под методом «ограничения доступа на вход в систему» имеют в виду целый комплекс мер, выполняемых в процессе загрузки ОС. Поэтому для описания процесса правильного и легального включения компьютера специалисты используют термин «доверенная загрузка ОС». Благодаря процессу идентификации и аутентификации АС разрешает дальнейшую работу только зарегистрированным пользователям в именованном режиме. Однако, для всецело доверенной загрузки этого недостаточно. Безопасный вход в компьютерную систему включает в себя также процедуру 8 ограничения доступа по дате и времени, процедуру проверки целостности системного ПО и аппаратуры, а также защиту от загрузки ОС со съемных носителей и входа в АС в незащищенном режиме. Одним из встроенных в программно-аппаратную среду самого компьютера процедур ограничения логического доступа является операция ввода пароля BIOS при включении компьютера. 7. Идентификация и аутентификация пользователей. Идентификация — это процедура распознавания пользователя по его идентификатору (например, имя/логин). Эта функция выполняется в первую очередь, когда пользователь делает попытку войти в сеть. Пользователь сообщает системе по ее запросу свой идентификатор, и система проверяет в своей базе данных его наличие. Аутентификация — процедура проверки подлинности заявленного пользователя, процесса или устройства. Эта проверка позволяет достоверно убедиться, что пользователь (процесс или устройство) является именно тем, кем себя объявляет. При проведении аутентификации проверяющая сторона убеждается в подлинности проверяемой стороны, при этом проверяемая сторона тоже активно участвует в процессе обмена информацией. Обычно пользователь подтверждает свою идентификацию, вводя в систему уникальную, неизвестную другим пользователям информацию о себе (например, пароль). Аутентификация без предварительной идентификации лишена смысла — пока система не поймет, подлинность чего же надо проверять, совершенно бессмысленно начинать проверку. Для начала надо представиться. Идентификация без аутентификации — это просто глупо. Потому что мало ли кто ввел существующий в системе логин! Системе обязательно надо удостовериться, что этот кто-то знает еще и пароль. Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, что может быть известно только данному пользователю: например, одноразовый код для подтверждения входа. Идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности субъектов (пользователей). Именно от них зависит последующее решение системы, можно ли разрешить доступ к ресурсам системы конкретному пользователю или процессу. После идентификации и аутентификации субъекта выполняется его авторизация. 8. Разграничение доступа. Разграничение доступа – организация и осуществления доступа субъектов к объектам доступа в строгом соответствии с порядком, установленным политикой безопасности. Разграничение доступа включает разработку организационной схемы функционирования АС, анализ потоков данных, уточнение задач и полномочий пользователей, создание функциональных групп работников на основе круга 9 решаемых задач, построение схемы категорирования объектов АС по критерию доступа различных пользователей. Для различных типов объектов вводятся различные операции или методы доступа. Некоторые методы доступа для удобства использования объединяют в группы, называемые правами доступа. Например, право доступа к файлу «изменение» подразумевает возможность доступа к нему под методом «чтение» и «запись», а право полного доступа – по всем существующим методам, включая «изменение прав доступа». Существуют две основных модели разграничения доступа: дискреционная (одноуровневая) и мандатная (многоуровневая). Большинство ОС, применяющихся в настоящее время на практике, реализуют дискреционную модель разграничения доступа. Система правил дискреционной модели разграничения доступа формулируется следующим образом: − У каждого объекта операционной системы существует владелец. − Владелец объекта может произвольно ограничивать (или разрешать) доступ других субъектов к данному объекту. − Для каждой тройки «субъект – объект – метод» возможность доступа определена однозначно. − Существует хотя бы один привилегированный пользователь, имеющий возможность обратиться к любому объекту по любому методу доступа. Многоуровневая (мандатная, полномочная) модель разграничения доступа предполагает категорирование объектов доступа по уровню конфиденциальности, а субъектов - по степени (уровням) допуска. Мандатная модель разграничения доступа обычно применяется в совокупности с дискреционной. Различают два способа реализации мандатной модели: − С контролем информационных потоков − Без контроля потоков (более простой способ, на практике встречается крайне редко). Правила мандатной модели разграничения доступа с контролем информационных потоков формулируются следующим образом. − У любого объекта операционной системы существует владелец. − Владелец объекта может произвольно ограничивать (или разрешать) доступ других субъектов к данному объекту. − Для каждой четверки «субъект - объект - метод - процесс» возможность доступа определена однозначно в каждый момент времени. − Существует хотя бы один привилегированный пользователь, имеющий возможность удалить любой объект. − Во множестве объектов выделяются множества объектов полномочного разграничения доступа. Каждый объект имеет свой уровень конфиденциальности. − Каждый субъект имеет уровень допуска. 10 − Запрет чтения вверх (Not Read Up - NRU): запрет доступа по методу "чтение", если уровень конфиденциальности объекта выше уровня допуска субъекта, осуществляющего запрос. − Каждый процесс имеет уровень конфиденциальности, равный максимуму из уровней конфиденциальности объектов, открытых процессом. − Запрет записи вниз (Not Write Down - NWD): запрет доступа по методу "запись", если уровень конфиденциальности объекта ниже уровня конфиденциальности процесса, осуществляющего запрос. − Понизить гриф секретности объекта может субъект, который имеет доступ к объекту (по правилу 7) и обладает специальной привилегией. Основная цель, которая достигается применением мандатной модели разграничения доступа с контролем информационных потоков, — это предотвращение утечки информации определенного уровня конфиденциальности к субъектам, чей уровень допуска ниже. Мандатная модель разграничения доступа должна быть использована, согласно руководящим документам ГосТехКомиссии (ФСТЭК) России, в автоматизированных системах, начиная с класса 1B, предполагающего возможность обработки информации, составляющей государственную тайну. Таким образом, для обработки информации, составляющей государственную тайну в автоматизированных системах, в которых одновременно обрабатывается и (или) хранится информация различных уровней конфиденциальности, необходимо использовать компьютерные системы, в которых в обязательном порядке реализована мандатная модель разграничения доступа. В широко распространенных ОС семейства Windows и Unix реализована только дискреционная модель. Следовательно, для данных ОС, при условии обработки информации, составляющей государственную тайну, необходимо применение дополнительных средств, реализующих мандатную модель разграничения доступа. 9. Криптографическая защита. Криптография– совокупность методов использования преобразований данных, направленных на то, чтобы сделать их бесполезными для противника. Проблема обеспечения секретности– лишение противника возможности извлечь информацию из канала связи или памяти компьютера. Классификация криптографических методов преобразования информации по типу воздействия на исходные данные включает следующие виды: − шифрование; − стенография; − кодирование; − сжатие. Шифрование Шифрование предполагает видоизменение исходника посредством логических, математических, комбинаторных и других операций. В итоге таких 11 преобразований первоначальные данные приобретают вид хаотически расположенных символов (цифр, букв и т.д.) и кодов двоичной системы. Инструментами создания шифра служат алгоритм преобразования и ключ. Ключ – параметр преобразования, знание которого позволяет выполнение шифрования и дешифрования информации. Шифрование является основным криптографическим способом видоизменения данных в компьютерах. Чтобы обеспечить эффективную борьбу против криптоатак (атак на шифр, криптоанализа) Стенография Этот метод, единственный среди криптографических способов, позволяет скрыть не только информацию, но и сам факт ее хранения и передачи. В основе стенографии лежит маскирование секретных данных среди общедоступных файлов. Иными словами, закрытая информация скрывается, а вместо нее создаются дубликаты. Кодирование Преобразование данных по этой методике происходит по принципу замещения слов и предложений исходника кодами. Закодированные данные могут выглядеть как буквенные, цифровые или буквенно-цифровые комбинации. Для кодирования и раскодирования применяют специальные словари или таблицы. Этот метод удобно использовать в системах с небольшим набором смысловых конструкций. Недостаток кодирования заключается в том, что необходимо хранить и распространять кодировочные таблица, а также достаточно часто их менять во избежание нежелательного рассекречивания информации. Сжатие Данный способ представляет собой сокращение объема исходной информации. Понятие сжатия относят к криптографическим с некоторыми оговорками. С одной стороны, сжатые данные требуют обратного преобразования для возможности их прочтения. С другой стороны, средства сжатия и обратного преобразования общедоступны, поэтому этот способ не является надежным в части защиты информации. Криптография позволяет решить одну из принципиально важных задач информационных отношений – аутентификацию авторства сообщений, передаваемых по каналам связи, и электронных документов: С точки зрения гарантированного доказательства подлинности различают два вида аутентификации: − объекты аутентификации убеждаются в подлинности друг друга -- обмениваются взаимными гарантиями; − объекты аутентификации не только обмениваются взаимными гарантиями, но и могут доказывать свою подлинность независимому арбитру (третьей стороне). Проблема аутентификации в компьютерных сетях решается при помощи криптографических протоколов аутентификации. Криптографическим протоколом называют дисциплину обмена информацией между абонентами криптосети для установления и поддержания 12 безопасного режима взаимодействия при передаче сообщений, предоставления доступа, обработке и хранении информации. Основу любого криптографического протокола составляет некоторый алгоритм криптографического преобразования. Проблема электронной подписи – обеспечение электронного эквивалента подписи сообщения, имеющей юридическую силу. Криптографические системы: В классический криптографической системе используется один ключ для шифрования и дешифрования информации, который является секретным, сам алгоритм преобразования может быть открытым (симметричные алгоритмы шифрования). Криптостойкость определяется как ключом (прежде всего, сохранением его секретности), так и алгоритмом преобразования. В криптографической системе с открытым ключом имеются два ключа, каждый из которых невозможно вычислить из другого. Один из ключей является секретным, другой доступен для всех участников информационного обмена (ассиметричный алгоритм шифрования). Один из них используется для шифрования, другой для дешифрования информации. Секретность или открытость ключей определяется в зависимости от того, какая задача решается – обеспечение секретности сообщения (документа) или цифровая подпись. Такая технология позволяет исключить необходимость передачи секретных ключей между отправителями и получателями зашифрованных сообщений – участниками информационного обмена в компьютерных и телекоммуникационных сетях. 10. Обзор программ шифрования данных. Шифрование применяется на устройствах при передаче информации, которая в результате не может быть прочитана посторонними. Шифрование пропускает данные через очень сложный алгоритм с обеих сторон, при отправке и получении. Это достигается за счёт программного обеспечения для шифрования. AxCrypt AxCrypt разработан для обычных пользователей и небольших компаний. Эта программа надёжная и очень мощная. Она предлагает все нужные для защиты файлов инструменты. Файлы защищены 128-битным или 256-битным шифрованием AES, что должно остановить злоумышленников. Есть возможность облачного хранения данных. Это программное обеспечение автоматически защищает файлы в хранилищах Google Drive и Dropbox. Имеется управление паспортами и функциональное приложение, с помощью которого можно управлять своими файлами. Предлагается бесплатная версия AxCrypt, хотя её возможности достаточно ограниченные. Плюсы: − Серьёзное шифрование. − Есть бесплатная версия. 13 − Простота пользования. − Редактирование зашифрованных файлов. − Безопасный обмен с применением криптографии с открытым ключом. − Безопасное удаление файлов. − Онлайн-хранилище паролей. Может не понравиться: − Это приложение главным образом для мобильных устройств. − Рискованно использовать без обеспечения локальной безопасности ПК. CryptoExpert CryptoExpert предлагает безопасные хранилища для всех данных и даётся гарантия их защиты. Приложение обеспечивает быструю защиту «на лету». Система позволяет создавать резервные копии разных файлов, включая сертификаты, файлы Word, Excel и PowerPoint, мультимедийные файлы и базы данных электронной почты. Программа умеет защищать хранилища любого размера. Она использует алгоритмы шифрования Blowfish, Cast, 3DES и AES-256. Приложение работает с 32-битными и 64-битными версиями Windows 7, 8 и 10. Плюсы: − Несколько алгоритмов шифрования. − Надёжность шифрования. − Простота применения. − Двухфакторная аутентификация. − Безопасное хранилище для конфиденциальных файлов. Может не понравиться: − Нет безопасного удаления. − Бывают странные сообщения об ошибках. VeraCrypt VeraCrypt – это высококачественный сервис бесплатного шифрования для всех. Один из самых популярных инструментов безопасности обеспечивает шифрование корпоративного уровня для важных данных. У VeraCrypt существует базовая версия, бесплатная и очень надёжная. Программу легко освоить и применять. Её задачей является добавление зашифрованных паролей к пользовательским данным и разделам. Следует сообщить программе некоторые сведения о ваших данных, таких как размер и местоположение тома. Дальше она всё сделает сама. Приложение неуязвимо перед брутфорсом (взлом учетной записи методом подбора пароля с помощью перебора комбинаций), так что хакеры не расшифруют ваши пароли и конфиденциальные данные. Плюсы: − Базовая версия бесплатная. − Защита от атак методом брутфорса. − Эффективное шифрование. 14 − Простота применения. Может не понравиться: − Запутанный интерфейс. 11. Управление политикой безопасности. Шаблоны безопасности. Управление политикой безопасности осуществляется администраторами системы с использованием соответствующих средств, встроенных в операционную систему. Под политикой безопасности понимается набор правил, обеспечивающий избирательную защиту для защищаемых объектов различных классов информации для каждого типа пользователя. Все объекты, связанные с политикой безопасности хранят информацию: 1. Политику пароля (например, максимальный срок действия, через какой период разрешается его менять, минимальная длина паролей, разрешение пустого пароля, история паролей, duration ---minutes. 2. Политику учетных записей ( account policy в окне user manager – счетчик попыток регистрации, блокировка учетных записей, принудительное отключение удаленного пользователя по истечении времени регистрации ). 3. Дескриптор безопасности. 4. Политику регистрации. 5. Политику восстановления данных. 6. Политику привилегий. При формировании политики безопасности надо знать: 1. Что защищать. 2. От кого защищать. 3. Как защищать. 4. Что представляет угрозу. 5. Какой ущерб (риск) может быть от злоумышленника. 6. Какие средства защиты использовать. Политика безопасности может рассматриваться с разных точек зрения: − В отдельном компьютере. − В вычислительных сетях. − В офисах. − В организациях различных уровней. − Вообще. Для упрощения настройки политики безопасности в операционных системах семейства NT реализован механизм шаблонов безопасности. Шаблоны безопасности Windows — это файлы, содержащие в специальном формате описания значений системных настроек операционной системы, необходимых для достижения определенного уровня безопасности. Система шаблонов позволяет экспортировать и импортировать настройки политики безопасности, которые записываются в специального вида текстовые файлы с расширением «.inf». Преимущество такого механизма заключается в упрощении переноса данных 15 безопасности на другие компьютеры по сравнению с использованием баз данных безопасности. При помощи шаблонов безопасности возможно настраивать параметры политики, которые отвечают за следующие компоненты безопасности: − политики учетных записей. Предназначен для настройки политики паролей, политики блокировки учетной записи; − локальные политики. Доступны при настройке политики аудита, назначении прав пользователей, а также параметры безопасности, аналогичные параметрам политики оснастки Редактор объектов групповых политик; − журналы событий. Обеспечивает возможность изменения настройки журналов Приложения, Система и Безопасность, таких как политики создания файлов журналов, максимальный размер ипр.; − группы с ограниченным доступом. Настройки ограничений доступа пользователей, которые являются членами различных групп; − настройки системных служб. Предназначены для управления типом запуска и разрешением доступа всех системных служб, которые можно найти в оснастке Службы; − настройки системного реестра. Можно добавлять разрешения на доступ к разделам реестра; − настройки безопасности файловой системы. Предоставляют возможность задавать разрешения на доступ к файлам и папкам. Установлен ряд предопределенных шаблонов безопасности, перечень которых приведен ниже: − шаблон SETUP SECURITY содержит используемые по умолчанию параметры безопасности. Его не следует импортировать через групповые политики; − шаблон COMPATWS ослабляет используемые по умолчанию разрешения доступа группы Пользователи к файлам и реестру таким образом, чтобы это соответствовало требованиям большинства несертифицированных приложений, также используется для обеспечения совместимости с более старыми программами и содержит строгие ограничения доступа к системным файлам. Рекомендуется использовать группу Опытные пользователи для работы с ^сертифицированными приложениями; − шаблон SECUREWS предоставляет расширенные политики для управления локальными учетными записями, ограничивает использование проверки подлинности LanManager, включает подписывание сообщений протокола SMB — сетевого протокола прикладного уровня для удаленного доступа к файлам, принтерам и другим сетевым ресурсам, а также для межпроцессного взаимодействия, со стороны сервера, накладывает дальнейшие ограничения для анонимных пользователей; − шаблон HISECWS содержит охватывающий набор для SECUREWC. Накладывает дальнейшие ограничения на проверку подлинности LanManager и новые требования для шифрования и подписывания данных, передаваемых по безопасным каналам, и данных SMB. Чтобы применить шаблон HISECWS к 16 входящим в домен компьютерам, все контроллеры домена, хранящие учетные записи всех пользователей, которые могут выполнить вход на этот клиентский компьютер, должны работать под управлением Windows NT4 SP4 или более поздних систем; − шаблон ROOTSEC обеспечивает применение стандартных корневых разрешений для раздела операционной системы и распространение их на дочерние объекты, наследующие разрешения от корня. Время распространения зависит от количества незащищенных дочерних объектов; − шаблон SECURE DC предоставляет расширенные политики для управления учетными записями в домене, ограничивает использование проверки подлинности LanManager, накладывает дальнейшие ограничения для анонимных пользователей. Если контроллер домена использует шаблон SECUREDC, то пользователь с учетной записью в этом домене не сможет подключаться к рядовым серверам только с помощью клиента LanManager, − шаблон HISECDC содержит охватывающий набор для шаблона SECUREDC. Накладывает дальнейшие ограничения на проверку подлинности LanManager и новые требования для шифрования и подписывания данных, передаваемых по безопасным каналам, и данных SMB. Чтобы применить шаблон SECUREDC к контроллеру домена, все другие контроллеры в доверенных и доверяющих доменах должны работать под управлением Windows 2000 или более поздних систем. 12. Дестабилизирующее воздействие на объекты защиты Дестабилизирующее воздействие на информацию – это действия, меры, применяемые для создания условий возникновения угроз защищаемой информации с дальнейшим доступом к информации. Таким образом, дестабилизирующее воздействие это не есть реализация какой-либо угрозы, но есть нечто, позволяющее угрозу сделать более вероятной. Источники дестабилизирующего воздействия на информацию. 1. Люди Самый распространенный, многообразный и опасный источник коим являются люди, которые делятся на следующие категории: а) сотрудники данного предприятия; б) лица, не работающие на предприятии, но имеющие доступ к защищаемой информации предприятия в силу служебного положения ( из вышестоящих, смежных, в том числе посреднических, предприятий, контролирующих органов государственной и муниципальной власти и др.); в) сотрудники государственных органов разведки других стран и разведывательных служб конкурирующих отечественных и зарубежных предприятий; г) лица из криминальных структур. Со стороны людей возможны следующие виды воздействия, приводящие к уничтожению, искажению и блокированию: 1. Непосредственное воздействие на носители защищаемой информации. 17 2. Несанкционированное распространение конфиденциальной информации. 3. Вывод из строя технических средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи. 4. Нарушение режима работы перечисленных средств и технологии обработки информации. 5. Вывод из строя и нарушение режима работы систем обеспечения функционирования названных средств. Несанкционированное распространение конфиденциальной информации может осуществляться путем: − словесной передачи (сообщения) информации; − передачи копий (снимков) носителей информации; − показа носителей информации; − ввода информации в вычислительные сети; − опубликования информации в открытой печати; − использования информации в открытых публичных выступлениях, в т.ч. по радио, телевидению; − потеря носителей информации. Способами нарушения режима работы технических средств отображения, хранения, обработки, воспроизведения, передача информации, средств связи и технологии обработки информации, приводящими к уничтожению, искажению и блокированию информации, могут быть: − повреждение отдельных элементов средств; − нарушение правил эксплуатации средств; − внесение изменений в порядок обработки информации; − заражение программ обработки информации вредоносными программами; − выдача неправильных программных команд; − превышение расчетного числа запросов; − создание помех в радио эфире с помощью дополнительного звукового или шумового фона, изменения (наложения) частот передачи информации; − передача ложных сигналов – подключение подавляющих фильтров в информационные цепи, цепи питания и заземления; − нарушение (изменение) режима работы систем обеспечения функционирования средств. 2. Технические средства отображения, хранения, обработки, воспроизведения, передачи информации и средства связи являются вторым по значению источником дестабилизирующего воздействия на защищаемою информацию в силу их многообразия, а так же существующих с их стороны способов дестабилизирующего воздействия. К этому источнику относятся: а) электронно-вычислительная техника; 18 б) электрические и автоматические пишущие машинки и копировальномножительная техника; в) средства видео- и звукозаписывающей и воспроизводящей техники; г) средства телефонной, телеграфной, факсимильной, громкоговорящей передачи информации; д) средства радиовещания и кабельной связи; 3. Системы обеспечение функционирования технических средств отображение, хранения, обработки и передачи информации Включает системы: а) электроснабжения; б) водоснабжения; в) теплоснабжения; г) кондиционирования. 4. Природные явления Включает стихийные бедствия и атмосферные явления (колебания). К стихийным бедствиям и одновременно видам воздействия следует отнести: землетрясение, наводнение, ураган (смерч), шторм, оползни, лавины, извержения вулканов; к атмосферным явлениям (видам воздействия): грозу, дождь, снег, перепады температуры и влажности воздуха, магнитные бури. 13. Принципы программно-аппаратной защиты информации от несанкционированного доступа Несанкционированный доступ — доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами. Основными причинами НСД являются: − Ошибки конфигурации оборудования. − Ненадежность средств идентификации и аутентификации. − Некачественное программное обеспечение. − Преднамеренная кража информации с защищенного компьютера, и дальнейшее ее распространение. − Прослушивание каналов связи при использовании незащищенной (слабозащищенной) общей сети. − Использование вредоносного ПО. Принципы: ПРИНЦИП ОБОСНОВАННОСТИ ДОСТУПА. Данный принцип заключается в обязательном выполнении двух основных условий: пользователь должен иметь достаточную «форму допуска» для получения информации требуемого им уровня конфиденциальности, и эта информация необходима ему для выполнения его производственных функций. ПРИНЦИП ДОСТАТОЧНОЙ ГЛУБИНЫ КОНТРОЛЯ ДОСТУПА. Средства защиты информации должны включать механизмы контроля доступа ко всем видам информационных и программных ресурсов системы, которые с принципом обоснованности доступа следует разделять между пользователями. 19 ПРИНЦИП РАЗГРАНИЧЕНИЯ ПОТОКОВ ИНФОРМАЦИИ. Для предупреждения нарушения безопасности информации, которое, например, может иметь место при записи секретной информации на несекретные носители и несекретные файлы, ее передаче программам и процессам, не предназначенным для обработки секретной информации, а также при передаче секретной информации по незащищенным каналам и линиям связи, необходимо осуществлять соответствующее разграничение потоков информации. ПРИНЦИП ЧИСТОТЫ ПОВТОРНО ИСПОЛЬЗУЕМЫХ РЕСУРСОВ. Данный принцип заключается в очистке ресурсов, содержащих конфиденциальную информацию, при их удалении или освобождении пользователем до перераспределения этих ресурсов другим пользователям. ПРИНЦИП ПЕРСОНАЛЬНОЙ ОТВЕТСТВЕННОСТИ. Каждый пользователь должен нести персональную ответственность за свою деятельность в системе, включая любые операции с конфиденциальной информацией в системе и возможные нарушения ее защиты, т.е. какие-либо случайные или умышленные действия, которые приводят или могут привести к несанкционированному ознакомлению с конфиденциальной информацией, ее искажению или уничтожению, или делают такую информацию недоступной для ее законных пользователей. ПРИНЦИП ЦЕЛОСТНОСТИ СРЕДСТВ ЗАЩИТЫ. Данный принцип подразумевает, что средства защиты информации в системе должны точно выполнять свои функции в соответствии с перечисленными принципами и быть изолированными от пользователей, а для своего сопровождения должны включать специальный защищенный интерфейс для средств контроля, сигнализации о попытках нарушения защиты информации и воздействия на процессы в системе. Реализация перечисленных принципов осуществляется с помощью так называемого «монитора обращений», контролирующего любые запросы к данным или программам со стороны пользователей по установленным для них видам доступа к этим данным или программам. 14. Основы защиты автономных автоматизированных систем К числу таких свойств по действующему законодательству об охране данных относятся: − конфиденциальность — невозможность доступа третьих лиц; − целостность (неизменность) — возможность изменения информации только лицами, которые имеют соответствующий допуск; − доступность — обеспечение доступа пользователя к необходимой информации без ограничений в связи с проблемами аппаратного уровня или действия вредоносного программного обеспечения. Виды объектов защиты: − Исходные данные — первичная информация, поступающая на хранение и обработку в АИС от клиентов, пользователей, контрагентов. − Производные данные — информация, которая создается непосредственно в АИС, в процессе обработки исходных данных. Сюда относят отчеты, базы данных и другие структурированные информационные массивы. 20 − Служебные. Данные вспомогательного характера, архивы защитных систем, данные сканирования. − Программные средства защиты данных — лицензированное ПО или ПО собственной разработки. − Алгоритмы, на основе которых разрабатываются программы. При построении системы защиты информации в АИС могут применяться одновременно разные методы, в том числе: − методы повышения уровня достоверности данных; − методы защиты информации в автоматизированных системах от их потери в результате аварий и аппаратных сбоев; − методы контроля физического доступа к оборудованию и сетям, который может приводить к хищению данных, повреждению аппаратуры, преднамеренному созданию нештатных и аварийных ситуаций, установке шпионских приборов и т. д.; − методы идентификации пользователей, аутентификации ПО, съемных носителей. Но для автономных систем метод идентификации и аутентификации пользователей не применяется, потому что они не подключаются к сети. 15. Изучение и обратное проектирование ПО. Основными угрозами для программного продукта, защищённого от несанкционированного использования, являются угроза нарушения функциональности модуля защиты и угроза раскрытия эталонных характеристик среды. Реализация первой угрозы может заключаться в обходе либо полном отключении модуля защиты путём модификации кода программы. Реализация второй – в выяснении эталонных характеристик среды путём исследования программно-аппаратной среды функционирования защищённой программы. Одна из основных задач, решаемая злоумышленником при исследовании ПО – анализ логики работы программы, поиск в ней участков кода, отвечающих за реализацию защитных механизмов, детальное исследование принципов работы модулей защиты. При этом ставится задача представления машинного кода на как можно более высоком уровне абстракции с целью упрощения его понимания. Под обратным проектированием (reverse engineering) понимают процесс исследования и анализа машинного кода, нацеленный на понимание общих механизмов функционирования программы, а также на его перевод на более высокий уровень абстракции (более высокий уровень языка программирования) вплоть до восстановления текста программы на исходном языке программирования. Основными методами обратного проектирования являются отладка и дизассемблирование программ. При этом используются следующие средства (инструменты). 21 1) Отладчики – программные средства, позволяющие выполнять программу в пошаговом режиме, контролировать ее выполнение, вносить изменения в ход выполнения. Данные средства позволяют проследить весь механизм работы программы и являются средствами динамического исследования работы программ. 2) Дизассемблеры – программные средства, позволяющие получить листинг программы на языке ассемблера, с целью его дальнейшего статического изучения. Дизассемблеры являются средствами статического исследования. По способу реализации интерфейса взаимодействия с пользователем, существующие дизассемблеры можно разделить на две категории – автономные и интерактивные. − Автономные дизассемблеры требуют от пользователя задания всех указаний до начала дизассемблирования и не позволяют вмешиваться непосредственно в сам процесс. Если же конечный результат окажется неудовлетворительным, пользователь либо вручную правит полученный листинг, либо указывает дизассемблеру на его ошибки и повторяет всю процедуру вновь и вновь, порой десятки раз. Такой способ общения человека с дизассемблером непроизводителен и неудобен, но его легче запрограммировать. − Интерактивные дизассемблеры обладают развитым пользовательским интерфейсом, благодаря которому приобретают значительную гибкость, позволяя человеку «вручную» управлять разбором программы, помогая автоматическому анализатору там, где ему самому не справиться – отличать адреса от констант, определять границы инструкций и т.д. 3) Мониторы событий – программные средства, позволяющие отслеживать определенные типы событий, происходящие в системе. 4) Редакторы кода занимают отдельное место среди средств обратного проектирования. Данные средства, как правило, включают функции дизассемблирования, но позволяют также вносить изменения в код программы. Данные средства предназначены, в основном, для исследования программ, занимающих небольшой объём. 16. Способы изучения ПО: статическое и динамическое изучение В связи с этим основной особенностью исследования ПО является практическая трудность получения исходных текстов программ. Следовательно, одна из важнейших задач тестирования (проверки) программ может быть сформулирована следующим образом: установить, содержит ли данная программа функцию разрушения (нанесения ущерба). По сути данная задача сводится к задаче исследования программы, задаваемой ее объектным или исполняемым кодом. Исследование программы, задаваемой ее исполняемым кодом, включает два этапа: 1. Выделение алгоритма программы (или какой-либо его части, интересующей исследователя) и представление его на языке, удобном для последующего анализа (обычно это язык высокого уровня). 22 2. Семантический анализ полученного алгоритма для ответа на интересующие вопросы, например о правильности программы, степени ее надежности или наличии в ней непротоколированных (недекларированных) функций. Все средства исследования ПО можно разбить на два класса: − статические средства оперируют исходным кодом программы как данными и строят ее алгоритм без исполнения; − динамические средства изучают программу, интерпретируя ее в реальной или виртуальной вычислительной среде. Статические средства являются более универсальными в том смысле, что теоретически могут получить алгоритм всей программы, в том числе и тех блоков, которые никогда не получат управления. Динамические средства могут строить алгоритм программы только на основании ее конкретной трассы, полученной при определенных входных данных, следовательно, задача получения полного алгоритма программы в этом случае эквивалентна построению исчерпывающего набора текстов для подтверждения правильности программы, что практически невозможно. И вообще при динамическом исследовании можно говорить только о построении некоторой части алгоритма. Два наиболее известных типа программ, предназначенных для исследования ПО,: это отладчик (динамическое средство) и дизассемблер (статическое средство). Отладчик широко применяется пользователем для отладки собственных программ, при этом задачи построения алгоритма для отладчика вторичны и реализуются самим пользователем. Дизассемблер предназначен исключительно для решения задач построения алгоритма и формирует на выходе ассемблерный текст алгоритма. Наряду с отладчиком и дизассемблером используются и другие инструменты исследования: − декомпиляторы (редакторы кода) — программы, генерирующие из исполняемого кода программу на языке высокого уровня; − трассировщики — программы, сначала запоминающие каждую инструкцию, проходящую через процессор, а затем переводящие набор инструкций 23 в форму, удобную для статического исследования, автоматически выделяя циклы, подпрограммы и т.п.; − следящие системы — программы, запоминающие и анализирующие трассу уже не инструкции, а других характеристик, например, вызванных программой прерываний. 17. Задачи защиты от изучения и способы их решения. Защита от отладки. ри проектировании и реализации систем защиты информации (СЗИ) практически всегда возникает задача защиты ее алгоритма. Атака на алгоритм СЗИ может быть пассивной (изучение) — без изменения алгоритма СЗИ и активной — с изменением алгоритма в соответствии с целью злоумышленника. Задача защиты от изучения (исследования) сводится к решению двух взаимосвязанных задач: − выявлению отладчика; − направлению работы защищенной программы или отладчика по "неверному пути". Атаки злоумышленника на логику работы СЗИ сводятся к декомпозиции программного кода на множество отдельных команд (инструкций), каждая из которых (либо группа инструкций) рассматривается отдельно. Условно такие атаки можно разделить на динамические — разбор по командам, сопряженный с выполнением программы (выполнением каждой рассматриваемой команды), и статические — декомпозиция всего кода программы, возможно, не сопряженная с ее прямым исполнением, основанная на анализе логики исполнения команд и логики вызовов различных функций (дизассемблирование). Защита от отладки и дизассемблирования Способы защиты от исследования можно разделить на четыре класса. 1. Влияние на работу отладочного средства через общие программные или аппаратные ресурсы. В данном случае наиболее известны: − использование аппаратных особенностей микропроцессора (особенности работы очереди выборки команд, особенности реализации команд и т.д.); − использование общего программного ресурса (например, общего стека) с отладочным средством и разрушение данных или кода отладчика, принадлежащих общему ресурсу, либо проверка использования общего ресурса только защищаемой программой (например, определение стека в области, критичной для выполнения защищаемой программы); − переадресация обработчиков отладочных событий (прерываний) от отладочного средства к защищаемой программе. 2. Влияние на работу отладочного средства путем использования особенностей его аппаратной или программной среды. Например: − перемещение фрагментов кода или данных с помощью контроллера прямого доступа к памяти; − влияние на процесс регенерации оперативной памяти (на некотором участке кода регенерация памяти отключается, а затем опять включается — при 24 нормальной работе никаких изменений нет, при медленном выполнении программы отладчиком она "зависает"); − переход микропроцессора в защищенный режим. 3. Влияние на работу отладчика через органы управления или/и устройства отображения информации. Выдаваемая отладочными средствами информация анализируется человеком. Следовательно, дополнительный способ защиты от отладки — это нарушение процесса общения оператора и отладчика, а именно искажение или блокирование вводимой с клавиатуры и выводимой на терминал информации. 4. Использование принципиальных особенностей работы управляемого человеком отладчика. В данном случае защита от исследования состоит в навязывании для анализа избыточно большого объема кода (как правило, за счет циклического исполнения некоторого его участка). 18) Защита от дизассемблирования. Защита от трассировки по прерываниям. Существует несколько методов противодействия дизассемблированию: − шифрование; − архивация: − использование самогенерирующих кодов; − "обман" дизассемблера. Архивацию можно рассматривать как простейшее шифрование. Причем архивация может быть объединена с шифрованием. Комбинация таких методов позволяет получать надежно закрытые компактные программы. Зашифрованную программу невозможно дизассемблировать без расшифрования. Зашифрование (расшифрование) программ может осуществляться аппаратными средствами или отдельными программами. Такое шифрование используется перед передачей программы по каналам связи или при хранении ее на ВЗУ. Дизассемблирование программ в этом случае возможно только при получении доступа к расшифрованной программе, находящейся в ОП перед ее выполнением (если считается, что преодолеть криптографическую защиту невозможно). Другой подход к защите от дизассемблирования связан с совмещением процесса расшифрования с процессом выполнения программ. Если расшифрование всей программы осуществляется блоком, получающим управление первым, то такую программу расшифровать довольно просто. Гораздо сложнее расшифровать и дизассемблировать программу, которая поэтапно расшифровывает информацию, и этапы разнесены по ходу выполнения программы. Задача становится еще более сложной, если процесс расшифрования разнесен по тексту программы. Сущность метода, основанного на использовании самогенерируемых кодов, заключается в том, что исполняемые коды про граммы получаются самой программой в процессе ее выполнения. Самогенерируемые коды получаются в результате определенных действий над специально выбранным массивом данных. В качестве исходных данных могут использоваться исполняемые коды 25 самой программы или специально подготовленный массив данных. Данный метод показал свою высокую эффективность, но он сложен в реализации. Под "обманом" дизассемблера понимают такой стиль программирования, который вызывает нарушение правильной работы стандартного дизассемблера за счет нестандартных приемов использования отдельных команд, нарушения общепринятых соглашений. "Обман" дизассемблера осуществляется несколькими способами: − нестандартная структура программы; − скрытые переходы, вызовы процедур, возвраты из них и из прерываний; − переходы и вызовы подпрограмм по динамически изменяемым адресам; − модификация исполняемых кодов. Для дезориентации дизассемблера часто используются скрытые переходы, вызовы и возвраты за счет применения нестандартных возможностей команд. Маскировка скрытых действий часто осуществляется с применением стеков. Для противодействия трассировке программы в ее состав вводятся следующие механизмы: − изменение среды функционирования; − модификация кодов программы; − «случайные» переходы. Под изменением среды функционирования понимается запрет или переопределение прерываний (если это возможно), изменение режимов работы, состояния управляющих регистров, триггеров и т. п. Такие изменения вынуждают аналитика отслеживать изменения и вручную восстанавливать среду функционирования. Изменяющиеся коды программ, например, в процедурах приводят к тому, что каждое выполнение процедуры выполняется по различным ветвям алгоритма. «Случайные» переходы выполняются за счет вычисления адресов переходов. Исходными данными для этого служат характеристики среды функционирования, контрольные суммы процедур (модифицируемых) и т. п. Включение таких механизмов в текст программ существенно усложняет изучение алгоритмов программ путем их трассировки. 19) Вредоносное программное обеспечение. Что такое вредоносное ПО Вредоносное ПО (malware) — это назойливые или опасные программы, предназначенные для тайного доступа к устройству без ведома его владельца. Выделяют несколько типов вредоносного ПО: шпионские, рекламные, фишинговые, троянские, вымогательские программы, вирусы, черви, руткиты и программы, нацеленные на захват контроля над браузером. 26 Источники вредоносного ПО Зачастую вредоносное ПО попадает на устройство через Интернет или электронную почту. Однако его источником могут стать и взломанные сайты, демо-версии игр, музыкальные файлы, панели инструментов, различное ПО, бесплатные подписки и все, что вы скачиваете из Интернета на свое устройство, не имеющее средств защиты от вредоносных программ. Как распознать вредоносное ПО Медленная работа, всплывающие сообщения, спам или сбои в работе зачастую говорят о том, что устройство заражено вредоносной программой. Чтобы проверить, так ли это, можно воспользоваться сканером вредоносного ПО (он является частью всех инструментов для удаления подобных программ). Как удалить вредоносное ПО Лучший способ избавиться от проблемы — воспользоваться надежным инструментом для удаления вредоносного ПО, который можно найти в любом качественном антивирусном продукте. Программа Avast Free Antivirus и ее компонент Anti-Malware могут защитить вас от вредоносного ПО, быстро и без затруднений удалив его с ваших устройств. Это не просто инструмент для удаления опасных программ. Это еще и постоянная защита от вредоносных атак, действующая в реальном времени. Как уберечься от вредоносного ПО • Используйте мощные антивирусные продукты, способные обеспечить защиту и от вредоносного ПО. • Не загружайте файлы, прикрепленные к сообщениям эл. почты от не известных вам отправителей. Программы для защиты от вредоносного ПО Использование современного антивирусного решения - это самый эффективный способ предотвращения, обнаружения и отстранения вредоносного ПО с компьютера. Наиболее эффективным антивирусным решением является Avast. 20) Защита программ и данных от несанкционированного копирования. Защита от несанкционированного копирования — система мер, направленных на противодействие несанкционированному копированию информации, как правило, представленной в электронном виде (данных или собственнического программного обеспечения). При защите от копирования используются различные меры: организационные, юридические, программные и программно-аппаратные К юридическим средствам охраны ПО относятся различные правовые акты, оговаривающие вопросы зашиты ПО, а также более общие правовые нормы, которые могут применяться для этой цели. Хотя юридическая охрана прав на ПО в технически развитых странах осуществляется различными способами, в основном для этого применяются законы об охране авторских прав, об охране коммерческой тайны, о торговой марке и о патентной защите. 27 Экономические меры защиты ПО, проводимые фирмами-изготовителями программного обеспечения, предусматривают действенное стимулирование легального приобретения программных средств. Такое стимулирование проводится в настоящее время только для зарегистрированных пользователей, которые совершили легальное приобретение программных средств, и позволяет значительно экономить средства при использовании программ, а иногда даже делает невыгодным их нелегальное копирование. Возможно, использование следующих мер стимулирования зарегистрированных пользователей: – периодическая поставка дополнительной документации, специальных журналов и т. п.; – регулярное сообщение об изменениях и обнаруженных ошибках; – проведение семинаров и курсов по обучению пользователей программных средств; – возможность получения оперативной консультации; – предоставление скидки при покупке следующей версии. В настоящее время отечественные предприятия-поставщики ПО активно осваивают вышеуказанные меры стимулирования легального приобретения программной продукции. Технические меры защиты от несанкционированного копирования программ тесно увязаны с вопросами защиты информации от несанкционированного доступа (НСД). Хотя несанкционированный доступ не всегда направлен на копирование информации, большинство методов защиты от НСД можно применять и для защиты от НСК. Статические методы предусматривают анализ текстов защищенных программ. Динамические методы осуществляют слежение за выполнением программы с помощью специальных средств. Обработка результатов слежения может быть частично или полностью автоматизирована. 21) Защита информации на машинных носителях. Организационно-технологические меры защиты целостности информации на МНИ делят на: 1) организационные меры по поддержке целостности информации, хранящейся на МНИ; 2) технологические меры контроля целостности битовых последовательностей на МНИ. В свою очередь, организационные меры разделяются на две группы: 1) создание резервных копий информации, хранимой на МНИ: создание резервных копий информации, хранимой на МНИ, должно быть обязательной регулярной процедурой, периодичность которой зависит от технологии обработки информации, в частности от объема вводимых данных, важности информации, возможности повторного ввода. Для создания резервных копий могут использоваться как стандартные утилиты, которые сохраняют выбранные файлы или каталоги, так и специализированные системы резервного копирования, адаптированные к конкретной АС.; 28 2) обеспечение правильных условий хранения и эксплуатации МНИ: для хранения архивных данных выбирают, те носители, которые при заданном объеме копируемой информации и предполагаемом сроке хранения оптимальны по цене единицы хранимой информации. Для обеспечения контроля целостности информации чаще всего применяют циклический контрольный код. В основе данного подхода лежит понятие полинома или многочлена. Под целостностью данных понимают отсутствие ненадлежащих изменений: ни одному пользователю АС, в том числе и авторизованному, не должны быть разрешены такие изменения данных, которые повлекут за собой их разрушение или потерю. Существуют следующие теоретические принципы целостности данных: 1) корректность транзакций: пользователь не должен модифицировать данные произвольно, а только определенными способами, так, чтобы сохранялась целостность данных; 2) аутентификация пользователей: изменение данных может осуществляться только специально аутентифицированными для этой цели пользователями; 3) минимизация привилегий: принцип, согласно которому следует минимизировать назначаемые привилегии в строгом соответствии с содержанием выполняемой задачи, распространяется в равной мере как на процессы, так и на пользователей системы; 4) разграничение функциональных обязанностей: организация работы с данными так, что в каждой из ключевых стадий, составляющих единый критически важный процесс, необходимо участие различных пользователей; один пользователь не может выполнить весь процесс целиком; 5) аудит произошедших событий: пользователи, как правило, имеют несколько больше привилегий, чем им необходимо для выполнения конкретного действия в данный момент времени. А это открывает возможности для злоупотреблений. Аудит произошедших событий - превентивная мера в отношении потенциальных нарушителей; 6) объективный контроль: контроль целостности данных имеет смысл лишь тогда, когда эти данные отражают реальное положение вещей; 7) управление передачей привилегий: если схема назначения привилегий неадекватно отражает организационную структуру предприятия или не позволяет администраторам безопасности манипулировать ею для обеспечения эффективности производственной деятельности, защита провоцирует попытки обойти ее там, где она мешает "нормальной" работе; 8) обеспечение непрерывной работоспособности: защиту от сбоев, стихийных бедствий и других форс-мажорных обстоятельств; 9) простота использования защитных механизмов: обеспечение эффективного применения механизмов обеспечения безопасности. На практике зачастую, предусмотренные в системе механизмы безопасности некорректно используются или полностью игнорируются системными администраторами по причинам: неправильно выбранные производителем конфигурационные параметры по 29 умолчанию обеспечивают слабую защиту; плохо разработанные интерфейсы управления защитой усложняют использование даже простых средств безопасности; имеющиеся средства безопасности не обеспечивают адекватный уровень контроля за системой; реализация механизмов безопасности плохо соответствует сложившемуся у администраторов интуитивному их пониманию; отдельные средства защиты плохо интегрированы в общую схему безопасности; администраторы недостаточно осведомлены о важности применения конкретных механизмов защиты и их особенностях. 22) Требования к аппаратным средствам идентификации и аутентификации пользователей, применяемым в ЭЗ и АПМДЗ. АПМДЗ – аппаратно-программный модуль доверенной загрузки, предназначенный для защиты автономных и сетевых компьютеров от несанкционированного доступа (НСД). Под доверенной загрузкой принято понимать реализацию загрузки операционной системы с определенного носителя (например, внутреннего жесткого диска защищаемого компьютера). Загрузка с других носителей должна блокироваться. Причем она происходит только после выполнения идентификации и аутентификации пользователя, а также проверки целостности программного и аппаратного обеспечения компьютера. Тем самым обеспечивается защита компьютера от НСД на важнейшей фазе его функционирования – этапе загрузки операционной системы. Основные сведения о МДЗ Модуль доверенной загрузки представляет собой комплекс аппаратно-программных средств (плата, аппаратные средства идентификации и аутентификации, программное обеспечение для поддерживаемых операционных систем), устанавливаемый на рабочее место вычислительной системы (персональный компьютер, сервер, ноутбук, специализированный компьютер и др.). Для примера на рисунке представлен базовый комплект поставки МДЗ "Программно-аппаратный комплекс "Соболь". Версия 3.0" для шины PCI Express. Программно-аппаратный комплекс "Соболь" для шины PCI Express: Для установки МДЗ требуется свободный разъем материнской платы (для современных компьютеров – стандарты PCI, PCI-X, PCI Express, mini-PCI, miniPCI Express) и незначительный объем памяти жесткого диска защищаемого компьютера. Модули доверенной загрузки обеспечивают выполнение следующих основных функций. В первую очередь, это идентификация и аутентификация пользователей до загрузки операционной системы с помощью персональных электронных идентификаторов (USB-ключи, смарт-карты, идентификаторы iButton и др.), а также контроль целостности программного и аппаратного обеспечения компьютера до загрузки операционной системы. Затем - блокировка несанкционированной загрузки операционной системы с внешних съемных носителей, функционирование сторожевого таймера, позволяющего блокировать работу 30 компьютера при условии, что после его включения и по истечении определенного времени управление не было передано плате МДЗ и контроль работоспособности основных компонентов МДЗ (энергонезависимой памяти, идентификаторов, датчика случайных чисел и др.). И наконец, регистрация действий пользователей и совместная работа с внешними приложениями (датчики случайных чисел, средства идентификации и аутентификации, программные средства защиты информации и др.). При первичной настройке (инициализации) МДЗ осуществляется регистрация администратора модуля, которому в дальнейшем предоставляются права регистрировать и удалять учетные записи пользователей, управлять параметрами работы модуля, просматривать журнал событий и управлять списком объектов, целостность которых должна контролироваться до загрузки операционной системы. В случае появления нарушений при проверке целостности объектов возможность работы на компьютере для обычных пользователей блокируется. В некоторых МДЗ реализована поддержка возможности удаленного управления параметрами работы. 23) Устройства Touch Memory. Touch Memory представляет собой энергонезависимую память, размещенную в металлическом корпусе, с одним сигнальным контактом и одним контактом земли. Корпус, по виду напоминающий миниатюрную пуговичную батарейку, легко крепится на изделии либо на носителе (карточка, брелок). Информация записывается и считывается из памяти прибора простым касанием считывающего устройства корпуса Touch Memory. Организация памяти В семейство Touch Memory входят 5 приборов, идентичных по конструкции корпуса, но отличающихся функциональными возможностями, объемом памяти, а также методом доступа к ней (табл. 1). Тип прибора DS1990A DS1991 DS1992 DS1993 DS1994 Уникальный серийный номер + + + + + Объем блокнотной памяти в байтах 64 32 32 32 Часы/ таймер + Объем основной памяти в байтах 192 128 512 512 Защита доступа к памяти + - Конструкция корпуса F5/F3 F5 F5 F5 F5 Вструктуре Touch Memory можно выделить следующие основные части: постоянное запоминающее устройство (ПЗУ или ROM), блокнотную память, оперативное запоминающее устройство (ОЗУ или RAM), часы реального времени (для DS1994), а также элемент питания - встроенную миниатюрную литиевую батарейку (кроме DS1990A). ВПЗУ хранится 64-разрядный код, состоящий из 8-разрядного кода типа идентификатора, 48-разрядного уникального серийного номера и 8-разрядной 31 контрольной суммы. Блокнотная память (вариант буферной памяти) служит для предотвращения записи новых данных на место имеющихся или записи по неверному адресу. В системе Secret Net поддерживается применение всех модификаций идентификаторов Touch Memory. В автономном варианте для Secret Net 9x используются DS1990 - DS1996, в автономном для Secret Net NT/2000 и сетевом вариантах для Secret Net 9x/NT/2000 нашли применение DS1992 - DS1996. В системе Secret Net контактное устройство Touch Probe используется в двух вариантах. В первом варианте контактное устройство подсоединяется к последовательному порту компьютера (в дальнейшем – COM-считыватель Тouch Мemory). Во втором варианте (в дальнейшем – считыватель Тouch Мemory) он подключается к внешнему (или внутреннему) разъёму плат изделий Secret Net Touch Memory Card, Secret Net Touch Memory Card PCI, «Электронный замок» , «Соболь» и «Программно- аппаратный комплекс «Соболь-PCI». К достоинствам УВИП на базе идентификаторов Touch Memory относятся: − долговечность (время хранения информации в памяти идентификатора составляет не менее 10 лет); − высокая степень механической и электромагнитной защищённости; − малые размеры, удобство хранения; − относительно невысокая стоимость. Недостатком устройства является зависимость его срабатывания от точности ручного соприкосновения идентификатора и считывателя. 24) Системы обнаружения атак и вторжений. Что такое IDS IDS (Intrusion Detection System, система обнаружения вторжений) — программная или аппаратно-программная система сетевой безопасности, предназначенная для выявления сетевых атак и аномалий. Инструменты IDS могут использоваться отдельно или же в составе межсетевых экранов. Что делает, от чего защищает IDS отслеживает трафик, сравнивая его с собственной базой данных возможных сетевых атак и базовой сетевой активностью. Такой механизм работы позволяет обнаруживать: − сетевые атаки; − неавторизованный доступ к данным; − действия вредоносных скриптов и программ; − функционирование сканеров портов; − нарушение политик безопасности; − обращение к центрам управления бот-сетями и майнинг-пулам; − аномальную активность. Обнаружить нарушения политик безопасности можно за счет написания своих собственных паттернов детектирования. Это помогает отслеживать определенное поведение в сети. 32 Важно заметить, что IDS-система не отражает атаки, а только обнаруживает их и уведомляет администратора, помогая найти причину и устранить ее. Что такое IPS IPS (Intrusion Prevention System, система предотвращения вторжений) — программная или аппаратная система сетевой безопасности, предназначенная для обнаружения несанкционированных действий и атак, а также автоматизированного противодействия им. Фактически IPS выступает вторым рубежом защиты, располагающимся за фаерволом или входящим в его состав. Что делает, от чего защищает IPS выполняет сопоставление трафика известным паттернам сетевых атак для выявления: − изменения тенденций сетевого трафика; − попыток несанкционированного доступа; − попыток обращения к небезопасным ресурсам из сети организации. Intrusion Prevention System способна не только выявлять риски на разных уровнях, но и автоматически отвечать на них: − блокировать небезопасный трафик; − генерировать событие ИБ для администратора. Таким образом, IPS является инструментом активной защиты. IPS и IDS-системы имеют ряд полезных возможностей: − Обнаружение по сигнатурам — трафик проверяется на соответствие профилю известных атак (шаблонов). Это позволяет выявить атаки, вредоносные коды, движение ложного трафика и другие риски. Подходит для обнаружения и блокирования известных атак. − Обнаружение на основе аномального поведения в данных — системы могут использовать не только шаблоны, но и распознавать новые (нешаблонные) варианты атак. Как правило, для этого задействуется искусственный интеллект и модели машинного обучения. − Наблюдение за пользователями в реальном времени — алгоритмы собирают данные о трафике и комплексно анализируют его. Это позволяет не только находить проблемы, но и точно идентифицировать их: откуда была угроза, когда и каким способом. 25) Классификация системы сбора и обработки информации. Система сбора и обработки информации (ССОИ) - это совокупность устройств, предназначенных для передачи, приема, сбора, обработки, регистрации и представления оператору информации от средств обнаружения, а также для управления дистанционно управляемыми устройствами и контроля работоспособности средств обнаружения, дистанционно управляемых устройств и каналов передачи информации. Классификация ССОИ: − Центральный пульт управления (на базе персонального компьютера (ПК) и сертифицированных контрольных панелей, интегрированных в 33 единственную систему и обеспеченных специализированным программным обеспечением (ПО). − Сервер сохранения баз данных. − Аппаратура локальной сети, которая разворачивается на объектах ПС в целях охраны. − Станция управления отдельными системами технических средств охраны. − (ТСО), выполненных на базе ПК или сертифицированных контрольных панелей серийного производства. 26. Основы построения защищенных сетей Стек TCP/IP – это набор иерархически упорядоченных сетевых протоколов. Название стек получил по двум важнейшим протоколам – TCP (Transmission Control Protocol) и IP (Internet Protocol). Помимо них в стек входят ещё несколько десятков различных протоколов. В настоящее время протоколы TCP/IP являются основными для Интернета, а также для большинства корпоративных и локальных сетей. В операционной системе Microsoft Windows Server 2003 стек TCP/IP выбран в качестве основного, хотя поддерживаются и другие протоколы (например, стек IPX/SPX, протокол NetBIOS). Стек протоколов TCP/IP обладает двумя важными свойствами: − платформонезависимостью, т. е. возможна его реализация на самых разных операционных системах и процессорах; − открытостью, т. е. стандарты, по которым строится стек TCP/IP, доступны любому желающему. К технологиям глобальных сетей с коммутацией пакетов относятся сети Х.25, frame relay, ATM и TCP/IP. Все эти сети, кроме сетей TCP/IP, используют маршрутизацию пакетов, основанную на виртуальных каналах между конечными узлами сети. Техника виртуальных каналов заключается в разделении операций маршрутизации и коммутации пакетов. Первый пакет таких сетей содержит адрес вызываемого абонента и прокладывает виртуальный путь в сети, настраивая промежуточные коммутаторы. Остальные пакеты проходят по виртуальному каналу в режиме коммутации на основании номера виртуального канала, который является локальным адресом для каждого порта каждого коммутатора. Стек TCP/IP нашел широкое применение для создания корпоративных сетей, использующих транспортные услуги Интернет и гипертекстовую технологию WWW. Стек TCP/IP является основой гибкой технологии для соединения разнородных систем и сетей как на уровне реализации транспортной функции, так и на уровне взаимодействия прикладных процессов. Стек TCP/IP обеспечивает масштабируемую среду для приложений клиент-сервер. Понятие и функции порта 34 Компьютерный сетевой порт – это число, которое идентифицирует назначение сетевых потоков данных в пределах одного компьютера. Основным предназначением портов является прием и передача данных определенного вида, а также устранение ошибки неоднозначности при попытке установить связь с хостом по IP – адресу. Для обеспечения трансляции данных с веб-сервера необходимо указать IP адрес хоста и номер порта, определяющий программу веб-сервера. «Опасный» порт – порт, по которым наиболее часто заражаются ПК под управлением операционной системы «Windows», потому что они открыты по умолчанию. Уязвимые порты Windows Исследование самых крупных вирусных взломов показывает, что 80% паразитного трафика проходит через 4 порта, используемые для обмена данными между разными версиями ОС «Windows». Наиболее уязвимыми открытыми портами «Windows» считаются: TCP порт 445 (он используется для обмена файлами) TCP порт 139 (предназначен для удаленного подключения к компьютеру) UDP порт 137 (служит для поиска информации на других компьютерах) TCP порт 135 (через него выполняются задания команд) Способы закрытия «опасных» портов. Есть множество вариантов закрытия портов «Windows», но в работе мы рассмотрим самые простые способы это сделать: Способ 1 – Использование командной строки; Способ 2 – Использование сторонних программ (например: «Worms Doors Cleane»); Способ 3 – Использование «Firewall». Назначение и возможности программы «Windows Doors Cleaner». «Windows Doors Cleaner» представляет собой средство для отключения служб, закрытия портов и качественную помощь при атаке. Программа «Windows Doors Cleaner» позволяет при помощи простого нажатия пяти кно-пок отключить все критические службы Windows (поддерживает DCOM, NetBIOS, RPC Locator и UPnP), а также службы сообщений – «Messenger». Помимо этого, программа имеет возможность закрыть порты, которые данные службы используют. Кроме того, программа может отобразить все открытые локальные порты в системе. Эта программа будет полезна любому пользователю, а в особенности тем пользователям, у которых не стоит фаервол. Программа поможет прикрыть наиболее уязвимые участки компьютера, что поможет его более стабильной и долгой службе. Даже с тем учётом, что при использовании программы не обеспечивается полная безопасность компьютера, её использование принесёт защиту от многих вирусов и атак и сохранит данные, хранящиеся на винчестере. Возможности «Windows Doors Cleaner»: позволяет при помощи простого нажатия пяти кнопок отключить все критические службы «Windows»; 35 поддерживает отключение «DCOM», «NetBIOS», «RPC Locator» и «UPnP» и их портов; имеет возможность отобразить все открытые локальные порты в системе. Преимущества: средство для отключения служб, закрытия портов и оказания качественной помощи при атаке. 27. Средства организации VPN VPN – безопасное зашифрованное подключение к сети, с которым он может обходить локальные ограничения и сохранять конфиденциальность. Уровни реализации: Обычно «VPN» развёртывают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP). Пользователи «Microsoft Windows» обозначают термином «VPN» одну из реализаций виртуальной сети – «PPTP», причём используемую зачастую не для создания частных сетей. Чаще всего для создания виртуальной сети используется инкапсуляция протокола «PPP» в какой-нибудь другой протокол – IP (такой способ использует реализация PPTP) или Ethernet (PPPoE) (хотя, и они имеют различия). Технология «VPN» в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет. При должном уровне реализации и использовании специального программного обеспечения сеть «VPN» может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология «VPN» обеспечивает анонимность в Сети. Структура «VPN»: «VPN» состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет). Возможно также подключение к виртуальной сети отдельного компьютера. Подключение удалённого пользователя к «VPN» производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации. Классификация «VPN»: По типу используемой среды: a) Защищённые «VPN» сети. Наиболее распространённый вариант приватных частных сетей. C его помощью возможно создать надежную и 36 защищенную подсеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых «VPN» являются: «IPSec», «OpenVPN» и «PPTP». b) Доверительные «VPN» сети. Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Вопросы обеспечения безопасности становятся неактуальными. Примерами подобных «VPN» решении являются: «MPLS» и «L2TP». Корректнее сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например «L2TP», как правило, используется в паре с «IPSec». По способу реализации: a) «VPN» сети в виде специального программно-аппаратного обеспечения. Реализация «VPN» сети осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости. b) «VPN» сети в виде программного решения. Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность «VPN». c) «VPN» сети с интегрированным решением. Функциональность «VPN» обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания. По назначению: a) Intranet «VPN». Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи. b) «Remote Access VPN». Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера или, находясь в командировке, подключается к корпоративным ресурсам при помощи ноутбука. c) «Extranet VPN». Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации. По типу протокола: a) Существуют реализации виртуальных частных сетей под «TCP/IP, IPX и AppleTalk». Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол «TCP/IP», и абсолютное большинство «VPN» решений поддерживает именно его. По уровню сетевого протокола: a) По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели «ISO/OSI». Построение безопасных сетей на основе «VPN». 37 Доступ во внешнюю сеть может осуществляться как через центральный офис, так и децентрализовано. Данная организация сети обладает следующими неоспоримыми преимуществами: − высокая скорость передачи информации, фактически скорость при таком соединении будет равна скорости локальной сети предприятия; − Безопасность, передаваемые данные не попадают в сеть общего пользования; − За пользование организованной сетью никому, не надо платить, действительно капитальные вложения будут только на стадии изготовления сети. В «VPN» наиболее целесообразно выделить следующие три основных способа: 1) Удаленный доступ отдельно взятых сотрудников к корпоративной сети организации через модем либо общедоступную сеть. Организация такой модели виртуальной частной сети предполагает наличие «VPN – сервера» в центральном офисе, к которому подключаются удаленные клиенты. Удаленные клиенты могут работать на дому, либо, используя переносной компьютер, из любого места планеты, где есть доступ к всемирной паутине. Данный способ организации виртуальной частной сети целесообразно применять в случаях: − Географически не привязанного доступа сотрудников к корпоративной сети организации; − Доступа к Интернету. Часто провайдеры создают для своих клиентов VPN подключения для организации доступа к ресурсам Интернет. 2) Связь в одну общую сеть территориально распределенных филиалов фирмы. Этот способ называется «Intranet VPN». При организации такой схемы подключения требуется наличие «VPN – серверов» равное количеству связываемых офисов. Данный способ целесообразно использовать как для обыкновенных филиалов, так и для мобильных офисов, которые будут иметь доступ к ресурсам «материнской» компании, а также без проблем обмениваться данными между собой. 3) Так называемый «Extranet VPN», когда через безопасные каналы доступа предоставляется доступ для клиентов организации. Набирает широкое распространение в связи с популярностью электронной коммерции. В этом случае для удаленных клиентов будут очень урезаны возможности по использованию корпоративной сети, фактически они будут ограничены доступом к тем ресурсам компании, которые необходимы при работе со своими клиентами, например, сайта с коммерческими предложениями, а «VPN» используется в этом случае для безопасной пересылки конфиденциальных данных. Средства защиты информации – протоколы шифрования Поскольку данные в виртуальных частных сетях передаются через общедоступную сеть, следовательно, они должны быть надежно защищены от посторонних глаз. Для реализации защиты передаваемой информации существует множество протоколов, которые защищают «VPN», но все они подразделяются на два вида и работают в паре: 38 − Протоколы, инкапсулирующие данные и формирующие «VPN» соединение; − Протоколы, шифрующие данные внутри созданного туннеля. Первый тип протоколов устанавливает туннелированное соединение, а второй тип отвечает непосредственно за шифрование данных. 28. Обеспечение безопасности межсетевого взаимодействия Средства защиты информации Техническими и технологическими: − Физическими – устройствами и системами, создающими препятствия на пути злоумышленников или дестабилизирующих факторов, сюда относятся в том числе и двери, замки и т.д.; − Аппаратными – устройствами, встраиваемыми в ИС специально для защиты информации (могут создавать препятствия или шифровать данные); − Программными – специализированным программным обеспечением (ПО), реализующим функции создания препятствий действиям злоумышленников, шифрующими данные или распределяющим уровни доступа; Законодательными – правовыми инструментами, стандартами (на уровне предприятия это могут быть нормативы, права доступа и т.д., включая устанавливающие материальную ответственность за небрежное или намеренное нарушение правил использования ИС); Организационными, в том числе сложившаяся практика обработки информации. К организационным методам защиты информации от ее последующего распространения в сети можно отнести: − ограничение публикуемого контента в социальных сетях (путешествия, обстановку своего жилья, ФИО друзей, даты дней рождения, номера телефонов и другую контактную информацию); − использование сотрудниками специально созданных и не связанных с корпоративными аккаунтами личных аккаунтов на avito.ru, youla.ru и прочих досках объявлений; − контроль предоставления персональной информации в банках, налоговых органах, на вокзалах, в авиа/железнодорожных кассах, где могут быть посторонние «уши»; − контроль публикуемой на бейджах линейного персонала информации о работниках – достаточно должности и имени (зная ФИО сотрудника несложно найти его профиль в социальных сетях, т.е. однозначно идентифицировать личность); − уничтожение бумажных носителей информации (бланков, отчетов), содержащих конфиденциальные данные; − ограничение использования корпоративных аккаунтов, email для прохождения регистрации и авторизации в социальных сетях, на сайтах, в мобильных приложениях; 39 − предоставление взвешенной информации о сотрудниках, организации на сайте, в социальных сетях (официальных страницах, группах). Безопасность межсетевого взаимодействия − Принимает исчерпывающие меры по недопущению возникновения неполадок в сети во время своего отсутствия. − Самостоятельно устраняет неполадки в работе оборудования и программного обеспечения сети, сервера, персональных компьютеров, средств мобильной связи. − В случае невозможности устранения неполадок в работе компьютеров, сервера, сети своими силами - обращается к техническому персоналу при выявлении неисправностей сетевого оборудования. При этом активно участвует в восстановлении работоспособности указанных систем. − Организует доступ к локальной и глобальной сетям, в том числе с использованием средств мобильной связи. Обеспечивает почтовое обслуживание, регистрирует пользователей, назначает идентификаторы и пароли, своевременно обновляет данные. − Обучает пользователей работе в сети, ведению архивов; консультирует пользователей по вопросам пользования компьютерами, программами, сетью; составляет инструкции по работе с сетевым обеспечением и доводит их до сведения пользователей. − Ведет журнал системной информации, оформляет иную техническую документацию. − Принимает исчерпывающие меры по сохранению данных, в том числе в случае возникновения неполадок в сети, на сервере, в отдельных компьютерах, в том числе обеспечивает своевременное копирование и резервирование данных. − Контролирует использование сетевых ресурсов и дискового пространства, выявляет ошибки пользователей и неполадки сетевого программного обеспечения. Проводит разъяснительную работу. Сообщает своему непосредственному руководителю о случаях злоупотребления сетью и принятых мерах. − Поддерживает и своевременно обновляет сайт (домашнюю страницу) − Организации в Интернете. − Управляет офисной АТС и системой видеонаблюдения. Межсетевым экраном называется программно-аппаратный или программный элемент, контролирующий на основе заданных параметров сетевой трафик, а в случае необходимости и фильтрующий его. Также может называться фаейрволом (Firewall) или брандмауэром Межсетевой экран, защищающий сразу множество (не менее двух) узлов, призван решить две задачи: − Ограничение доступа внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам корпоративной сети. К таким пользователям могут быть отнесены партнеры, удаленные пользователи, хакеры и даже сотрудники самой компании, пытающие получить доступ к серверам баз данных, защищаемых межсетевым экраном. 40 − Разграничение доступа пользователей защищаемой сети к внешним ресурсам. Решение этой задачи позволяет, например, регулировать доступ к серверам, не требуемым для выполнения служебных обязанностей. МЭ различных типов (А, Б, В, Г, Д). − Тип «А» применяются на физической границе (периметре) информационной системы или между физическими границами её сегментов; − Тип «Б» – на логической границе или между таковыми; − Тип «В» – на узле (хосте) информационной системы. − Тип «Г» относятся межсетевые экраны веб-приложений (Web Application Firewall, WAF), которые используются на сервере, обслуживающем сайты, веб-службы и веб-приложения, или на физической границе сегмента таких серверов; они могут иметь программное или программно-аппаратное исполнение и должны обеспечивать контроль и фильтрацию информационных потоков по протоколу передачи гипертекста, проходящих к веб-серверу и от него. − Тип «Д» – это межсетевые экраны уровня промышленной сети, которые применяются в автоматизированной системе управления технологическими или производственными процессами. Такое решение тоже может быть представлено в программном или программно-техническом исполнении и должно обеспечивать контроль и фильтрацию промышленных протоколов передачи данных. МЭ можно классифицировать по следующим основным признакам. По функционированию на уровнях модели OSI: пакетный фильтр (экранирующий маршрутизатор – screening router), шлюз сеансового уровня (экранирующий транспорт), прикладной шлюз (application gateway), шлюз экспертного уровня (stateful inspection firewall). По используемой технологии: контроль состояния протокола (stateful inspection), на основе модулей посредников (proxy). По исполнению: программно-аппаратный и программный. По схеме подключения: схема единой защиты сети, схема с защищаемым закрытым и не защищаемым открытым сегментами сети, схема с раздельной защитой закрытого и открытого сегментов сети. Основной функцией МЭ является фильтрация трафика. Фильтрация осуществляется на основе выбора предварительно загруженных в межсетевой экран правил, соответствующих принятой политике безопасности. Все межсетевые экраны используют в своей работе один из двух взаимоисключающих принципов: − "Разрешено все, что не запрещено". С одной стороны, данный принцип облегчает администрирование межсетевого экрана, т.к. от администратора не требуется никакой предварительной настройки - межсетевой экран начинает работать сразу после включения в сеть электропитания. Любой сетевой пакет, пришедший на МСЭ, пропускается через него, если это не запрещено правилами. С другой стороны, в случае неправильной настройки данное правило делает межсетевой экран дырявым решетом, который не защищает от большинства несанкционированных действий. 41 Поэтому в настоящий момент производители межсетевых экранов практически отказались от использования данного принципа. − "Запрещено все, что не разрешено". Этот принцип делает межсетевой экран практически неприступной стеной (если на время забыть на возможность подкопа этой стены, ее обхода и проникновения через незащищенные бойницы).ьОднако, как это обычно и бывает, повышая защищенность, мы тем самым нагружаем администратора безопасности дополнительными задачами по предварительной настройке базы правил межсетевого экрана. После включения такого МСЭ в сеть, она становится недоступной для любого вида трафика. Администратор должен на каждый тип разрешенного взаимодействия задавать одно и более правил. Классификация До сих пор не существует единой и общепризнанной классификации межсетевых экранов. Каждый производитель выбирает удобную для себя классификацию и приводит ее в соответствие с разработанным этим производителем межсетевым экраном. Однако, основываясь на приведенном выше неформальном определении МСЭ, можно выделить следующие их классы, учитывающие уровни OSI или стека TCP/IP: − коммутаторы, функционирующие на канальном уровне; − сетевые или пакетные фильтры, которые, как видно из названия, функционируют на сетевом уровне; − шлюзы сеансового уровня (circuit-level proxy); − посредники прикладного уровня (application proxy или application gateway); − инспекторы состояния (stateful inspection). Дополнительные функции МЭ. Межсетевые экраны могут выполнять идентификацию и аутентификацию пользователей, которые желают получить доступ к внешним или внутренним сетевым ресурсам, разделяемым МЭ. Межсетевые экраны выполняют еще одну важную функцию – трансляцию сетевых адресов. Данная функция реализуется ко всем пакетам, следующим из внутренней сети во внешнюю. Для этих пакетов выполняется автоматическое преобразование IP – адресов компьютеров- отправителей в один «надежный» IP- адрес. Это позволяет предотвратить многие атаки злоумышленников, при которых хакеру надо знать адрес своей жертвы. Также важными функциями МЭ являются регистрация событий, реагирования на события, анализ зарегистрированной информации и составление отчетов. Таким образом, правильная эксплуатация МЭ является важной задачей защиты информации в корпоративных сетях. Программно-аппаратные и программные варианты МЭ имеют определенные преимущества и недостатки. Преимущества программно-аппаратных МЭ: относительная простота развертывания и использования, меньшие размеры и энергопотребление, более высокие производительность и надежность. Преимущества программных межсетевых экранов: более низкая стоимость, возможность разграничения сегментов локальной сети без выделения 42 подсетей, возможность развертывания на существующих серверах, расширенный функционал. В настоящее время существуют хорошие бесплатные программные МЭ, которые по своим функциональным возможностям мало в чем уступают коммерческим аналогам. 29. Защита информации в базах данных Современные автоматизированные системы обработки данных (АСОД) имеют дело с большими объемами информации. Необходимость быстрой и корректной обработки этой информации обусловливают следующие общие требования к программному обеспечению, в частности, к системам управления базами данных (СУБД): a) многозадачный, многопользовательский режим; b) обеспечение защиты данных, что включает в себя несколько аспектов: c) гибкую, многоуровневую и надежную регламентацию полномочий пользователей; d) наличие средств для поддержания целостности и непротиворечивости данных; e) присутствие в системе многофункциональных процедур архивации, восстановления и мониторинга данных, обеспечивающих сохранность данных при программных и аппаратных сбоях; f) достаточная производительность; g) переносимость, то есть программные средства должны обеспечить возможность переноса прикладной системы на новые платформы без каких-либо изменений; h) сетевые функции; i) телекоммуникационные возможности. Остановимся подробнее на рассмотрении вопросов защиты данных. Комплекс программно-аппаратных средств и организационных (процедурных) решений по защите информации от НСД включает следующие четыре подсистемы: − управления доступом; − регистрации и учета; − криптографическую; − обеспечения целостности. Защита базы данных (БД) означает защиту самих данных и их контролируемое использование на рабочих ЭВМ сети, а также защиту любой сопутствующей информации, которая может быть извлечена из этих данных или получена путем перекрестных ссылок. Когда рассматриваются процедуры защиты сетевых БД, то данные и их логические структуры представляются двумя различными способами. Отдельные объекты данных могут быть сами объектами защиты, но могут быть организованы в структуры БД (сегменты, отношения, каталоги и т. д.). Защита таких структур рассматривается в основном при анализе механизмов контроля доступа. Ниже дана оценка текущего состояния 43 разработки функций, процедур и средств внутренней защиты данных, их возможностей и ограничений. Для более полной защиты необходимо ввести следующие уровни: а) Регистрация и аутентификация пользователей, ведение системного журнала. Идентификацию и аутентификацию можно проводить следующими способами: − по индивидуальному паролю, вводимому с клавиатуры; − с помощью ключевой дискеты, компакт-диска и т. д.; − с помощью электронного ключа; − другие способы. В системном журнале регистрируются любые попытки входа в систему и все действия оператора в системе. б) Определение прав доступа к информации БД для конкретного пользователя (авторизация пользователя) при обращении к СУБД. Все действия пользователя протоколируются в системном журнале. Определение полномочий пользователя при доступе к БД происходит на основе анализа специальной информации - списка пользователей с правами доступа, которая формируется администратором БД, исходя из принципа минимальных полномочий для каждого пользователя. Это второй этап процедуры авторизации пользователя. На этом уровне происходит конфигурация БД под полномочия конкретном пользователя. Пользователю предоставляется в виде как бы отдельной базы та часть БД, доступ к которой ему разрешен администратором. Все обращения вне этой части должны блокироваться системой. В этом случае пользователь работает с виртуальной "личной" БД. в) Непосредственный доступ к БД. На этом уровне для повышения защищенности системы в целом целесообразно использовать зашифрование/расшифрование отдельных объектов БД. Ключи для шифрования можно определять исходя из идентификатора пользователя и ем полномочий, то есть "паспорта" пользователя. Уязвимости баз данных Уязвимости учетных записей Давайте представим, что сотрудник, имевший доступ к базе данных, уволен. Какие действия должен произвести администратор безопасности? Правильно: удалить или как минимум заблокировать учетную запись, принадлежавшую этому сотруднику. И он бы рад это сделать, однако менеджеры по персоналу очень часто забывают оповестить администраторов о том, что сотрудник уволен (или ушел в отпуск). Это приводит к тому, что данная учетная запись может быть использована для попытки проникновения в базу данных и маскировки под другого пользователя. К сожалению, современные СУБД не имеют механизма, позволяющего обнаруживать неиспользуемые учетные записи, что открывает перед злоумышленниками большой простор для несанкционированной деятельности. Контроль слабых паролей 44 Еще одна проблема, о которой нельзя умолчать, присуща не только СУБД, но и многим другим программным средствам. Речь идет о контроле "слабых" паролей, содержащих только буквы (без цифр), малое число символов и т.д. Предыдущие версии Oracle, Sybase, Microsoft SQL Server не содержали никаких средств контроля таких паролей, что позволяло пользователям выбирать для них абсолютно неподходящие значения типа "1111", "alex", "sex", "aaaa" и т.д. Такие пароли подбираются злоумышленниками в течение нескольких секунд, что (в случае отсутствия механизма контроля неудачных попыток регистрации в СУБД) открывает злоумышленнику доступ к конфиденциальным данным. В новых версиях Sybase и Oracle появились такие механизмы проверки, но по умолчанию они не используются. Защита файлов баз данных (БД) от попыток прочитать файлы БД на уровне ОС (как обычные файлы) в обход встроенных в СУБД средств аутентификации, авторизации и контроля доступа. Злоумышленник может скопировать файлы БД (локально или по сети) и произвести прямой просмотр их содержимого (или восстановление данных на новом сервере), что позволит ему получить доступ ко всей хранящейся в базе данных информации; нет возможности оперативного и корректного завершения работы СУБД (и использующих ее приложений) при возникновении нештатных ситуаций (обнаружение вторжения в ИС, физическое проникновение чужих лиц в помещение, пожар и пр.). Уязвимости сетевого взаимодействия Большинство современных СУБД построено по технологии клиент-сервер, что подразумевает доступ клиентской части к серверу по каналам связи. В качестве сетевого протокола, по которому осуществляется взаимодействие, как правило, выступает IP (и TCP над ним), поскольку никакой другой из распространенных протоколов не обеспечивает межплатформенного взаимодействия. Безопасность и санкционирование доступа с использованием SQL В контексте баз данных термин безопасность означает защиту данных от несанкционированного раскрытия, изменения или уничтожения. SQL позволяет индивидуально защищать как целые таблицы, так и отдельные их поля. Для этого имеются две более или менее независимые возможности: − механизм представлений, рассмотренный в предыдущей главе и используемый для скрытия засекреченных данных от пользователей, не обладающих правом доступа; − подсистема санкционирования доступа, позволяющая предоставить указанным пользователям определенные привилегии на доступ к данным и дать им возможность избирательно и динамически передавать часть выделенных привилегий другим пользователям, отменяя впоследствии эти привилегии, если потребуется. 30. Мониторинг систем защиты Мониторинга событий информационной безопасности – это процесс проверки всех событий безопасности, получаемых от различных источников. 45 Источниками событий могут быть антивирусные системы, журналы операционных систем, сканеры анализа защищенности инфраструктуры, сетевое оборудование и другие источники, расположенные в инфраструктуре организации. Системы мониторинга событий можно разделить на следующие категории: − SIEM – системы для управления событиями, полученными из различных источников, позволяющие анализировать события в режиме реального времени. − UBA – системы, осуществляющие сбор и анализ действий пользователей для поиска возможных внутренних угроз и атак. − UEBA – системы с функцией поиска аномалий в поведении сотрудников и различных систем. − Системы контроля эффективности сотрудников, позволяющие анализировать действия пользователей на рабочем месте и контролировать их действия при работе с конфиденциальной информацией. − Системы поиска и обнаружения атак, которые направлены на повышение уровня защищенности инфраструктуры организации. Системы мониторинга событий позволяют проводить инвентаризацию ресурсов автоматизированными средствами, анализировать сетевые приложения, оборудование и веб-сервисы, сокращать затраты на проведение аудита, автоматизировать процесс управления уязвимостями и обеспечивать контроль соответствия политикам информационной безопасности, принятым в организации. Системы мониторинга событий, как правило, состоят из четырех компонентов: − Программные агенты. Такие агенты необходимы для обеспечения сбора информации, которая поступает от источников (программное обеспечение, средства защиты информации, аппаратные компоненты инфраструктуры). − Сервер. Этот модуль позволяет выполнять обработку событий безопасности централизованно. Сервер аккумулирует информацию, которая поступает от программных агентов, и обрабатывает поступающие события на основе политик и правил, которые были настроены администраторами безопасности компании. − Хранилище данных. Все события безопасности, которые поступают от агентов, передаются на хранение в хранилище данных. У администратора безопасности всегда есть возможность обратиться к событиям, которые были зарегистрированы в последние несколько недель, месяцев (в зависимости от размеров хранилища данных). − Консоль управления. Для того чтобы настраивать параметры обработки поступающих событий безопасности, администратору безопасности предоставляется инструмент настройки — консоль централизованного управления. В ней же он может просматривать события информационной безопасности и обращаться к хранилищу данных. Чтобы корректно настроить мониторинг событий, необходимо определить некоторые параметры и выполнить следующее: 46 − определить, что считать инцидентом информационной безопасности, и то, какие типы инцидентов могут быть присущи конкретной организации; − определить, какие события могут предшествовать инциденту информационной безопасности; − определить, что будет являться источником инцидента информационной безопасности; − определить, какие риски могут быть связаны с выбранными инцидентами, и выстроить все риски в соответствии с их приоритетом и важностью в организации. При выборе системы мониторинга событий необходимо учитывать количество источников событий, которые могут обрабатываться системой мониторинга, возможности анализа событий выбранной системы мониторинга, удобство пользования системой мониторинга (возможности консоли управления, детализация параметров настройки системы мониторинга), а также возможности системы мониторинга по визуализации данных и построению отчетов. Распространённые сетевые мониторы RealSecure, SNORT, NFR 31. Изучение мер защиты информации в информационных системах. Законодательные мер защиты информации в «ИС». − Меры, направленные на создание и поддержание в обществе негативного (в том числе с применением наказаний) отношения к нарушениям и нарушителям информационной безопасности (назовем их мерами ограничительной направленности); − Направляющие и координирующие меры, способствующие повышению образованности общества в области информационной безопасности, помогающие в разработке и распространении средств обеспечения информационной безопасности (меры созидательной направленности). Административных мер защиты информации в «ИС». − Чёткое разделение персонала с выделением помещений или расположением подразделений компактными группами на некотором удалении друг от друга. − Ограничение доступа в помещения посторонних лиц или сотрудников других подразделений. Совершенно необходимо запирать и опечатывать помещения при сдаче их под охрану после окончания работы. − Жёсткое ограничение круга лиц, имеющих доступ к каждому компьютеру. Выполнение данного требования является самым трудным, поскольку довольно часто нет средств на покупку «ПК» для каждого сотрудника. − Требование от сотрудников в перерывах выключать компьютер или использовать специальные программы – хранители экранов, которые позволяют стереть информацию с экрана монитора и закрыть паролем возможность снятия режима хранителя экрана. Процедурных мер защиты информации в «ИС». − Управление персоналом; − Физическая защита; 47 − Поддержание работоспособности; − Реагирование на нарушения режима безопасности; − Планирование восстановительных работ. Программно-технических мер защиты информации в «ИС». − Создание препятствий на возможных путях проникновения и доступа потенциальных нарушителей к системе и защищаемой информации; − Идентификацию и аутентификацию пользователей; − Разграничение доступа к ресурсам; − Регистрацию событий; − Криптографическую защиту информации. 32. Современные программно-аппаратные комплексы. Программно-аппаратный комплекс представляет собой набор технических и программных средств, работающих совместно для выполнения одной или нескольких однородных задач. Позволяют оперативно развертывать определенные системы, связанные с ИТ-инфраструктурой, без привлечения квалифицированного персонала. Это помогает существенно снизить расходы на внедрение определенных элементов инфраструктуры. Программно-аппаратные комплексы: SecretNetStudio VipNet InfoWatchTrafficMonitor 33. Нормативно-правовые акты, нормативные методические документы по защите информации, в состав которых входят требования и рекомендации по защите информации программными и программно-аппаратными средствами. ГОСТ Р 56546. Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем. В основе классификации уязвимостей ИС используются следующие классификационные признаки: − область происхождения уязвимости; − типы недостатков ИС; − место возникновения (проявления) уязвимости ИС. Уязвимости ИС по области происхождения подразделяются на следующие классы: − уязвимости кода; − уязвимости конфигурации; − уязвимости архитектуры; − организационные уязвимости; − многофакторные уязвимости. ГОСТ Р 56545-2015. Защита информации. Уязвимости информационных систем. Правила описания уязвимостей. 48 Для однозначной идентификации уязвимости описание должно включать следующие элементы: − идентификатор уязвимости; − наименование уязвимости; − класс уязвимости; − наименование программного обеспечения (ПО) и его версия. Для обеспечения работ по анализу уязвимостей ИС описание должно включать следующие элементы: − идентификатор типа недостатка; − тип недостатка; − место возникновения (проявления) уязвимости; − способ (правило) обнаружения уязвимости; − возможные меры по устранению уязвимости. Для обеспечения детальной информации об уязвимости описание может включать следующие элементы: − наименование операционной системы и тип аппаратной платформы; − язык программирования ПО; − служба (порт), которую(ый) используют для функционирования ПО; − степень опасности уязвимости. − краткое описание уязвимости; − идентификаторы других систем описаний уязвимостей; − дата выявления уязвимости; − автор, опубликовавший информацию о выявленной уязвимости; − критерии опасности уязвимости. 34. Учет, обработка, хранение и передача информации в АИС. Автоматизированная информационная система (АИС) — программно-аппаратный комплекс для авторизации деятельности организации, который обеспечивает хранение, передачу и обработку информации. Учет (сбор и регистрация) Сбор информации – это процесс получения информации из внешнего мира и приведение её к виду, стандартному для данной информационной системы. Сбор информации, как правило, сопровождается её регистрацией. Регистрация – это фиксация информации на материальном носителе (документе или машинном носителе). Запись в первичные документы в основном осуществляется вручную, поэтому процедуры сбора и регистрации остаются пока наиболее трудоёмкими. Обработка − Информация при автоматизации работ подвергается, как правило, всем процедурам преобразования, но в ряде случаев некоторые процедуры могут отсутствовать. − Последовательность их выполнения тоже бывает различной, при этом некоторые процедуры могут повторяться. 49 − Состав процедур преобразования и особенности их выполнения во многом зависят от экономического объекта, ведущего АОИ. Автоматизированная обработка информации — это последовательно-параллельное во времени решение вычислительных задач. Обработка предполагает получение одних информационных объектов из других информационных объектов путем выполнения некоторых алгоритмов. Обработка является одной из основных операций, выполняемых над информацией, и главным средством увеличения объема и разнообразия информации. При централизованной обработке информация собирается в пакет и передаётся в вычислительный центр (ВЦ) для обработки специалистами вычислительного центра (программистами). При децентрализованной обработке информация обрабатывается в местах её возникновения и потребления специалистами управленческой службы (бухгалтерами, экономистами, конструкторами и т.п.). Различают два режима взаимодействия пользователя с ЭВМ: Пакетный (информация, предназначенная для обработки, формируется в пакет, который передаётся в вычислительный центр). Интерактивный (Интерактивный режим предусматривает непосредственное взаимодействие пользователя с информационной системой). Хранение Хранение информации осуществляется на машинных носителях в виде информационных массивов (баз данных), где данные располагаются по установленному в процессе проектирования группировочному признаку. Передача информации осуществляется различными способами: курьером; пересылкой по почте; доставка транспортными средствами; дистанционная передача по каналам связи. В автоматизированных системах передача осуществляется дистанционно по каналам связи. Такой вид передачи сокращает время передачи данных. Для её осуществления нужны специальные технические средства. 50 Информация передается в виде сообщений от некоторого источника информации к ее приемнику посредством канала связи между ними. Источник посылает передаваемое сообщение, которое кодируется в передаваемый сигнал. Этот сигнал посылается по каналу связи. В результате в приемнике появляется принимаемый сигнал, который декодируется и становится принимаемым сообщением. 35. Ограничение доступа на вход в систему. Ограничение доступа к ресурсам АС начинается с ограничения физического доступа сотрудников и посетителей предприятия в помещения, в котором размещаются и функционируют элементы компьютерных систем. Этот рубеж защиты организуется путем установки средств инженерной укрепленности помещений, автономных устройств охранной сигнализации, телевизионных систем наблюдения, устройств защиты рабочего места и непосредственно ПЭВМ и к функционированию программных и аппаратных СЗИ отношения не имеет. Правильно организованная доверенная загрузка обеспечивает выполнение 3-го пункта требований к защите системы. Благодаря процессу идентификации и аутентификации АС разрешает дальнейшую работу только зарегистрированным пользователям в именованном режиме. Однако, для всецело доверенной загрузки этого недостаточно. Безопасный вход в компьютерную систему включает в себя также процедуру ограничения доступа по дате и времени, процедуру проверки целостности системного ПО и аппаратуры, а также защиту от загрузки ОС со съемных носителей и входа в АС в незащищенном режиме. 36. Идентификация и аутентификация пользователей. Идентификация — это процедура распознавания пользователя по его личному идентификатору. Эта функция выполняется при попытке пользователя войти в сеть. Аутентификация — это процедура проверки подлинности заявленного пользователя, процесса или устройства. • Комплекс средств защиты информации (КСЗ) должен требовать от пользователей идентифицировать себя при запросах на доступ. • КСЗ должен подвергать проверке подлинность идентификации - осуществлять аутентификацию. • КСЗ должен располагать необходимыми данными для идентификации и аутентификации. • КСЗ должен препятствовать доступу к защищаемым ресурсам неидентифицированных пользователей и пользователей, подлинность идентификации которых при аутентификации не подтвердилась. 37. Разграничение доступа. 51 Разграничение доступа – организация и осуществления доступа субъектов к объектам доступа в строгом соответствии с порядком, установленным политикой безопасности предприятия. Разграничение доступа включает разработку организационной схемы функционирования АС, анализ потоков данных, уточнение задач и полномочий пользователей, создание функциональных групп работников на основе круга решаемых задач, построение схемы категорирования объектов АС по критерию доступа различных пользователей. В своде правил разграничения доступа из множества элементов произвольной АС выделяют 2 подмножества: множество объектов и множество субъектов доступа Объект доступа (диск, каталог, файл, системная служба) – любой элемент системы, доступ к которому может быть произвольно ограничен. Субъект доступа (пользователь) – любая сущность, способная инициировать выполнение операций над объектами. Субъектно-объектная модель доступа, в свою очередь, реализуется в виде определенной модели безопасности. Модели безопасности представляют собой формализацию процедур логического управления доступом. Эти модели позволяют специфицировать и контролировать действия, которые субъекты (пользователи и процессы) могут выполнять над объектами (информацией и другими компьютерными ресурсами). Модель безопасности включает: − модель АИС; − критерии, принципы, ограничения и целевые функции защищенности информации от угроз; − формализованные правила, ограничения, алгоритмы, схемы и механизмы безопасного функционирования системы. В соответствии с рассмотренными типами политик безопасности, различают следующие типы моделей безопасности (моделей разграничения доступа): − дискреционные модели; − мандатные модели; − ролевые модели; − модели безопасности информационных потоков; − модели изолированной программной среды. В дискреционных моделях область безопасного доступа строится как прямоугольная матрица (таблица), строки которой соответствуют субъектам доступа, столбцы объектам доступа, а в ячейках матрицы записываются разрешенные операции соответствующего субъекта над соответствующим объектом. Мандатная модель. Каждому субъекту системы присвоена метка конфиденциальности, определяющая уровень доверия к нему в ИC. Значение метки конфиденциальности субъекта указывает на максимальное значение метки конфиденциальности объектов, к которым данный субъект имеет доступ. Метка конфиденциальности субъекта называется еще его уровнем доступа. 52 Суть ролевого разграничения доступа состоит в том, что между пользователями и их привилегиями появляются промежуточные сущности – роли. Для каждого пользователя одновременно могут быть активными несколько ролей, каждая из которых дает ему определенные права. 38. Регистрация событий (аудит). Регистрация событий - фиксация в файле-журнале событий, которые могут представлять опасность для АС. Регистрация событий как механизм защиты предназначена для решения двух основных задач: расследование инцидентов, произошедших с применением, АС, и предупреждение компьютерных преступлений. В связи с тем, что журналы аудита событий используются при расследовании происшествий, должна обеспечиваться полная объективность информации, фиксируемой в журналах. Для обеспечения объективности необходимо выполнение следующих требований к системе регистрации событий: − только сама система защиты может добавлять записи в журнал; − ни один субъект доступа, в том числе сама система защиты, не имеет возможности редактировать отдельные записи; − в АС кроме администраторов, регистрирующих пользователей и устанавливающих права доступа, выделяется дополнительная категория - аудиторы; − только аудиторы могут просматривать журнал; − только аудиторы могут очищать журнал; − полномочия администратора и аудитора в рамках одного сеанса несовместимы; − при переполнении журнала система защиты аварийно завершает работу. Механизм защиты регистрация событий позволяет организовать выполнение требования: в целях профилактики и расследования возможных инцидентов автоматически должна вестись регистрация в специальных электронных журналах наиболее важных событий, связанных с доступом пользователей к защищаемой информации и компьютерной системе в целом. 39. Контроль целостности данных. Контроль целостности компьютерной системы — это механизм, необходимый для отслеживания неизменности файлов, документов, реестра, конфигурации оборудования и других сущностей, которые находятся на компьютере или сервере. Средства контроля целостности могут быть как программными, так и программно-аппаратными. Специальная подпрограмма должна проверить состав АС на предмет штатной комплектности, наличия "чужих" комплектующих (НЖМД, видеокарта и т. д.). Кроме того, администратор безопасности может назначить для проверки целостности критичные файлы системного ПО, их неизменность с момента 53 последней доверенной загрузки, что может осуществляться, например, с помощью вычисления контрольных сумм. Для организации контроля целостности аппаратуры и системного программного обеспечения необходимо наличие аппаратной составляющей СЗИ, которая имеет свой вычислитель и память, и включается в работу до обращения компьютера к жесткому диску. При контроле целостности файлов учитываются: − наличие файла, − его размер, − дата и время последней модификации, − контрольная сумма данных, содержащихся в файле. При нарушении какого-либо параметра в журнале регистрации событий фиксируется факт нарушения целостности, и, как правило, дальнейшая загрузка системы блокируется с разрешением последующего входа только администратору безопасности. 40. Уничтожение остаточной информации Согласно руководящему документу «Средства вычислительной техники. Защита от НСД к информации. Показатели защищенности от НСД к информации» в зависимости от класса защищенности СВТ система защиты должна затруднять (предотвращать) доступ пользователей к остаточной информации при первоначальном назначении или при перераспределении внешней памяти, а также осуществлять очистку оперативной и внешней памяти (требования 2 и 7). Очистка производится путем записи маскирующей информации (последовательности случайных данных) в память при ее освобождении (перераспределении). Исходя из причин образования опасной остаточной информации, к объектам, подлежащим контролю со стороны системы защиты информации, обычно относят: − отдельные удаляемые файлы; − временные файлы; − свободную область диска; − неиспользуемые элементы каталогов; − "хвосты" файлов; − файлы виртуальной памяти "swap file" (pagefile.sys). Самое ненадежное удаление остаточной информации – простое уничтожение файлов средствами операционной системы: помещение в «Корзину» и последующая ее очистка. Удаление информации средствами операционной системы не обеспечивает ее реального уничтожения. Удаляется не сам файл, а только запись о нем в файловой таблице. Кластеры, в которых был записан файл, помечаются, как пустые, и КИ в них может быть прочитана до тех пор, пока не будут перезаписаны. Для борьбы с остаточной информацией СЗИ имеют в своем составе ряд специальных утилит, которые по запросу пользователя осуществляют очистку всех свободных областей НЖМД, хвостов файлов и неиспользуемых каталогов. 54 Специальная утилита может автоматически перед выключением ПЭВМ очистить файл подкачки. Особая функция СЗИ - гарантированное удаление данных. Надежное стирание (уничтожение) критичных файлов осуществляется путем 3-х и более кратной записи случайных символов в область данных, где ранее размещался удаляемый файл. 41. Управление политикой безопасности Политика безопасности – это набор данных, которые определяют следующие параметры работы программы: − пользовательские наборы правил обнаружения вторжений; − разрешающие правила для контроля взаимодействий и для событий; − параметры устройств и тегов, используемые при контроле активов и контроле процесса; − параметры отображения карты сети; − параметры подсетей; − параметры типов событий. Управление политикой безопасности - выполнение совокупности настроек разноплановых параметров, которые позволяют установить в системе определенное состояние защищенности. Настраиваемые параметры безопасности условно могут быть разделены на четыре основные группы: − политики учетных записей (включающие политику паролей и политику блокировки), − политики аудита, − назначение прав пользователя, − параметры безопасности. 42. Управление политикой безопасности. https://studopedia.net/7_14293_upravlenie-politikoy-bezopasnosti.html Управление политикой безопасности осуществляется администраторами системы с использованием соответствующих средств, встроенных в операционную систему. Под политикой безопасности понимается набор правил, обеспечивающий избирательную защиту для защищаемых объектов различных классов информации для каждого типа пользователя. Все объекты, связанные с политикой безопасности хранят информацию: − Политику пароля (например, максимальный срок действия, через какой период разрешается его менять, минимальная длина паролей, разрешение пустого пароля, история паролей, duration ---minutes. − Политику учетных записей (account policy в окне user manager – счетчик попыток регистрации, блокировка учетных записей, принудительное отключение удаленного пользователя по истечении времени регистрации). − Дескриптор безопасности. 55 − Политику регистрации. − Политику восстановления данных. − Политику привилегий. При формировании политики безопасности надо знать: 1. Что защищать. 2. От кого защищать. 3. Как защищать. 4. Что представляет угрозу. 5. Какой ущерб (риск) может быть от злоумышленника. 6. Какие средства защиты использовать. Политика безопасности может рассматриваться с разных точек зрения: − В отдельном компьютере. − В вычислительных сетях. − В офисах. − В организациях различных уровней. 43. Шаблоны безопасности. https://logi.cc/shablony-bezopasnosti/#.Y3ZvNHZByHs Шаблоны безопасности (security template) позволяют централизованно управлять параметрами безопасности на рабочих станциях и серверах. Они используются для применения к отдельным компьютерам заданных наборов параметров групповой политики, связанных с безопасностью. Эти наборы затрагивают, в основном, следующие политики: − Политики учетных записей Безопасность паролей, блокировка учетных записей и Kerberos. − Локальные политики Аудит, назначение прав пользователей и другие параметры безопасности. − Политики журнала событий Безопасность журнала событий. − Политики групп с ограниченным доступом Администрирование членства в локальных группах. − Политики системных служб Безопасность и режим запуска локальных служб. − Политики файловой системы Безопасность путей к файлам и папкам локальной файловой системы. − Политики реестра Значения параметров реестра, связанных с безопасностью. В шаблоны не включены некоторые параметры безопасности, относящиеся, например, к беспроводным сетям, параметрам открытого ключа, ограничениям программ и безопасности IP. Использование шаблонов безопасности – многоступенчатый процесс, состоящий из следующих этапов: 1. При помощи оснастки Шаблоны безопасности (Security Templates) выберите шаблон и изучите его параметры. 56 2. При необходимости внесите изменения в шаблон. 3. При помощи оснастки Анализ и настройка безопасности (Security Configuration and Analysis) проанализируйте различия между параметрами безопасности выбранного шаблона и текущими параметрами компьютера. 4. Внесите в шаблон необходимые изменения. 5. При помощи оснастки Анализ и настройка безопасности (Security Configuration And Analysis) примените шаблон, заменив существующие параметры безопасности. 44. Криптографическая защита. https://studopedia.ru/7_65672_kriptograficheskaya-zashchitainformatsii.html Криптографическая защита информации – защита информации с помощью ее криптографического преобразования. Криптографические методы в настоящее время являются базовыми для обеспечения надежной аутентификации сторон информационного обмена, защиты. К средствам криптографической защиты информации (СКЗИ) относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации с целью: − Защиты информации при ее обработке, хранении и передаче; − Обеспечения достоверности и целостности информации (в том числе с использованием алгоритмов цифровой подписи) при ее обработке, хранении и передаче; − Выработки информации, используемой для идентификации и аутентификации субъектов, пользователей и устройств; − Выработки информации, используемой для защиты аутентифицирующих элементов защищенной, АС при их выработке, хранении, обработке и передаче. Криптографические методы предусматривают шифрование и кодирование информации. Различают два основных метода шифрования: симметричный и асимметричный. В первом из них один и тот же ключ (хранящийся в секрете) используется и для зашифрования, и для расшифрования данных. Разработаны весьма эффективные (быстрые и надежные) методы симметричного шифрования. Существует и национальный стандарт на подобные методы - ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования». Криптографические методы позволяют надежно контролировать целостность как отдельных порций данных, так и их наборов (таких как поток сообщений); определять подлинность источника данных; гарантировать невозможность отказаться от совершенных действий («неотказуемость»). 45. Обзор программ шифрования данных. https://trashexpert.ru/software/windows/best-windows-encryption-tools/ AxCrypt 57 Файлы защищены 128-битным или 256-битным шифрованием AES, что должно остановить злоумышленников. Есть возможность облачного хранения данных. Это программное обеспечение автоматически защищает файлы в хранилищах Google Drive и Dropbox. Программа многоязычная. Имеется управление паспортами и функциональное приложение, с помощью которого можно управлять своими файлами. Предлагается бесплатная версия AxCrypt, хотя её возможности достаточно ограниченные. Достоинства: − Серьёзное шифрование. − Есть бесплатная версия. − Простота пользования. − Редактирование зашифрованных файлов. − Безопасный обмен с применением криптографии с открытым ключом. − Безопасное удаление файлов. − Онлайн-хранилище паролей. Недостатки: − Рискованно использовать без обеспечения локальной безопасности ПК. − Это приложение главным образом для мобильных устройств. CryptoExpert Предлагаются безопасные хранилища для всех данных и даётся гарантия их защиты. Приложение обеспечивает быструю защиту «на лету». Система позволяет создавать резервные копии разных файлов, включая сертификаты, файлы Word, Excel и PowerPoint, мультимедийные файлы и базы данных электронной почты. программа умеет защищать хранилища любого размера. Она использует алгоритмы шифрования Blowfish, Cast, 3DES и AES-256. Приложение работает с 32-битными и 64-битными версиями Windows 7, 8 и 10. Достоинства: − Несколько алгоритмов шифрования. − Надёжность шифрования. − Простота применения. − Двухфакторная аутентификация. − Безопасное хранилище для конфиденциальных файлов. Недостатки: − Нет безопасного удаления. − Бывают странные сообщения об ошибках. Folder Lock Folder Lock от NewSoftwares предлагает надёжное шифрование данных для частных лиц. Данный сервис позволит провести шифрование на любом устройстве с важными данными. 58 Приложение защитит персональные файлы, фотографии, видео, контакты, кошельки, заметки и аудиозаписи на мобильном устройстве. Имеются и другие полезные функции безопасности. Можно установить ложный пароль, средства защиты от злоумышленников, фиксировать попытки несанкционированного входа в систему, создавать резервные копии всех паролей и получать уведомления о потенциальных атаках типа брутфорс. Достоинства: − Зашифрованные контейнеры защищают файлы и папки. − Безопасное резервное копирование онлайн. − Можно заблокировать файлы и папки и сделать их невидимыми. − Дробление файлов. − Саморасшифровывающиеся файлы. − Множество дополнительных функций безопасности. Недостатки: − Серийный номер продукта по умолчанию является мастер-паролем. − Заблокированные файлы не шифруются. − Для безопасного резервного копирования нужна отдельная подписка. 46. Распределение каналов в соответствии с источниками воздействия на информацию Практическая работа №7-8 47. Принципы программно-аппаратной защиты информации от несанкционированного доступа (информация взята из лекции 5 на dl) Понятие несанкционированного доступа к информации – доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами. Примечание. Под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения средств вычислительной техники или автоматизированных систем. Основные принципы защиты от НСД: − Защита СВТ и АС основывается на положениях и требованиях существующих законов, стандартов и нормативно-методических документов по защите от НСД к информации. − Защита СВТ обеспечивается комплексом программно-технических средств. − Защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер. − Защита АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ. 59 − Программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС) − Неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты. − Защита АС должна предусматривать контроль эффективности средств защиты от НСД. Этот контроль может быть либо периодическим, либо инициироваться по мере необходимости пользователем АС или контролирующими органами. 48. Применения средств исследования реестра Windows для нахождения следов активности вредоносного ПО. Практическая работа №11 49. Применения средств исследования реестра Windows для нахождения следов активности вредоносного ПО ответ в 48 вопросе 50. Защита информации от несанкционированного копирования с использованием специализированных программных средств. Защитные механизмы в приложениях (на примере MSWord, MSExcel, MSPowerPoint) Под надежностью системы защиты от несанкционированного копирования понимается ее способность противостоять попыткам изучения алгоритма ее работы и обхода реализованных в нем методов защиты. Чтобы установить ограничение копирование в ворд нужно: Зайти в Ограничить редактирование - Ограничить набор выбранных стилей - Только чтение - Включить защиту. Также можно ввести пароль как дополнительную защиту. Рецензирование - Ограничить редактирование. Ставите первую галочку. Ставите вторую и выбираете в списке "Ввод данных в поля форм". Далее жмете Включить защиту. Пользователь не сможет выделить текст для копирования. 51. Средства восстановления остаточной информации на примере Foremost или аналога Остаточная информация — информация на запоминающем устройстве, оставшаяся от формально удалённых операционной системой данных. Информация может остаться из-за формального удаления файла или из-за физических свойств запоминающих устройств. Остаточная информация может привести к непреднамеренному распространению конфиденциальной информации, если хранилище данных окажется вне зоны контроля. Foremost – утилита, присутствующая в репозитории Ubuntu, инструмент для восстановления файлов. Foremost - консольная программа для 60 восстановления файлов на основе их верхних и нижних колонтитулов и внутренних структур данных. Для определения типа файла используется не только расширение, но и несколько первых байт и другие признаки. ИСПОЛЬЗОВАНИЕ https://linuxrussia.com/foremost.html 52. Специализированные программные средства для восстановления удаленных файлов Hetman Partition Recovery выполнит восстановление данных с поврежденных логических разделов, найдет и покажет «безвозвратно» удаленные файлы, считает содержимое затертых флешек и карт памяти быстро и без лишних действий со стороны пользователя. Возможности R-Studio Позволяет восстановить данные, которые были потеряны вследствие системных сбоев и вредоносных атак; Восстановление данных посредством удаленного доступа. Возможности Wondershare Data Recovery Восстановление фотографий, аудио, видео-файлов, документов, архивов, писем случайно удаленных с жесткого диска; Восстановление потерянных разделов (логических), а также их данных если файловая система повреждена; Глубокое сканирование на случай когда в списке предыдущих результатов информации не оказалось; Сохранение результатов поиска и структуры папок в файл для последующего восстановления; Способность находить на постоянно используемом разделе системы поврежденные объекты и восстанавливать их максимально сохранившуюся часть. 53. Программы для безвозвратного удаления данных Программа Eraser предназначена исключительно для уничтожения данных – она не имеет никаких других функций. Единственный ее недостаток для русскоязычных пользователей – отсутствие перевода интерфейса на русский язык. Утилита File Shredder уступает по функционалу Eraser, но все же хорошо справляется с основной своей задачей – уничтожением данных с накопителей информации. Из недостатков в ней также числится отсутствие перевода интерфейса на русский язык. WipeFile – еще один бесплатный "стиратель" данный с накопителей информации, и в этот раз, поддерживающий русский язык. Из недостатков – отсутствие планировщика заданий. 54. Программы для шифрования данных на съемных носителях VeraCrypt – многофункциональный инструмент шифрования. Хотя он в основном предназначен для шифрования жестких дисков, VeraCrypt одинаково хорошо работает с USB-накопителями и является одним из лучших программ 61 для шифрования USB на рынке. VeraCrypt в основном работает, создавая защищенные паролем тома дисков, которые шифруется стандартными алгоритмами шифрования, такими как AES, Serpent и Twofish. EncryptStick позволяет шифровать USB-накопители и создавать виртуальные хранилища или папки, защищенные паролем. EncryptStick обеспечивает один из самых надежных механизмов для шифрования флэш-накопителя или любого другого жесткого диска на компьютерах с Windows, Mac или Linux с возможностями взаимодействия. Основная функциональность Rohos Disk Encryption сосредоточена вокруг создания зашифрованных томов. Когда вы подключаете USB-накопитель, он автоматически определяет оптимальный размер зашифрованного тома (контейнера), который будет создан на нем. 55. Моделирование проведения атаки. Хороший способ проверить безопасность предприятия и свои СЗИ — это смоделировать действия злоумышленника, используя те же тактики, техники и процедуры, что и при реальной атаке. По сути, таким образом выполняется симуляция реальной атаки, где высокий уровень компетенций исполнителя позволяет проверить, как организация справится с настоящей угрозой. Чтобы перейти к моделированию действий нарушителя, необходимо определить потенциальную угрозу и цель проекта. Цель – это демонстрация реализации угрозы, критичной для конкретной компании. А после этого – смоделировать ситуацию, при которой злоумышленник может эту угрозу реализовать. Таким образом, цели потенциальных злоумышленников для компании являются угрозами. И эти цели стоит использовать в проектах для моделирования хакерских действий. Если в компании применяется модель угроз, то она может стать отправной точкой при моделировании действий злоумышленника. Пример: Получение доступа к БД. Ей должен управлять администратор СУБД, а значит нужно попасть во внутреннюю сеть и захватить учетную запись администратора СУБД. Доступ во внутреннюю сеть – слабый пароль и инструкции для подключения к VPN на корпоративном портале. Исследование внутренней сети дало доступ к одному из серверов с привилегиями локального администратора. На сервере имелась активная сессия администратора Exchange. Также установлен антивирус Kaspersky, который не позволил сделать дамп процесса lsass и извлечь из него полезные данные (такие как пароль), но позволил собрать билеты Kerberos. Атака Pass-The-Ticket предоставила сессию от имени администратора Exchange. Привилегии администратора Exchange позволили создать архив почтового ящика администратора СУБД для его изучения на наличие полезной информации. В результате был получен доступ к базе паролей, а из нее – пароль для подключения к целевой базе данных, с последующей выгрузкой информации. 56. Инструментальные средства обнаружения вторжений 62 Существует несколько инструментальных средств, которые дополняют СОВ и часто обозначаются разработчиками как полноценные СОВ, так как они исполняют подобные функции. Первые продукты – EMERALD и NetSTAT были сформированы на базе схожих подходов. Третий инструмент Bro – уникальный продукт для изучения проблемы проникновения в сеть с использованием попыток перегрузки или дезинформации СОВ. Горшки меда (Honey Pots) - системы-приманки, которые пытаются соблазнять нападающего далеко от критических систем. Подобные системы заполнены информацией, которая является достаточно ценной, но была изготовлена специально для этой системы, и к которой не обращается законный пользователь. Таким образом, когда доступ к "горшку меда" обнаружен, есть высокая вероятность, что это и есть нападение. Системы "Психиатрическая палата" (Padded Cell) реализуют несколько иной подход. Вместо того чтобы привлекать нападающих с помощью реальных данных, Padded Cell ждет, пока обычная СОВ обнаружит вторжение. После этого нападающий передается специальному серверу системы Padded Cell. Сам нападающий не может понять, что что-то случилось, но он находится теперь в моделируемой среде, где никакого вреда нанести не может. Подобно "горшку меда", эта моделируемая среда может быть заполнена реальными данными, чтобы убедить нападающего, что нападение идет согласно плану. 57. Архитектуры Dual Homed Host, Bastion Host, Perimetr. Dual-homed или dual-homing означает, что устройство имеет два интерфейса: один смотрит во внешнюю сеть, а другой – во внутреннюю. Если программное обеспечение межсетевого экрана установлено на устройство с двойной привязкой (обычно так и бывает), в его операционной системе должна быть отключена пересылка и маршрутизация сетевых пакетов, исходя из соображений безопасности. Если эти функции не отключены, к компьютеру не будут применены необходимые правила ACL и другие ограничения, применение которых требуется от межсетевого экрана. Когда пакет из недоверенной сети приходит на подключенную к ней (внешнюю) сетевую карту межсетевого экрана с двойной привязкой, в настройках операционной системы которого не отключена пересылка трафика, его операционная система просто перешлет пакет на сетевую карту, подключенную к внутренней доверенной сети, без проведения анализа пакета программным обеспечением межсетевого экрана. Хост Bastion - это специализированный сервер или экземпляр, который используется для настройки для защиты от атак или угроз. Он также известен как «поле перехода», которое действует как прокси-сервер и позволяет клиентским машинам подключаться к удаленному серверу. По сути, это шлюз между частной подсетью и Интернетом. Он позволяет пользователю подключаться к частной сети из внешней сети и действовать как прокси для других экземпляров. Программно-определяемый периметр Perimetr (SDP), также называемый "черным облаком", представляет собой подход к компьютерной безопасности 63 для контроля доступа к ресурсам на основе идентификации. Подключение в программно-определяемом периметре основано на модели "необходимо знать", в которой местоположение и идентификация устройства проверяются до предоставления доступа к инфраструктуре приложения Инфраструктура приложений фактически “черная” без видимой информации DNS или IP-адресов. Эта архитектура использует методы для обеспечения безопасного доступа к сети. Выполните детализированную аутентификацию типа, чтобы ограничить любую службу, которая не нужна для роли пользователя и разрешений. 58. Способы закрытия "опасных" портов. Практика 19. 59. Механизмы защиты СУБД MS Access Практика 20ч1 60. Штатные средства защиты СУБД MSSQL Server Практика 20ч2. 61. Сетевые мониторы на примере RealSecure, SNORT, NFR или других аналогов. Практика 21. 62. Проведение аудита ЛВС сетевым сканером. Практика 22. 63. Современные системы антивирусной защиты на примере корпоративных решений KasperskyLab или других аналогов. Практика 27. 64. Установка и настройка комплексного средства на примере SecretNetStudio или других аналогов. Практика secret net. 65. Типовые решения для построения VPN на примере VipNet или других аналогов. Методичка на компе у Громовой 66. Функционал и область применения DLP систем на примере InfoWatchTrafficMonitor или других аналогов. Методичка на компе у Громовой 64