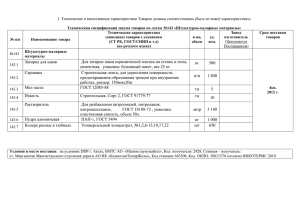

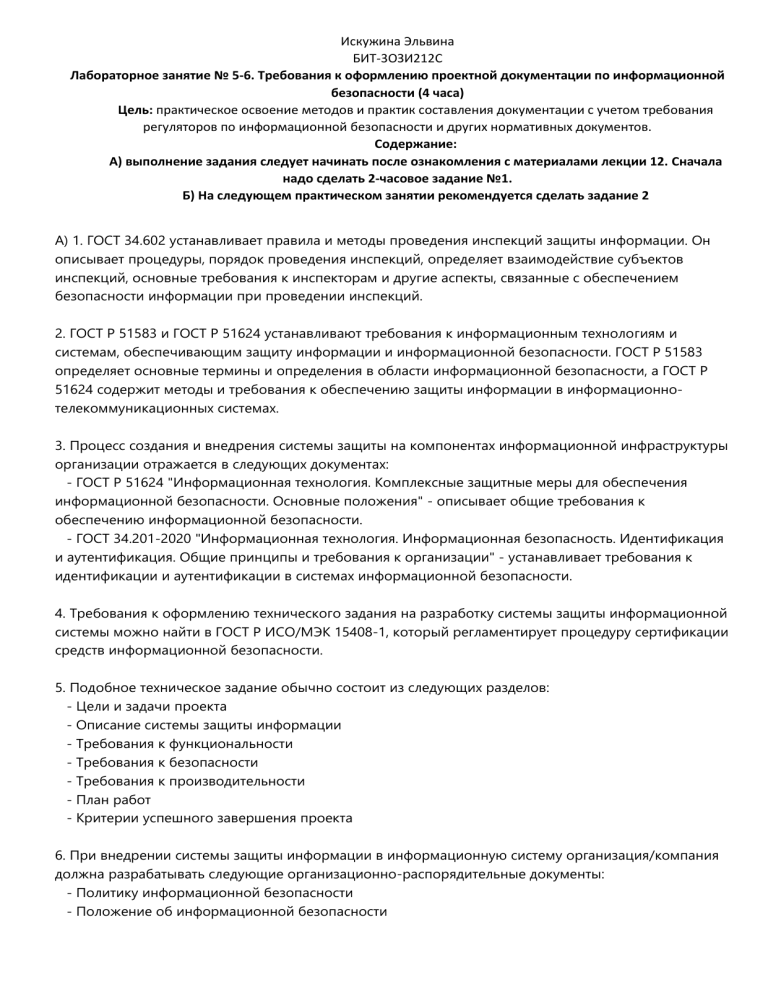

Искужина Эльвина БИТ-3ОЗИ212С Лабораторное занятие № 5-6. Требования к оформлению проектной документации по информационной безопасности (4 часа) Цель: практическое освоение методов и практик составления документации с учетом требования регуляторов по информационной безопасности и других нормативных документов. Содержание: А) выполнение задания следует начинать после ознакомления с материалами лекции 12. Сначала надо сделать 2-часовое задание №1. Б) На следующем практическом занятии рекомендуется сделать задание 2 А) 1. ГОСТ 34.602 устанавливает правила и методы проведения инспекций защиты информации. Он описывает процедуры, порядок проведения инспекций, определяет взаимодействие субъектов инспекций, основные требования к инспекторам и другие аспекты, связанные с обеспечением безопасности информации при проведении инспекций. 2. ГОСТ Р 51583 и ГОСТ Р 51624 устанавливают требования к информационным технологиям и системам, обеспечивающим защиту информации и информационной безопасности. ГОСТ Р 51583 определяет основные термины и определения в области информационной безопасности, а ГОСТ Р 51624 содержит методы и требования к обеспечению защиты информации в информационнотелекоммуникационных системах. 3. Процесс создания и внедрения системы защиты на компонентах информационной инфраструктуры организации отражается в следующих документах: - ГОСТ Р 51624 "Информационная технология. Комплексные защитные меры для обеспечения информационной безопасности. Основные положения" - описывает общие требования к обеспечению информационной безопасности. - ГОСТ 34.201-2020 "Информационная технология. Информационная безопасность. Идентификация и аутентификация. Общие принципы и требования к организации" - устанавливает требования к идентификации и аутентификации в системах информационной безопасности. 4. Требования к оформлению технического задания на разработку системы защиты информационной системы можно найти в ГОСТ Р ИСО/МЭК 15408-1, который регламентирует процедуру сертификации средств информационной безопасности. 5. Подобное техническое задание обычно состоит из следующих разделов: - Цели и задачи проекта - Описание системы защиты информации - Требования к функциональности - Требования к безопасности - Требования к производительности - План работ - Критерии успешного завершения проекта 6. При внедрении системы защиты информации в информационную систему организация/компания должна разрабатывать следующие организационно-распорядительные документы: - Политику информационной безопасности - Положение об информационной безопасности - Правила пользования информационными ресурсами - Инструкции по обработке конфиденциальной информации - Документацию по управлению доступом и аудиту информационной безопасности - Процедуры и инструкции по обеспечению безопасности информации, включая системы электронного документооборота, обработку коммерческой тайны и персональных данных сотрудников и клиентов. Б) Нормативные документы по информационной безопасности 1. Организационные меры по информационной безопасности 1.1 Общие положения 1.1.1 Отдел информационной безопасности ответственен за разработку, внедрение и соблюдение политики информационной безопасности в организации. 1.1.2 Сотрудники обязаны проходить обучение по вопросам информационной безопасности и выполнять все предписания по обеспечению безопасности информации. 1.2 Политика паролей 1.2.1 Сотрудники обязаны регулярно менять пароли к учетным записям, использовать сложные пароли и не передавать их третьим лицам. 1.2.2 Организация предоставляет средства для хранения паролей сотрудников в безопасном виде. 1.3 Управление доступом 1.3.1 Управление доступом к информационным ресурсам осуществляется на основе принципа минимальных привилегий. 1.3.2 Администраторы информационных систем обязаны регулярно проводить аудит доступа к данным. 2. Архитектура локальной сети ГОСТ 34.602-89 3. Перечень объектов схемы Объект Описание Сервер Центральный вычислительный узел сети Клиентские ПК Персональные компьютеры сотрудников Маршрутизатор Устройство для маршрутизации сетевого трафика Коммутатор Устройство для передачи данных в локальной сети Использованные нормативные документы и источники 1. ГОСТ 34.602-89 "Информационная технология. Автоматизированные системы. Общие требования по защите информации от несанкционированного доступа" 2. Положение о безопасности информации в организации Библиографические ссылки 1. ГОСТ 34.602-89 "Информационная технология. Автоматизированные системы. Общие требования по защите информации от несанкционированного доступа" 2. Положение о безопасности информации в организации Сноски 1. ГОСТ 34.602-89 https://www.gost.ru/wps/wcm/connect/rosstandard_ru/gost_rossii/standarts/catalog/catalog/perechen_t r_by_docinfo?srv=cmpnt&cmpntname=standard_auto_document&parentnav=resurscenter&standart_id=4 288 2. Положение о безопасности информации в организации - интерно