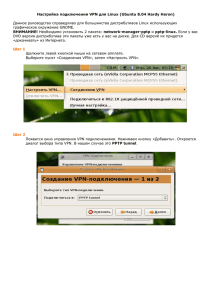

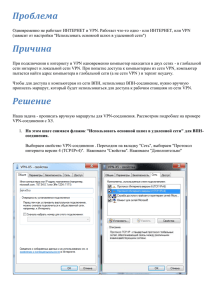

Министерство промышленности и торговли Тверской области Государственное бюджетное профессиональное образовательное учреждение «Тверской промышленно-экономический колледж» Специальность 09.02.06 «Сетевое и системное администрирование» ВЫПУСКНАЯ КВАЛИФИКАЦИОННАЯ РАБОТА Проектирование корпоративной сети с подключением удаленных филиалов по технологии VPN для предприятия Выполнил: студент группы 4-09АС Колядов Андрей Николаевич Руководитель работы Гапчич Наталия Ильинична Консультант по экономической части Стрельцова Анастасия Александровна Консультант по нормо-контролю Гапчич Наталия Ильинична Допущен к защите Приказ № ________________ от ________________ 2022 г. Зам. директора по УР _________________________________ М.А. Бонина Тверь 2022 г. Содержание Введение ................................................................................................................... 7 ГЛАВА 1. ОСНОВЫ ПОСТРОЕНИЯ КОРПОРАТИВНЫХ СЕТЕЙ .............. 10 1.1 Понятие корпоративной сети ......................................................................... 10 1.2 Проблемы создания при корпоративной сети .............................................. 11 1.3 Технологии построения корпоративных сетей ............................................ 14 ГЛАВА 2. ВИРТУАЛЬНАЯ ЧАСТНАЯ СЕТЬ VPN ......................................... 17 2.1 Основные понятия ........................................................................................... 17 2.2 История появления VPN................................................................................. 20 2.3 Плюсы VPN...................................................................................................... 21 2.4 Минусы VPN.................................................................................................... 21 ГЛАВА 3. АРХИТЕКТУРА КОРПОРАТИВНОЙ СЕТИ ЧОУ «ТВЕРСКАЯ ЕПАРХИАЛЬНАЯ ПРАВОСЛАВНАЯ ОБЩЕОБРАЗОВАТЕЛЬНАЯ ШКОЛА» ........................................................................................................... 23 3.1 Краткие сведения о ЧОУ «Тверская Епархиальная православная общеобразовательная школа» .............................................................................. 23 3.2 Характеристика существующей сети ............................................................ 24 3.3 Характеристика внедряемой VPN сети ......................................................... 27 3.4 Структурная схема проектируемой сети ...................................................... 29 3.5 Выбор кабеля ................................................................................................... 38 3.6 Экономический расчет и социальный эффект ............................................. 40 Заключение ............................................................................................................ 43 Список используемой литературы ...................................................................... 44 6 Введение В современном мире любая организация задумывается о безопасности своей информации. Так как каждая из них представляет собой множество взаимодействующих структур (подразделений), обладающими своими особенностями. Эти структуры связаны как функционально, так и информационно, т.е. выполняют часть всех работ в рамках всего процесса, а также обмениваясь различной информацией (письменными и устными распоряжениями, документами, факсамии т.д.). Так же структуры организации взаимодействуют с внешними системами опять информационно и функционально. Актуальность. высококачественную Необходимо обеспечить связь главным между надежную офисом и и всеми подразделениями, а также обеспечить конфиденциальную передачу данных. При этом желательно снизить расходы на телекоммуникационное обеспечение, тратить меньше времени на сборы всех отчетов, быстро обрабатывать потоки информации, передающеюся между подразделениями. Таким решением может является создание единой информационной системы на базе корпоративной сети. Разумеется, что в зависимости от самой деятельности компании требования к таким системам будут различны. Комплексный подход дает возможность выразить многие единые основы построения корпоративных сетей, на базе которых создаются «стандартные» проекты. На сегодняшний день большое распространение получила реализация зачищенной корпоративной сети, с помощью одной из самых грамотной и выгодной в экономическом плане технологии, виртуальных частных сетей (VPN). VPN представляет собой соединение единичных машин либо локальных сетей в виртуальной сети, что гарантирует единство и защищенность передаваемых сведений. 7 Она обладает свойствами выделенной частной сети и дает возможность передавать сведения между ПК через промежуточную сеть, к примеру, через Internet. VPN обладает экономическими преимуществами по сравнению с другими методами удаленного доступа: - пользователи имеют возможность воспользоваться корпоративной сетью без коммутируемого соединения, подобным способом, пропадает необходимость пользоваться модемами. - есть возможность обойтись без участия выделенных линий. С доступом в Интернет, каждый пользователь сможет подсоединиться к сети своей организации. Хотелось бы отметить, что несмотря на общедоступность информации вовсе не означает ее беззащитность. Концепция защищенности VPN – это защита, которая оберегает корпоративные данные от несанкционированного доступа. В первую очередь вся информация передается в зашифрованном варианте. Получить доступ к данным сможет лишь личность, обладающая ключом к шифру. Доказательство подлинности содержит в себе контроль целостности информации и идентификацию пользователей. Контроль целостности обеспечивает, чтобы все данные пришли до получателя в том же виде, в каком были отправлены. Затем система делает проверку, не были ли внесены изменения в данные в период их перемещения по сетям, случайно или намеренно. В общем, построение VPN подразумевает формирование защищенных туннелей среди локальных сетей либо удаленных пользователей. С целью построения VPN следует обладать программами шифрования, исходящего и дешифрования, входящего трафиков, на обоих концах линии связи. Аутентификация, шифрование, а также управление доступом - основные элементы защищенного соединения. Все выше сказанное говорит об актуальности данной ВКР на тему построения защищенной корпоративной сети предприятия на основе технологии VPN. Целью дипломной работы является внедрение технологии виртуальных частных сетей при построении корпоративной сети организации. 8 Достижение этой цели предполагает решение следующих задач: − дать понятие корпоративных сетей; − проанализировать методы построения корпоративных сетей; − выявить основные проблемы безопасности корпоративной сети; − выявить преимущества и недостатки использования технологии виртуальных частных сетей; − организовать корпоративную сеть по технологии VPN; − произвести оценку безопасности услуги VPN; − произвести экономическую оценку предложенной модернизации сети объектом исследования в данной работе является ЧОУ «Тверская епархиальная православная средняя общеобразовательная школа». Предметом исследования является технология построения защищенной корпоративной сети VPN. Цель и задачи написания работы определили ее структуру, которая состоит из введения, трех глав, заключения, списка используемых источников и приложений. Первая глава раскрывает понятия о построении корпоративной сети. Во второй главе рассматривается технология виртуальных частных сетей. Основные понятия данной технологии, история появления, а также ее плюсы и минусы. Третья глава посвящена архитектуре корпоративной сети производственно ЧОУ «Тверская епархиальная православная средняя общеобразовательная школа», а также экономический расчет. В заключении сделаны основные выводы и результаты по проделанной работе. 9 ГЛАВА 1. ОСНОВЫ ПОСТРОЕНИЯ КОРПОРАТИВНЫХ СЕТЕЙ 1.1 Понятие корпоративной сети Корпоративная сеть – это такая сеть, где основным направлением считается сохранение работы сети фирмы. Пользователями такого рода корпоративной сети чаще всего считаются только лишь работники этой фирмы. Корпоративная сеть – это коммуникационная система, которая относится и управляется общей системой в согласовании с инструкциями этой фирмы. Каждая корпоративная сеть различается от иной коммуникационной сети, такого рода равно как сети интернет-провайдера правилами распределения адресов IP, а также работой с интернет ресурсами и данные различия целостны для целой корпоративной сети. В отличие от корпоративной сети, сеть провайдера регулярно осуществляет контроль только лишь над магистральным сектором сети, этим наиболее разрешая собственным клиентам без помощи других распоряжаться их сегментами сети, которые считаются равно как частью адресного пространства провайдера, таким образом могут быть скрыты одним из элементов общесетевой трансляции адресов за одним либо несколькими адресами провайдера. Корпоративная сеть способна содержать в себе сети отделений в разных населенных пунктах либо государствах, и в то же время быть многосоставной сетью, что содержит и местные и глобальные сети. На настоящий день формирование надежной, масштабируемой и полнофункционирующей корпоративной сети, довольно немаловажно. При формировании такого рода сети никак не маловажно присутствие оберегаемого канала передачи данных, потому как сведения в настоящий день стоит весьма недешево, а каждой большой фирме нужна стремительная настройка сети и предоставление её наибольшей безопасности. 10 1.2 Проблемы создания при корпоративной сети В настоящий день имеется ряд трудностей при формировании корпоративных сетей. Основной задачей, которую следует разрешить в ходе формирования корпоративной сети – это возможность организации каналов взаимосвязи. Вследствие того, что, к примеру, в границах 1-го города рассчитывается как правило, аренда на выделенные линии, как низкоскоростные, таким образом, и скоростные, в таком случае при переходе к территориально далёким узлам цена их аренды как правило, стает довольно значительной, а то, что касаемо свойства и прочности, в таком случае они оставляют желать наилучшего. Одним из решений этой проблемы служит применение в настоящее время имеющихся глобальных сетей. В этом случае довольно только гарантировать взаимосвязь согласно каналам от офисов вплоть до близкого узла доступа сети. То, что касается лично доставки данных меж данными узлами, в таком случае всеобщая сеть это забирает на себя. При формировании сети в границах города так же необходимо принимать во внимание вероятность последующего масштабирования и применения подобных технологий, какие станут совместимы с имеющимися глобальными сетями. Нередко такого рода сетью считается сеть Internet. В связи с установленных задач сеть Internet рассматривается в различных уровнях. То, что касаемо конечного пользователя, в таком случае в главную очередь рассматривается мировая концепция предоставления информативных и почтовых услуг. В комбинации нынешних технологий доступа к информативным ресурсам, какие связаны подобным понятием, равно как World Wide Web, с недорогой и легкодоступной сетью Internet образовало новейшее средство массовой информации, именуемое Net, в таком случае имеется - сеть. Все без исключения, кто подключается к этой системе, принимают её равно как такого рода механизм, какой дает возможность реализовать доступ к конкретным видам услуг. С целью осуществлении этого механизма особых стараний использовать отнюдь не необходимо. 11 Сеть Internet нередко применяется в качестве основы для корпоративных сетей. И в этом случае она считается сетью между данными сетями. В случае если припомнить теорию построения сети Internet, в таком случае в ней сведения протекает через довольно огромное число независимых и некоммерческих узлов, которые объединены через наиболее различные каналы и сети передачи сведений. Формирование нынешних услуг, которые дает эта сеть Internet, приводит к тому, что участки и каналы взаимосвязи подвергаются перегрузке, то что стремительно сокращает темп и, безусловно, надежность передачи любых данных. В данном случае поставщики услуг в сети Internet никак не отдают ответственности за функционал сети в целом, и каналы взаимосвязи обладают неравномерным развитием и формируются как правило там, в каком месте вкладываются ресурсы. В этом случае качество работы сети, а таким образом ведь темп передачи информации обеспечивается. Для подобных вопросов, которые обладают критичными характеристики прочности и обеспечивают период доставки данных, методика Internet считается не наилучшим решением. Ещё поэтому, равно как методика Internet целиком привязана к протоколу IP. Это хорошо, в случае если пользователь применяет типичные приложения, которые работают с данным протоколом. В случае если же с сетью Internet взаимодействуют прочие услуги, в таком случае дело становится нелегким и достаточно дорогостоящим. К примеру, в случае если имеется потребность предоставления доступа подвижных пользователей к корпоративной индивидуальной сети, в таком случае сеть Internet лучше не употреблять равно как решение проблемы. На 1-ый взгляд, больших трудностей здесь не должно быть, скажем как в любом сегменте имеются собственные поставщики услуг Интернет. Однако тот же производитель, в 1 городе не несет ответственности в случае если потребитель станет подключен к сети Интернет в ином городе, таким образом, как оплату за услуги использования сетью некто не взыскивает и, значит, доступа в сеть не даст. Ещё одной задачей Интернет, которая массово дискуссируется в 12 настоящий день – это защищенность. В случае если заявлять о индивидуальных сетях, в таком случае мнения. Непредвиденность путей передачи данных среди огромным числом подчиненных узлов сети Интернет повышает опасность хищения оператором данных, и в этом случае нереально установить место утечки передаваемых данных. Эту задачу отчасти могут разрешить средства кодирования, таким образом, как они используются в ключевом к электронной почте, а также передаче файлов и т.д. Те же постановления, которые дают возможность с значительной быстротой зашифровывать передаваемую информацию в настоящем времени считаются, в собственную очередь, малодоступным и дорогостоящими. Иная область проблемы защищенности связана с децентрализованностью сети Интернет. Данное означает, то что не имеется ни одной души, кто б имел возможность уменьшить доступ к ресурсам корпоративной индивидуальной сети. Так как эта сеть считается открытой системой, в каковой все без исключения узлы видят друг друга, в таком случае каждой жаждущий способен попытаться попасть в офисную сеть Фирмы и приобрести доступ к тайным сведениям либо программам. Имеется способ охраны от подобных воздействий под наименованием Firewall либо по-немецки "брандмауэр", в таком случае имеется противопожарная стена. Однако рассматривать данное средство панацеей никак не нужно, так как оно может являться подвержено вирусному инфицированию. Различную охрану возможно взломать, в случае если она оправдывает затраты на нее. Безусловно и вывести из строя систему, которая подключена к Интернет, никак не так трудно и с целью этого не имеется потребности являться подключенным к данной сети. В настоящий день знакомы случаи несанкционированного доступа к управлению узлами такого рода сети, и применение особенности архитектуры Интернет с целью нарушения доступа к этому либо другому серверу. По этой причине, предлагать технологию Internet равно как главную для возведения подобных систем, которые требуют прочности и закрытости никак не нужно. Присоединение к сети Internet в рамках корпоративной сети обладает смысл, в случае если нужен доступ к мировому информативному пространству, 13 именуемое Сетью. 1.3 Технологии построения корпоративных сетей корпоративный сеть экран виртуальный Создание корпоративных сетей делят как правило на 2 задачи: 1-ая – создание местной сети Фирмы и 2-ая – соединение её в общую компьютерную сеть. Нередко создание корпоративной сети базируется непосредственно на первой проблеме. Найди наиболее часто применяемые механизмы возведения корпоративных сетей. 1-ый механизм – это сеть на базе назначенных каналов взаимосвязи, которые арендованы у провайдеров. 2-й – это сеть взаимосвязи на базе технологии виртуальных частных сетей VPN (Virtual Private Network). 3-й – присутствие своих сетей взаимосвязи, именуемых технологическими либо выделенными, которые находятся в зависимости от того, обладают ли они взаимосвязью с сетями единого использования. Все без исключения эти механизмы могут являться скомбинированы между собою. Когда специалист берет на себя решение о применении тот или инойтехнологии воздвижения корпоративной сети, ему требуется решать многомерную проблему и отвечать на огромное число вопросов. Сделаем исследование определенных наиболее известных способов организации корпоративных сетей. Первый вариант, если фирма организует свои направления взаимосвязи между собственными отделами. Если кабинеты и отделения фирмы находятся по всей стране либо городу, в таком случае следует регулировать проблемы прокладки кабеля либо постройки сети РРЛ. В первом случае появятся трудности с землеотводом, а также арендой проводной канализации, геодезических исследований магистрали, рытье траншей либо закладки кабеля в имеющуюся канализацию. И данное все помимо цены самого кабеля и оснащения для поддержки сети. Во 2-ом случае это наличие проблемы постройки башен РРЛ, аренды мест на кровлях высоких строений, выбора и согласования частот, и 14 ежегодная плата за применение частотного ресурса. Этот способ возведения сети дает возможность добиваться наиболее значительной скорости передачи сведений согласно сети, из наиболее общедоступных. Во 2-ом варианте, если фирма способна себе предоставить возможность приобрести выделенную линию взаимосвязи у провайдера, является возможность компании удаленного доступа к базам данных, возведения корпоративной почтовой системы и корпоративной телефонной сети. С целью такого рода сети характерны высочайшее качество предоставляемых услуг, хотя и их организация достаточна дорога за счет значительной цены выделенных линий взаимосвязи. Однако этот вариант во немало раз менее затрачен, нежели вариант с прокладкой кабеля собственными силами. Третий вариант, если Фирма забирает в аренду выделенный канал взаимосвязи у провайдера, этим самым, приобретает в собственное распоряжение источник сети с гарантированной пропускной возможностью. При аренде канал взаимосвязи у провайдера существенно экономятся валютные ресурсы Фирмы, таким образом, как цена подобных ресурсов существенно ниже цены для выделенных линий взаимосвязи. Таким образом же появляется вероятность формирования сети с интеграцией в ее услуги согласно передачи сведений. Однако в случае если оператор взаимосвязи не соблюдает при данном подобные условия, как качество обслуживания, то могут появиться трудности, которые связаны с поиском и ликвидацией поломок. Четвертый вариант решения проблемы – это виртуальное объединение. Для технологии виртуальных сетей учитывается создание корпоративной сети взаимосвязи поверх уже имеющейся сети Интернет, а также каждой другой сети единого использования. Для охраны от несанкционированного доступа передаваемых по такого рода сети информации больше всего используется кодирование по специальным протоколам. На настоящий день довольно стремительно увеличивается известность подобного типа сетей. Это связано с тем, то что подобную сеть возможно 15 осуществить в самые короткие сроки. То, что затрагивает цены подобного решения, то для компании последующего обслуживания такого рода сети относительно не расходное и сеть сформированная сеть может регулировать огромное множество нынешних задач пользователя. 16 ГЛАВА 2. ВИРТУАЛЬНАЯ ЧАСТНАЯ СЕТЬ VPN 2.1 Основные понятия VPN (Virtual Private Network - виртуальная частная сеть) – в настоящее время одна из наиболее стремительно развивающихся и актуальных концепций построения корпоративных сетей. Внутри каждой общественной сети возможно создать защищенную виртуальную частную сеть, если защищенную информацию с помощью технологии VPN, передавать по незащищенным каналам связи. Передаваемая информация по VPN-каналам станет никак не доступна иным пользователям общественной сети. При помощи данной технологии сведения остаются секретными, как будто они не выходят за границы своей вычислительной сети. Технология VPN обязана гарантировать: - защиту информации, передаваемой по сетям т.е. целостность, конфиденциальность и подлинность; - контроль над доступом ко всем ресурсам данной корпоративной сети; - безопасный доступ работников организации к сетям общего пользования; - централизованное управление политикой безопасности корпоративной сети. Корпоративные сети на основе технологии виртуальных частных сетей(VPN)подразделяются: По способу реализации: - В виде особого программно-аппаратного обеспечения. Реализация сети с технологией VPN осуществляется с помощью специального программно-аппаратного комплекса средств. Подобная реализация гарантирует значительную эффективность и, как правило, значительный уровень защищённости. - В виде программного решения. 17 Применяются индивидуальный пк с особым программным обеспечением, гарантирующие функциональность VPN. - Интегральное решение. Функциональность технологии VPN гарантирует комплекс, решающий также проблемы фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания. (см. Рисунок– 1). Интегриро ванное решение Сетевой программ ноаппаратно е решение программ ное решение Канальн ый По Способу реализаци и Транспо ртныый По уровню работы, относительн о модели ISO/OSI Классификация VPN По степени защищенн ости По типу протокола: Internet VPN. TCP/IP Доверит ельные Защище нные По назначению Remote Access VPN AppleTalk IPX Extranet VPN. Рисунок 1 – Классификация VPN По назначению: - Интранет VPN. Используются с целью организации в общую защищённую сеть нескольких распределённых филиалов одной компании, передающие 18 сведения по открытым каналам связи. - Remote Access VPN: Применяют с целью формирования защищённого канала среди сегмента корпоративной сети т.е. между филиалами и центральным офисом организации, и единичным пользователем, который подключается к ресурсам организации с домашнего персонального компьютера, ноутбука, телефона и т.п. - Extranet VPN. Необходим для подключения внешних пользователей, степень доверия к которым меньше, чем у работников данной организации. В связи с этим необходимо соблюдение требуемых правил, и создание рубежей защиты. - Internet VPN. Применяется для предоставления доступа к сети интернет провайдерами, как правило в случаи если по 1-му физическому каналу подсоединяется ряд пользователей. В ADSL- подключениях стал стандартом протокол PPPoE. Протокол L2TP обширно распространялся в домовых сетях в 2000-х годах: в этот период локальный трафик никак не оплачивался, а внешний обходился осуществлять контроль недешево. Это предоставляло возможность расходов: если VPN-соединение отключено, пользователь ничего никак не выплачивал. - Client/Server VPN. Он гарантирует защиту передаваемых сведений между двумя точками корпоративной сети. Отличительная черта этого вида в том, что виртуальные частные сети строятся между узлами, находящимися в одном секторе сети, к примеру, меж сервером и рабочей станцией. Подобная потребность весьма зачастую появляется в тех случаях, если в физической сети нужно сформировать ряд логических сетей. К примеру, если необходимо поделить трафик между экономическим департаментом и кадровым отделом, обращающихся к серверам, расположенным в одном физическом секторе. Этот вариант очень схож с технологией VLAN, однако взамен разделения трафика, применяется его кодирование. 19 По типу протокола: Существуют реализации VPN под TCP/IP, IPX и Apple Talk. Однако в настоящее время прослеживается направленность к общему переходу на протокол TCP/IP, и безусловно большинство VPN решений поддерживает непосредственно его. В данном протоколе адресация зачастую избирается в соответствии со стандартом RFC5735. По уровню сетевого протокола: По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI. 2.2 История появления VPN Хроника появления технологии виртуальных частных сетей VPN связана с возникновением услуги CENTREX с целью телефонных сетей. Centrex – это единое наименование метода, который дает услугу деловой взаимосвязи подобным абонентам, которые относятся нескольким фирмам и вместе применяют спецоборудование одной учрежденческой станции PBX (Private Branch Exchange). К главному преимуществу услуги Centrex относится в таком случае, то, что компания и фирма при формировании выделенной корпоративной сети бережет существенные ресурсы, которые нужны на приобретение, установку и использование своей станции. Не взирая на применение с целью взаимосвязи абонентов между собою сервис Centrex применяют ресурсы и спецоборудование сети единого использования, сами абоненты некоторые закрытые категории пользователей CUG (Closed Users Group), которые урезаны доступом извне, и с целью которых в станции сети реализуются виртуальные PBX. Для уменьшения подобных ограничений в услуге Centrex была сформирована теория виртуальной частной сети VPN, которая группировала CUG, которые собирали 1 корпоративную сеть и были удаленно друг от друга. Средства сети VPN распределяются по нескольким станциям местной сети, которые оснащены функциями услуги Centrex и обладающие в области 20 собственного обслуживания 1 либо ряд CUG. При этом в станцию вводятся как PBX, которые напрямую относятся собственнику сети VPN, так и линии обыкновенных личных абонентов. 2.3 Плюсы VPN Преимущества технологии виртуальных сетей VPN достаточно широки и многие Компании начинают строить свою стратегию построения корпоративных сетей с учетом использования технологии Интернет в качестве главного средства для передачи информации, даже такой, которая будет являться очень уязвимой. При правильном выборе технологии VPN: − имеем защищенные каналы связи по цене сравнимой с ценой доступа в сеть Интернет, что является на порядок дешевле выделенных линий связи; − установка сети VPN не требует изменения топологии существующих сетей, а также переписывания приложений, обучения пользователей – все это обеспечит значительную экономию; − обеспечивается масштабирование за счет сохранения ранее вложенных инвестиций; − независимость от криптографии и использование модулей криптографии любых производителей в соответствии с национальными стандартами той или иной страны; − открытые интерфейсы позволят интегрировать созданную сеть с другими программными продуктами и бизнес-приложениями. 2.4 Минусы VPN К минусу технологии относится сравнительно низкая надежность сети. Если сравнивать с выделенными линиями и сетями на основе технологии 21 Frame Relay, то виртуальные частные сети менее надежны, но в 5-10, а иногда и в 20 раз дешевле. Услуга виртуальных каналов сети VPN предоставляется и поддерживается обычно внешними операторами, что создает проблему со скоростью внесения изменений в базы доступа, а также в настройки межсетевых экранов, а также с восстановлением вышедшего из строя оборудования. На сегодняшний день данная проблема решена путем указания в договорах максимального времени на устранение неполадок и внесения изменений. Обычно такое время составляет порядка нескольких часов, но иногда встречаются провайдеры, которые гарантируют устранение неполадок в течение одних суток. Еще один существенный недостаток - это отсутствие у потребителей удобных средств управления сетью VPN. В последнее время уже разрабатываются новые типы оборудования, которое позволит автоматизировать управление сети VPN. Среди таких лидеров данного процесса лидирует Компания Indus River Networks Inc., дочерняя компания MCI World Com и Novell. По словам аналитиков, Forester Research, сети VPN должны контролироваться самими пользователями, а управляться компаниями-операторами, ну а задачей разработчиков программного обеспечения стоит решить данную проблему. 22 ГЛАВА 3. АРХИТЕКТУРА КОРПОРАТИВНОЙ СЕТИ ЧОУ «ТВЕРСКАЯ ЕПАРХИАЛЬНАЯ ПРАВОСЛАВНАЯ ОБЩЕОБРАЗОВАТЕЛЬНАЯ ШКОЛА» 3.1 Краткие сведения о ЧОУ «Тверская Епархиальная православная общеобразовательная школа» В данной классификационной работе произведем модернизацию корпоративной сети ЧОУ «Тверская епархиальная православная средняя общеобразовательная школа». ЧОУ «Тверская епархиальная православная средняя образовательная школа» была основана в 1994 году. Главным содержанием работы учреждения является воспитание обучающихся при освоении ими основных общеобразовательных программ, профессионального образования, технологий, технических образовательных с средств, применением а также программ среднего информационных информационно- телекоммуникационных сетей, обеспечивающих передачу по линиям связи указанной информации, взаимодействие обучающихся и педагогических работников. Работа ЧОУ «Тверская епархиальная православная средняя общеобразовательная школа» непосредственно взаимодействует с такими организациями как органами муниципального управления образованием, Тверской православной епархией. (См. Рисунок – 2.) 23 Рисунок 2 – Существующая корпоративная сеть ЧОУ «Тверская епархиальная православная средняя образовательная школа». 3.2 Характеристика существующей сети Корпоративная сеть компании обеспечивает предоставление услуг по передаче трафика данных между ЧОУ «Тверская епархиальная православная средняя общеобразовательная школа» и взаимодействующими организациями на базе сервисов протоколов IP. Однако, существующая сеть главного офиса учреждения представлена по схеме «Кольцо» (См. Рисунок – 3.) Рисунок 3 – Структурная схема главного офиса существующей сети Объединение различных подсетей происходит посредством передачи IP-пакетов через сеть оператора. При этом слабым звеном в плане 24 надежности работы системы главного офиса является его топология «кольцо». Услуги корпоративной IP-сети предоставляют следующие возможности: передачи − трафика между территориально-распределенными элементами сетей корпоративных клиентов на третьем уровне модели OSI, на уровне IP-пакетов; возможности управления качеством обслуживания (QoS) на − уровне IP-пакетов и предоставление разных уровней сервиса в зависимости от потребностей клиента; − маршрутизации трафика клиентов средствами сети оператора; − предоставления клиентам согласованного пространства IP- адресов. В структуре городской распределенной сети при создании корпоративной сети учтены все три уровня: уровень доступа, уровень концентрации и уровень сервисов. Уровень доступа основывается на использовании коммутатора доступа (КД), который является узлом доступа городской операторской сети. КД может располагаться как в жилых домах, так и в зданиях бизнес центров, офисах корпоративных клиентов и обеспечивает доступ клиентов к тем услугам, которые предоставляет городская сеть оператора. Уровень концентрации содержит узловые коммутаторы (УК), являющиеся концентрирующими узлами городской операторской сети. УК обеспечивают функции агрегирование трафика коммутатора доступа и передачу агрегированных потоков до других узловых коммутаторов сети оператора. При необходимости функциональности этих коммутаторов уровней их реализация осуществляется в одном устройстве. УК так же располагается на территории офиса клиента, на узле связи оператора. Функциональность операторской сети в части организации предоставления услуг, а также управления услугами, и управления стыками с 25 внешними сетями и информационными системами выполняется за счет функциональности оборудования КД, УК и рабочих станций системы управления сети оператора. Управление активным сетевым оборудованием и сервисами производится средствами специализированного программного обеспечения, которое установлено на рабочих станциях системы управления сети оператора. Существующая сеть Компании не обеспечивает должным образом информационную безопасность при обмене между главным офисом и филиалами компании. Для решения данной проблемы обеспечим внедрение технологии виртуальных частных сетей. Технология VPN позволяет с помощью, разделяемой несколькими предприятиями сетевой инфраструктуры реализовать сервисы, приближающиеся к сервисам частной сети по качеству (безопасность, доступность, предсказуемая пропускная способность, независимость в выборе адресов) (См. Рисунок – 4). Рисунок 4 – Организационная структура VPN VPN в качестве линий связи используют уже существующие 26 коммуникационные сети операторов, в том числе и глобальную сеть Интернет. По сравнению различными другими технологиями VPN позволяет клиенту получить значительную экономию при сохранении и даже улучшении качества и количества предоставляемых услуг. 3.3 Характеристика внедряемой VPN сети Виртуальные частные сети обладают несколькими характеристиками: трафик − шифруется, обеспечивая тем самым, защиту от несанкционированного доступа; − имеется аутентификация удаленного клиента; − обеспечивается поддержка большого количества протоколов; − соединение обеспечивается на основе связи только с двумя конкретными абонентами. Реализация VPN осуществляется двумя типовыми способами: - Remote VPN. VPN в режиме удаленного доступа. Данная типовая схема подключения представлена на рис.3.3. Режим подключения ориентируется на удаленную работу одиночного пользователя с локальной сетью Компании. Пользователь, способами, подключается использует к сети Internet специализированное доступными клиентское ему программное обеспечение, осуществляется связь с удаленным VPN сервером. VPN сервер шифрует передаваемый трафик и предоставляет пользователю возможность работать в данной сети. Внедряемая сеть главного офиса учреждения представлена по схеме «Звезда». (См. Рисунок – 5) 27 Рисунок 5 – Структурная схема главного офиса внедряемой сети При организации корпоративной сети данным способом необходимо с каждого узла осуществлять выделенное VPN соединение. Для обеспечения требований по защите сертифицированным информации, средством защиты, каждый что узел оснащается существенно увеличит стоимость реализации проекта в целом.- Site-to-Site VPN. VPN в данном режиме осуществляет объединение сетей. Типовая схема представлена на рис. 3.5. Использование VPN данным способом предполагает установку VPN-маршрутизаторов на границе объединения нескольких сетей. При этом работа пользователей осуществляется штатным образом, все задачи по объединению сетей, организации VPN туннелей и маршрутизации выполняется пограничным маршрутизатором. Для реализации данного режима необходимо обеспечить уникальность сетевых адресов каждого компьютера в пределах корпоративных сетей. Исходя из выше сказанного, в качестве способа организации VPN корпоративной сети Компании выбирается режим Site-to-Site как наиболее удобный с точки зрения работы пользователей. (См. рисунок – 6.) 28 Рисунок 6 – VPN в режиме удаленного доступа Для этого необходимо произвести замену существующего оборудования на оборудование с поддержкой VPN. Из представленных на рынке РК марок оборудования, а также с учетом фирмы производителя существующего оборудования на сети, было выбрано оборудование компании Cisco: -цифровая IP-АТС Cisco BE6000; маршрутизатор Cisco 3845; коммутатор Cisco Catalyst 2960; IP-телефоны Cisco. 3.4 Структурная схема проектируемой сети С учетом выбранной топологии построения сети и оборудования схема проектируемой сети представлена на рис. 3.5 модель корпоративной виртуальной частной сети VPN ЧОУ «Тверская епархиальная православная средняя общеобразовательная школа» на базе решений телекоммуникаций Cisco Systems. 29 Эта корпоративная сеть способна давать для работников компании все без исключения типы телекоммуникационных услуг и её возможно рассматривать мульти сервисной, так, как и трафик сведений и голосовой трафик переходят по кодированному каналу VPN. Линия ЧОУ «Тверская епархиальная православная средняя общеобразовательная школа» содержит коммутаторы, маршрутизаторы, приборы удаленного доступа, устройства интернет-сервисов, преобразователи протоколов, ПО управления сетью, которые связываю географически распределенные локальные сети, глобальные сети и непосредственно сеть интернет. Компания Cisco обслуживает три основных сектора рынка: крупные компании, государственные компании, учебные заведения и инженерные сети, имеющие необходимость в непростых сетевых решениях. поставщиков услуг в, в том числе сеть интернет-провайдеров, проводные и телефонные фирмы, и провайдеров беспроводной взаимосвязи. мелкие и обычные компании, потребность которых содержат операционные сети, присоединенные к сети интернет и/или требующие взаимосвязь с партнерами организации. Компания Cisco все более развивает экспертные познания в сфере организации оптоволоконных экспертных познаний о сетей, работе а кроме того функциональных сопутствующих сетей, которые обеспечивают видео- и аудиовозможности в добавление к классическим информационным возможностям. Маршрутизатор серии Cisco 3845 имеет подключение к локальной сети такими интерфейсами, как Fast Ethernet, а к телефонной сети общего пользования интерфейсами типа Е1 через цифровую станцию АТС. Связь осуществляется между маршрутизатором серии Cisco 3845 и шлюзом оператора связи. Маршрутизатор серии Cisco 3845 имеет несколько функций. Первая – это функция в виде шлюза между офисной системой IP-телефонии и 30 телефонной сетью, то есть маршрутизатор сопрягает внутреннюю телефонную систему с городской телефонией. При таком раскладе голосовой трафик, который передается внутри сети в виде IP-пакетов, преобразуется в «голосовой» трафик, традиционный пользования. Для данного процессоры, называемые для телефонных преобразования DSP-кодеками. сетей используются Вторая общего сигнальные функция, которая выполняется маршрутизатором – это функция в виде коммуникационного сервера серии Cisco Call Manager Express. Коммуникационный сервер – это такое устройство, управляющее установлением соединений между IPтелефонами внутри одного офиса и с множеством внешних абонентов. Телефонный аппарат после такого включения регистрируется на данном коммуникационном сервере, который получает принадлежащий ему номер и другие индивидуальные настройки. После этого данный телефон осуществляет свой звонок. Установление вызова при таком происходит через данный коммуникационный сервер. Третья функция, которую выполняет данный маршрутизатор серии Cisco 3845 – это функция в виде сервера голосовой почты. Для этого в шасси маршрутизатора устанавливается модуль голосовой почты типа Cisco Unity Express, который имеет встроенный жесткий диск для хранения приветствий и записи голосовых сообщений. В спецификации данного оборудования предусмотрена лицензия на 100 пользователей голосовой почты. На рабочих местах пользователей устанавливаются IP-телефоны серии Cisco. Телефоны серии Cisco 7960G/7970G имеют достаточно большой по сравнению с остальными моделями дисплей и количество функциональных клавиш. Кроме того, для работы секретарей рекомендуется к телефонам Cisco 7960G подключить блок расширения функциональных клавиш Cisco 7914. Все IPтелефоны подключены к сети интерфейсами типа Fast Ethernet. При использовании данных моделей IP-телефонов пользовательские компьютеры подключаются не к коммутаторам ЛВС напрямую, а к IP-телефонам, которые имеют для данных целей дополнительный порт типа Fast Ethernet. При данной схеме подключения IP-телефонии осуществляется доступ с 31 любого компьютера или IP-телефона в локальной вычислительной сети, а также с каждого номера ЦАТС для звонков по IP-протоколу в любую страну мира. В данной схеме используется модулированный маршрутизатор Cisco 2811 с интеграцией сервисов. Данный маршрутизатор, гарантирующий все без исключения необходимости не очень больших офисов и отделений (вплоть до 36 рабочих мест) в нынешних коммуникациях. Может осуществлять функции: − маршрутизатора локальной и сети маршрутизатора доступа; − интегрированного решения с целью предоставления защищенности (в альтернативах Security bundle и Voice Security bundle); − межсетевой экран; − центра IP-телефонии и голосовой почты (в альтернативах Voice bundle и Voice Security bundle); − система избежания проникновения; − кодирование и формирование VPN-туннелей; − система Cisco NAC и фильтрование согласно URL; − центр беспроводного доступа -беспроводное подключение ноутбуков и WLAN-телефонов. (При установке модулей HWIC-AP-G-E, HWIC-AP-AG-E или подключении точек доступа). Так же в моделируемую схему корпоративной сети вставлен модульный маршрутизатор Cisco 3845 с интеграцией сервисов. Маршрутизатор серии Cisco 3845 имеет подключение к локальной сети такими интерфейсами, как Fast Ethernet, а к телефонной сети общего пользования интерфейсами типа Е1 через цифровую станцию АТС. Связь осуществляется между маршрутизатором серии Cisco 3845 и шлюзом оператора связи. Маршрутизатор серии Cisco 3845 имеет несколько функций. Первая – это функция в виде шлюза между офисной системой IP-телефонии и телефонной сетью, то есть маршрутизатор 32 сопрягает внутреннюю телефонную систему с городской телефонией. При таком раскладе голосовой трафик, который передается внутри сети в виде IP-пакетов, преобразуется в «голосовой» трафик, традиционный пользования. Для данного процессоры, называемые для телефонных преобразования DSP-кодеками. сетей используются Вторая общего сигнальные функция, которая выполняется маршрутизатором – это функция в виде коммуникационного сервера серии Cisco Call Manager Express. Коммуникационный сервер – это такое устройство, управляющее установлением соединений между IPтелефонами внутри одного офиса и с множеством внешних абонентов. Телефонный аппарат после такого включения регистрируется на данном коммуникационном сервере, который получает принадлежащий ему номер и другие индивидуальные настройки. После этого данный телефон осуществляет свой звонок. Установление вызова при таком происходит через данный коммуникационный сервер. Третья функция, которую выполняет данный маршрутизатор серии Cisco 3845 – это функция в виде сервера голосовой почты. Для этого в шасси маршрутизатора устанавливается модуль голосовой почты типа Cisco Unity Express, который имеет встроенный жесткий диск для хранения приветствий и записи голосовых сообщений. В спецификации данного оборудования предусмотрена лицензия на 100 пользователей голосовой почты. На рабочих местах пользователей устанавливаются IP-телефоны серии Cisco. Телефоны серии Cisco 7960G/7970G имеют достаточно большой по сравнению с остальными моделями дисплей и количество функциональных клавиш. Кроме того, для работы секретарей рекомендуется к телефонам Cisco 7960G подключить блок расширения функциональных клавиш Cisco 7914. Все IPтелефоны подключены к сети интерфейсами типа Fast Ethernet. При использовании данных моделей IP-телефонов пользовательские компьютеры подключаются не к коммутаторам ЛВС напрямую, а к IP-телефонам, которые имеют для данных целей дополнительный порт типа Fast Ethernet. При данной схеме подключения IP-телефонии осуществляется доступ с любого компьютера или IP-телефона в локальной вычислительной сети, а 33 также с каждого номера ЦАТС для звонков по IP-протоколу в любую страну мира. Маршрутизатор Cisco 3845 с интеграцией сервисов гарантирующий все без исключения потребности в нынешних коммуникациях для больших офисов и отделений (вплоть до720 рабочих мест при применении IP ATC Call Manager Express либо вплоть до 720 рабочих мест при применении IP-PBX Survivable Remote Site Telephony). Может осуществлять функции: − - маршрутизатора локальной сети и. маршрутизатора доступа − центра IP-телефонии и голосовой почты. − интегрированного решения для обеспечения безопасности, благодаря − высокопроизводительному межсетевому экрану, − системе предотвращения вторжений. − шифрованию и созданию VPN-туннелей. − системе Cisco NAC и фильтрации по URL. − центра беспроводного доступа (беспроводное подключение ноутбуков и WLAN-телефонов). Так же используются такие коммутаторы как Cisco Catalyst 3750 и так же Cisco Catalyst 2960. Коммутаторы Catalyst 3750 — это стекируемые коммутаторы предназначенные с целью подсоединения пользователей в организациях среднего объема, а кроме того в отделениях корпораций. Применение коммутаторов рода 3750 упрощает формирование конвергентных приложений, дает возможность приспособиться в условиях меняющегося бизнес общества благодаря огромным возможностям опций, поддержке конвергентных сетевых паттернов и автоматической конфигурации интеллектуальных сетевых сервисов. Коммутаторы Catalyst 3750 изобретены с целью применения в сетях, нуждающихся в значительной плотности портов Gigabit Ethernet. В серию входит обширный диапазон моделей, призванных угодить потребности в доступе, агрегации 34 либо организации ядра незначительный сети. Главные функции: − Работа на уровнях 2/3/4 (Layer 2/3/4) − Поддержка стекирования коммутаторов согласно технологическим процессам Stack Wise с единой пропускной способностью шины в 32 Гбит/сек − Многоадресная маршрутизация, аппаратная поддержка списков доступа и IPv6 маршрутизация. − Отдельный Ethernet порт для управления коммутатором помимо консольного порта RS-232 − Подключение пользователей на скорости 10/100 Ethernet и 10/100/1000 Ethernet − Наличие до 48 портов 10/100/1000 плюс 4 фиксированных SFP- based порта. Коммутаторы Catalyst 2960 — это нестекируемые коммутаторы зафиксированной конфигурации с интерфейсами Fast Ethernet и Gigabit Ethernet, предоставляющие широкий диапазон LAN сервисов. Приборы предусмотрены с целью подсоединения пользователей в сетях незначительного и среднего объема, а кроме того в удаленных офисах фирм с распределенной инфраструктурой. Коммутаторы серии Catalyst 2960 гарантируют большую степень защищенности, в том числе помощь списков допуска (NAC), усовершенствованные функции предоставления сервисов (QoS), а кроме того готовы гарантировать поддержку интеллектуальных сервисов в границе сети. Решение Сatalyst 2960 – это семейство коммутаторов, которые имееют фиксированную конфигурацию для рабочих групп с большим разнообразием моделей для организации уровня доступа локальной сети. Общие характеристики семейства Cisco Catalyst 2960: − модель на 8, 24 или 48 портов типа 10/100 Ethernet + 2-4 порта типа Gigabit Ethernet; − порты POE (Power Over Ethernet) для питания IP-телефонов или 35 точек доступа; − комбинированные гигабитные ап-линки (медный типа 10/100/1000BASE-T Ethernet или SFP-модуль для перехода в другую среду – типа Cisco 1000BASE-SX, 1000BASE-LX, 1000BASE-BX, 1000BASE-ZX, 100BASE-FX, 100BASE-LX, 100BASE-BX, CWDMSFP); − поддержка избыточного модуля питания серии Cisco Redundant Power System 2300. Основные возможности таких коммутаторов: − контроль уровня доступа и безопасность на каждом порту с помощью списков доступа (ACL-Access ControlLists), осуществляемый на базе локальных MAC или сетевых IP адресов, портов типа UDP/ TCP; − возможность регулирования скорости передачи на каждом порту с шагом порядка 64 кбит; − поддержка качества обслуживания QoS (Quality of Service), динамическая раздача адресов DHCP; − поддержка объединения портов типа Link Aggregation для организации более высокоскоростных соединений между коммутаторами и серверами; − VLAN: возможность организации транкенковых соединений на каждом порту с помощью тэгов 802.1q, до 255 VLAN на коммутатор, до 4000 VLANID. Главные функции: Обеспечивает работу на уровне 2 (Layer 2) с возможностью предоставления сервисов уровней 2-4 (Layer 2-4) Layer 2 switching with intelligent Layer 2-4 services Поддержка интеллектуальных функций на границе сети, например, адаптируемые списки контроля доступа (ACL) и расширенный функционал по обеспечению безопасности сети Гигабитные порты двойного назначения позволяют использовать как медные соединения, так и оптические, используя единый порт. Каждый фиксированный порт двойного назначения позволяет или организовать 36 медное соединение на скорости 10/100/1000 и оптическое через SFP-based гигабитный порт, одновременно активен только 1 порт Улучшенный набор функций по обеспечению контроля качества сервисов позволяет оптимально управлять сетью и ее пропускной способностью. Коммутаторы поддерживают функции выборочного ограничения скорости для пользователей, создания списков контроля доступа и группового предоставления сервисов Высокий уровень безопасности сети обеспечивается поддержкой широкого спектра методов идентификации и авторизации пользователей, технологий шифрования данных и составления списков доступа для пользователей, портов и MAC адресов Программное обеспечение Cisco Network Assistant позволяет легко настраивать и модернизировать оборудование Характеристики межсетевого экрана VPN Firewall с поддержкой качества обслуживания: − беспроводная Wi-Fi точка доступа; − поддержка беспроводного стандарта 802.11n; − максимальная скорость соединения составляет 270 Мбит/с; − защита информации на базе протоколов WEP, WPA, WPA2, 802.1x; − мощность передатчика составляет 17 дБм; − скорость портов составляет 100 Мбит/с; − поддержка IP версии 6, динамического распределения адресов − встроенный межсетевой экран, DHCP-сервер, NAT (95 Мбит/с), − возможность конфигурирования статической маршрутизации; − поддержка протоколов динамической маршрутизации IGMPv1, DNS; SPI; IGMPv2, RIPv1, RIPv2; − поддержка 10 VPN-туннелей; 37 − поддержка IEEE 802.1q (VLAN); − размеры (ШxВxГ): 150x34x150 мм; − вес 500 г. 3.5 Выбор кабеля В качестве соединительных линий будет использоваться кабель типа витая пара. Однако витая пара бывает многих видов и типов, в зависимости от скорости передачи, условий передачи, области применения и многих других факторов. Для выбора кабеля необходимо отталкиваться от необходимых характеристик передачи данных и себестоимости кабеля. Различают несколько видов витой пары: UTP – Unshielded twisted pair – неэкранированная витая пара. Этот кабель не имеет никакого защитного экрана. В основном данный кабель применяется в местах, где нет в близи никаких материалов, создающих помехи кабелю. Его можно использовать в зданиях на не большие расстояния. FTP – Foiled twisted pair – фольгированная витая пара. У этого кабеля есть один общий защитный экран в виде фольги. Экранирование защищает кабель от каких-либо дополнительных электромагнитных, внешних или внутренних, наводок. STP – Shielded twisted pair – экранированная витая пара. Присутствует защита в виде экрана для каждой пары и общий внешний экран в виде сетки. Выбор кабеля сделан исходя из себестоимости кабеля, а также области применения. Необходим кабель, для использования соединения внутри здания, но чтобы материалы, находящиеся вблизи кабеля никак не влияли на качество передачи. Учитывая это, самым подходящим вариантом является витая пара типа FTP, с общей фольгированной защитной оплеткой. Конструктивно FTP представляет собой точно такой же кабель UTP, под 38 защитной оболочкой которого проложен слой фольги (или алюмополимерной пленки) алюминиевой стороной внутрь, плюс дренажный проводник вдоль этой стороны. UTP кабель не требует проводника. Соответственно, из-за дополнительного слоя материала кабель FTP может быть и быть более объемным и менее гибким, в зависимости от толщины защитного экрана. Отличие кабеля UTP и FTP можно увидеть на рисунках ниже. На рисунке 7. изображен кабель UTP, а на рисунке 8 – FTP. Рисунок 7 – Кабель вида UTP Рисунок 8 – Кабель вида FTP Еще одно различие кабелей витая пара – это категория. Существуют, на данный момент, семь категорий, которые нумеруются от CAT1 до CAT7. Категории определяют эффективный пропускаемый частотный диапазон. Так же чем выше категория кабеля, тем больше он содержит пар. Ниже в таблице – 1 приведены современные категории и их характеристики. Как видно из таблицы 3.1, необходим кабель FTP пятой категории, так как в проектируемой сети будут использоваться интерфейсы Fast Ethernet. 39 Таблица 1 – Категории кабеля витая пара Категория кабеля Диапазон частот Приложения, под которые разрабатывался Категория 3 До 16 MГц Ethernet 10Base-T Категория 5 До 100 MГц 100Base-TX (FastEthernet ) Категория 5E До 100 MГц 1000Base-T (GigabitEthernet ) Категория 6 До 250 MГц 1000Base-TX (GigabitEthernet ) Категории витой пары описываются в международном стандарте ISO11801, а также приняты ГОСТ Р 53246-2008 и ГОСТ Р 53245-2008 3.6 Экономический расчет и социальный эффект Заключительным этапом разработки корпоративной сети является проведение стоимостной оценки компонентов сети. Таблица 2 – Расчет стоимости компонентов сети Наименование оборудования Стоимость оборудования, руб. Компьютер Принтер VPN сервер VPN маршрутизатор (2 шт.) Кабель экранированной витой пары Итого 35 000 20 000 75 000 15 000 500 145 500 1 Таким образом, суммарные затраты на организацию корпоративной сети при помощи VPN между главным офисом и офисом филиала составляют 135 500 рублей. Помимо этих затрат, при построении сети необходимо учитывать затраты на: - Электроэнергию – 650 рублей в месяц. - Оплату труда работников – 50 000 рублей в месяц. 36 000 рублей сетевому администратору и 14 000 рублей студенту, проходящему 40 практику на предприятии. Налоговые отчисления и страховые взносы: Отчисления в Пенсионный фонд (22%), фонд специального страхования (2,9%), фонд обязательного медицинского страхования (5,1%), отчисления на страхования от несчастных случаев на производстве (0,2%). - И прочие расходы. Таблица 3 – Расчет начислений на заработную плату Начисления на заработную плату Процент, % Сумма, руб. Пенсионный фонд (ПФ): 22 11 000 Фонд социального страхования (ФСС) 2,9 1450 5,1 2550 0,2 100 30,2 15100 Федеральный фонд обязательного медицинского страхования(ФФОМС) Отчисления на страхование от несчастных случаев на производстве Итого Таблица 4 – Затраты на разработку проекта Наименование расходов Сумма, руб. Затраты на оборудование 145 500 Затраты на электроэнергию. 550 Затраты на оплату труда работников 50 000 Прочие расходы 15 000 Налоговые отчисления 10 000 Страховые взносы 4 100 Общие расходы 226 250 Таким образом, мы получаем общие затраты в размере 226 250 рублей. Социальный эффект заключается в том, что в результате создания данной корпоративной сети с обеспечением безопасности информации сокращается объем хищения конфиденциальной информации, результатом этого является: - уменьшение количества атак на информацию; 41 - уменьшение количества материальных потерь на всех видах хищения информации. Социальный эффект гораздо необходимее чем экономический от построения данной сети, так как защищает информационные ресурсы всего предприятия. 42 Заключение В ходе выполнения дипломной работы были изучены основные понятия виртуальных частных сетей. Произведено моделирование данной сети с использованием программы Microsoft Visio. VPN-сеть, позволяет на основе открытых стандартов защитить передаваемые данные для всех типов коммуникаций, использующих публичные сети, а также для наиболее ответственных соединений внутри корпоративной сети. Для того, чтобы ЧОУ «Тверская епархиальная православная средняя общеобразовательная школа» шло в ногу со временем необходимо обеспечить высокоскоростной информационный обмен между подразделениями организации, поэтому задачи, решаемые в рамки ВКР являются актуальными. В результате выполнения выпускной квалификационной работы были сделаны предложения по построению корпоративной сети ЧОУ «Тверская епархиальная православная средняя общеобразовательная школа» на основе технологии VPN. Были решены следующие задачи: рассмотрена технология VPN для организации корпоративной сети ЧОУ «Тверская епархиальная православная средняя общеобразовательная школа»; выбран оптимальный способ реализации данной технологии на основе решений Cisco Systems; произведена оценка безопасности услуги VPN. Решения, полученные в результате выполнения ВКР, могут использоваться при построении защищенных корпоративных сетей средних и крупных предприятий бизнеса. 43 Список используемой литературы 1. Молдовян, А.А. Безопасность глобальных сетевых технологий. Криптография [Текст] / А. А. Молдовян, Н.А.Молдовян, В.М. Зима;– СПб.: Издательство БХВ – Петербург, 2017. – 350с. 2. Олифер, В.Г. Компьютерные сети: Принципы протоколы технологии. 3-е издание. [Текст] / В.Г. Олифер. - СПб:Пирер, 2019. – 367 с. 3. Таненбаум Э., Компьютерные сети. 5-е изд. [Текст] / Таненбаум Э.,Уэзеролл Д.— СПб.: Питер, 2018. — 960 с.: ил.. 4. Филимонов А.В. Построение мультисервисных сетей Ethernet [Текст] / А.В. Филимонов: БХВ – Петербург, 2017. – 592с. 5. Официальный сайт компании Производственно коммерческой фирмы «ВолrаЭлектроМаркет» [Электронный ресурс] / Решения и продукты компании. – Режим доступа:http://www.vem63.ru/ , свободный. – Загл. сэкрана. 6. Решения компании CiscoSystems [Электронный ресурс] / Защищенные мультисервисные сети; ред. Богомолов П. С.; Web-мастер Устюгов С. В. – Режим доступа: http://www.progm.ru, свободный. – Загл. сэкрана. 7. Хабрахабр [Электронный ресурс] / Технология CiscoIPSLA; ред. Щербаков А. П.; Web-мастер Федоров С. С. – Режим доступа http://habrahabr.ru, свободный – Загл. сэкрана. 8. Официальный сайт компании «CiscoSystems» [Электронный ресурс] / Решения и продукты компании; ред. Трифонов А. С.; Web-мастер Ермолов С.С. – Режим доступа: http://www.cisco.com, свободный. – Загл. сэкрана. 9. Викиучебник [Электронный ресурс] / Антивирусное программное обеспечение; ред. Попов В. П.; Web-мастер Иванов А. С. – Режим доступа: http://ru.wikipedia.org, свободный. – Загл. сэкрана. 44