Научно-исследовательский институт

«Ц е н т р п р о г р а м м с и с т е м»

Программные

продукты и системы

НАУЧНО-ПРАКТИЧЕСКОЕ ИЗДАНИЕ

№ 2 (98), 2012

Главный редактор

С.В. ЕМЕЛЬЯНОВ, академик РАН

Тверь

Вниманию авторов!

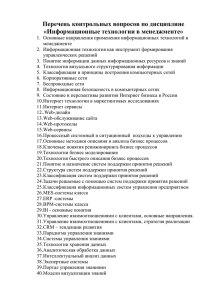

Международный журнал «Программные продукты и системы» публикует материалы научного и

научно-практического характера по новым информационным технологиям, результаты академических и

отраслевых исследований в области использования средств вычислительной техники. Практикуется выпуск тематических номеров по искусственному интеллекту, системам автоматизированного проектирования, по технологии разработки программных средств и системам защиты, а также специализированные

выпуски, посвященные научным исследованиям и разработкам отдельных вузов, НИИ, научных организаций.

Решением Президиума Высшей аттестационной комиссии Министерства образования и науки РФ

№ 8/13 от 02.03.2012 международный журнал «Программные продукты и системы» внесен в Перечень

ведущих рецензируемых научных журналов и изданий, в которых должны быть опубликованы основные

научные результаты диссертаций на соискание ученых степеней кандидата и доктора наук.

Информация об опубликованных статьях по установленной форме регулярно предоставляется в

систему Российского индекса научного цитирования (РИНЦ) и готовится для передачи в международные

базы цитирования.

Условия публикации

К рассмотрению принимаются ранее нигде не опубликованные материалы, соответствующие тематике журнала (специализация 05.13.ХХ – Информатика, вычислительная техника и управление) и отвечающие редакционным требованиям.

Работа представляется в электронном виде в формате Word (шрифт Times New Roman, размер 11

пунктов с полуторным межстрочным интервалом). При обилии сложных формул обязательно наличие

статьи и в формате pdf. Формулы должны быть набраны в редакторе формул Word (Microsoft Equation

или MathType). Объем статьи вместе с иллюстрациями – не менее 10 000 знаков. Просьба не присылать

цветные, тонированные и не подлежащие дальнейшему редактированию средствами Word рисунки, а

также отсканированные формулы и тексты. Заголовок должен быть информативным; сокращения, а также терминологию узкой тематики желательно в нем не использовать. Количество авторов на одну статью

– не более 4, количество статей одного автора в номере, включая соавторство, – не более 2. Список литературы (оформленный в соответствии с ГОСТ Р 7.05–2008), наличие которого обязательно, должен

включать не менее 3 пунктов.

Необходимы также аннотация (не менее 200 слов), ключевые слова (7–10) и индекс УДК. Название статьи, аннотация и ключевые слова должны быть переведены на английский язык, а фамилии авторов, названия организаций, пристатейные списки литературы – транслитерированы.

Вместе со статьей следует прислать отзыв-рекомендацию в произвольной форме, экспертное заключение, лицензионное соглашение, а также сведения об авторах: фамилия, имя, отчество, наименование организации, должность, ученые степень и звание (если есть), контактный телефон, электронный адрес, почтовый адрес для отправки бесплатного авторского экземпляра.

Порядок рецензирования

Все статьи, поступающие в редакцию (соответствующие тематике и оформленные согласно требованиям к публикации), подлежат обязательному рецензированию в течение месяца с момента поступления.

В редакции есть устоявшийся коллектив рецензентов, среди которых члены международной редколлегии журнала, эксперты из числа крупных специалистов в области информатики и вычислительной

техники ведущих вузов страны, а также ученые и специалисты НИИ «Центрпрограммсистем» (г. Тверь).

Рецензирование проводится конфиденциально. Автору статьи предоставляется возможность ознакомиться с текстом рецензии. При необходимости статья отправляется на доработку.

Рецензии обсуждаются на заседаниях редакционной коллегии, которая проводится один раз в месяц в НИИ «Центрпрограммсистем» или в Главной редакции международного журнала «Проблемы теории и практики управления» (г. Москва).

Решение о целесообразности опубликования статьи после рецензирования принимается редакционным советом.

Материалы, одобренные редакционным советом, публикуются бесплатно в течение года с момента одобрения, а статьи, отправленные на доработку, – с момента поступления после доработки. Если

принятая к публикации статья, по мнению автора, является срочной, редакция вправе опубликовать ее в

текущем номере на коммерческой основе.

Программные продукты и системы

№ 2, 2012 г.

УДК 519.816

МЕХАНИЗМЫ УПРАВЛЕНИЯ ЭВОЛЮЦИЕЙ

ОРГАНИЗАЦИОННО-ТЕХНОЛОГИЧЕСКОЙ СИСТЕМЫ

Г.П. Виноградов, к.т.н.; Б.В. Палюх, д.т.н.

(Тверской государственный технический университет, wgp272ng@mail.ru)

Сформулирована задача синтеза механизма управления эволюцией организационно-технологической системы,

использующей способность человека к самоорганизации. Разработана модель функционирования системы, содержащей агентов, способных к самоорганизации. Описано поведение самоорганизующихся агентов, приведен алгоритм построения ими множества предпочтительных состояний.

Ключевые слова: интеллектуальные организации, нечеткий вывод, агент, целеустремленное состояние, самоорганизация, эволюция.

Системный подход к управлению интеллектуальными организациями с неоднородными агентами использует два их основных креативных

свойства: способность человека к самоорганизации (самосовершенствованию) без участия внешних сил (активная форма адаптации, когда для

эффективного поведения системы в будущем она

сама изменяет среду) и способность к пассивной

форме адаптации (приспособление к изменениям

во внешней среде для сохранения эффективности

в ней). Организация как центр действий и процессов, ориентированных на цели, объединяет эти два

вида потенциала своего развития. Потенциал

адаптации реализуется с помощью механизмов

функционирования, основанных на централизации. Либеральные механизмы, создавая соответствующий климат, способствуют раскрытию

творческих способностей субъекта, реализуют его

способность к самоорганизации.

При централизованном механизме процедуры

планирования должны быть направлены на постепенное обнаружение резервов используемого способа производства путем сочетания их с процедурами исследования объекта управления и активного экспериментирования. Агент, зная цель этих

процедур, может занижать свою эффективность в

сравнении с имеющимся потенциалом, чтобы увеличить или сохранить свои выгоды в будущем.

Это связано со сложным характером соотношения

параметров процедур планирования, стимулирования и субъективными оценками агентом текущей и будущих ситуаций целеустремленного состояния. Нарушение этого соотношения приводит

к регрессу организации.

Либеральные механизмы, использующие свойства агента к самоорганизации, будут эффективными только в случае направленности деятельности агентов на общую цель, достижение которой

должно гарантировать им получение ожидаемых

состояний. Если развитие зависит от инноваций,

изобретений и творчества, эффективность организации в еще большей степени обусловлена поведением агентов. В информационном обществе

продукт интеллектуального труда неотделим от

работника [1]. Эволюционный менеджмент будет

эффективным, если обеспечивает полную реализацию способностей человека. Для эффективного

функционирования всех своих членов при достижении определенной цели организация путем обмена овладевает их человеческим капиталом.

И в первом, и во втором случаях успех определяется тем, как центр понимает принципы и процедуры формирования у агентов представлений о

свойствах ситуации выбора и правил выбора ими

решений. В обоих вариантах это связано с анализом обработки информации человеком.

Постановка задачи управления эволюцией

организационно-технологической системы

Пусть организационная система состоит из

центра и n агентов, обладающих активностью, автономностью, креативностью. Каждый агент

управляет каким-либо технологическим узлом.

Возможности k-го агента по выпуску продукции

описываются технологическим множеством − областью Xk в пространстве из nk измерений: любой

допустимый план xk={xij, j= 1, nk } k-го агента должен принадлежать области Xk:

xk∈Xk, k= 1, n .

(1)

План всей активной системы будет описываться вектором x={xk, k= 1, n} , имеющим размерность

n

∑n

k

k =1

n

= N . Тогда очевидно, что x ∈ X = ∏ X k , поk =1

скольку подвекторы x1, x2, …, xn принадлежат соответствующим множествам локальных агентов.

Допустимый план x должен удовлетворять не

только локальным ограничениям, но и ряду глобальных ограничений вида G(x)≥b, где

G ( x) = {gi ( x), i = 1, L}, b = {bi , i = 1, L} .

(2)

Суть глобальных ограничений в том, что за их

выполнение отвечает не какой-либо агент, а центр,

управляющий всей системой. Формально это выражается в том, что функции G(x) предполагаются

зависящими от всего вектора x, а не от одного из

векторов xk, k = 1, L, описывающих планы отдельных агентов. Общие ограничения отражают зада3

Программные продукты и системы

№ 2, 2012 г.

ния по выпуску продукции, лимитированность ресурсов, потребляемых комплексом из внешней

среды, связи по материальным потокам между

технологическими узлами и т.п.

Будем считать, что gi(x), i = 1, L − вогнутые,

дифференцируемые функции, а X − выпуклое

множество. Тогда задача, решаемая центром, может рассматриваться как задача вогнутого программирования:

уточняет их интересы в окрестности полученного

решения в обмен на стимулирование за раскрытие

своих возможностей; 3) получив новую информацию, центр пересчитывает решение и задает новые вопросы агентам до тех пор, пока не будет

получено точное или близкое к нему решение.

Описанная модель поведения интеллектуальных агентов предполагает, что агенты, управляющие технологическим агрегатом (процессом), на

уровне собственных представлений хорошо знают

и чувствуют свои объекты управления и могут с

достаточной степенью точности ответить, например, на такие вопросы: Какой план для вас выгоден при заданной системе стимулирования? Укажите по определенной шкале ценность для вас

величины стимулирования при данном уровне

плана. Если данный план для вас является невыполнимым, то укажите, какой из выполнимых

планов наиболее близок к данному плану. Что

нужно, по вашему мнению, сделать, чтобы невыполнимый план стал реализуемым?

n

Ф( x) → max, G ( x) ≥ b, x ∈ X = ∏ X k .

(3)

k =1

Здесь предполагается, что цель, стоящая перед

центром, заключается в максимизации известной

ему функции Ф(x), зависящей от всех компонент

вектора x. Особенность задачи оптимального планирования (3) заключается в том, что либо центру

неизвестна вся область X, либо он не знает все потенциальные возможности агентов.

Практическая невозможность для центра получить точное представление о технологических ресурсах агентов предполагает необходимость разработки специальных процедур обмена информацией между центром и агентами. Это позволяет

ему сформировать согласованный план без необходимости решения задачи математического программирования в полном объеме (с учетом всех

глобальных и локальных ограничений, отражающих интересы агентов).

Можно представить такую процедуру взаимодействия центра с агентами: 1) сначала центр узнает у агентов лишь грубое, приближенное описание их технологических множеств и находит решение задачи (1) (формирует план для агентов);

2) центр запрашивает у агентов оценки плана,

Базовая модель обучающейся

организационно-технологической системы

Рассмотрим обучающуюся адаптивную организационно-технологическую систему (см. рис.).

Функционирование схемы начинается с периода t, t=0, 1, 2, … На вход агента подается управление центра: план ht, определяющий результаты

деятельности агента yt, потребляемые ресурсы xt,

режимы ведения технологического процесса в виде коэффициентов выпуска αt, а также управление

его поведением ut. В состав последнего входят затраты на оплату деятельности агента, его обучеЦентр

It

αt

Целеуказание

Оценки потенциала

План πt

Стимулирование

потенциала

ut

Интеллектуальный дальновидный агент

{C, A0, U, WI(•), R, I}

ct

xt

ωt

4

zt

Объект управления

w(•): C×ξ×Χ→Ao

o=o(y)∈O

yt

Программные продукты и системы

ние и коучинг, стимулирование поиска скрытых

резервов и т.п. Кроме того, на вход объекта действует помеха, значение которой в момент времени t

известно агенту, но неизвестно центру. Обладая

определенной структурой информированности Et,

агент может сформировать представление о множествах Y(p(ut), xt, ωt) и Z(p(ut), xt, ωt). После анализа реализуемости возможных режимов ведения

технологического процесса агент выбирает состояние yt∈Y(p(ut), xt, ωt). Центр наблюдает результат выбора yt и определяет оценку параметра

αt+1 в периоде t+1:

αt+1=I(αt, yt, xt), α0=α0,

(4)

где I – процедура оценки технологических возможностей агента; αt – оценки потенциала p(ut)

агента в период t, ατ∈R1, τ=0, 1, 2, …, I(αt, yt,

xt)⊂C1, I(α, y, x)↑α, At ÄYt ¾¾¾¾

® At +1 .

I

Предположим, что при любых α∈At процедура

(4) удовлетворяет следующим условиям: I(α, y,

x)≥I(α, y′, x)⇔µ, µ′∈Θ, u∈U, y∈Y(p(u), x, µ),

y′∈Y(p(u), x, µ′) и µ≥µ′ [2].

Значит, центр, получив более высокие оценки

потенциала агента, может быть уверен, что агент

стремится улучшить свое представление об имеющихся резервах технологического процесса и его

деятельность направлена на их реализацию в

практике управления.

Если y∈Y(p(u), x, ω) и y'∈Y(p(u), x, ω'), то I(α, y,

x)≥I(α, y', x). В силу строгой монотонности Y(p(u),

x, ω) и условий выпуклости и замкнутости существует единственная форма представлений агента

µ=ξa∈θ о технологических возможностях, при которой y∈Y∗(p(u), x, ω). Это, в свою очередь, гарантирует, что различным потенциалам агента p(u, µ)

и p(u, µ′), µ≠µ′, таким, что y∈Y(p(u), x, µ) и

y'∈Y(p(u), x, µ'), центр будет назначать разные

оценки I(α, x, y)≠I(α, x, y′).

Зная оценки потенциала агента αt+1, центр, используя процедуру планирования π и регулирования Q, определяет ему вознаграждение за достижение плановых показателей: ut+1=Q(αt+1),

ut+1∈Ut+1 и план ht+1={yt+1, xt+1, αt+1) на период t+1:

ht+1=π(αt+1), ht+1∈Ht+1, π(α)↑α.

Здесь π, Q∈C – непрерывные функции, которые могут быть известны и согласованы центром

с агентами.

Сопоставляя фактическое состояние h*t+1={yt+1,

xt+1, αt+1) с плановым ht+1={yt+1, xt+1, αt+1), центр определяет стимулирующее воздействие на агента

по правилу ϕt = φ(ht* ,{ yt , xt }, ϕt ∈ R1 , φ∈ C1 .

На этом функционирование системы в период t

завершается.

Допустим, что на r-м шаге интерактивной процедуры центр имеет некоторую информацию о

№ 2, 2012 г.

множестве предпочтительных состояний агента

Si(r). Предположим, что на r+1-м шаге от агента

была получена дополнительная информация и построено новое множество желательных состояний

для агента Si(r+1). Последовательно конструируемые центром множества желательных состояний

агента должы отвечать следующему условию:

Si(r)⊆Si(r+1).

(5)

В этом случае можно говорить, что множество

Si(r+1) непротиворечиво расширяет множество

Si(r). Если потребовать, чтобы включение было

строгим, то (5) будет условием содержательности

дополнительной информации от агента о предпочтительных состояниях. Конечность множества Xk

гарантирует сходимость процедуры.

Пусть результат деятельности центра d∈A0 определяется результатами деятельности агентов и

A0=G(A1, β), где G(•) – функция агрегирования результатов деятельности агентов.

Целевая функция центра является функционалом Φ(σ, d) и представляет собой разность между

его доходом λd, где λ может интерпретироваться

как рыночная цена, и затратами на вознаграждение σ(d, p), выплачиваемое агентам: σ(d, p)=

n

= ∑ σi ( yi , pi ) , где σi(yi, pi) – функция стимулироi =1

вания i-го агента.

n

Тогда Φ(σ(•), d, λ, p)=λd– ∑ σi ( yi , pi ) .

i =1

Поведение агента

Будем считать, что интересы агента описываются вектором oi Î Oio , где Oio – множество состояний, имеющих различную привлекательность

для агента. Значения вектора oi определяются

фактическими значениями вектора yi и другими

характеристиками технологической ситуации целеустремленного состояния. Предпочтения агента

на множестве Oio отражают устойчивые черты его

личности. Они проявляются в действиях агента,

которые являются результатом принятых им решений на основе субъективных представлений о

ситуации целеустремленного состояния. Действия

через поведение и эмоциональные переживания

агента влияют на ситуацию целеустремленного

состояния, изменяя ее. В свою очередь, ситуация

оказывает обратное воздействие на устойчивые

черты субъекта, когда он воспринимает, интерпретирует ее и изменяет свой опыт и поведение.

При управлении технологическим узлом такое

поведение агент реализует путем выбора значений

режимных параметров zi, которые, в свою очередь,

определяют значения вектора yi, а значит, и oi.

Справедливо условие zi∈Zi, где Zi – множество допустимых значений режимных параметров, опре5

Программные продукты и системы

№ 2, 2012 г.

деляемое технологическим регламентом. Отметим, что агент вправе рассматривать расширенный

вариант вектора yi. В него он может включать параметры состояния агрегатов технологического

узла, интенсивность своего труда и т.п.

Значения вектора режимных параметров zi

определяются вектором способов действия ci.

В последний входят значения энергетических потоков, расходы сырья, вспомогательных материалов и т.д. Очевидно, что ci∈Ci.

На технологический узел влияют различного

рода возмущающие воздействия ωi∈Ωi, из которых часть si∈Si агент принимает во внимание. Поэтому Si⊆Ωi и Si∩Ωi≠∅.

Поведение человека как интеллектуального

агента, зависящее от его субъективных представлений о ситуации выбора, рассматривалось в работе [3], где было показано, что принимаемое

агентом решение о способе действия определяется

его оценками компонент ситуации целеустремленного состояния. Оценки, в свою очередь, зависят от структуры информированности Et, которая

определяется знаниями, убеждениями, ценностями, нормами, опытом агента. В этой же работе

была предложена модель принятия решений агентом, позволяющая учитывать его индивидуальные

оценки компонент ситуации целеустремленного

состояния. Модифицированный вариант этой модели применительно к задачам управления непрерывным производством имеет следующий вид:

fi (σi , yi , pi , s ) = Arg max Eφ i (oi , si , ci , ui ),

si ∈ Si , ci ∈ Ci ( I ti ), ui ∈ U i , oi = oi ( yi ) ∈ Oio ,

{

}

yi = f Et (si , ci , yi ) ∈ X i , Oio = Oijo , j = 1, n ,

(6)

I t ⊆ M , χ1i ( Eφi ) ≥ χ1io , χ i2 ( EEi ) ≥ χ io2 ,

где Eϕi и EEi – интегральные оценки агента удельной ценности ситуации целеустремленного состояния по результату и эффективности; ciol ,

l = 1, 2 – оценки, отражающие эмоциональное отношение агента к ситуации выбора.

Целевая функция агента, стремящегося не

только увеличить свои доходы в текущем периоде,

но и в определенной степени обеспечить их полуt +T

чение в будущем, будет иметь вид Vt = ∑ ρ τ− t Eφ τ ,

τ= t

где ρ – коэффициент дисконтирования, используемый для приведения будущих доходов к текущему моменту времени t, 0<ρ<1; T – дальновидность агента в периодах времени.

Пусть агент может находиться в m состояниях

y = { yi , i = 1, m} Î Y , образующих его модель ограничений. Предположим, что i-й агент характеризуется параметром pi∈Ωi⊆R1, называемым его

типом и отражающим потенциал самоорганизации

агента. Вектор потенциалов (типов) агентов обо6

значим через p = { pi , i = 1, n} . Тогда y∈Y(p)⊆Rm.

Проявление потенциала агента будет зависеть от

управления u∈U со стороны центра, его представлений о свойствах ситуации целеустремленного

состояния ξ∈Θ= [x, x] ⊂R1, где x – представления,

известные и разделяемые всеми агентами и центром (общее знание); x – представления, известные только i-му агенту и в полезности которых он

убежден. Будем считать, что множество Y(p) выпукло и замкнуто, то есть Y(p1)⊆Y(p2)⊆ … ⊆Y(pn)⊆

… ⊆Y*(p), где Y*(p) – множество возможных состояний, характеризующих предельные потенциальные возможности агента; p1, p2, …, pn – последовательность потенциальных возможностей

агента, возрастающих за счет управления u. Будем

предполагать, что множество Y(p(u), ξ) непрерывно на Θ и U соответственно при любых u∈U и

ξ∈Θ.

Потенциал самоорганизации и адаптации, реализуемый агентом в действиях, делает справедливым утверждение, что множество Y(p(u), ξ) является расширяющимся на Θ, то есть Y(p(u), ξ1)⊂

⊂Y(p(u), ξ) при u∈U, ξ, ξ1∈Θ, µ(ξ)>µ(ξ1), где µ(•) –

субъективные оценки агента полезности своих

представлений. Кроме того, предполагается строгая монотонность Y(p(u), ξ) на Θ при любом u∈U;

W(p(u), ξ)∩W(p(u), ξ1)=∅, µ(ξ)≠µ(ξ1), ξ, ξ1∈Θ. Это

означает, что способность агента накапливать потенциал за счет самообучения при наличии соответствующего стимулирующего воздействия позволяет дополнить задачу (3) условием

p = { pk , k = 1, n},

pk ∈ Pk = {∀p1k , pk2 ∈ Pk ,

pk2 > p1k → X ( p1k ) ⊂ X ( pk2 )}.

(7)

Поскольку механизм функционирования Σ(I, π,

Q, f) с процедурами оценки и прогнозирования

потенциала агента I, планирования π, стимулирования f и регулирования Q обладает свойствами

выявления потенциала агента путем активной

идентификации, будем называть его адаптивным

механизмом функционирования.

Величину Vt назовем ценой, на которую агент

согласен обменять свой человеческий капитал при

участии в достижении целей, поставленных центром.

В рассмотренном выше случае предполагается,

что агент способен к самоорганизации первого

типа.

Обозначим через ci∈Ci способы действия агента, i∈N={1, 2, …} – множество агентов. Пусть

n

c = {ci , i = 1, n} ∈ C1 = ∏ ci – это вектор способов

i =1

Программные продукты и системы

№ 2, 2012 г.

действия агентов, наблюдаемый всеми агентами,

n

вектор c− i = {c j , j = 1, n, i ≠ j} ∈ C− i = ∏ ci – обj ≠i

становка игры i-го агента по наблюдаемым способам действия.

Стратегией агента является вектор способа

действия ci∈ Ci, который приводит к ожидаемому

результату yi в соответствии с его представлениями ξi: ci ¾¾¾¾¾

® yi , где Ii – доступная агенту инфорIi

мация о правиле получения результата. Тогда

n

y = { yi , i = 1, n} ∈ Y 1 = ∏ yi – вектор результатов

i =1

деятельности агентов, а вектор y- i = { y j , i = 1, n,

n

i ≠ j} ∈ Y− i = ∏ y j – обстановка игры i-го агента

j≠i

по результату.

Удобно ввести вектор v-i={c-i, y-i}, характеризующий полную обстановку игры для i-го агента.

Задача (6), решаемая агентом, зависит от параметров p и u, причем целевая функция агента f(•)

неизвестна центру. Центр предполагает, что агент,

наблюдая обстановку v-i={c-i, y-i}, знает правила

реализации своего потенциала в вектор способов

действий ∆: Pk→Ck и вектор параметров результатов ∆ψ: Ck→Yk.

Целевая функция i-го агента является функционалом fi(σi, yi, pi) и представляет собой, как показано в (6), удельную ценность ситуации целеустремленного состояния по результату. Второй

возможный вариант – это разность между субъективными оценками удельной ценности ситуации

целеустремленного состояния по результату и эффективности затрат, то есть fi(σi(•), yi, pi)=Eϕ(σi(yi,

pi)) –EEi(y(ci, pi)), i∈N.

В этом случае агент обменивает свой человеческий капитал pi(ξi) на вознаграждение σi(yi, pi)

при приемлемом для него уровне затрат на получение результата yi [2]. Агент является собственником этого капитала, носителем уникального

опыта, знаний и человеческих качеств.

Обозначим через X*={x*x*∈X*(p), p∈P} множество достижимости или множество предельных

технологических возможностей.

При выполнении условия (7) способности

агента формировать расширяющееся множество

способов ведения технологического процесса и

стимулирующем воздействии центра u можно определить следующие свойства целевой функции и

областей достижимости:

∀ x1, x2 ∈ X: x2 > x1; ∀ u1, u2 ∈U → f (x2 ,u2 ) > f (x1, u1 ),

(8)

X = {x| x1, x2: x2 > x1, x1 ∈ X1 ; x2 ∈ X2:X1 ⊆ X2}.

Условие (8) означает, что агент способен сконструировать более эффективные способы действия

и видит открывающиеся при их реализации возможности.

Алгоритм построения агентом

множества предпочтительных состояний

Поскольку конкретный вид целевой функции

f(•) и состав множеств P и X полностью неизвестны, решение задачи (3, 7, 8) центром целесообразно выполнять с помощью алгоритмов сводимости, то есть на базе решенных локально-оптимальных задач агентами и полученной от них

дополнительной информации. Формирование

встречной информации при таком подходе заключается в реализации совокупности последовательных процедур, предназначенных для поиска промежуточных решений, на основании которых

агент уточняет свои возможности и формирует

окончательное решение. Полный цикл формирования агентом информации о своих возможностях

включает следующие шаги.

1. Получение агентом от центра на r-м шаге

варианта плана hk(r) и управляющего воздействия

uk(r). Формирование агентом множеств Pk и Xk на

основе знаний, опыта, интуиции и информации о

параметрах своего потенциала pk и обстановке v-k.

Просмотр множеств Pk и Xk, формирование точки

yo*={yo*yo*=y(x), x∈Xk(p), p∈Pk}. Построение для

найденной точки оценок значимости результата

o(yo*), удельной ценности ситуации целеустремленного состояния по результату Eϕk(o(yo*)) и эффективности EEk(o(yo*)). Проверка существования

x∗ и c∗, таких, что y(x*(p), c*(p))=yo* и o(yo*)=o*. Если таких способов нет, осуществляется переход к

п. 2, иначе проверяются условия

*

*

χ 1k ( Eφ k (o( y o )) ≥ χ 1ko , χ 2k ( EEk (o( y o )) ≥ χ 2ko . (9)

Если условия (9) выполняются, то x∗ принадлежит к множеству желательных состояний для

агента, а y(x∗(p)) – вектор результатов, удовлетворяющий представлениям агента о свойствах будущей ситуации целеустремленного состояния.

Сообщение информации центру. В противном

случае переход к п. 2.

2. Решение задачи поиска потенциально предпочтительного набора действий x∗∈X(p) и c∗∈C(p),

позволяющего сформировать вектор o * предельных оценок значимости ситуации целеустремленного состояния при использовании на данный момент знания о структуре множества P и правилах

∆ и Ψ. Так как компоненты oi , i = 1, L, порознь

достижимы, а вместе нет, делается попытка найти

компромиссное решение, удовлетворяющее условиям (9), за счет компенсаторных уступок по каждой компоненте, являющейся несколько хуже решения o * . Если такого решения нет, то есть агент

не намерен искать компромиссное решение, соответствующее начальным множествам Pk и Xk,

осуществляется переход к п. 3, иначе – к п. 5.

7

Программные продукты и системы

№ 2, 2012 г.

3. Анализ направлений возможного расширения множества P путем изучения свойств обстановки v-k и организация процедур поиска новой

информации (знания) для Pk(r)⊆Pk(r+1), а значит,

конструирование новых правил ∆ и Ψ, то есть

расширение множеств Xk и Ck.

4. Если расширение множества Pk(r) возможно и существует Pk(r+1) такое, что Pk(r)⊆Pk(r+1),

осуществляется переход к п. 1, иначе фиксируется, что компромиссное решение yo* является неприемлемым при управлении uk(r).

5. На основе условий (9) путем решения обратной задачи определяются лучшие значения

o<j(yo*), y<yo* и соответствующие им значения

x<x* и c<c*.

6. Выполнение процедуры поиска минимально предпочтительной точки в пространстве оценок

значимости ситуации целеустремленного состояния по направлению предпочтения y, yo*, определение вектора p0∈P и x*∈X(p).

*

*

*

7. Если полученное значение для x , y , o

принимается как удовлетворительное решение,

процедура останавливается, в противном случае

осуществляется переход к п. 8.

8. Для ограничений на o (прямых и косвенных) X определяет приоритетную координату

i 0 Î [1, L] , по которой делается расширение мно-

жеств P и Х так, чтобы oi0 ( x) = oi0 + ∆ i0 , где ∆ io –

минимально возможное улучшение, которое является значимым для агента. Оно определяется по

его высказываниям о гибкости ограничения на основе выполнения процедур поиска дополнительной информации. Определение u(r+1)=u(r)+∆u.

Переход к п. 1.

Описанный алгоритм использует три типа механизмов, применение которых порождает интерактивный процесс для построения компромиссного решения.

Механизм анализа: с его помощью агент в момент r обрабатывает сведения, полученные на шаге r–1, для построения множеств Pk и Xk с целью

определения xk, yo*, c*, z*. Сопоставляются результаты, полученные на момент r, с результатами на

шаге r–1. Формируется представление о значениях

вектора oo* и уступок по его компонентам. Строится предварительное представление о желательных значениях показателей Eϕk(o(yo*)) и

EEk(o(yo*)).

Механизм целеполагания: с учетом результатов

предшествующего анализа позволяет определять

условия, при которых возможно достижение желательных значений xk, yo*, c*, z*, Eϕk(o(yo*)) и

EEk(o(yo*)). Для этого рассчитывается идеальная

точка в пространстве оценок o, связанная с мно8

жествами Pk и Xk, – это точка o * , имеющая координаты oi* = max oi ( x( p)), i = 1, L .

p∈Pk , x∈ X k

То есть o * – наибольшее значение оценки по

координате i, которое может быть получено с помощью намеченных действий. Эта точка образует

центр области поиска предпочтительных состояний. Если при найденном значении координат

точки o * условия (9) не выполняются, то агент

рассматривает возможность расширения множеств

Pk, Xk и Ck за счет включения дополнительных

переменных, осуществления структурных изменений и т.п. для ослабления наиболее жестких ограничений так, чтобы выполнялось включение

Pk(r)⊆Pk(r+1) и Xk(r)⊆Xk(r+1). Если это невозможно, формируются сведения о координатах oi< oi*

точки oi≠ oi* , которая была бы достижимой и стала

лучшим компромиссом в окрестности точки o * .

L

Путем минимизации потерь

åo

i =1

i

- oio* определя-

ются величины pi=oi – oi* ≠0, примерно эквивалентные, небольшие и значимые для агента.

Механизм самоорганизации: для предварительно созданных условий позволяет получать

(создавать) знания о правилах ∆ и Ψ для расширения множеств Pk, Xk и Ck. Он может иметь различные формы: проведение экспериментальных исследований на объекте с целью улучшения своего

представления о его функционировании; анализ

обстановки v-k; привлечение экспертов для подготовки рекомендаций по улучшению режимов ведения процесса; процедуры опроса персонала;

процедуры голосования и т.п.

В заключение отметим следующее. Описанная

методика использовалась для выявления эффекта

от внедрения АСУ технологическими комплексами и систем управления безопасностью в химической промышленности. Ее применение позволило

определить потенциальные резервы технологических процессов и согласованные траектории их

использования на всех уровнях управления. В

результате сократились сроки внедрения автоматизированных систем за счет создания стимулов

к совершенствованию технологического процесса

и систем управления им у производственного и

управленческого персонала.

Литература

1. Иноземцев В.А. За пределами экономического общества. М.: Academia-Наука, 1998.

2. Цыганов В.В. Адаптивные механизмы функционирования промышленных объединений. М.: ИПУ РАН, 2000.

3. Виноградов Г.П. Индивидуальное принятие решений:

поведение целеустремленного агента: научн. монография.

Тверь, ТГТУ, 2011.

4. Виноградов Г.П., Кузнецов В.Н. Моделирование поведения агента с учетом субъективных представлений о ситуации

выбора // Искусственный интеллект и принятие решений. 2011.

№ 3. С. 58–72.

Программные продукты и системы

№ 2, 2012 г.

УДК 519.816

МОДЕЛЬ ПРИНЯТИЯ РЕШЕНИЙ ЦЕЛЕУСТРЕМЛЕННОГО

ПОВЕДЕНИЯ АГЕНТА В СЛАБОСТРУКТУРИРОВАННЫХ СРЕДАХ

Г.П. Виноградов, к.т.н.; В.Н. Кузнецов, д.т.н.

(Тверской государственный технический университет, wgp272ng@mail.ru);

В.Н. Богатиков, д.т.н.

(Институт информатики и математического моделирования Кольского научного центра РАН,

г. Апатиты)

Сформулирована задача генерации альтернатив поведения для слабоструктурированных сред, в которой сочетаются этапы целеполагания и целедостижения, что дает возможность использовать представления о предметной области проекта каждого из его участников. Описана модель выбора участника проекта, позволяющая прогнозировать

его поведение. На основе модели предложена формальная процедура поведения участника проекта в процессе достижения целей проекта.

Ключевые слова: проект, нечеткий вывод, агент, целеустремленное состояние, нечеткое программирование.

Для наукоемких производств характерен проектно-технологический способ организации функционирования. Под проектом будем понимать

комплекс взаимосвязанных мероприятий, направленных на достижение системой в заданный период времени и в установленном бюджете желаемых

состояний (поставленных целей). Успешность

проекта во многом определяется этапом целеполагания. В организационных системах цели формулируются ЛПР. Конкретные варианты целей

зависят от внешней обстановки, потребностей и

мотивации ЛПР, его эмоционального состояния,

структуры ценностей, представлений о компонентах ситуации выбора. В условиях постоянно изменяющейся внешней среды, неполной информированности, информационных атак, сложности проекта, взаимосвязанности целей в проектах нередки

ситуации, когда отмеченные особенности ЛПР

могут приводить к полаганию ложных целей, а в

менее худших случаях к их неполной структурированности.

На практике при разработке проекта и его реализации возможности исполнителей зачастую неизвестны, результат выполнения его этапов будет

зависеть от множества как случайных, так и неопределенных факторов. Большинство факторов, определяющих успешность проекта, имеют качественную природу, информацию о них можно получить только от эксперта.

Из-за сложности и неопределенности процесса

целеполагания проекта при построении структуры

целей необходимо сочетать этапы анализа и синтеза. Анализ направлен на обеспечение уменьшения неопределенности и сопряжен с полаганием

подцелей. Целеполагание представляет собой

многошаговый процесс, каждый шаг которого соответствует задаче и осуществляет анализ выполнения ограничений по времени, ресурсам, затратам и возможности достижения целей проекта, а

затем по результатам анализа – корректировку целей проекта и множества возможных способов их

достижения. В результате многошагового процес-

са анализа и полагания целей формируется иерархическая структура целей. Синтез направлен на

формирование у ЛПР высокой степени убежденности в реалистичности и достижимости целей и

реализуется путем имитации их осуществимости

на основе способов действия для достижения намеченных подцелей. В результате многошагового

процесса синтеза и мысленного достижения целей

(целедостижения) формируется сетевая структура

целей, или схема целедостижения.

Для описания анализа и синтеза полагания и

достижения целей в теории и практике управления

организационными системами и методологии системного анализа разработано большое количество

моделей, методов, методик и рекомендаций: регулирование конечных целей надсистемами, требования к формулировкам целей и к структурам целей. Однако применение перечисленных средств в

слабоструктурированных средах не обеспечивает

обоснованность указанных процессов, приводит к

ложным целям и логическим ошибкам в их структурах. Следствием формирования логически некорректных структур целей являются просчеты в

проектах, нередко выявляемые в процессе их реализации и после завершения. Все это снижает эффективность и результативность проектов.

Этап целеполагания для обеспечения эффективности проекта при его реализации является основой для поиска подходов к решению проблемы

логической правильности структуры целей и способов их достижения, гарантирующих высокую

степень убежденности ЛПР в истинности целей и

корректности их структур. Достижение подобного

результата возможно при сочетании методов анализа и синтеза целей с одновременным выявлением скрытых резервов исполнителей и при повышении информированности ЛПР путем индуктивного обобщения индивидуального опыта всех

участников процесса целеполагания. Вместе с

установленными в психологии итеративным характером указанных процессов и тем, что адекватным языком интуитивного мышления является

9

Программные продукты и системы

№ 2, 2012 г.

вербальный язык, это приводит к следующему заключению: для обеспечения логически правильного целеполагания, анализа и синтеза целей проекта и своевременного выявления и исправления

ложных целей и некорректных структур целей необходимо дополнить указанные процессы моделированием рассуждений о целях, логическая семантика которых явным образом определяется семантикой целей и связей между ними, и выдать их

результаты в виде семантических графов.

Подход состоит в системном представлении

процессов целеполагания, целедостижения, анализа и синтеза целей. Это позволяет 1) обеспечить

соответствие лингвистической и логической форм

описания целей, 2) установить истинность или

ложность утверждений о целях с их свойствами в

зависимости от наличия или отсутствия в проектах соответствующих целевых ситуаций, 3) разработать семантическую модель структуры целей,

4) закрепить за логически корректными структурами целей по результатам анализа и полагания

целей методологическую функцию, способствующую синтезу корректных схем целедостижения.

Постановка задачи генерации альтернатив,

анализа и синтеза целей проекта в условиях

неопределенности

Иерархическую структуру целей проекта как

результат определения перечня целей проекта, которые должны быть достигнуты в результате выполнения проекта, и полагания структуры подцелей представим в виде графа Gпр, содержащего m

уровней [1]

G пр = X , R ,

(1)

где X – множество вершин, соответствующих целям всех i-х уровней, i = 1, m - 1 ; R – множество

дуг графа, сопоставленных с множеством отношений подчинения целей верхнего уровня целям

нижнего уровня и выражающих условия целедостижения.

В соответствии с (1) можно сформировать кортеж целей X = x0 , x10 , j1 ,..., x((ii),-1,ji ji-1 ) , ..., x((mm--1),2),jmjm--12 ,

{

}

( i -1), ji -1

( i ), ji

где x0 – цели верхнего уровня; x

– множест-

во ji-х целей i-го уровня, подчиненных целям

i–1-го уровня ( i = 0, m - 1 ); ji-1 – множество целей

i–1-го уровня.

Сложный процесс построения планов проекта

и его реализации можно выразить, упорядочив во

времени граф Gпр, если предположить, что цели

выдвигаются (становятся актуальными для реализации) в моменты времени ti , i = 0, m - 1 . В результате получим граф Gtпр = X , R, ti , отражающий процесс целевого планирования проекта,

который идет от вершины x0 в направлении вер10

шин x((mm--1),2),jmjm--12 нижнего уровня. Процесс реализации проекта будет идти в обратном направлении

от достижения целей нижнего уровня к достижению целей верхнего уровня.

Обозначим через um -1, jm-1 вектор тех управлений, которые следует реализовать для достижения

целей x((mm--1),2),jmjm--12 m–1-го уровня, описываемых векX ((mm--1),2),jmjm--12 .

тором

Очевидно,

x((mm--1),2),jmjm--12 Î

что

Î X ((mm--1),2),jmjm--12 аналогично um-1, jm-1 Î U m -1, jm-1 .

Рассмотрим процесс формирования целей k-го

уровня, то есть подграф Gtпрk = X k , Rk , tk графа

Gtпр = X , R, ti . В этом подграфе xk – множество

целей k-го уровня, в котором X (kk,b+1), a – цели верхнего k-го уровня; b Î [1, jk ] , X (kk,+a1), dk , X (kk,+a1),lk –

подцели dk Î [1, nk' ] , lk Î [nk' , nk ] ; R – множество

дуг, выражающих отношение подчиненности цели

X (kk,b+1), a подцелей X (kk,+a1), dk , X (kk,+a1),lk (см. рис.).

При формировании структуры целей уровня k

решаются две задачи. Первая связана с обоснованием логической правильности введения целей

вида X (kk,b+1), a k-го уровня и полагания подцелей

X (kk,+a1), dk , X (kk,+a1),lk . Вторая задача состоит в определении способов достижения целей k-го уровня и

формировании на этой основе совокупности подцелей. Обе эти задачи направлены на выбор наиболее рациональной альтернативы структуры совокупности подцелей k+1 уровня.

Схема целедостижения в проекте. Всех участников проекта в первом приближении можно

разделить на две группы – проект-менеджеры и

исполнители. Участники проекта имеют собственные интересы, что выражается в форме активного поведения: субъективное восприятие окружения и потребности находит свое отражение в

мотивах, определяющих цели, для достижения которых субъекты формулируют задачи, определяют

содержание и формы деятельности, применяют

соответствующие методы и средства.

Пусть целевая структура проекта имеет свое

отражение в его организационной структуре. ТоX k ,b

( k + 1), a

k-й уровень

X k, a

( k + 1), d

k+1-й уровень

k

X k, a

( k + 1), l

k

Пример структуры целей k-го уровня

в общей схеме целедостижения проекта

Программные продукты и системы

гда процесс целеполагания для k-го уровня в описанном выше смысле предполагает рассмотрение

двухуровневой структуры, содержащей центр

(менеджер k-го уровня управления проектом) и

подчиненных ему исполнителей (в дальнейшем,

по терминологии многоагентных систем, интеллектуальные агенты или просто агенты). Организация процесса целеполагания предполагает обмен

информацией между центром и агентами для согласования представлений о технологических

множествах подсистем и системы в целом и возможных альтернативных вариантов структуры

проекта целей на этой основе.

Общая схема согласования в двухуровневой

системе сводится к следующему. Центр на основе

прошлого опыта формирует свое представление о

возможностях агентов, формулирует проблему,

определяет вариант структуры целей и способов

ее реализации и ставит задачу. Агенты в соответствии со своими интересами и представлениями о

возможностях разрабатывают собственные варианты и передают их в центр. Каждый вариант

представляет собой векторный показатель, допустимый с точки зрения локальных ограничений. На

основании получаемых вариантов центр корректирует представления о технологических множествах агентов, формирует план проекта, учитывающий локальные и глобальные ограничения, а

также определяет предложения по расширению

технологических множеств агентов. Этот план передается агентам, которые его детализируют и

разрабатывают встречный план. Такой итерационный процесс при условии общности целей и

разделяемых всеми систем ценностей и норм организации будет сходиться.

Для его реализации требуется выполнить анализ графа Gпр в процессе мысленного достижения

целей k-го уровня с помощью средств, определенных в виде подцелей, начиная с m–1-го уровня.

Логическая задача в этом случае заключается в

обосновании логической правильности синтезированной структуры целей на каждом k-м уровне и

требует привлечения знаний и опыта субъектов

проекта и экспертов. Математическая задача состоит в предварительной оценке ресурсов, необходимых для достижения каждой цели рассматриваемого уровня проекта. За счет информации, получаемой от ЛПР и исполнителей, меняются число

и содержание целей, а значит, граф Gпр преобразуется в граф GIпр, который назовем исполнительным планом проекта. Решение этих задач будем

рассматривать как принятие решения в нечеткой

обстановке.

Модель выбора

интеллектуального агента

Поведение человека является результатом его

когнитивной деятельности, которая придает ему

№ 2, 2012 г.

целенаправленность. В психологии когнитивная

деятельность рассматривается как процесс формирования мысленного образа (результата восприятия) и модели познаваемых и анализируемых

объектов, процессов, явлений. В соответствии со

сформированной моделью, исходя из фиксированных в сознании установок, правил, обычаев,

прошлого жизненного опыта, знаний, вырабатывается отношение к наблюдаемому и анализируемому. Затем в зависимости от этого отношения и

оценок степени адекватности объекта результату

мысленного отображения и анализа субъект формирует свое поведение, вырабатывая программу

действий своего участия (или различной степени

участия вплоть до полного неучастия) в событиях,

процессах, явлениях, которые он считает важными

для себя. Процесс мысленного достижения целей

k-го уровня агент рассматривает как выбор

средств для перевода наблюдаемой им ситуации

целеустремленного состояния в некоторое желаемое состояние. Модель выбора для этого случая,

учитывающая субъективное поведение агента,

рассмотрена в [2] и имеет вид

P (S ) = Arg max( EV ( si , ci )),

si Î Si , ci Î Ci ( I ti ), I ti Í M ,

c1 ( EV ) ³ c10 , c2 ( EE ) ³ c 02 ,

(2)

о = f ( x, s, c), oi Î O, x Î X ,

где c10 – оценка агента максимального выигрыша,

который он мог бы получить, выполняя другую

работу; S – окружение выбора, под которым понимается множество элементов и их существенных свойств, изменение в любом из них может

стать причиной изменения ситуации целеустремленного состояния (или продуцировать это

изменение); Cj, j = 1, n – доступные способы действий агента, которыми он владеет и которые может использовать для достижения i-го результата

(их еще называют альтернативами); Oi, i = 1, m –

возможные при окружении S результаты (существенные для агента); EV – ценность целеустремленного состояния по результату для агента; EE –

ценность целеустремленного состояния для агента

по эффективности.

Модель принятия решений агентом в виде (2)

дает возможность большей свободы в использовании субъективных представлений и суждений и

содержит лингвистические переменные, что предполагает рассматривать ее как задачу нечеткого

математического программирования.

Кроме того, формой выражения представлений

на каждом уровне является модель, как правило, в

некотором формализованном виде, позволяющем

просчитывать возможные исходы в различных вариантах способов действия. Однако при моделировании

сложных,

слабоструктурированных

предметных областей невозможно учесть доста11

Программные продукты и системы

точно большое число реальных факторов, поскольку это привело бы к чрезмерному усложнению модели. К тому же для модели характерны

неопределенность и неполнота знаний. Поэтому в

нее приходится вводить лишь ограниченное число

таких факторов, которые по тем или иным соображениям считаются наиболее существенными.

При этом возможны два подхода. Неучтенные в

описании модели факторы можно считать абсолютно несущественными и полностью их игнорировать при принятии решений с использованием

этой модели (четкие представления) или учитывать их влияние, допуская, что отклик модели на

то или иное воздействие (выбор альтернативы)

может быть известен лишь приближенно или нечетко (нечеткие представления).

Модель нечеткого описания

целеустремленного поведения агента

Будем считать, что целью поведения агента является достижение им некоторого желаемого состояния – идеала. Цель реализуется через задачи, а

задачи через итоги [2], что и определяет варианты

структуры целей и задач. Итог определяет желаемый для агента результат за небольшой период

времени t1 £ t £ t2 в определенном окружении выбора s: I(t, s)=

= Arg max{EV jk (Oj , t, s) Oj Î O, j Î J , s Î S, t1 £ t £ t2 }.

t1 £t £ t2

Задача представляет последний желаемый результат агента в последовательности итогов

I (t, s), t1 £ t £ tk . Причем I1(t1, s1)<I(t, s)<…<Ik(tk,

sk). То есть задача описывается следующим выражением: Z (tk , sk ) = maxI k (t , s t1 £ t £ tk , s Î S }.

t1 < t < tk

Цель представляет недостижимый результат

W. Но к нему можно неограниченно приблизиться

в последовательности решения задач Zv(tv, Sv) на

интервале времени t1≤t≤tv<tn. Причем Z1(t1,

S1)<Z2(t2, S2)<…<Zv(tv, Sv)<Zn(tn, Sn)=W и правдоподобность достижения цели Pv{Z(tv, Sv)≥Zn(tn,

Sn)} (функция принадлежности «правдоподобность») неограниченно приближается с ростом n

к 1. Ожидаемая удельная ценность относительно

результата Oj монотонно возрастает в процессе

продвижения к задаче на интервале времени

t1≤t≤t2 и к цели на интервале времени t1≤t≤tv<tn

Ik(tk, sk)>Ik-1(tk-1, sk-1) Zv(tv, Sv)<Zv-1(tv-1, Sv-1).

В процессе продвижения к цели и к задаче

множество доступных агенту способов действия и

множество возможных результатов могут быть

фиксированными. В том случае, когда необходимо

формировать в процессе продвижения дополнительно к старым новые способы действия и новые

результаты, организуется их интерактивный поиск. Тогда

12

№ 2, 2012 г.

I (t , s ) = Arg max{EV jk (O j , t , s)

t1 £ t £ t2

O j (Ci ) Î O, j Î J , O Î {O}, Ci Î C ,

i Î I , C Î {C}, s Î S , t1 £ t £ t2 }.

Нечеткие цели и ограничения проекта

Пусть задано X = {xi , i = 1, n} множество альтернатив проекта. Тогда нечеткая цель будет отождествляться с нечетким множеством G в X={x} с

функцией принадлежности µG(x). Значение функции принадлежности является экспертной оценкой

степени соответствия (или правдоподобности)

четкого значения x нечеткому значению «достигнута». Функция принадлежности выполняет ту же

задачу, что и функция предпочтительности, которая используется в многокритериальной задаче

принятия решений.

Таким же способом определяем и нечеткое ограничение C в X={x} с функцией принадлежности

µC(x). Значение функции принадлежности является экспертной оценкой степени соответствия (или

правдоподобности) четкого значения x терму «выполнено».

Если имеется n целей и m ограничений, то нечеткое решение следует определить как нечеткое

множество в пространстве альтернатив, получающееся в результате пересечения всех заданных целей и ограничений [3], то есть

D = G1 Ç G2 Ç ... Ç Gn Ç C1 Ç C2 Ç ... Ç Cm и

m D = m G1 Ù mG2 Ù ... Ùm Gn Ù m С1 Ù mC2 Ù ... Ùm Cm .

Значение функции принадлежности µD(x) является экспертной оценкой степени соответствия

(или правдоподобности) четкого значения x нечеткому значению «все цели достигнуты и все ограничения выполнены».

Рассмотрим множество точек в Х, в которых

функция принадлежности µD(x) достигает максимума (если он существует). Тогда нечеткое подмножество DM из D будет называться оптимальным решением, если m D M ( x) = max m D ( x) для x∈K

и 0 для остальных x.

Каждое решение из носителя множества DM

будет являться максимизирующим решением. Это

любая альтернатива из множества Х, которая максимизирует функцию µD(x). Если некоторые цели

и ограничения имеют разную значимость, то решение D задается выпуклой линейной комбинацией целей и ограничений с весовыми коэффициентами, характеризующими относительную важность составляющих целей и ограничений

n

m

m D ( x) = å a ( x)mGi ( x) + å b ( x)m C j , где ai, βj являi =1 i

j =1 j

ются функциями принадлежности, такими, что

n

å a ( x)m

i

i =1

m

Gi

( x) + å b j ( x)mC j = 1. Значения ai, βj – это

j =1

Программные продукты и системы

экспертные оценки степени соответствия (или

правдоподобности) четких значений x нечетким

значениям «самая важная цель» и «самое важное

ограничение».

Рассмотрим теперь случай, когда цели и ограничения являются нечеткими множествами в различных пространствах. Пусть f представляет отображение из X={x} в Y={y} , где x – причина, y –

следствие. Цели заданы как нечеткие множества

G1, G2, …, Gn в Y, а ограничения как нечеткие

множества C1, C2, …, Cm в Х. Тогда функция принадлежности задается выражением

D = G1 Ç G2 Ç ... Ç Gn Ç C1 Ç C2 Ç ... Ç Cm и

m D = mG1 ( f ( x)) Ù ...ÙmGn ( f ( x)) ÙmС1 ( x) Ù ... ÙmCm ( x).

Многошаговый процесс анализа

и корректировки проекта в нечетких условиях

На шаге реализации проекта осуществляется

адаптирующее воздействие (анализ, решение об

изменении, корректировка). Эволюция проекта в

этом процессе описывается следующими логическими соотношениями, представляющими логические законы (тавтологии):

( xn , un ) Ù (( xn , un ) ® xn+1 ) ® xn+1 ,

zn (rn ) Ù ( zn (rn ) ® un ) ® un , n = 1, 2, ..., N .

Здесь xv, uv, zv и rv представляют состояние

проекта: xv – план проекта; uv – план, откорректированный на шаге v=1, 2, …, N; zv – его задачи; rv –

временные, финансовые, материальные и трудовые ресурсы, необходимые на шаге v=1, 2, …, N.

Отсюда можно получить

m ( xn+1 ) = m ((( xn , un ) ® xn+1 ) Ù ( xn , un )),

m (ul ) = m(( zn ® un ) ® un ), n = 1, 2, ..., N .

Считаем, что заданы начальное состояние x0 и

фиксированное время окончания процесса N. Тогда задача управления проектом заключается в нахождении максимизирующего решения

m D (u0M ,..., u NM-1 ) = max m ax(m 0 (u0 ) Ù m1 (u1 ) Ù ... Ù

u0 , u1 ,..., u N -2

u N -1

Ùm N -1 (u N -1 ) Ùm N ((( xN -1 , uN -1 ) ® xN ) Ù ( xN -1 , uN -1 )).

Для ее решения можно применить принцип

динамического программирования. Рассматривая

последний шаг и повторяя процесс обратных итераций, получаем систему рекуррентных уравнений

m G N -n ( xN -n ) = max(m N - n (uN -n ) Ù mG N -n+1 ( xN -n+1 ),

u N -n

m G N -n+1 ( xN -n+1 ) = m G N -n+1 ((( xN -n , uN - n ) ® xN -n+1 ) Ù

Ù( xN - n , uN -n ))), n = 1, 2, ..., N .

Максимизирующее решение – это результат

последовательной максимизации uN-v с помощью

полученного выражения. Причем на шаге (N–v)

осуществляется прогноз состояния проекта по откорректированному плану проекта uN-v на шаге

(N–v+1).

№ 2, 2012 г.

В этом случае последовательность максимизирующих решений {u1, u2, …, uN-v, …, uN} обеспечивает одновременно максимальное значение степени соответствия состояния проекта его цели на

последнем шаге N и всем видам ограничений на

шагах процесса v=1, 2, …, N.

Алгоритм решения задачи

по управлению проектом

В основе метода лежит схема последовательного анализа вариантов [4]:

– разбиение множества вариантов решений

задачи на несколько подмножеств, каждое из которых обладает дополнительными специфическими свойствами;

– использование этих свойств для поиска логических противоречий в описании отдельных

подмножеств;

– исключение из поиска тех вариантов решений, в описании которых имеются логические

противоречия.

Нечеткое множество решений разбивается на

подмножества, соответствующие каждой цели

проекта. Из них выбирается подмножество, соответствующее наименее достижимой цели. Далее

из этого подмножества выделяется нечеткое подмножество решений, для которых степень убежденности в достижении выделенной цели соответствует порогу, принятому ЛПР.

В этом случае метод будет заключаться в реализации следующей интерактивной схемы.

1. Осуществляем ранжирование на шаге (N–v)

всех целей по степени их достижимости. Выбираем наименее достижимую цель, то есть Gmin.

2. Корректируем на шаге (N–v) проект путем

проектирования дополнительного подпроекта, состоящего из совокупности новых задач

n

u N - n = u N - n-1 Ç z N -n , z N - n = ∪ z Ni -n .

i =1

3. Определяем на шаге (N–v–1) значение

функции принадлежности нечетких ограничений

проекта:

m (u N -n -1 ) = 1, m(u1N - n ) = m(u N -n-1 Ç z N -n ) =

n

= m ( z N -n ) = Ù m( z Ni - n ).

i =1

4. Если все оставляем без изменений, то все

z Î ∅. Тогда прогнозируемое значение функции принадлежности нечеткой наименее достижимой цели проекта будет равно

u1N - n = u N - n-1 , m G N - n ( x1N - n ) = m N - n (u N -n -1 ) Ù

i

N -n

Ùm G N -n+1 (( xN - n , u N - n-1 ) ® xN -n+1 ) Ù

Ùm G N -n+1 ( xN -n , uN -n-1 ).

5. Проверяем m G N -n ( x1N -n ) ³ m убеж .

6. Если условие п. 5 не выполняется, исключаем этот вариант и проводим корректировку пу13

Программные продукты и системы

№ 2, 2012 г.

тем решения на шаге (N–v) задачи поиска максимизирующего решения.

7. Определяем на шаге (N–v) значение функции принадлежности нечетких ограничений проекта:

m(uN -n ) = m(uN -n-1 Ç z N -n ) = m(u N -n-1 ) Ùm( z N - n ),

n

n

i =1

i =1

m( z N - n ) = m( Ç z Ni -n ) = Ùm( z Ni - n ).

Если при проведении корректировки некоторые z iN - n Ï ∅, тогда прогнозируемое значение

функции принадлежности нечеткой наименее достижимой цели проекта будет равно

n

u N2 - n = u N - n-1 Ç z N -n = uN -n-1 Ç ( Ç z Ni -n ), m(uN2 - n ) =

i =1

n

= m (u N - n-1 Ç z N -n ) = m( z N -n ) = Ù m( z Ni - n ),

i =1

так как µ(uN-v-1)=1, и

m G N -n ( xN2 -n ) = m N -n ( z N - n ) Ù mG N -n+1 (( xN -n , z N - n ) ®

® xN - n+1 ) Ùm G N -n+1 ( xN -n , z N - n ).

Проверяем mG N -n ( xN2 -n ) ³ m убеж .

8. Если условие п. 7 не выполняется, исключаем этот вариант и проводим следующую корректировку путем решения на шаге (N–v) задачи

поиска максимизирующего решения и т.д.

Математическая формализация

максимизации плана проекта uN-v

на шаге v=1, 2, …, N

Расчет степени достижения цели проекта и выполнения его ограничений на шаге (N–v+1), прогнозируемых на шаге (N–v), осуществляется в следующем порядке.

1. Ранжирование всех целей по значимости.

Выбор наиболее значимой цели.

2. Просмотр всех представлений проекта.

3. Определение подпроектов или задач проекта, обеспечивающих достижение этой цели.

4. Оценка степени выполнения ограничений

по ресурсам для этого подпроекта или задачи

m rN - n (rN - n ) .

5. Оценка степени правдоподобности импликации вида m rN®- nu (rN -n ® uN -n ) .

6. Оценка степени правдоподобности импликации вида m rN®- nx ,u (rN -n ® (u N - n , xN -n )).

7. Расчет степени выполнения ограничений

подпроекта или задачи

m N - n (u N -n ) = m uN -n (uN - n ) =

= m rN®- nu ( rN - n ® u N - n ) Ù m rN - n (rN - n ) .

8. Оценка степени правдоподобности выбора

uN-v в состоянии проекта xN-v, то есть

m G N -n+1 ( xN -n , uN -n ) .

14

9. Оценка степени правдоподобности импликации вида

m G®N -n +1 (( xN - n , u N - n ) ® xN -n+1 ) .

10. Расчет степени достижения цели проекта и

выполнения его ограничений на шаге (N–v+1),

прогнозируемых на шаге (N–v), то есть

m G N -n ( xN -n ) = m N - n (u N - n ) Ù mG N -n+1 ( xN -n+1 ),

m G N -n+1 ( xN -n+1 ) = mG®N -n+1 (( xN -n , uN - n ) ®

® xN - n+1 ) Ùm G N -n+1 ( xN -n , uN - n ).

11. Проверка выполнения условия в убежденности в достижении цели проекта и выполнения

его ограничений на шаге (N–v+1), то есть

m G N -n ( xN -n ) ³ m убежд , переход к следующей по убыванию значимости цели и т.д.

Построение плана проекта осуществляется с

помощью анализа его слабых и сильных сторон.

Для этого специалисты в области создания проекта последовательно анализируют его цели в порядке убывания их значимости. При анализе сначала определяются задачи проекта, ресурсы и затраты. Если их недостаточно, вводятся дополнительные и проводится корректировка проекта. Перераспределяются затраты и ресурсы:

u N - n Î {u N - n-1 , u1N - n , uN2 -n , ..., u Nk - n , ..., uNK -n } .

Нечеткие множества целей,

ограничений, решений и импликаций

для управления проектом

Описанная методика применялась при разработке проекта Тверского областного IT-бизнесинкубатора.

Проект имеет следующие нечеткие цели.

G1 – проект является одним из мероприятий

Тверской областной целевой программы поддержки малого предпринимательства в части создания

инфраструктуры поддержки субъектов малого

предпринимательства, а также первым шагом к

созданию в Тверской области IT-технопарка (ITкластера). Продукт, производимый инкубируемыми фирмами, высокотехнологичный, наукоемкий,

инновационный. Это ПО, оборудование, услуги по

обучению, внедрению и сопровождению, являющиеся коммерческими проектами, способными

принести в будущем доход или повышение технологичности производства.

G2 – привлекательность IT-бизнес-инкубатора

для талантливой молодежи, молодых перспективных специалистов в области IT-технологий, для

молодых высокотехнологичных и инновационных

субъектов малого предпринимательства, действующих в области программирования, удовлетворяющих критериям отбора.

G3 – за 10 лет работы бизнес-инкубатора будет

выращено более 90 малых предприятий и создано

Программные продукты и системы

более 900 рабочих мест (по состоянию на момент

выпуска из бизнес-инкубатора).

G4 – выращенный не более чем за три года

субъект малого предпринимательства должен

иметь удовлетворительное финансово-хозяйственное состояние.

G5 – бизнес-инкубатор является структурой

для взращивания начинающих предпринимателей.

Бизнес-инкубатор будет предоставлять помещения, оборудование, программные средства, средства коммуникации, а также оказывать информационные и консультационные услуги, содействие

в получении финансовых ресурсов и в установлении деловых контактов, осуществлять организацию и проведение коллективных консультаций и

семинаров, городских и региональных мероприятий, акций, конкурсов, издавать справочную литературу для предпринимателей.

G6 – управление бизнес-инкубатором будет

осуществляться выбранной на конкурсной основе

управляющей компанией, которая проведет все

организационные работы, связанные с созданием

и деятельностью бизнес-инкубатора.

G7 – экономическая эффективность. За первые

десять лет функционирования IT-бизнес-инкубатора доходы страны почти в 5 раз превысят первоначальные инвестиции. Текущие расходы государства по содержанию бизнес-инкубатора равны

нулю.

Каждой расплывчатой цели соответствует нечеткое множество. Для его построения рассмотрим множество базовых значений Х, содержащих

множество состояний проекта х, соответствующих

множеству альтернатив решений по корректировке, и множество нечетких значений цели, согласованное с множеством ее базовых значений.

F={«цель не достигнута», «цель достигнута

на 25 %», «достижение цели 50 на 50 %», цель

достигнута на 75 %», «цель достигнута»}.

Для каждого нечеткого значения можно построить нечеткое множество. Представляет интерес только следующее:

M (нечеткое значение = «цель достигнута ») =

= {x x Î X , m( x) = m ( x, «цель достигнута»)}.

Значения функции принадлежности µ(x)=µ(x,

«цель достигнута») оценивают степень соответствия (или правдоподобности) базового значения

состояния проекта нечеткому значению его цели

«цель достигнута». Для определения этих значений используется метод фокус-групп. Значения

можно вычислять по соотношениям метода экспертных оценок. При этом могут применяться

балльные оценки, оценки ранжирования и оценки

парных сравнений. Например, при применении

наименее трудоемких балльных оценок сначала

перечисляются пары (x, «цель не достигнута»), (х,

«цель достигнута на 25 %»), (х, «достижение цели 50 на 50 %»), (х, «цель достигнута на 75 %»),

№ 2, 2012 г.

(х, «цель достигнута»). Наиболее правдоподобной паре присваивают максимальное значение

балла 1, или 10, или 100. Значение балла следующей паре по убыванию степени соответствия эксперты определяют как долю балла первой оценки,

используя ряд значений от 0 до 1 (соответственно

10 или 100) баллов с интервалом в 1:20 этого

максимального значения, то есть с интервалом 0,05 (0,5 или 5) балла. Далее оценки нормируются.

Достоверность оценок достигается не проверкой статистических гипотез, а применением качественных методов, применяемых в практической

социальной психологии с использованием дискуссий. В процессе проведения дискуссии экспертов

(членов фокус-групп) о значениях функции соответствия определяются осредненные и позиционные значения, то есть несколько значений, соответствующих каждой оппозиции экспертов.

Нечеткие ограничения проекта представляют

ограничения С1 по материальным ресурсам, С2 –

по трудовым и С3 – по финансовым. Таким образом, С=С1∩С2∩С3.

Для построения нечетких множеств ограничений рассмотрим множество базовых значений U,

содержащее множество планов проекта u, соответствующих множеству альтернатив решений по

корректировке, и множество нечетких значений

планов проекта, согласованное с множеством ее

базовых значений.

F={«ограничение не выполнено», «ограничение

выполнено на 25 %», «ограничение выполнено 50

на 50 %», «ограничение выполнено на 75 %», «ограничение выполнено»}.

Для каждого нечеткого значения можно построить нечеткое множество. Представляет интерес только такое:

M (нечеткое значение =

= «ограничение выполнено») =

= {x x Î X , m( x) = m( x, «ограничение выполнено»)}.

Значения µ(x)=µ(x, «ограничение выполнено»)

оценивают степень соответствия (или правдоподобности) базового значения плана проекта нечеткому значению его ограничения «ограничение

выполнено». Для определения этих значений используется метод фокус-групп. Значения могут

вычисляться по соотношениям метода экспертных

оценок.

Логическая переменная (xN-v, uN-v) соответствует событию, которое заключается в том, что на

шаге (N–v) проект переходит из состояния xN-v путем проведения его корректировки uN-v.

Для построения нечетких множеств ограничений рассмотрим множество базовых значений

(х, u)∈X×U, содержащее множество X×U, соответствующих множеству пар альтернатив реше15

Программные продукты и системы

ний по корректировке и состояний, и множество

нечетких значений пар состояний и планов проекта, согласованное с множеством ее базовых значений.

F={«неправдоподобно», «правдоподобно на

25 %», «правдоподобно 50 на 50 %», «правдоподобно на 75 %», «правдоподобно»}.

Логические переменные (rN - n ® u N - n ) , (rN-v→

→(uN-v, xN-v+1)) и (( xN - n , uN -n ) ® xN -n+1 ) соответствуют событиям-импликациям, которые заключаются в том, что на шаге (N–v) событие-причина,

например (xN-v, uN-v), приводит к следствию, например xN-v+1.

Для построения нечетких множеств событийимпликаций рассмотрим множества их базовых и

нечетких значений.

F={«неправдоподобно», «правдоподобно на

25 %», «правдоподобно 50 на 50 %», «правдоподобно на 75 %», «правдоподобно»}.

Для нечетких значений можно построить нечеткое множество:

M (нечеткое значение = «правдоподобно») = {собы тие m(событие) = m(событие, «правдоподобно»}.

Значения µ(событие)=µ(событие, «правдоподобно») оценивают степень соответствия (или

правдоподобности) базового значения нечеткому.

Для определения этих значений используется ме-

№ 2, 2012 г.

тод фокус-групп. Значения могут вычисляться по

соотношениям метода экспертных оценок.

В заключение отметим следующее. В работе

показано, что надежность целеполагания проекта

для слабо структурированных сред можно существенно повысить путем включения этапа целедостижения. Моделирование процесса целедостижения позволяет сформировать у всех участников

проекта общее знание о предметной области. Достигается это решением задачи нечеткой согласованной оптимизации со встречным способом сообщения агентами информации о своих возможностях. Задача центра состоит в стимулировании

участников проекта в росте своего потенциала путем поиска внешних и внутренних ресурсов и резервов.

Литература

1. Лукьянова Л.М. Целеполагание, анализ и синтез целей

в сложных системах: модели и методы исследования // Изв.

РАН; ТиСУ. 2007. № 7. С. 100–113.

2. Виноградов Г.П., Кузнецов В.Н. Моделирование поведения агента с учетом субъективных представлений о ситуации

выбора // Искусственный интеллект и принятие решений. 2011.

№ 3. С. 58–72.

3. Беллман Р., Заде Л. Принятие решений в расплывчатых условиях / Вопросы анализа и процедуры принятия решений; [под ред. И.Ф. Шахнова]. М.: Мир, 1976. С. 172–215.

4. Михалевич В.С., Волкович В.Л. Вычислительные методы исследования и проектирования сложных систем. М.:

Наука, Глав. ред. Физматлит, 1982. 287 с.

УДК 681.518

КОМПОНЕНТНЫЙ ПОДХОД К ПОСТРОЕНИЮ

РАСПРЕДЕЛЕННЫХ ИМИТАЦИОННЫХ МОДЕЛЕЙ

А.А. Веселов, д.т.н.

(Тверской государственный технический университет, veselov_a_a@mail.ru)

Представлены разработка программных средств, позволяющих строить распределенные дискретно-событийные

модели на основе компонентного подхода, а также техника разбиения модели на несколько частей и организация

взаимодействия между ними. Получено значительное увеличение скорости выполнения распределенной модели за

счет разнесения ее составных частей на удаленные автономно функционирующие модули.

Ключевые слова: распределенная система, компонента, функциональный модуль, внешний представитель

функционального модуля, удаленное взаимодействие.

Известно, что хорошо построенная структура

распределенной системы должна представлять собой некоторое эффективное решение, обеспечивающее надежное функционирование, хорошую

управляемость и гибкость. Среди существующих

архитектур, используемых для построения распределенных систем и получивших наибольшее

признание, следует выделить клиент-серверную

архитектуру и архитектуру распределенных объектов [1, 2]. В клиент-серверной модели система

рассматривается как набор сервисов, предостав16

ляемых серверами клиентам. В таких системах

серверы и клиенты значительно отличаются друг

от друга. В случае модели распределенных объектов между поставщиками услуг (серверами) и их

пользователями (клиентами) не существует заметных различий и система рассматривается как набор взаимодействующих объектов, местоположение которых не имеет особого значения. Именно

поэтому автором данной работы предпочтение отдается последней модели – архитектуре распределенных объектов.

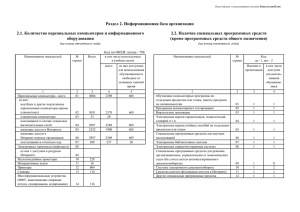

Программные продукты и системы

Входные сигналы

(управляющие воздействия)

№ 2, 2012 г.

Выходные сигналы

(ответные реакции)

Компонента

распределенной модели

Рис. 1. Автоматный подход к представлению распределенной компоненты

Реализацию выбранной архитектуры распределенной модели предлагается осуществлять на основе применения следующих базовых принципов:

- использование автоматного подхода;

- отделение внешних связей с компонентой

от внутренних связей с ее составными частями;

- разделение компоненты (узла) распределенной системы на взаимодействующие части –

функциональную и представительскую.

Автоматный подход. Для представления

структурных элементов распределенной модели

используем автоматный подход. Суть его в том,

что каждая компонента распределенной системы

представляется в виде функционального блока

(черного ящика) с соответствующим набором входов и выходов (рис. 1).

Отделение внешних связей от внутренних.

Наличие компонент с наборами входных и выходных сигналов позволяет легко строить из них системы самой разнообразной конфигурации. Однако

при этом важно различать две ситуации. Первая:

распределенная система строится из некоторого

набора компонент, расположенных на одном иерархическом уровне (одноуровневая система). В

этом случае все компоненты являются равноправными, а добавление новых компонент или удаление существующих позволяет развивать системы

только по горизонтали (то есть в пределах одного

уровня). Такие связи между компонентами, расположенными на одном иерархическом уровне, получили название горизонтальных связей. Вторая

ситуация: какая-либо компонента состоит из нескольких других компонент. Такую компоненту

будем называть владеющей, а компоненты, которыми она владеет, – подчиненными. Связи между

владеющей и подчиненными компонентами позволяют организовать взаимодействие между

компонентами, расположенными на разных иерархических уровнях, и получили название верти-

Воздействия

со стороны внешнего

окружения

(внешние связи)

кальных связей. Учитывая необходимость реализации в распределенных системах как горизонтальных, так и вертикальных связей, предлагается

все связи, имеющиеся в распоряжении компоненты, разделить на два подмножества:

− внешние связи компоненты – связи между

компонентами, расположенными на одном иерархическом уровне и не состоящими в отношении

подчиненности друг к другу;

− внутренние связи компоненты – связи между владеющей и подчиненными компонентами,

расположенными на более низком иерархическом

уровне и состоящими в отношении подчиненности

к владеющей компоненте.

Соответствующая структура связей, предлагаемая к использованию в компонентах для построения распределенных систем, представлена на

рисунке 2. Отделение внешних связей от внутренних облегчает построение иерархических структур

распределенных систем различной сложности и

позволяет развивать их как по горизонтали, так

и по вертикали.

Разделение компоненты на представительскую и функциональную части. Поскольку распределенная система представляет собой совокупность взаимодействующих между собой компонент, ее размер сильно зависит от размера каждой

из них. Для ослабления этой зависимости каждую

из компонент в распределенной системе предлагается разделить на две связанные между собой части – функциональную и представительскую.

Функциональная часть (или функциональный модуль) предназначена для реализации функциональных возможностей компоненты, а ее представительская часть – для предоставления внешнему

окружению информации о состоянии функциональной части компоненты и средств, с помощью

которых внешнее окружение компоненты может

взаимодействовать с ее функциональной частью.

Компонента

распределенной

модели

Подчиненные

компоненты

Ответные

воздействия

на внешнее окружение

(внешние связи)

( в н у т р е н н и е с в я з и )

Воздействия на

Ответная реакция

подчиненные компоненты

подчиненных компонент

Рис. 2. Разделение связей компоненты на внешние и внутренние

17

Программные продукты и системы

№ 2, 2012 г.

Другими словами, разделение каждой компоненты распределенной системы на две части позволяет физически отделить функциональную

часть компоненты от места ее непосредственного

использования и взаимодействовать с ней только

через ее представительскую часть (рис. 3).

Воздействия со

стороны внешнего

окружения

Реализацию внутренних связей предлагается

осуществлять, используя механизмы удаленного

доступа и/или механизмы обмена сообщениями и

их обработки, основанные на активном использовании таких понятий, как события и делегаты. Для

этого представители подчиненных компонент

Представитель

модуля компоненты

Сигналы управления

модулем

Ответные реакции на

внешние возмущения

Ответные реакции

модуля

Функциональный модуль компоненты

Воздействия на

подчиненные компоненты

Представители

подчиненных

компонент

Управляющие воздействия

Ответные реакции

подчиненных компонент

Ответные реакции

Модули подчиненных компонент

Рис. 3. Представление компоненты как составного объекта, разделенного на две части:

функциональную часть (модуль) и ее внешнего представителя

Такой подход дает возможность размещать

функциональные части (модули) компонент распределенной модели в разных адресных пространствах и даже на разных компьютерах. Это позволяет в распределенной системе вместо функциональных модулей подчиненных компонент

использовать только их представительские части.

При этом значительные по объему функциональные модули компонент можно размещать в других

местах, в том числе и на других компьютерах.

Наличие у владеющего функционального модуля распределенной компоненты внутренних

связей с представителями подчиненных компонент позволяет реализовать те же возможности,

что и при работе с замещаемыми ими функциональными модулями. Этот эффект можно рассматривать как реализацию принципа инкапсуляции в той ее части, которая касается отделения и

сокрытия внутренней реализации функционального модуля компоненты и ограничения доступа к