Министерство образования Московской области

Государственное бюджетное профессиональное образовательное

учреждение Московской области

«Подольский колледж имени А.В. Никулина»

«УТВЕРЖДАЮ»

Заместитель директора по СО/УМР

__________________Н.Н. Ольхова

«_____» _______________ 20__г.

МАТЕРИАЛЫ ДЛЯ ПРОМЕЖУТОЧНОЙ АТТЕСТАЦИИ

ПМ.01 ЭКСПЛУАТАЦИЯ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ И СЕТЕЙ

Наименование

10.02.04 Обеспечение информационной безопасности

профессий

телекоммуникационных систем

Форма обучения

Очная

Оценка «отлично» - ставится при полных аргументированных ответах на все основные и дополнительные вопросы. Ответы должны отличаться логической последовательностью, четкостью, умением делать

выводы, обобщать знания основной и дополнительной литературы, умением пользоваться понятийным аппаратом, знанием литературы по разКритерий оценки

личным вопросам дисциплины, а также правильными ответами на тестовые вопросы.

Оценка «хорошо» - ставится при полных аргументированных отвеУровень знаний

тах на все основные и дополнительные вопросы. Ответы должны отлиобучающегося

чаться логичностью, четкостью, знанием учебной литературы по теме

определяется

вопроса. Возможны некоторые упущения при ответах, однако основное

следующими

содержание вопроса должно быть раскрыто полно. Допускается невероценками:

ный ответ на один тестовый вопрос

«отлично»

Оценка «удовлетворительно» - ставится при неполных, слабо аргу «хорошо»

ментированных ответах, свидетельствующих о недостаточных знаниях

«удовлетворительно»

элементарных вопросов. Допускается неверный ответ на один тестовый

«неудовлетворивопрос.

тельно»

Оценка «неудовлетворительно» - ставится при незнании и непонимании основных и дополнительных вопросов. Списывание (или использование студентом материалов помимо указанных в категории «разрешенных») является основанием для получения студентом оценки «неудовлетворительно». Неверные ответы на 2-3 тестовых вопроса

Реквизиты

разработчика

Ильин Д.А.

Рассмотрено и утверждено на заседании предметно-цикловой комиссии

Профессионального цикла укрупненной группы

10.00.00 ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

председатель П(Ц)К

__________ /Ильин Д.А./

«_____» _________________20__ г.

Московская область 20__ г.

1

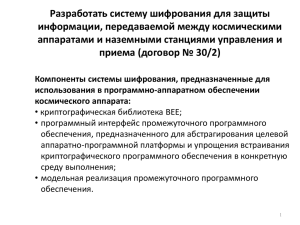

Профессиональный модуль ПМ.02 ЗАЩИТА ИНФОРМАЦИИ В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ И СЕТЯХ С

ИСПОЛЬЗОВАНИЕМ ПРОГРАММНЫХ И ПРОГРАММНО-АППАРАТНЫХ (В

ТОМ ЧИСЛЕ, КРИПТОГРАФИЧЕСКИХ СРЕДСТВ ЗАЩИТЫ) является обязательной частью профессионального цикла основной образовательной программы

в соответствии с ФГОС по специальности СПО 10.02.04 «Обеспечение информационной безопасности телекоммуникационных систем». Обеспечивает развитие

интеллектуальных и творческих способностей обучающихся, формирует навыки

самостоятельной учебной деятельности. Особое значение придается изучению

терминологии, развитию навыков самоконтроля и потребности обращаться к

справочной и законодательной литературе.

Освоение содержания профессионального модуля ПМ.02 ЗАЩИТА ИНФОРМАЦИИ В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ И СЕТЯХ С ИСПОЛЬЗОВАНИЕМ ПРОГРАММНЫХ И ПРОГРАММНО-АППАРАТНЫХ (В ТОМ ЧИСЛЕ, КРИПТОГРАФИЧЕСКИХ СРЕДСТВ

ЗАЩИТЫ) обеспечивает достижение студентами следующих результатов:

иметь практический опыт:

определения необходимых средств криптографической защиты информации;

использования программно-аппаратных криптографических средств защиты информации;

установки, настройки специализированного оборудования криптографической защиты информации;

применения программно-аппаратных средств обеспечения информационной безопасности телекоммуникационных систем;

шифрования информации.

уметь:

выявлять и оценивать угрозы безопасности информации и возможные

технические каналы ее утечки на конкретных объектах;

определять рациональные методы и средства защиты на объектах и оценивать их эффективность;

производить установку и настройку типовых программно-аппаратных

средств защиты информации;

пользоваться терминологией современной криптографии, использовать

типовые криптографические средства защиты информации;

знать:

типовые криптографические алгоритмы, применяемые в защищенных телекоммуникационных системах;

2

основные протоколы идентификации и аутентификации в телекоммуникационных системах;

состав и возможности типовых конфигураций программно-аппаратных

средств защиты информации;

особенности применения программно-аппаратных средств обеспечения

информационной безопасности в телекоммуникационных системах;

основные способы противодействия

несанкционированному доступу к информационным ресурсам информационно-телекоммуникационной системы;

основные понятия криптографии и типовые криптографические методы

защиты информации;

Требования к результатам освоения дисциплины:

Изучение дисциплины профессионального модуля ПМ.02 ЗАЩИТА

ИНФОРМАЦИИ В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ И СЕТЯХ С ИСПОЛЬЗОВАНИЕМ ПРОГРАММНЫХ И ПРОГРАММНО-АППАРАТНЫХ (В ТОМ ЧИСЛЕ, КРИПТОГРАФИЧЕСКИХ СРЕДСТВ

ЗАЩИТЫ) согласно ФГОС СПО по специальности 10.02.04 Обеспечение информационной безопасности телекоммуникационных систем, базовой подготовки

направлено на формирование общих компетенций, включающих в себя способность:

ОК 01. Выбирать способы решения задач профессиональной деятельности, приме-нительно к различным контекстам.

ОК 02. Осуществлять поиск, анализ и интерпретацию информации, необходимой для выполнения задач профессиональной деятельности.

ОК 03. Планировать и реализовывать собственное профессиональное и

личностное развитие.

ОК 04. Работать в коллективе и команде, эффективно взаимодействовать

с коллега-ми, руководством, клиентами.

ОК 09. Использовать информационные технологии в профессиональной

деятельно-сти.

ОК 10. Пользоваться профессиональной документацией на государственном и ино-странном языке.

Изучение дисциплины ПМ.02 ЗАЩИТА ИНФОРМАЦИИ В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ И СЕТЯХ С ИСПОЛЬЗОВАНИЕМ ПРОГРАММНЫХ И ПРОГРАММНО-АППАРАТНЫХ (В ТОМ

ЧИСЛЕ, КРИПТОГРАФИЧЕСКИХ СРЕДСТВ ЗАЩИТЫ) согласно ФГОС СПО

по специальности 10.02.04 Обеспечение информационной безопасности телекоммуникационных систем направлено на формирование профессиональных компетенций, включающих в себя способность:

3

ВД 1 Защита информации в информационно-телекоммуникационных системах и сетях с использованием программных и программно-аппаратных (в том

числе, криптографических) средств защиты

ПК 2.1. Производить установку, настройку, испытания и конфигурирование программных и программно-аппаратных, в том числе криптографических средств защиты информации от несанкционированного доступа и специальных воздействий

в оборудование информационно-телекоммуникационных систем и сетей.

ПК 2.2. Поддерживать бесперебойную работу программных и программно-аппаратных, в том числе криптографических средств защиты информации в информационно-телекоммуникационных системах и сетях.

ПК 2.3. Осуществлять защиту информации от несанкционированных действий и

специальных воздействий в информационно-телекоммуникационных системах и

сетях с использованием программных и программно-аппаратных, в том числе

криптографических средств в соответствии с предъявляемыми требованиями.

МДК 02.01 Защита информации в информационно-телекоммуникационных

системах и сетях с использованием программных и программно-аппаратных средств защиты

Раздел 1. Введение в теорию и практику защиты программного обеспечения

Теоретические вопросы:

1.

2.

3.

4.

5.

6.

7.

8.

Проблема защиты ПО ИС.

Объекты защиты.

Уязвимости и угрозы безопасности ПО.

Жизненный цикл ПО ИС.

Основные принципы обеспечения без-опасности ПО.

Защита ПО как система научных дисциплин.

Классификация уязвимостей прикладного ПО.

Таксономия вредоносных программ.

Тестирование по разделу 1:

1) К правовым методам, обеспечивающим информационную безопасность, относятся:

- Разработка аппаратных средств обеспечения правовых данных

4

- Разработка и установка во всех компьютерных правовых сетях журналов учета

действий

+ Разработка и конкретизация правовых нормативных актов обеспечения безопасности

2) Основными источниками угроз информационной безопасности являются все

указанное в списке:

- Хищение жестких дисков, подключение к сети, инсайдерство

+ Перехват данных, хищение данных, изменение архитектуры системы

- Хищение данных, подкуп системных администраторов, нарушение регламента

работы

3) Виды информационной безопасности:

+ Персональная, корпоративная, государственная

- Клиентская, серверная, сетевая

- Локальная, глобальная, смешанная

4) Цели информационной безопасности – своевременное обнаружение, предупреждение:

+ несанкционированного доступа, воздействия в сети

- инсайдерства в организации

- чрезвычайных ситуаций

5) Основные объекты информационной безопасности:

+ Компьютерные сети, базы данных

- Информационные системы, психологическое состояние пользователей

- Бизнес-ориентированные, коммерческие системы

6) Основными рисками информационной безопасности являются:

5

- Искажение, уменьшение объема, перекодировка информации

- Техническое вмешательство, выведение из строя оборудования сети

+ Потеря, искажение, утечка информации

7) К основным принципам обеспечения информационной безопасности относится:

+ Экономической эффективности системы безопасности

- Многоплатформенной реализации системы

- Усиления защищенности всех звеньев системы

8) Основными субъектами информационной безопасности являются:

- руководители, менеджеры, администраторы компаний

+ органы права, государства, бизнеса

- сетевые базы данных, фаерволлы

9) Принципом политики информационной безопасности является принцип:

+ Невозможности миновать защитные средства сети (системы)

- Усиления основного звена сети, системы

- Полного блокирования доступа при риск-ситуациях

10) Принципом политики информационной безопасности является принцип:

+ Усиления защищенности самого незащищенного звена сети (системы)

- Перехода в безопасное состояние работы сети, системы

- Полного доступа пользователей ко всем ресурсам сети, системы

Раздел 2. Основания теории и практики защиты программного обеспечения

6

Теоретические вопросы:

1.

Элементы теории алгоритмов.

2.

Элементы теории сложности вычислений.

3.

Элементы криптографии.

4.

Информационные технологии и ОС

5.

Открытое распределение ключей.

6.

Вероятностное шифрование.

Тестирование по разделу 2:

Введение

1.

Укажите конструктивные объекты

a. Слово в некотором алфавите

b. Произвольная функция

c. Бесконечная непериодическая дробь

d. Формула алгебры высказываний

Ответ: a,d

2.

Укажите основные черты алгоритмов

a. Дискретность

b. Массовость

c. Непрерывность

d. Ассоциативность

e. Детерминированность

f. Индивидуальность

Ответ: a,b,e

3.

4.

Областью значений арифметической (числовой) функции является

a. Множество натуральных чисел

b. Множество целых чисел

c. Множество рациональных чисел

d. Множество действительных чисел

Ответ: а

Множество называется разрешимым, если существует алгоритм, позволяющий:

a. подсчитать число его элементов

7

перечислить (пронумеровать) все его элементы

определить, принадлежит или нет произвольный элемент этому

множеству

d. определить, является ли множество бесконечным или нет.

Ответ: с

Множество называется перечислимым, если существует алгоритм, позволяющий:

a. подсчитать число его элементов

b. перечислить (пронумеровать) все его элементы

c. определить, принадлежит или нет произвольный элемент этому

множеству

d. определить, является ли множество бесконечным или нет.

Ответ: b

Множество М = 1, 4, 9, 16, … является

a. перечислимым, но неразрешимым

b. разрешимым, но не перечислимым

c. разрешимым и перечислимым

d. неразрешимым и неперечислимым

Ответ: c

b.

c.

5.

6.

Рекурсивные функции

7.

Значение функции О(3) равно … (где О(𝑥) – оператор обнуления)

Ответ: 0

8.

Значение функции (3) равно … (где (𝑥) – оператор сдвига)

Ответ: 4

9.

Значение функции (4) равно … (где (𝑥) – оператор сдвига)

Ответ: 5

10. Значение функции (O(6)) равно … (где (𝑥) – оператор сдвига, О(𝑥) –

оператор обнуления)

Ответ: 1

11. Значение функции О((7)) равно … (где (𝑥) – оператор сдвига, О(𝑥) –

оператор обнуления)

Ответ: 0

𝑛

12. Значение функции 𝐼34 (3,2,1,7) равно … (где 𝐼𝑚

(𝑥1 , 𝑥2 , … , 𝑥𝑛 ) – оператор

выбора)

Ответ: 1

8

𝑛

13. Значение функции 𝐼25 (3,2,1,7,3) равно … (где 𝐼𝑚

(𝑥1 , 𝑥2 , … , 𝑥𝑛 ) – оператор

выбора)

Ответ: 2

14. Корректно задана операция суперпозиции = 𝑆𝑢𝑏(φ; 𝑓1 , 𝑓2 )

a. (𝑥1 , 𝑥2 , 𝑥3 ), φ(𝑦1 , 𝑦2 ), 𝑓1 (𝑥1 , 𝑥2 , 𝑥3 ), 𝑓2 (𝑥1 , 𝑥3 )

b. (𝑥1 , 𝑥2 , 𝑥3 ), φ(𝑦1 , 𝑦2 ), 𝑓1 (𝑥1 , 𝑥2 , 𝑥3 ), 𝑓2 (𝑥1 , 𝑥2 , 𝑥3 )

c. (𝑥1 , 𝑥2 ), φ(𝑦1 , 𝑦2 ), 𝑓1 (𝑥1 , 𝑥2 , 𝑥3 ), 𝑓2 (𝑥1 , 𝑥2 , 𝑥3 )

d. (𝑥1 , 𝑥2 , 𝑥3 ), φ(𝑦1 , 𝑦2 , 𝑦3 ), 𝑓1 (𝑥1 , 𝑥2 , 𝑥3 ), 𝑓2 (𝑥1 , 𝑥3 )

Ответ: b

𝑛

15. Значение функции 𝐼45 (3,2,1, (7), O(6)) равно … (где 𝐼𝑚

(𝑥1 , 𝑥2 , … , 𝑥𝑛 ) –

оператор выбора, (𝑥) – оператор сдвига, О(𝑥) – оператор обнуления)

Ответ: 8

16. Значение функции 𝑥−̇1 при 𝑥 = 0 равно … (где функция 𝑥−̇1 есть усеченное вычитание единицы)

Ответ: 0

17. Значение функции 𝑥−̇𝑦 при 𝑥 = 3, 𝑦 = 7 равно … (где функция 𝑥−̇𝑦 есть

усеченная разность)

Ответ: 0

18. Количество аргументов у функции, заданной схемой примитивной рекурсии равно …

Ответ: 2

19. Значение функции 𝐹(4,2) , заданной схемой примитивной рекурсии,

равно

Ответ: 6

20. Схема примитивной рекурсии задает функцию

9

a.

b.

c.

d.

Усеченная разность 𝐹(𝑥, 𝑦) = 𝑥−̇𝑦

Сложение чисел 𝐹(𝑥, 𝑦) = 𝑥 + 𝑦

Произведение чисел 𝐹(𝑥, 𝑦) = 𝑥 ∙ 𝑦

Возведение в степень 𝐹(𝑥, 𝑦) = 𝑥 𝑦

Ответ: b

21. Схема примитивной рекурсии задает функцию

a.

b.

c.

d.

Усеченная разность 𝐹(𝑥, 𝑦) = 𝑥−̇𝑦

Сложение чисел 𝐹(𝑥, 𝑦) = 𝑥 + 𝑦

Произведение чисел 𝐹(𝑥, 𝑦) = 𝑥 ∙ 𝑦

Возведение в степень 𝐹(𝑥, 𝑦) = 𝑥 𝑦

Ответ: с

22. Значение функции 𝑓(3), заданной схемой примитивной рекурсии равно

…

𝑔 = 0,

𝑓(𝑥) = {

ℎ(𝑥, 𝑦) = (O(𝐼12 (𝑥, 𝑦)))

Ответ: 1

23. Значение функции 𝑓(3), заданной схемой примитивной рекурсии равно

…

𝑔 = 1,

𝑓(𝑥) = {

ℎ(𝑥, 𝑦) = O(𝐼12 (𝑥, 𝑦))

Ответ: 0

24. Значение функции 𝐹(4,2) , заданной схемой примитивной рекурсии,

равно

Ответ: 8

25. Значение функции 𝐹(2,5) равно …

𝐹(𝑥, 𝑦) = (𝑥−̇𝑦) + (𝑦−̇𝑥)

10

Ответ: 3

26. Функция 𝐹(𝑥, 𝑦) является

𝐹(𝑥, 𝑦) = (𝑥−̇𝑦) + (𝑦−̇𝑥)

a.

b.

c.

d.

𝐹(𝑥, 𝑦) = max(𝑥, 𝑦)

𝐹(𝑥, 𝑦) = min(𝑥, 𝑦)

𝐹(𝑥, 𝑦) = |𝑥 − 𝑦|

𝐹(𝑥, 𝑦) = НОД(𝑥, 𝑦)

Ответ: c

27. Значение функции 𝐹(2,5) равно …

𝐹(𝑥, 𝑦) = 𝑥 ∙ 𝑠𝑔(𝑥−̇𝑦) + 𝑦 ∙ ̅̅̅(𝑥−

𝑠𝑔

̇ 𝑦)

Ответ: 5

28. Функция 𝐹(𝑥, 𝑦) является

𝐹(𝑥, 𝑦) = 𝑥 ∙ 𝑠𝑔(𝑥−̇𝑦) + 𝑦 ∙ ̅̅̅(𝑥−

𝑠𝑔

̇ 𝑦)

a.

b.

c.

d.

𝐹(𝑥, 𝑦) = max(𝑥, 𝑦)

𝐹(𝑥, 𝑦) = min(𝑥, 𝑦)

𝐹(𝑥, 𝑦) = |𝑥 − 𝑦|

𝐹(𝑥, 𝑦) = НОД(𝑥, 𝑦)

Ответ: a

29. Значение функции 𝐹(2,5) равно …

𝐹(𝑥, 𝑦) = 𝑥 ∙ 𝑠𝑔(𝑦−̇𝑥) + 𝑦 ∙ ̅̅̅(𝑦−

𝑠𝑔

̇ 𝑥)

Ответ: 2

30. Функция 𝐹(𝑥, 𝑦) является

𝐹(𝑥, 𝑦) = 𝑥 ∙ 𝑠𝑔(𝑦−̇𝑥) + 𝑦 ∙ ̅̅̅(𝑦−

𝑠𝑔

̇ 𝑥)

a.

b.

c.

d.

𝐹(𝑥, 𝑦) = max(𝑥, 𝑦)

𝐹(𝑥, 𝑦) = min(𝑥, 𝑦)

𝐹(𝑥, 𝑦) = |𝑥 − 𝑦|

𝐹(𝑥, 𝑦) = НОД(𝑥, 𝑦)

Ответ: b

31. Значение функции f(4), заданной с помощью операции минимизации

𝑓(𝑥) = 𝜇𝑦[|𝑥 − 2𝑦| = 0] равно …

Ответ: 2

11

32. Формульное выражение функции, заданной с помощью операции минимизации 𝑓(𝑥) = 𝜇𝑦[|𝑥 − 2𝑦| = 0] имеет вид

𝑥

a. 𝑓(𝑥) =

2

b. 𝑓(𝑥) = 𝑥 − 2

c. 𝑓(𝑥) = 2𝑥

d. 𝑓(𝑥) = 𝑥 + 2

Ответ: a

33. Значение функции f(6,3), заданной с помощью операции минимизации

𝑓(𝑥, 𝑦) = 𝜇𝑧[|𝑦 + 𝑧 − 𝑥| = 0] равно …

Ответ: 3

34. Значение функции f(6,3), заданной с помощью операции минимизации

𝑓(𝑥, 𝑦) = 𝜇𝑧[|𝑥 − 𝑦𝑧| = 0] равно …

Ответ: 2

35. Значение функции f(9), заданной с помощью операции минимизации

𝑓(𝑥) = 𝜇𝑦[|𝑦 2 − 𝑥| = 0] равно …

Ответ: 3

36. Функция f –1(x) получена из функции 𝑓(𝑥) = 𝑥 2 в результате операции обращения

a. 𝑓 −1 (𝑥) = 𝜇𝑦[|𝑦 2 − 𝑥| = 0]

b. 𝑓 −1 (𝑥) = 𝜇𝑦[|𝑥 − 2𝑦| = 0]

c. 𝑓 −1 (𝑥) = 𝜇𝑦[|𝑦 − 𝑥 2 | = 0]

d. 𝑓 −1 (𝑥) = 𝜇𝑦[|2𝑥 − 𝑦| = 0]

Ответ: a

37. Функция, которая может быть получена из простейших функций с помощью конечного числа применений операторов суперпозиции, примитивной рекурсии и минимизации, называется

a. Примитивно рекурсивной функцией

b. Частично рекурсивной функцией

c. Всюду рекурсивной функцией

d. Сложно рекурсивной функцией

Ответ: b

38. Установите соответствие. Функция 𝑓(𝑥) задана с помощью операции

1) минимизации

а) 𝑓(𝑥) = 𝐼13 (𝑥, 𝑦, 𝑧)

2) примитивной рекурсии

b) 𝑓(𝑥) = 𝑅𝑒𝑐(𝑔, ℎ(𝑥, 𝑦))

3) суперпозиции

c) 𝑓(𝑥) = 𝜇𝑦[𝑔(𝑥, 𝑦) = 0]

d) 𝑓(𝑥) = 𝑆𝑢𝑏(φ(𝑦1 , 𝑦2 ); 𝑓1 (𝑥), 𝑓2 (𝑥))

12

Ответ: b-2; c-1; d-3

Машина Тьюринга

39. Результат применения команды машины Тьюринга 𝑞1 1 → 𝑞2 𝑎0 Л к машинному слову 𝑎0 1 ∗ 𝑞1 1𝑎0

a. 𝑎0 1 ∗ 𝑞2 1𝑎0

b. 𝑎0 1 ∗ 1𝑞2 𝑎0

c. 𝑎0 1𝑞2 ∗ 𝑎0

d. 𝑎0 1 ∗ 𝑞1 1𝑎0

Ответ: с

40. Результат применения команды машины Тьюринга 𝑞1 1 → 𝑞2 𝑎0 П к машинному слову 𝑎0 1 ∗ 𝑞1 1𝑎0

a. 𝑎0 1 ∗ 𝑎0 𝑞1 𝑎0

b. 𝑎0 1 ∗ 𝑎0 𝑞2 𝑎0

c. 𝑎0 1𝑞2 ∗ 𝑎0

d. 𝑎0 1𝑞1 ∗ 𝑎0

Ответ: b

41. Результат применения команды машины Тьюринга 𝑞1 1 → 𝑞2 𝑎0 𝐶 к машинному слову 𝑎0 1 ∗ 𝑞1 1𝑎0

a. 𝑎0 1 ∗ 𝑞2 𝑎0

b. 𝑎0 1 ∗ 𝑞1 𝑎0

c. 𝑎0 1𝑞2 ∗ 𝑎0

d. 𝑎0 1𝑞1 ∗ 𝑎0

Ответ: a

42. Конфигурация машины Тьюринга, соответствующая начальному стандартному положению

a. 𝑎0 1 ∗ 𝑞1 𝑎0

b. 𝑎0 1 ∗ 𝑞0 𝑎0

c. 𝑎0 1𝑞1 ∗ 𝑎0

d. 𝑎0 1𝑞0 ∗ 𝑎0

Ответ: с

43. Конфигурация машины Тьюринга, соответствующая заключительному

стандартному положению

a. 𝑎0 1 ∗ 𝑞1 𝑎0

b. 𝑎0 1 ∗ 𝑞0 𝑎0

c. 𝑎0 1𝑞1 ∗ 𝑎0

d. 𝑎0 1𝑞0 ∗ 𝑎0

13

Ответ: d

44. Машина Тьюринга задана функциональной схемой

В какое слово переработает машина слово 𝛼 = 01110, исходя из стандартного начального положения

a.

b.

c.

d.

0110

011110

01111

011100

Ответ: b

45. Установите соответствие

а) пустая буква

b) начальное состояние

c) стоп-состояние

1) q1

2) q0

3) a1

4) a0

Ответ: a-4; b-1; c-2

46. Конфигурация (машинное слово), соответствующая изображению

a.

b.

c.

d.

𝑎0 𝑎2 𝑎1 𝑎5 𝑎3 𝑎0

𝑎0 𝑎2 𝑎1 𝑎5 𝑞1 𝑎3 𝑎0

𝑎0 𝑎2 𝑎1 𝑎5 𝑎3 𝑞𝑎0

𝑞1 𝑎0 𝑎2 𝑎1 𝑎5 𝑎3 𝑎0

Ответ: b

47. Если значение вычислимой по Тьюрингу функции f(x1, …, xn) не определено, то …

a. Машина останавливается через конечное число шагов, на ленте

записано пустое слово

b. Машина останавливается через конечное число шагов, на ленте

записано исходное слово

14

c.

d.

Машина останавливается через конечное число шагов, на ленте

записано слово «error»

Машина работает бесконечно

Ответ: d

48. Функция f(x1, x2) является вычислимой по Тьюрингу. Для вычисления значения f(1,3) начальная конфигурация имеет вид

a. 0101110

b. 010111q10

c. 1*111

d. 1*11q11

Ответ: b

49. Функция f(x) является вычислимой по Тьюрингу. Машина Тьюринга, вычисляющая ее значения, задана функциональной схемой

Формульное выражение функции f(x) имеет вид

a. 𝑓(𝑥) = 𝑥

b. 𝑓(𝑥) = 𝑥 + 1

c. 𝑓(𝑥) = 𝑥 + 2

d. 𝑓(𝑥) = 𝑥−̇1

Ответ: b

50. Функция f(x) является вычислимой по Тьюрингу. Машина Тьюринга, вычисляющая ее значения, задана функциональной схемой

𝑞1 0 → 𝑞1 1П,

𝑞1 𝑎0 → 𝑞2 1П,

𝑞2 𝑎0 → 𝑞0 0С

Значение функции f(2) равно …

Ответ: 4

51. Функция f(x) является вычислимой по Тьюрингу. Машина Тьюринга, вычисляющая ее значения, задана функциональной схемой

𝑞1 0 → 𝑞1 0Л,

𝑞1 𝑎0 → 𝑞2 𝑎0 П,

𝑞1 1 → 𝑞3 0П,

𝑞2 0 → 𝑞0 0П,

𝑞3 0 → 𝑞0 𝑎0 Л

Значение функции f(2) равно …

Ответ: 1

52. Функция f(x) является вычислимой по Тьюрингу. Машина Тьюринга, вычисляющая ее значения, задана функциональной схемой

𝑞1 0 → 𝑞1 0Л,

𝑞1 𝑎0 → 𝑞2 𝑎0 П,

𝑞1 1 → 𝑞3 0П,

𝑞2 0 → 𝑞0 0П,

𝑞3 0 → 𝑞0 𝑎0 Л

Значение функции f(0) равно …

15

Ответ: 0

53. Функция f(x) является вычислимой по Тьюрингу. Машина Тьюринга, вычисляющая ее значения, задана функциональной схемой

𝑞1 0 → 𝑞1 0Л,

𝑞1 𝑎0 → 𝑞2 𝑎0 П,

𝑞1 1 → 𝑞3 0П,

𝑞2 0 → 𝑞0 0П,

𝑞3 0 → 𝑞0 𝑎0 Л

Формульное выражение функции f(x) имеет вид

a. 𝑓(𝑥) = 𝑥

b. 𝑓(𝑥) = 𝑥 + 1

c. 𝑓(𝑥) = 𝑥 + 2

d. 𝑓(𝑥) = 𝑥−̇1

Ответ: d

Нормальные алгоритмы Маркова

54. Результат марковской подстановки 21 3 в слово 521421

a. 52143

b. 5343

c. 531421

d. 533433

Ответ: с

55. Марковская подстановка 21 3 не применима к словам

a. 521421

b. 5241

c. 21

d. 12

Ответ: b, d

56. Результат марковской подстановки 21 в слово 521421

a. 54

b. 21521421

c. 5421

d. 52142121

Ответ: c

57. Слово 21 является подсловом слова

a. 521421

b. 5241

c. 521

d. 2541

16

Ответ: а, c

58. Процесс работы нормального алгоритма считается завершенным, если на

данном шаге

a. Применена последняя формула в списке формул марковских

подстановок, задающих данный алгоритм

b. Применена заключительная формула подстановки

c. Ни одна подстановка схемы не подходит

d. Понятно, что процесс подстановок не сможет остановиться

Ответ: b, c

59. Нормальный алгоритм не применим к исходным данным, если на данном

шаге

a. Применена последняя формула в списке формул марковских

подстановок, задающих данный алгоритм

b. Применена заключительная формула подстановки

c. Ни одна подстановка схемы не подходит

d. Понятно, что процесс подстановок не сможет остановиться

Ответ: d

60. Результат применения нормального алгоритма , к слову

R =

a. Алгоритм не применим к этому слову

b.

c.

d.

e.

Ответ: b

61. Результат применения нормального алгоритма ab bd, db ba,

bba abb, c к слову R = abbc

a. Алгоритм не применим к этому слову

b. bb

c. aa

d. cc

Ответ: a

62. Нормальный алгоритм .1 вычисляет значения функции (аргумент задается в виде 𝑥 = ⏟

1 … 1)

𝑥

a.

b.

c.

𝑓(𝑥) = 𝑥

𝑓(𝑥) = 𝑥 + 1

𝑓(𝑥) = 𝑥 + 2

17

d.

𝑓(𝑥) = 𝑥−̇1

Ответ: b

63. Функция 𝑓(𝑥) является нормально вычислимой. Нормальный алгоритм

задан схемой 111 , 11 ., 1 ., .1 в алфавите А={1}. Значение функции 𝑓(6) равно (аргумент задается в виде 𝑥 = ⏟

1 … 1)

𝑥

Ответ: 1

64. Функция 𝑓(𝑥) является нормально вычислимой. Нормальный алгоритм

задан схемой 111 , 11 ., 1 ., .1 в алфавите А={1}. Значение функции 𝑓(5) равно (аргумент задается в виде 𝑥 = ⏟

1 … 1)

𝑥

Ответ: 0

65. Нормальный алгоритм .11 вычисляет значения функции (аргумент

задается в виде 𝑥 = ⏟

1 … 1)

𝑥

a.

b.

c.

d.

𝑓(𝑥) = 𝑥

𝑓(𝑥) = 𝑥 + 1

𝑓(𝑥) = 𝑥 + 2

𝑓(𝑥) = 𝑥−̇1

Ответ: с

66. Нормальный алгоритм 1 . вычисляет значения функции (аргумент задается в виде 𝑥 = ⏟

1 … 1)

𝑥

a.

b.

c.

d.

𝑓(𝑥) = 𝑥

𝑓(𝑥) = 𝑥 + 1

𝑓(𝑥) = 𝑥 + 2

𝑓(𝑥) = 𝑥−̇1

Ответ: d

67. Нормальный алгоритм 11 ., 1 . вычисляет значения функции (аргумент задается в виде 𝑥 = ⏟

1 … 1)

𝑥

a.

b.

c.

d.

𝑓(𝑥) = 𝑥−̇1

𝑓(𝑥) = 𝑥 + 1

𝑓(𝑥) = 𝑥 − 2

𝑓(𝑥) = 𝑥−̇2

Ответ: d

18

68. Нормальный алгоритм 11 . вычисляет значения функции (аргумент

задается в виде 𝑥 = ⏟

1 … 1)

𝑥

a.

b.

c.

d.

𝑓(𝑥) = 𝑥−̇1

𝑓(𝑥) = 𝑥 + 1

𝑓(𝑥) = 𝑥 − 2

𝑓(𝑥) = 𝑥−̇2

Ответ: c

Нумерации

69. Упорядоченная пара натуральных чисел в отображении 𝜋(𝑚, 𝑛) имеет

номер 5

𝜋(𝑚, 𝑛) = 2𝑚 ∙ (2𝑛 + 1) − 1,

∀𝑚, 𝑛 ∈ 𝑵

a.

b.

c.

d.

(1,0)

(0,1)

(1,1)

(1,2)

Ответ: с

70. Сумма элементов 𝑚 + 𝑛 упорядоченной пары натуральных чисел (𝑚, 𝑛)

с номером 7 в отображении 𝜋(𝑚, 𝑛) равна

𝜋(𝑚, 𝑛) = 2𝑚 ∙ (2𝑛 + 1) − 1,

∀𝑚, 𝑛 ∈ 𝑵

Ответ: 3

71. Установите соответствие между упорядоченными парами натуральных

чисел и их номерами в отображении 𝜋(𝑚, 𝑛)

𝜋(𝑚, 𝑛) = 2𝑚 ∙ (2𝑛 + 1) − 1,

∀𝑚, 𝑛 ∈ 𝑵

а) 5

b) 9

c) 11

d) 13

1) (1,2)

2) (2,1)

3) (1,1)

4) (3,0)

5) (1,3)

Ответ: a-3, b-1, c-2, d-5

72. Упорядоченная пара натуральных чисел (𝑥, 𝑦) имеет номер 5, полученный с помощью канторовской нумерации 𝐶(𝑥; 𝑦)

19

𝐶(𝑥; 𝑦) =

a.

b.

c.

d.

(𝑥 + 𝑦)2 + 3𝑥 + 𝑦

, ∀𝑥, 𝑦 ∈ 𝑵

2

(0; 2)

(1; 1)

(2; 0)

(0; 3)

Ответ: c

73. Сумма элементов 𝑥 + 𝑦 упорядоченной пары натуральных чисел (𝑥, 𝑦) с

номером 7, полученным с помощью канторовской нумерации 𝐶(𝑥; 𝑦),

равна

(𝑥 + 𝑦)2 + 3𝑥 + 𝑦

𝐶(𝑥; 𝑦) =

, ∀𝑥, 𝑦 ∈ 𝑵

2

Ответ: 3

74. Установите соответствие между упорядоченными парами натуральных

чисел и их номерами в отображении 𝐶(𝑥; 𝑦)

(𝑥 + 𝑦)2 + 3𝑥 + 𝑦

𝐶(𝑥; 𝑦) =

, ∀𝑥, 𝑦 ∈ 𝑵

2

а) 4

b) 7

c) 8

d) 9

1) (1,1)

2) (2,1)

3) (1,2)

4) (3,0)

5) (1,3)

Ответ: a-1, b-3, c-2, d-4

75. Номер упорядоченной тройки натуральных чисел (1, 1, 1), полученный с

помощью канторовской нумерующей функции

𝐶3 (𝑥1 , 𝑥2 , 𝑥3 ) = 𝐶(𝑥1 , 𝐶(𝑥2 , 𝑥3 )), где

𝐶(𝑥1 , 𝑥2 ) =

(𝑥1 + 𝑥2 )2 + 3𝑥1 + 𝑥2

2

равен …

Ответ: 16

76. Номер упорядоченной тройки натуральных чисел (1, 2, 1), полученный с

помощью канторовской нумерующей функции

𝐶3 (𝑥1 , 𝑥2 , 𝑥3 ) = 𝐶(𝑥1 , 𝐶(𝑥2 , 𝑥3 )), где

20

𝐶(𝑥1 , 𝑥2 ) =

(𝑥1 + 𝑥2 )2 + 3𝑥1 + 𝑥2

2

равен …

Ответ: 46

77. Номер упорядоченной тройки натуральных чисел (1, 1, 3), полученный с

помощью нумерующей функции

𝛿(𝑚, 𝑛, 𝑘) = 𝜋(𝜋(𝑚 − 1, 𝑛 − 1), 𝑘 − 1),

𝜋(𝑚, 𝑛) = 2𝑚 ∙ (2𝑛 + 1) − 1,

∀𝑚, 𝑛, 𝑘 ∈ 𝑵

равен …

Ответ: 4

78. Номер упорядоченной тройки натуральных чисел (2, 2, 1), полученный с

помощью нумерующей функции

𝛿(𝑚, 𝑛, 𝑘) = 𝜋(𝜋(𝑚 − 1, 𝑛 − 1), 𝑘 − 1),

𝜋(𝑚, 𝑛) = 2𝑚 ∙ (2𝑛 + 1) − 1,

∀𝑚, 𝑛, 𝑘 ∈ 𝑵

равен …

Ответ: 31

79. Наибольшее натуральное число в упорядоченной тройке натуральных чисел (𝑚, 𝑛, 𝑘) с номером 32, полученным с помощью нумерующей функции

𝛿(𝑚, 𝑛, 𝑘) = 𝜋(𝜋(𝑚 − 1, 𝑛 − 1), 𝑘 − 1),

𝜋(𝑚, 𝑛) = 2𝑚 ∙ (2𝑛 + 1) − 1,

∀𝑚, 𝑛, 𝑘 ∈ 𝑵

равен …

Ответ: 17

80. Наименьшее натуральное число в упорядоченной тройке натуральных

чисел (𝑚, 𝑛, 𝑘) с номером 7, полученным с помощью нумерующей функции

𝛿(𝑚, 𝑛, 𝑘) = 𝜋(𝜋(𝑚 − 1, 𝑛 − 1), 𝑘 − 1),

𝜋(𝑚, 𝑛) = 2𝑚 ∙ (2𝑛 + 1) − 1,

∀𝑚, 𝑛, 𝑘 ∈ 𝑵

равен …

Ответ: 1

21

81. Номер упорядоченной тройки натуральных чисел (2, 2, 1), полученный с

помощью нумерующей функции кортежей натуральных чисел произвольной длины

𝜏(𝑎1 , 𝑎2 , … , 𝑎𝑛 ) = 2𝑎1 + 2𝑎1 +𝑎2 +1 + 2𝑎1 +𝑎2 +𝑎3 +2 + ⋯ + 2𝑎1+⋯+𝑎𝑛 +𝑛−1 − 1

равен …

Ответ: 164

82. Элемент 𝑎2 кортежа натуральных чисел (𝑎1 , 𝑎2 , 𝑎3 ), номер которого равен 20, полученный с помощью нумерующей функции кортежей натуральных чисел произвольной длины

𝜏(𝑎1 , 𝑎2 , … , 𝑎𝑛 ) = 2𝑎1 + 2𝑎1 +𝑎2 +1 + 2𝑎1 +𝑎2 +𝑎3 +2 + ⋯ + 2𝑎1+⋯+𝑎𝑛 +𝑛−1 − 1

равен …

Ответ: 1

Раздел 3. Методы обеспечения технологической и эксплуатационной

безопасности программного обеспечения

Теоретические вопросы

1.

Классификация вредоносных программ.

2.

Защита от вредоносных программ.

3.

Методы тестирования ПО на его защищенность.

4.

Методы защиты ПО от несанкционированного исследования.

5.

Методы защиты ПО от несанкционированного копирования.

6.

Методы описания и обнаружения уязвимостей ПО на примере ОС

Тестирование к разделу 3.

Как обнаруживает вирус программа-ревизор?

1.

2.

периодически проверяет все имеющиеся на дисках файлы

контролирует важные функции компьютера и пути возможного заражения

22

3.

4.

отслеживает изменения загрузочных секторов дисков

при открытии файла подсчитывает контрольные суммы и сравнивает их с данными, хранящимися в базе данных

Заражение компьютерными вирусами может произойти в процессе ...

1.

2.

3.

4.

работы с файлами

выключения компьютера

форматирования диска

печати на принтере

Заражению компьютерными вирусами могут подвергнуться ...

1.

2.

3.

4.

графические файлы

звуковые файлы

видеофайлы

программы и документы

К категории компьютерных вирусов НЕ относятся

1.

2.

3.

4.

загрузочные вирусы

type-вирусы

сетевые вирусы

файловые вирусы

Как происходит заражение «почтовым» вирусом?

1.

2.

3.

4.

при получении с письмом, присланном по e-mail, зараженного файла

при открытии зараженного файла, присланного с письмом по e-mail

при подключении к почтовому серверу

при подключении к web-серверу, зараженному «почтовым» вирусом

Какие программы не относятся к антивирусным?

1.

2.

3.

4.

программы-фаги

прогаммы-детекторы

программы сканирования

программы-ревизоры

Какая программа не является антивирусной?

23

1.

2.

3.

4.

Norton Antivirus

Dr Web

Defrag

AVP

Как вирус может появиться в компьютере?

1.

2.

3.

4.

при работе с макросами

самопроизвольно

при работе компьютера в сети

при решении математической задачи

Руткит - это...

1.

вредоносная программа, выполняющая несанкционированные действия

по передаче управления компьютером удаленному пользователю

разновидность межсетевого экрана

программа использующая для распространения Рунет (Российскую

часть Интернета)

программа для скрытого взятия под контроль взломанной системы

вредоносная программа, маскирующаяся под макрокоманду

2.

3.

4.

5.

Вредоносная программа, которая подменяет собой загрузку некоторых

программ при загрузке системы называется...

1.

2.

3.

4.

5.

Макровирус

Загрузочный вирус

Сетевой червь

Троян

Файловый вирус

Компьютерные вирусы - это...

1.

Программы, которые могут размножаться и скрыто внедрять свои

копии в файлы, загрузочные сектора дисков, документы

Вредоносные программы, наносящие вред данным.

Программы, заражающие загрузочный сектор дисков и препятствующие загрузке компьютера

Это скрипты, помещенные на зараженных интернет-страничках

Программы, уничтожающие данные на жестком диске

2.

3.

4.

5.

24

Вредоносные программы - это...

1.

5.

программы, наносящие вред пользователю, работающему на зараженном компьютере

шпионские программы

антивирусные программы

программы, наносящие вред данным и программам, находящимся

на компьютере

троянские утилиты и сетевые черви

К вредоносным программам относятся:

1.

2.

3.

4.

5.

Межсетевой экран, брандмауэр

Потенциально опасные программы

Программы-шутки, антивирусное программное обеспечение

Шпионские и рекламные программы

Вирусы, черви, трояны

Вирус внедряется в исполняемые файлы и при их запуске активируется.

Это...

1.

2.

3.

4.

5.

Сетевой червь

Файловый вирус

Загрузочный вирус

Макровирус

Троян

Отметьте составные части современного антивируса

1.

2.

3.

4.

5.

Межсетевой экран

Сканер

Монитор

Модем

Принтер

Вирус поражающий документы называется

1.

2.

3.

4.

Троян

Макровирус

Сетевой червь

Загрузочный вирус

2.

3.

4.

25

5.

Файловый вирус

Программа, осуществляющая несанкционированные действия по сбору,

и передаче информации злоумышленнику, а также ее разрушение или

злонамеренную модификацию

Ответ: троян

К биометрической системе защиты относятся:

1.

2.

3.

4.

5.

Антивирусная защита

Защита паролем

Физическая защита данных

Идентификация по радужной оболочке глаз

Идентификация по отпечаткам пальцев

Сетевые черви - это...

1.

2.

3.

Вирусы, которые проникнув на компьютер, блокируют работу сети

Хакерские утилиты управляющие удаленным доступом компьютера

Вредоносные программы, устанавливающие скрытно от пользователя

другие вредоносные программы и утилиты

Вирусы, которые внедряются в документы под видом макросов

Вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей

4.

5.

Раздел 4. Средства, системы и комплексы защиты программного

обеспечения

Теоретические вопросы:

1.

Средства и комплексы защиты от ВП.

2.

Средства, системы и комплексы тестирования ПО.

3.

Методологические основы оценки качества проведения испы-таний и

сертификации программных средств.

4.

Построение программно-аппаратных комплексов для контроля технологической безопасности программ.

26

5.

Фаззеры программ

6.

Обфускаторы программ.

7.

Задача и цели обфускации.

8.

Оценка эффективности обфускации

9.

Способы и средства защиты ПО от несанк-ционированного копирования.

10. Защищенные операционные системы.

11. Обзор защищенных операционных систем семейства Linux.

12. Архитектура, назначе-ние и области применения ОС Специального

назначения.

13. Создание дистрибутива ОС Linux с повышенными требования к ее защищенности.

14. Пример построения мобильной защищенной операционной системы на

базе ОС Android

Практические задания:

1.

Провести тестирование программного обеспечения средств защиты информации.

2.

Провести контроль безопасности общего ПО.

3.

Подготовить реферат на тему: «Отечественные антивирусные комплексы»

27

Раздел 5. Исследование программного обеспечения на предмет отсутствия не декларированных возможностей

Теоретические вопросы

1.

Сертификация средств защиты информации по требования безопасности

информации.

2.

Проверка соответствия реальных и декларируемых функцио-нальных возможностей.

3.

Проверка отсутствия недекларируемых возможностей.

4.

Методы проведения испытаний.

5.

Документация, представляемая на ис-пытания.

6.

Контроль исходного состояния программного комплекса посредством утилиты «ФИКС».

7.

Статический анализ исходных текстов и исполняемых модулей ПО.

8.

Контроль полноты и отсутствия избыточности исходных текстов на уровне

файлов.

9.

Контроль соответствия исходных текстов ПО его объектному коду.

10. Контроль связей функциональных объектов по управлению информации.

11. Синтаксический контроль наличия заданных конструкций.

12. Формирование и анализ маршрутов выполнения функциональных объектов.

28

Раздел 6. Отечественные нормативные акты, регламентирующие деятельность в области защиты ПО

Теоретические вопросы:

1.

ФЗ «Об информации, информационных технологиях и о защите информации».

2.

ГОСТ Р ИСО/МЭК 15408-2013. ГОСТ Р ИСО/МЭК 18045-2013. ГОСТ Р

МЭК 61508-2012.

3.

ГОСТ Р 56939-2016. Руководящий документ ФСТЭК России «Защита от несанкционированного доступа к информации.».

4.

Приказ ФСТЭК России от 14 марта 2014 г. №31.

5.

Требования к средствам антивирусной защиты ФСТЭК России.

6.

Банк данных угроз безопасности информации ФСТЭК России.

Практические задания:

1.

Пользуясь информационными системами Гарант и/или Консультант Плюс

проанализировать следующие документы:

1) ФЗ «Об информации, информационных технологиях и о защите информации».

2) ГОСТ Р ИСО/МЭК 15408-2013. ГОСТ Р ИСО/МЭК 18045-2013. ГОСТ Р

МЭК 61508-2012.

3) ГОСТ Р 56939-2016. Руководящий документ ФСТЭК России «Защита от

несанкционированного доступа к информации.».

4) Приказ ФСТЭК России от 14 марта 2014 г. №31.

2.

Подготовить реферат на тему «Банк данных угроз безопасности информации

ФСТЭК России».

29

Раздел 7. Сетевая разведка

Теоретические вопросы:

1.

2.

3.

4.

5.

6.

7.

Пассивная сетевая разведка.

Простая сетевая разведка.

Активная сетевая разведка.

Открытые источники информации.

Сетевая разведка.

Активная фаза.

Сетевая разведка. Технические инструменты

Практические задания:

1.

Провести сетевую разведку предприятия. Рассмотреть вопросы:

a. WHOIS

b. DNS

c. Провайдер

d. Email-адресация

e. Хостинг

МДК. 02.02 Криптографическая защита информации

Раздел 1. Криптографическая защита информации

Теоретические вопросы:

Предмет и задачи криптографии.

Основные определения.

Требования к криптографическим системам защиты информации.

Реализация криптографических методов

Историческая справка об основных этапах развития криптографии как

науки.

6. Криптографические атаки.

7. Принцип Керкхоффса.

8. Вычисление по простейшей системе шифрования методом Цезаря.

9. Криптографический протокол.

10. Общая схема симметричного шифрования.

1.

2.

3.

4.

5.

30

11.

12.

13.

14.

15.

16.

17.

18.

19.

20.

21.

22.

23.

24.

25.

26.

27.

28.

29.

30.

31.

32.

33.

34.

35.

36.

37.

38.

39.

40.

41.

42.

43.

Методы шифрования с закрытым ключом. Методы замены.

Одноалфавитная замена.

Пропорциональные (монофонические) шифры.

Многоалфавитные подстановки.

Методы гаммирования.

Методы перестановки.

Понятие композиционного шифра.

Операции, используемые в блочных алгоритмах симметричного шифрования.

Структура блочного алгоритм симметричного шифрования.

Требования к блочному алгоритму шифрования.

Сеть Фейштеля

Основные сведения. Шифрование.

Структура DES.

Этапы криптографического преобразования по стандарту DES. Расшифрование.

Двухкратный DES и атака «встреча посередине».

Расшифрование.

Трехкратный DES.

Алгоритм Rijndael.

Режимы работы блочных алгоритмов.

Режим поблочной замены (ECB - Electronic CodeВook – электронная кодовая книга.

Режимы работы блочных алгоритмов.

CBC (Chipher Block Chaining) – режим сцепления блоков шифра.

Основные сведения. Структура раунда ГОСТ 28147-89.

Процедуры шифрования и расшифрования.

Основные режимы шифрования.

Режим простой замены.

Основные режимы шифрования.

Режимы гаммирования и гаммирования с обратной связью (режим с зацепление блоков).

Основные режимы шифрования.

Режим криптографического преобразования – выработка имитовставки.

Отличия алгоритмов шифрования по ГОСТ 28147-89 и DES.

Понятие хеш-функции.

Использование блочных алгоритмов шифрования для формирования

хеш-функции.

31

44. Образ алгоритмов формирования хеш-функции.

45. Поточные шифры.

46. Принципы использования генераторов псевдослучайных чисел при потоковом шифровании.

47. Линейный конгруэнтный генератор псевдослучайных чисел.

48. Метод Фибоначчи с запаздыванием.

49. Генератор псевдослучайных чисел на основе алгоритма BBS.

50. Сдвиговые регистры с обратной связью.

51. Период сдвигового регистра.

52. Линейный сдвиговый регистр с обратной связью.

53. Использование режимов OFB и CTR блочных шифров для получения

псевдослучайных чисел.

54. Алгоритм RC4. Этапы алгоритма.

55. Генераторы настоящих случайных чисел в криптографии.

56. Управление секретными ключами

57. Предпосылки создания методов шифрования с открытым ключом и основные определения.

58. Асимметричные криптоалгоритмы, Односторонние функции.

59. Использование асимметричных алгоритмов для шифрования.

60. Схема открытого шифрования. Цифровая подпись на основе алгоритмов

с открытым ключом.

61. Формирование секретных ключей с использованием асимметричных алгоритмов.

62. Схема формирования общего секретного ключа.

63. Требования к алгоритмам шифрования с открытым ключом.

64. Простые и составные числа.

65. Основная теорема арифметики.

66. Взаимно простые числа и функция Эйлера.

67. Арифметика остатков и теория сравнений.

68. Малая теорема Ферма.

69. Наибольший общий делитель.

70. Обобщенный алгоритм Евклида.

71. Инверсия по модулю m.

72. Алгоритм RSA. Основные сведения.

73. Этапы шифрования. Вопросы практического использования алгоритма

RSA.

74. Алгоритм Диффи-Хеллмана.

32

Основные сведения. Формирование общего ключа.

75. Вычисление по алгоритму. Вопросы практического использования алгоритма Диффи-Хеллмана.

76. Алгоритм Эль-Гамаля. Основные сведения.

77. Шифрование. Вычисление по алгоритму.

78. Криптографические системы на эллиптических кривых. Шифрование.

79. Вычисление по алгоритму. Возможные атаки при использовании алгоритмов асимметричного шифрования.

80. Атака "человек-в-середине".

81. Возможные атаки при использовании алгоритмов асимметричного шифрования.

82. Атака на основе выбранного открытого текста

83. Электронная подпись на основе алгоритма RSA.

84. Принцип создания и проверки подписи.

85. Вычисление и проверка цифровой подписи.

86. Цифровая под-пись на основе алгоритма Эль-Гамаля.

87. Стандарты на алгоритмы цифровой подписи.

88. Стандарт цифровой подписи DSS.

89. Стандарт цифровой подписи ГОСТ Р34.10-94.

90. Создание и проверка подписи по стандарту ГОСТ Р34.10-94.

91. Новый отечественный стандарт ЭЦП.

92. Управление открытыми ключами.

93. Основные идеи теории Шеннона, расчет энтропии и неопределенности

сообщений; норма языка, избыточность сообщений и расстояние единственности шифра.

94. Понятие совершенно секретной системы

Тестирование по разделу 1 №1.

1. Шифрование – это…

А) способ изменения сообщения или другого документа, обеспечивающее

искажение его содержимого

Б) совокупность тем или иным способом структурированных данных и комплексом аппаратно-программных средств

В) удобная среда для вычисления конечного пользователя

33

2. Кодирование – это…

А) преобразование обычного, понятного текста в код

Б) преобразование

В) написание программы

3. Что требуется для восстановления зашифрованного текста

А) ключ

Б) матрица

В) вектор

4. Когда появилось шифрование

А) четыре тысячи лет назад

Б) две тысячи лет назад

В) пять тысяч лет назад

5. Первым известным применением шифра считается

А) египетский текст

Б) русский

В) нет правильного ответа

6. Какую секретную информацию хранит Windows

А) пароли для доступа к сетевым ресурсам

Б) пароли для доступа в Интернет

В) сертификаты для доступа к сетевым ресурсам и зашифрованным данным на самом компьютере

7. Алфавит – это…

А) конечное множество используемых для кодирования информации знаков

Б) буквы текста

В) нет правильного ответа

8. Текст – это…

А) упорядоченный набор из элементов алфавита

Б) конечное множество используемых для кодирования информации знаков

В) все правильные

9. Примеры алфавитов:

А) Z256 – символы, входящие в стандартные коды ASCII и КОИ-8

Б) восьмеричный и шестнадцатеричный алфавиты

В) АЕЕ

10. Шифрование – это…

34

А) преобразовательный процесс исходного текста в зашифрованный

Б) упорядоченный набор из элементов алфавита

В) нет правильного ответа

11. Дешифрование – это…

А) на основе ключа шифрованный текст преобразуется в исходный

Б) пароли для доступа к сетевым ресурсам

В) сертификаты для доступа к сетевым ресурсам и зашифрованным данным на

самом компьютере

12. Криптографическая система представляет собой…

А) семейство Т преобразований открытого текста, члены его семейства индексируются символом k

Б) программу

В) систему

13. Пространство ключей k – это…

А) набор возможных значений ключа

Б) длина ключа

В) нет правильного ответа

14. Криптосистемы разделяются на:

А) симметричные

Б) ассиметричные

В) с открытым ключом

15. Сколько используется ключей в симметричных криптосистемах для

шифрования и дешифрования

А) 1

Б) 2

В) 3

16. Сколь ключей используется в системах с открытым ключом

А) 2

Б) 3

В) 1

17. Какие ключи используются в системах с открытым ключом

А) открытый

Б) закрытый

В) нет правильного ответа

18. Как связаны ключи друг с другом в системе с открытым ключом

35

А) математически

Б) логически

В) алгоритмически

19. Электронной подписью называется…

А) присоединяемое к тексту его криптографическое преобразование

Б) текст

В) зашифрованный текст

20. Криптостойкость – это…

А) характеристика шрифта, определяющая его стойкость к дешифрованию

без знания ключа

Б) свойство гаммы

В) все ответы верны

21. Показатели криптостойкости:

А) количество всех возможных ключей

Б) среднее время, необходимое для криптоанализа

В) количество символов в ключе

22. Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

А) знание алгоритма шифрования не должно влиять на надежность защиты

Б) структурные элементы алгоритма шифрования должны быть неизменными

В) не должно быть простых и легко устанавливаемых зависимостью между

ключами последовательно используемыми в процессе шифрования

23. Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

А) длина шифрованного текста должна быть равной лине исходного текста

Б) зашифрованное сообщение должно поддаваться чтению только при наличии ключа

В) нет правильного ответа

24. Основные современные методы шифрования:

А) алгоритма гаммирования

Б) алгоритмы сложных математических преобразований

В) алгоритм перестановки

36

25. Символы исходного текста складываются с символами некой случайной

последовательности – это…

А) алгоритм гаммирования

Б) алгоритм перестановки

В) алгоритм аналитических преобразований

26. Символы оригинального текста меняются местами по определенному

принципу, являющемуся секретным ключом – это…

А) алгоритм перестановки

Б) алгоритм подстановки

В) алгоритм гаммрования

27. Самой простой разновидность подстановки является

А) простая замена

Б) перестановка

В) простая перестановка

28. Из скольки последовательностей состоит расшифровка текста по таблице Вижинера

А) 3

Б) 4

В) 5

29. Какие таблицы Вижинера можно использовать для повышения стойкости шифрования

А) во всех (кроме первой) строках таблицы буквы располагаются в произвольном порядке

Б) в качестве ключа используется случайность последовательных чисел

В) нет правильного ответа

30. В чем суть метода перестановки

А) символы шифруемого текста переставляются по определенным правилам внутри шифруемого блока символов

Б) замена алфавита

В) все правильные

31. Сколько существует способов гаммирования

А) 2

Б) 5

В) 3

32. Чем определяется стойкость шифрования методом гаммирования

37

А) свойством гаммы

Б) длина ключа

В) нет правильного ответа

33. Что может использоваться в качестве гаммы

А) любая последовательность случайных символов

Б) число

В) все ответы верны

34. Какой метод используется при шифровании с помощью аналитических

преобразований

А) алгебры матриц

Б) матрица

В) факториал

35. Что используется в качестве ключа при шифровании с помощью аналитических преобразований

А) матрица А

Б) вектор

В) обратная матрица

36. Как осуществляется дешифрование текста при аналитических преобразованиях

А) умножение матрицы на вектор

Б) деление матрицы на вектор

В) перемножение матриц

37. Комбинации комбинированного метода шифрования:

А) подстановка+гаммирование

Б) гаммирование+гаммирование

В) подстановка+перестановка

38. Для чего использовался DES-алгоритм из-за небольшого размер ключа

А) закрытия коммерческой информации

Б) шифрования секретной информации

В) нет правильного ответа

39. Основные области применения DES-алгоритма

А) хранение данных на компьютере

Б) электронная система платежей

В) аутентификация сообщений

38

40. Когда был введен в действие ГОСТ 28147-89

А) 1990

Б) 1890

В) 1995

41. Достоинства ГОСТа 28147-89

А) высокая стойкость

Б) цена

В) гибкость

42. Чем отличается блок-схема алгоритма ГОСТ от блок-схемы DES-алгоритма

А) отсутствием начальной перестановки и числом циклов шифрования

Б) длиной ключа

В) методом шифрования

43. Ключ алгоритма ГОСТ – это…

А) массив, состоящий из 32-мерных векторов

Б) последовательность чисел

В) алфавит

44. Какой ключ используется в шифре ГОСТ

А) 256-битовый

Б) 246-битовый

В) 356-битовый

45. Примеры программных шифраторов:

А) PGP

Б)BestCrypt 6.04

В) PTR

46. Плюсы программных шифраторов:

А) цена

Б) гибкость

В) быстродействие

47. УКЗД – это…

А) устройство криптографической защиты данных

Б) устройство криптографической заданности данных

В) нет правильного ответа

48. Блок управления – это…

39

А) основной модуль шифратора, который «заведует» работой всех остальных

Б) устройство криптографической заданности данных

В) проходной шифратор

49. Вычислитель – это…

А) набор регистров, сумматоров, блоков подстановки, связанных собой шинами передачи данных

Б) файлы, использующие различные методы кэширования

В) язык описания данных

50. Блок управления – это…

А) аппаратно реализованная программа, управляющая вычислителем

Б) язык описания данных

В) процесс определения отвечает на текущее состояние разработки требованиям

данного этапа

51. Какой шифратор можно использовать для защиты передаваемой в Сеть

информации

А) обычный шифратор

Б) проходной шифратор

В) табличный шифратор

52. Египетский текст дотировался примерно…

А) 1900 г. д. н.э.

Б) 1890 г. д. н.э.

В) 1990 г.

53. Один из самых известных методов шифрования носит имя…

А) Цезаря

Б) Гейца

В) Вижинера

54. Из каких структурных единиц состоит шифропроцессор

А) вычислитель

Б) блок управления

В) буфер ввода-вывода

55. Криптографические действия выполняет…

А) вычислитель

Б) буфер ввода-вывода

В) блок управления

40

56. Наиболее известные разновидности полиалфавита:

А) одноконтурные

Б) многоконтурные

В) поликрнтурные

57. Зашифрованный файл, хранящийся на логическом диске, который подключается к системе как еще один логический диск – это…

А) виртуальный контейнер

Б) файл

В) программа

58. Устройство, дающее статически случайный шум – это…

А) генератор случайных чисел

Б) контроль ввода на компьютер

В) УКЗД

59. Какие дополнительные порты ввода-вывода содержит УКЗД:

А) COM

Б) USB

В) FGR

60. Сколько существует перестановок в стандарте DES

А) 3

Б) 4

В) 2

61. Какие перестановки существуют в стандарте DES

А) простые

Б) расширенные

В) сокращенные

62. Как называется модификация DESa

А) Triple Des

Б) М-506

В) Deh

41

Тестирование по разделу 1 №2.

Какова цель использования генераторов псевдослучайных чисел при поточном

шифровании?

формирование открытых ключей

защита информации от всех случайных или преднамеренных изменений

(Правильный ответ) получение «бесконечной » гаммы (ключевой

последовательности), располагая относительно малой длиной самого секретного ключа

защита информации от случайных помех при передаче и хранении

сжатие информации

Чем определяется разрядность сдвигового регистра с обратной связью?

скоростью работы регистра

температурой окружающей среды

количеством входов в устройстве генерации функции обратной

связи

(Правильный ответ) количеством бит, которое может одновременно храниться в регистре сдвига

Математическая функция, которую относительно легко вычислить, но трудно

найти по значению функции соответствующее значение аргумента, называется в

криптографии

функцией Диффи-Хеллмана

(Правильный ответ) односторонней функцией

функцией Эйлера

криптографической функцией

Алгоритм ГОСТ 28147-89 является

алгоритмом вычисления функции хеширования

блочным алгоритмом асимметричного шифрования

42

(Правильный ответ) блочным алгоритмом симметричного шифрования

алгоритмом формирования электронной цифровой подписи

Что является особенностью использования режима CBС блочного шифра?

одинаковые сообщения при использовании разных векторов инициализации преобразуются в одинаковый шифротекст

сообщение, зашифрованное в данном режиме, можно расшифровать, выбирая блоки шифротекста в произвольном порядке

одинаковые блоки исходного текста преобразуются в одинаковый

шифротекст

этот режим работает очень медленно, что практически не позволяет использовать его для обработки больших (> 1 Кбайт) исходных сообщений

(Правильный ответ) сообщение, зашифрованное в данном режиме, можно расшифровать только последовательно, начиная с

первого блока

Чему равен результат выполнения побитовой операции «сумма по модулю 2» для

шестнадцатеричных чисел 0В5 и 37? Варианты ответов представлены в двоичной

системе счисления

Примечание: десятичные или шестнадцатеричные числа необходимо сначала перевести в двоичный вид

01100110

0101

10100011

01000101

(Правильный ответ) 10000010

00111101

В системе связи, применяющей шифр Эль-Гамаля, пользователь 1 желает передать

сообщение m пользователю 2 Найдите недостающие параметры при следующих

заданных параметрах P = 19, A = 2, Х2 = 3, k = 5, m = 10

Y2 =7, r=12, e=15

43

Y2 =7, r=13, e=15

(Правильный ответ) Y2 =8, r=13, e=6

Y2 =9, r=13, e=6

Y2 =8, r=12, e=6

Y2 =8, r=13, e=15

Какой язык обладает минимальной избыточностью сообщений?

Язык, в котором только два символа

Язык, в котором некоторые символы гораздо вероятнее других

Язык, в котором как можно больше символов

(Правильный ответ) Язык, в котором все символы равновероятны и могут встречаться в сообщениях независимо друг от друга

в любом порядке

Может ли шифр с конечным ключом быть совершенным?

да, если это алгоритм шифрования с открытым ключом

в зависимости от параметров шифра

(Правильный ответ) нет

да

Рассмотрим источник информации, формирующий сообщение из конечного множества возможных символов (дискретный источник информации) Чему равно минимальное количество символов, образующих алфавит?

3

1

33

32

4

(Правильный ответ) 2

16

44

Что общего имеют все методы шифрования с закрытым ключом?

в них для шифрования информации используется один ключ, а для

расшифрования – другой ключ

в них входной поток исходного текста делится на блоки, в каждом

из которых выполняется перестановка символов

в них для операций шифрования и расшифрования используется

два разных ключа – открытый и закрытый

(Правильный ответ) в них для шифрования и расшифрования информации используется один и тот же ключ

Что общего имеют все методы шифрования с закрытым ключом?

в них входной поток исходного текста делится на блоки, в каждом

из которых выполняется перестановка символов

в них производится сложение символов исходного текста и ключа

по модулю, равному числу букв в алфавите

в них для шифрования информации используется один ключ, а для

расшифрования – другой ключ

(Правильный ответ) в них для шифрования и расшифрования информации используется один и тот же ключ

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 2» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Для каждого из шести сообщений, записанных в левом столбце, найдите соответствующий результат вычисления хеш-функции из правого столбца Все сообщения и значения хеш-функции

представлены в шестнадцатеричном формате

Сообщения

Значения хеш-функции

а) 34 0A9 0B6

б) 32 7F 0B3

в) 1A 0B4 96

г) 0D2 0C1 0B2

д) 0E4 36 29

е) 21 0AE 54

45

а) 38

б) 2B

в) 0DB

г) 0A1

д) 0FB

е) 0FE

a-е, б-д, в-г, г-в, д-б, е-а

a-д, б-а, в-в, г-б, д-г, е-е

a-д, б-а, в-е, г-г, д-б, е-в

a-д, б-а, в-г, г-е, д-б, е-в

(Правильный ответ) a-б, б-е, в-а, г-г, д-д, е-в

Подписи, созданные с использованием стандарта ГОСТ Р3410-94, являются рандомизированными, так как …

(Правильный ответ) для одинаковых сообщений с использованием одного и того же закрытого ключа каждый раз будут создаваться разные подписи

для разных сообщений с использованием разных закрытых ключей

каждый раз будут создаваться разные подписи

для одинаковых сообщений с использованием разных закрытых

ключей каждый раз будут создаваться разные подписи

для разных сообщений с использованием одного и того же закрытого ключа каждый раз будут создаваться разные подписи

Для чего предназначен алгоритм Блюм-Блюма-Шуба (BBS)?

(Правильный ответ) для генерации псевдослучайных чисел

для сжатия информации

для формирования открытых ключей

для формирования хеш-кода

46

Какие алгоритмы не предназначены для генерации псевдослучайных чисел?

алгоритм с использованием сдвиговых регистров с обратной связью

(Правильный ответ) ГОСТ 28147-89

RC4

(Правильный ответ) DES

Выберите вариант ответа, содержащий только простые числа

(Правильный ответ) 2, 5, 19, 37, 59, 101

2, 7, 17, 37, 57, 107

2, 5, 19, 37, 59, 133

3, 7, 19, 39, 59, 101

Кто предложил реализацию совершенно секретной системы, называемую в настоящее время одноразовой лентой или одноразовым блокнотом?

К Шеннон

(Правильный ответ) Г Вернам

Л Альберти

Б Виженер

Выберите вариант ответа, содержащий только взаимно простые числа

7, 27, 77, 147

5, 9, 27, 54

(Правильный ответ) 3, 7, 25, 38

4, 7, 16, 59

47

Выберите вариант ответа, содержащий только взаимно простые числа

(Правильный ответ) 4, 7, 15, 59

5, 9, 27, 54

7, 27, 77, 147

3, 5, 19, 38

Что такое «минимальное кодовое расстояние»?

характеристика помехоустойчивого кода, показывающая,

насколько увеличена длина кодового слова по сравнению с обычным непомехоустойчивым кодом

число разрядов двух кодовых слов, в которых они различны

число контрольных разрядов в кодовом слове

(Правильный ответ) наименьшее из всех расстояний по Хэммингу для любых пар различных кодовых слов, образующих код

Как называется метод шифрования, в котором входной поток исходного текста делится на блоки, в каждом из которых выполняется перестановка символов?

шифр асимметричного преобразования

шифр замены

шифр многоалфавитной подстановки

(Правильный ответ) шифр перестановки

Алгоритмы шифрования с открытым ключом по-другому называются

симметричными алгоритмами шифрования

односторонними алгоритмами шифрования

помехоустойчивыми алгоритмами шифрования

(Правильный ответ) асимметричными алгоритмами шифрования

48

Чему равен результат выполнения операции циклического сдвига влево на 5 разрядов для шестнадцатеричного числа 0В5? Варианты ответов представлены в двоичной системе счисления

11001010

10011011

(Правильный ответ) 10110110

11101001

10010101

01010101

Укажите требования к алгоритмам шифрования с открытым ключом

(Правильный ответ) вычислительно легко зашифровать сообщение открытым ключом

(Правильный ответ) вычислительно легко расшифровать сообщение, используя закрытый ключ

(Правильный ответ) вычислительно невозможно, зная открытый

ключ, определить соответствующий закрытый ключ

(Правильный ответ) вычислительно невозможно, зная только открытый ключ и зашифрованное сообщение, восстановить исходное

сообщение

Какие существуют алгоритмы генерации псевдослучайных чисел?

ГОСТ 28147-89

(Правильный ответ) алгоритм с использованием сдвиговых регистров с обратной связью

(Правильный ответ) RC4

DES

49

Чему равна сумма по модулю 28 десятичных чисел 250 и 191? Варианты ответов

представлены в двоичной системе счисления

Примечание: десятичные или шестнадцатеричные числа необходимо сначала перевести в двоичный вид

11101100

10111010

01010011

(Правильный ответ) 10111001

01110110

01000001

Для чего предназначен алгоритм RC4?

для формирования открытых ключей

для формирования хеш-кода

для сжатия информации

(Правильный ответ) для генерации псевдослучайных чисел

Вычислите последовательность из четырех чисел, генерируемую по методу BBS,

начиная с x1, при следующих исходных данных: x=5,p=7,q=19

(Правильный ответ) x1=16, x2=123, x3=100, x4=25

x1=25, x2=93, x3=4, x4=16

x1=16, x2=123, x3=100, x4=4

x1=93, x2=4, x3=16, x4=123

Определите последовательность из первых четырех чисел, вырабатываемых линейным конгруэнтным генератором псевдослучайных чисел для следующих параметров генератора: а =11, b =3 и c = 31 (k0 принять равным 0)

k1=5, k2=27, k3=21, k4=17

k1=3, k2=36, k3=399, k4= 4392

k1=3, k2=5, k3=27, k4=20

(Правильный ответ) k1=3, k2=5, k3=27, k4=21

50

Для чего используются в криптографии сдвиговые регистры с обратной связью?

для сжатия информации

для формирования открытых ключей

для формирования хеш-кода

(Правильный ответ) для генерации псевдослучайных чисел

Как называется преобразование информации с целью защиты от несанкционированного доступа, аутентификации и защиты от преднамеренных изменений?

(Правильный ответ) криптографическое шифрование

компрессия

помехоустойчивое кодирование

эффективное кодирование

Кем было выполнено доказательство существования абсолютно стойких криптографических алгоритмов?

Б Паскалем

Б Шнайером

Г Вернамом

(Правильный ответ) К Шенноном

Алгоритм DES является

(Правильный ответ) блочным алгоритмом симметричного шифрования

блочным алгоритмом асимметричного шифрования

алгоритмом формирования электронной цифровой подписи

алгоритмом вычисления функции хеширования

51

Выберите вариант ответа, содержащий только взаимно простые числа

7, 27, 77, 147

(Правильный ответ) 5, 19, 49, 64

5, 7, 15, 58

5, 9, 27, 54

Абоненты некоторой сети применяют цифровую подпись по стандарту ГОСТ

Р3410-94 с общими параметрами p = 47, q = 23, a = 2 Найдите открытый ключ абонента Петрова и вычислите его цифровую подпись для Х = 8, k = 7, h = 10

Y = 20, r = 11, s = 20

Y = 20, r = 11, s = 21

Y = 21, r = 11, s = 21

(Правильный ответ) Y = 21, r = 11, s = 20

Какие операции применяются обычно в современных блочных алгоритмах симметричного шифрования?

(Правильный ответ) сложение по модулю 2

нахождение остатка от деления на большое простое число

(Правильный ответ) замена бит по таблице замен

(Правильный ответ) перестановка бит

возведение в степень

Для решения каких задач может использоваться алгоритм Диффи-Хеллмана?

шифрования сообщений

формирования хеш-значений

формирования электронной цифровой подписи

(Правильный ответ) формирования общих секретных ключей

52

Пусть каждые три бита входного сообщения заменяются по следующей таблице

замен:

Выполните разбиение исходного сообщения на блоки по три бита и произведите

поблочную замену для сообщения, представленного в цифровом

виде: 3200(10) Варианты ответов представлены в двоичной системе счисления

0101 0011 0000

0000 0111 1100

0010 1000 1010

(Правильный ответ) 0010 0001 1011

1101 1110 1010

1101 1000 0100

Зашифруйте сообщение m шифром Вернама с ключом k:

m = 1010101010, k = 0111001011

(Правильный ответ) 1101100001

0101111110

1101111000

1101110101

1001000110

1111000101

В чем заключается общая идея помехоустойчивого кодирования?

(Правильный ответ) из всех возможных кодовых слов считаются

допустимыми не все, а лишь некоторые

уменьшается избыточность передаваемых сообщений

производится преобразование информации с целью сокрытия ее

смысла

53

из всех допустимых кодовых слов считаются возможными не все,

а лишь некоторые

Как называется режим использования блочного шифра, в котором каждый блок

исходных данных шифруется независимо от остальных блоков с применением одного и того же ключа шифрования?

режим создания хеш-кода

режим формирования электронной цифровой подписи

(Правильный ответ) режим простой поблочной замены

режим сцепления блоков шифра

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 2» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Для каждого из шести сообщений, записанных в левом столбце, найдите соответствующий результат вычисления хеш-функции из правого столбца Все сообщения и значения хеш-функции

представлены в шестнадцатеричном формате

Сообщения

Значения хеш-функции

а) 5E 11 2C

б) 67 6D 7F

в) 29 73 7F

г) 38 8C 99

д) 72 46 42

е) 41 1E 0AB

а) 75

б) 2D

в) 25

г) 76

д) 63

е) 0F4

a-д, б-а, в-е, г-г, д-б, е-в

54

a-д, б-а, в-г, г-е, д-б, е-в

a-е, б-д, в-г, г-в, д-б, е-а

(Правильный ответ) a-д, б-а, в-в, г-б, д-г, е-е

a-б, б-е, в-а, г-г, д-д, е-в

Какой шифр называется совершенным?

(Правильный ответ) шифр называется совершенным, если анализ

зашифрованного текста не может дать никакой информации об открытом тексте, кроме, возможно, его длины

шифр называется совершенным, если в пространстве возможных

ключей шифра не менее 210 «надежных» ключей

шифр называется совершенным, если в алгоритме шифрования используется не более четырех простейших операций

шифр называется совершенным, если знание шифротекста сообщения предоставляет некоторую информацию относительно соответствующего открытого текста

Как называется генератор псевдослучайных чисел, который для вычисления очередного числа ki использует формулу:

ki = (a * ki-1 +b) mod c

где а, b, с — некоторые константы, a ki-1— предыдущее псевдослучайное число?

генератор на основе алгоритма BBS

генератор с квадратичным остатком

(Правильный ответ) линейный конгруэнтный генератор

генератор по методу Фибоначчи с запаздываниями

55

пусть известно, что некоторый источник сообщений может генерировать только

два разных сообщения Вероятность появления первого сообщения р(m1)=0, а вероятность второго сообщения р(m2)=1 Определите энтропию Н источника сообщений

Н = 0,25

Н=1

Н = 0, 8

(Правильный ответ) Н = 0

Н 0,47

Н 0,73

Кто из перечисленных ученых ввел понятие энтропии как меры неопределенности

для

исследования совершенно-секретных систем?

Б Паскаль

Б Виженер

Л Альберти

(Правильный ответ) К Шеннон

Определите последовательность из первых четырех чисел, вырабатываемых линейным конгруэнтным генератором псевдослучайных чисел для следующих параметров генератора: а =11, b =7 и c = 16 (k0 принять равным 0)

k1 = 7; k2 = 4; k3=2; k4= 8

(Правильный ответ) k1 = 7; k2 = 4; k3=3; k4= 8

k1 = 4; k2=3; k3= 8; k4 = 15

k1 = 7; k2 = 4; k3=3; k4= 9

56

Каким образом в пропорциональных или монофонических шифрах уравнивается

частота появления зашифрованных знаков?

для замены символов исходного текста используется не один, а несколько алфавитов

совместно с заменой применяется перестановка символов

(Правильный ответ) для знаков встречающихся часто, используется относительно большое число возможных эквивалентов для замены; для менее используемых исходных знаков используется

один или два эквивалента

это связано с тем, что в качестве замены символам обычно выбираются числа

Что является особенностью использования режима гаммирования блочного

шифра, определяемого ГОСТ 28147-89?

сообщение, зашифрованное в данном режиме, можно расшифровать только последовательно, начиная с первого блока

одинаковые блоки исходного текста преобразуются в одинаковый

шифротекст

(Правильный ответ) этот режим можно использовать для шифрования данных с размером, не кратным размеру блока (64 битам)

одинаковые сообщения при использовании разных векторов инициализации преобразуются в одинаковый шифротекст

этот режим работает очень медленно, что практически не позволяет использовать его для обработки больших (> 1 Кбайт) исходных сообщений

Вычислите последовательность из четырех чисел, генерируемую по методу BBS,

начиная с x1, при следующих исходных данных: x=2,p=7,q=11

(Правильный ответ) x1=16, x2=25, x3=9, x4=4

x1=4, x2=16, x3=25, x4=9

x1=71, x2=36, x3=64, x4=15

x1=71, x2=36, x3=64, x4=16

57

В системе связи, применяющей шифр Эль-Гамаля, пользователь 1 желает передать

сообщение m пользователю 2 Найдите недостающие параметры при следующих

заданных параметрах P = 19, A = 7, Х2 = 8, k = 5, m = 10

Y2 =11, r=12, e=13

Y2 =10, r=12, e=11

Y2 =12, r=11, e=13

Y2 =11, r=11, e=11

(Правильный ответ) Y2 =11, r=11, e=13

Y2 =10, r=11, e=11

Каков размер входного блока обрабатываемой информации при использовании алгоритма DES?

48 бит

(Правильный ответ) 64 бита

56 байт

48 байт

56 бит

128 байт

128 бит

64 байта

Вычислите последовательность из четырех чисел, генерируемую по методу Фибоначчи с запаздыванием, начиная с kа, при следующих исходных данных: a = 4, b =

1, k0=0,6; k1=0,3; k2=0,7; k3=0,9

k4=0,6, k5=0,4, k6=0,9, k7=0,1

k4=0,7, k5=0,6, k6=0,1, k7=0,2

k4=0,6, k5=0,4, k6=0.9, k7=0,5

(Правильный ответ) k4=0,7, k5=0,6, k6=0,1, k7=0,8

58

Для решения задачи обнаружения искажений в зашифрованном массиве данных

предусмотрен режим

(Правильный ответ) выработки имитовставки

подстановки

гаммирования

простой замены

операции сложения по модулю 2

Односторонние функции, то есть функции, которые относительно легко вычислить, но практически невозможно найти по значению функции соответствующее

значение аргумента, можно использовать для

шифрования сообщений

(Правильный ответ) формирования хеш-кодов

контроля и исправления ошибок при передаче информации

формирования цифровой подписи

Какими свойствами должен обладать генератор псевдослучайных чисел (ГПСЧ)

для использования в криптографических целях?

период порождаемой последовательности должен быть как можно

меньше

вероятности порождения различных значений ключевой последовательности должны как можно больше отличаться друг от друга

(Правильный ответ) период порождаемой последовательности

должен быть очень большой

(Правильный ответ) вероятности порождения различных значений ключевой последовательности должны быть равны

Вычислите последовательность из четырех чисел, генерируемую по методу Фибоначчи с запаздыванием, начиная с k4, при следующих исходных данных: a = 4, b =

2, k0=01; k1=03; k2=05; k3=09

59

k4=06, k5=04, k6=09, k7=01

(Правильный ответ) k4=06, k5=04, k6=09, k7=05

k4=07, k5=06, k6=01, k7=02

k4=07, k5=06, k6=01, k7=08

Для сжатия данных используется код Хаффмана Имеется таблица, в которой сопоставлены все возможные символы источника и соответствующие им кодовые

слова кода Хаффмана

СимволS1S2S3S4S5Код10100010100011

Какой из символов источника информации имеет самую большую вероятность

возникновения?

S3

(Правильный ответ) S1

S2

S4

S5

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 2» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Для каждого из шести сообщений, записанных в левом столбце, найдите соответствующий результат вычисления хеш-функции из правого столбца Все сообщения и значения хеш-функции

представлены в шестнадцатеричном формате

Сообщения

Значения хеш-функции

а) 0A4 93 0C2

б) 62 62 47

в) 38 0B5 71

г) 29 81 25

д) 40 46 23

е) 72 0E1 56

60

а) 0С5

б) 25

в) 8D

г) 0FC

д) 47

е) 0F5

a-б, б-е, в-а, г-г, д-д, е-в

a-д, б-а, в-г, г-е, д-б, е-в

a-д, б-а, в-е, г-г, д-б, е-в

a-д, б-а, в-в, г-б, д-г, е-е

(Правильный ответ) a-е, б-д, в-г, г-в, д-б, е-а

Для решения каких задач может использоваться алгоритм Эль-Гамаля?

(Правильный ответ) шифрования сообщений

(Правильный ответ) формирования электронной цифровой подписи

(Правильный ответ) формирования общих секретных ключей

формирования хеш-значений

Пусть пользователь А хочет передать пользователю Б сообщение m=10, зашифрованное с помощью алгоритма RSA Пользователь Б имеет следующие параметры: P=7, Q=17, d=53 Вычислите значение с зашифрованного сообщения

(Правильный ответ) c=40

с=42

с=43

с=41

61