Avaya Aura® 7.0

реклама

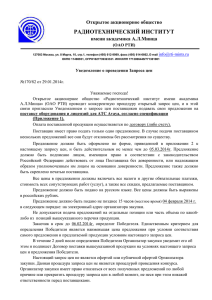

Avaya Aura® 7.0 - Avaya Aura ® Core © 2015 Avaya Inc. Avaya – Confidential & Proprietary Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy Do not duplicate, publish or distribute further without the express written permission of Avaya. 11 О чём пойдёт речь? 2 Повестка дня: Обзор Avaya Aura ® 7.0 Ёмкости систем Avaya Aura ® 7.0 Avaya Aura ® Appliance Virtualization Platform Эволюция Midsize Enterprise в Avaya Aura ® 7.0 Avaya Aura ® System Manager 7.0 Avaya Aura ® Media Server 7.7 Avaya Aura ® Communication Manager Avaya Aura ® Session Manager Avaya Aura ® Presence Services Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 3 Avaya Aura® 7.0 – Обзор 4 Зачем обновляться до Avaya Aura® 7.0? Ключевые возможности Media Server позволяет значительно уменьшить footprint аппаратной части решений Уменьшение TCO с помощью единого, централизованного инструмента управления приложениями Avaya Aura® Возможность увеличить ёмкость систем ME Лёгкий путь к поддержанию решений Aura® в актуальном состоянии Уменьшенные аппаратные требования в режиме внедрения Virtual Appliance Поддержка пользователей с множественными SIP устройствами с доступом к всему функционалу для мобильных устройств + Дополнительные улучшения в области безопасности Возможность разделить управляющий трафик и пользовательский трафик Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy ++ Большое количество улучшений пользовательских функций 5 Avaya Aura® 7.0 Продукты/Приложения, включённые в Avaya Aura® 7.0 Product/Application Session Manager (SM) Communication Manager (CM) Branch Gateways (BGW) Presence Services (PS) System Manager (SMGR) (including Solution Deployment Manager) Utility Services (US) Application Enablement Services (AES) Appliance Virtualization Platform (AVP) Media Server WebLM Business Commitment Завершено Beta Trial 11 мая 2015 Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 6 Release 7.0 7.0 7.0 7.0 7.0 7.0 7.0 7.0 7.7 7.0 General Availability Планируется 24 августа 2015 Avaya Aura® 7.0 – Ёмкость систем 7 Платформа Avaya Aura® Avaya Avaya Aura® Communicator System Manager Portfolio Avaya Scopia® Desktop and Mobile Clients Applications Avaya Aura Presence Services Avaya Aura Messaging Avaya Aura Contact Center Avaya Aura Experience Portal Avaya Aura® Session Manager Applications and Snap-Ins Applications and Snap-Ins Avaya Engagement Development Platform Avaya Session Boarder Controller for Enterprise SIP PSTN Trunks TDM Trunks Avaya Aura Conferencing AES Avaya SIP endpoints 3rd Party PBXs Aura® Avaya for Survivable Remote Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy Avaya CS 1000 Avaya Aura® Communication Manager Avaya G Series Gateway Avaya Aura® Media Server NEW! 8 Расширение платформы Avaya Aura® 7.0 Увеличенная ёмкость SIP абонентов: до 250K SIP пользователей и 350K SIP устройств – Ядро Avaya Aura поддерживает до 250K SIP пользователей и 350K SIP устройств. (Увеличено с 125K) – Поддержка до 28 серверов Session Managers (с 12). Увеличено количество серверов Branch Session Manager (BSMs) до 500 – Суммарное количество серверов Branch Session Manager (BSM) увеличивается до 500 (с 250). – Для поддержки 500 SIP выносов потребуется минимум 2 сервера CM, каждый из которых поддерживает до 250 выносов (CM LSP) Увеличена ёмкость каждого сервера Branch Session Manager * – BSM поддерживает до 1000 SIP пользователей (на S8300E) и 5000 SIP пользователей (на CSR2, или аналогичном сервере). – Текущие ёмкости Branch Session Manager будут расширены, чтобы соответствовать аналогичным ёмкостям H.323 абонентов. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 9 Ёмкости Communication Manager/AAMS Сервер Ёмкость # Avaya Aura® Media Server Instances per CM 250 (в дополнение к 250 Gx50 шлюзам) Announcement ports per Avaya Aura® Media Server “Неограниченно” вплоть до количества лицензированных каналов AAMS. Announcement ports per Gx50 Gateway Announcement Playback Time with AAMS 31 Announcement Playback Time with Gx50 45 мин, или 250 мин (G450), в зависимости от количества памяти. 60 мин для плат VAL. Неограниченно (зависит от ёмкость жёсткого диска сервера AAMS). Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 10 Avaya Aura® 7.0 – Appliance Virtualization Platform 11 Варианты виртуализации Avaya Aura® 7.0 Avaya Supplied Server Customer Supplied Server Virtualized Environment Customer Supplied Server and VMware Collaboration Pod Avaya Supplied Voice/Data Bundle, including VMware Note: Поддержка Aura 7 на CPOD будет позже 7.0 GA Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 12 Virtual Appliance Avaya supplied server and VMware Гибкая модель Appliance Model Приложения Avaya могут устанавливаться в зависимости от потребностей конечного заказчика Data Center: одно приложение на сервер для максимальной масштабируемости SM Высокие ёмкости, одно приложение на сервере Branch Office: гибкое внедрение приложений с адаптируемыми потребностями в ресурсах (Flexible footprint) LSP BSM AES AAMS Решение Branch office: с Media Server нет потребности в аппаратных шлюзах. Appliance Model = Avaya Supplied Server, Avaya Supplied VMware, Avaya Supplied Applications Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 13 Виртуализация в модели Appliance model Определение: Термин «appliance» описывает ситуацию, в которой Avaya поставляет сервер, гипервизор (VMware) и приложения. Гипервизор System Platform заменяется основанным на VMware продуктом: Appliance Virtualization Platform (AVP) Utility Services with Services Port VM App A App B ESXi (VMware vSphere) Appliance Virtualization Platform Avaya Aura® 6.x с System Platform Avaya Aura® 7 Xen Hypervisor для виртуализации Гипервизор VMware Common Services (CDOM) Большая часть функциональности обеспечивается Solution Deployment Manager (компонент System Manager), или остальным функционалом System Manager Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 14 Appliance Virtualization Platform (AVP) Обзор – Основан на OEM версии VMware (ESXi 5.5) – Существующие инсталляции System Platform мигрируют на Avaya Aura® 7.0. Session Manager также мигрирует на платформу VMware. – Управление AVP производится с помощью инструментов Avaya (System Manager) – vCenter не поставляется и не поддерживается в версии 7.0. Шаблоны заменяются набором приложений – Пользователи вольны выбирать любые наборы приложений на серверах Avaya, если серверы обладают достаточным количеством ресурсов – Конфигураторы помогут подобрать соответствующее программное/аппаратное обеспечение Лёгкость поддержки – Поскольку приложения более не собраны в “шаблоны”, уменьшаеются зависимости между приложениями и платформой. Поддерживаемые серверы – Common Server 1 и 2 – Embedded Servers S8300D и S8300E Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 15 Virtual Appliance vs. Virtualized Environment Элемент Virtual Appliance Virtualized Environment Сервер: Поставляется Avaya (Common Servers are preloaded with AVP, Embedded Servers are shipped without AVP preloaded) Предоставляется заказчиком Гипервизор Поставляется Avaya: Appliance Virtualization Platform (AVP) – гипервизор, основанный на OEM версии VMware (ESXi 5.5) Vmware, предоставляется заказчиком (ESXi 5.0, 5.1 or 5.5) Лицензии VMware Включены в предложение Avaya Предоставляются заказчиком Управление Solution Deployment Manager (part of System Manager) vCenter is not required or supported with Release 7.0 VMware vCenter Solution Deployment Manager может использоваться для внедрения и конфигурации продуктов Avaya Потребность в обучении VMware нет Сертификация VMware требуется для поддержки инфраструктуры заказчика Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 16 Встраиваемые серверы: S8300D vs. S8300E Сервер S8300E поддерживает следующие варианты разворачивания: Embedded Main US CM Embedded Survivable Remote CMM SAL US Appliance Virtualization Platform • CM BSM SAL Appliance Virtualization Platform Вариант Embedded Main включает Utility Services (US), Communication Manager (CM), Communication Manager Messaging (CMM) и SAL (CMM опционален) • Embedded Survivable Remote включает Utility Services (US), Branch Session Manager (BSM), Communication Manager Messaging (CMM) и SAL Сервер S8300D поддерживает следующие варианты разворачивания: Embedded Main US CM Embedded Survivable Remote CMM US Appliance Virtualization Platform • CM BSM Appliance Virtualization Platform Поддерживает аналогичные модели внедрения, как и S8300E за следующим исключением: ограничения мощности не позволяют S8300D одновременно запускать все приложения и SAL. Если необходимо, SAL устанавливается на отдельном сервере. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 17 AVP и Utility Services Utility Services – обязательный компонент каждого Virtual Appliance и должен быть установлен сразу после инсталляции AVP В версии 7.0 «console domain - CDOM» будет заменён Utility Services, через который осуществляется подключение к порту Services (ранее это был dom0 на System Platform). Services Port VM устанавливается на всех Avaya Aura ® Appliance 7.0. Порт Services подволяет напрямую подключиться к порту Ethernet 1 и получить доступ ко всем интерфейсам управления AVP. На S8300D и S8300E порт Services (eth0) расположен на передней панели. Services Port VM поддерживает аутентификацию ASG и загрузку отдельного файла ASG в систему. По умолчанию, файл аутентификации ASG будет установлен по умолчанию. Services Port VM будет общаться с Serviceability Agent для передачи информации об авариях и передачи лог файлов. Управление IP адресами VM также будет доступно через Services Port VM. Функция Utility Services IP forwarding может быть включена, либо выключена. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 18 Функции Utility Services Utility Services в обычном состоянии предоставляет следующие функции: – MyPhone – DHCP Server – TFTP file server – HTTP file server – Инструменты администрирования Режимы работы Utility Services: – Full Functionality ( Utility Services и Services Port ) – Только Utility Services – Только Services Port – Режим определяется на этапе инсталляции и не может быть изменён позже. При необходимости смены режима работы, необходимо будет переустановить Services VM. Прошивки IP телефонов не включаются в образ Utility Services – Utility Services более не включает в себя прошивки IP телефонов. Администраторам необходимо будет скачать последнюю версию с PLDS и выложить на Utility Services. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 19 AVP и архитектура Out of Band Management Out of Band Management – это физически отдельное сетевое подключение, соединённое с управляющей IT сетью, позволяющей обеспечить безопасное управление и администрирование продуктов Avaya. Управляющий трафик, таким образом, полностью отделён от пользовательского. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 20 AVP и конфигурация Out of Band Management Out of Band Management(OOBM) настраивается в Virtual Appliance для всех сетевых подключений, настроенных в Appliance Virtualization Platform (AVP). AVP будет поддерживать конфигурацию, в которой весь управляющий трафик будет вынесен на отдельные физические сетевые интерфейсы сервера. Первичный порт управления AVP может быть как на общем vSwitch, так и на OOBM vSwitch, так как гипервизор не получает никакого пользовательского трафика. Services Port VM будет обладать подключением и к OOBM vSwitch и к общему vSwitch. Solution Deployment Manager обеспечит возможность конфигурирования IP адресов для конфигурирования OOBM, vSwtich и настройку портовых групп, а также статическую маршрутизацию для корректного маршрутизирования управляющего трафика. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 21 Appliance Virtualization Platform (AVP): Поддерживаемые приложения Следующие поиложения будут поддерживаться Appliance Virtualization Platform (AVP) в Avaya Aura® 7.0: – Session Manager (SM) – Branch Session Manager (BSM) – System Manager (SMGR) – Application Enablement Service (AES) – Utility Services (US) – Communications Manager (CM) – CM Messaging (CMM) – Engagement Development Platform (EDP) – Presence Services (устанавливается на EDP) – Avaya Aura Media Server (AAMS) – WebLM – ADS/SAL Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 22 Avaya Aura® 7.0 – Эволюция Midsize Enterprise 23 Avaya Aura® Solution for Midsize Enterprise (ME) Апгрейд & Миграция на Avaya Aura® R 7.0 ME Release 6 Pre-Packaged Template Offer ME мигрирует на приложения Aura® 7 с Flexible Footprint Инсталлируются отдельные приложения Используется та же платформа ME CSR1/2 Конфигурация сохраняется System Manager System Manager Session Manager Session Manager Communication Manager CMM Communication Manager CMM AES AES Presence Services Presence Services Utility Services Utility Services Xen Hypervisor Dom0 AVP – VMware Hypervisor* Можно использовать серверы CSR1/2 * AVP = Appliance Virtualization Platform Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 24 Системы ME, обновлённые до Avaya Aura® R 7.0 выигрывают в гибкости: Увеличение ёмкости более 2400 абонентов/ 1000 агентов CC Elite Application level Resiliency / Geo Redundancy Подключение отдельных серверов, например AES и SM Полное соответствие с Avaya Aura® roadmap Эволюция Avaya Aura® Solution for Midsize Enterprise (ME) Миграция ME на Release 7 поддерживается с сохраниением серверов (ME CSR1/CSR2), без изменений ёмкостей относительно ME 6.x На Release 7 заказчик может изменить конфигурацию приложений (сами приложения/ масштаб/ варианты внедрения) – Если заказчик решает использовать смешанную конфигурацию (например, перенести SM на отдельный сервер), ёмкость системы вырастет пропорционально выделенным ресурсам Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 25 Время, требуемое для миграции Поскольку ME R6 основан на модели “шаблонов”, миграция системы ME приведёт к простою во время обновления на Release 7 Поскольку в процессе миграции будут устанавливаться отдельные приложения, требуется предусмотреть значительное время простоя. Будущие версии Aura 7 будут оптимизированы для уменьшения времени простоя Предполагаемое время простоя *(цифры не коончательные) – Зависит от размеров системы Standalone: Около 6-11 часов (сравнимое с временем миграции MBT -> ME) High Availability: Около 14-20 часов Варианты уменьшения времени простоя: Опциональный «ME Hard Disk Migration Replacement Kit» Набор HDD для ME CSR1/CSR2 с предустановленными приложениями Avaya Aura® Release 7 Расчётное время простоя уменьшается на 3-7 часов Системы ME с HA могут быть мигрированы на Release 7.0, начиная с Standby сервера, таким образом время простоя уменьшится до минимума Внимание: Необходимо проинформировать заказчика об отсутствии опции HA вплоть до окончания процесса миграции и получить его согласие. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 26 Avaya Aura® 7.0 – System Manager 7.0 27 Обзор Solution Deployment Manager (SDM) Solution Deployment Manager (SDM) – это сервис в System Manager (SMGR), позволяющий разворачивать новые продукты, управлять ими, устанавливать обновления на приложения Avaya Aura. SMGR-SDM 7.0 SMGR-SDM – это сведение воедино инструментов SMGR Software Management, Avaya Virtual Appliance Manager (AVAM) и механизмов управления System Platform. AVP RH Linux SMGR с встроенным SDM – главный инструмент управления Avaya Aura® 7.0. AVP Session Manager 7.0 System Manager – обязательное требование в Avaya Aura® 7.0 Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy AES 7.0 AVP Communication Manager 7.0 28 Session Manager 6.3 SP Communication Manager 6.3 Продукты, поддерживаемые SMGR-SDM Поддерживается установка приложений и в VE и в Virtual Appliance моделях. Следующий список перечисляет приложения Avaya Aura® 7.0, поддерживаемые SMGR 7.0 – – – – – – – – – – – – Session Manager (SM) Branch Session Manager (BSM) System Manager (SMGR) Application Enablement Service (AES) Utility Services (US) Communications Manager (CM) CM Messaging (CMM) Engagement Development Platform (EDP) (включая Presence) Avaya Aura Media Server (AAMS) WebLM ADS/SAL Avaya Aura Messaging (AAM) Внимание: Установка System Manager проводится из SDM-Client Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 29 Сравнение функционала SMGR SDM и SDM Client Centralized Solution Deployment Manager Solution Deployment Manager - Client VMware lifecycle management VMware lifecycle management Внедрение приложений Avaya Aura® Внедрение приложений Avaya Aura® Установка патчей на гипервизор Установка патчей на гипервизор Апгрейд / Миграция элементов Апгрейд / Миграция System Manager Установка патчей на приложения Установка патчей на System Manager Discovery and Inventory Анализ Подключение к Software Library Автоматизация последовательных процессов для апгрейдов / миграций Проверка зависимостей для апгрейда / миграции Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 30 30 Изменения в пользовательском интерфейсе SMGR В SMGR 7.0 User Profile Manager (UPM), использующийся для управления учётными записями пользователей, будет отображать только те элементы, которые проадминистрированы в системе. Это позволяет «спрятать» сложность решений Avaya Aura и все промежуточные зависимости разнообразных продуктов, поддерживаемых System Manager. Также это уменьшает время загрузки страниц User Management. Пример: Если у заказчика проадминистрированы только CM и SM, System Manager UPM UI не будет отображать опции настройки профилей для других систем. Например, если нет серверов Conferencing, на вкладке Communication Profile не будет отображаться элемент Conferencing Profile. Enabled Applications SMGR 6.3.x UPM SMGR 7.0 UPM (with only enabled applications) Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 31 Синхронизация административных ролей между AD и SMGR Enterprise LDAP Server System Manager 7.0 предоставляет возможность синхронизировать роли Enterprise Directory с административными ролями System Manager. Функционал основан на возможностях функции SMGR LDAP Directory Synchronization. Новые возможности маппинга аттибутов LDAP в SMGR, позволяющие сопоставлять роли LDAP с ролями System Manager. Возможно сопоставлять как встроенные, так и кастомные роли в SMGR. Упрощение централизованного администрирования в System Manager. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy System Manager 7.0 System Manger 7.0 LDAP Mapping UI 32 Out of Band Management Avaya Aura 7 предоставляет возможность разделить управляющий трафик и трафик пользовательский между физическими, или логическими подключениями, тем самым позволяя заказчикам упростить планирование загрузки сетей и обеспечение сетевой безопасности путём отделения управляющего трафика. OOBM на серверах Avaya реализуется, основываясь на сетевых интерфейсах, предоставляемых Appliance Virtualization Platform (AVP). Сервис Solution Deployment Manager (SDM) в System Manager обеспечивает конфигурацию управляющих интерфейсов OOBM, IP адресов, vSwtich, настройку портовых групп для отказоустойчивости и статической маршрутизации. Функция OOBM также доступна в варианте внедрения Customer Provided Virtualization Environments (VE). В этом варианте, заказчик сам ответственен за конфигурацию vSwitches и подключение к сетям. Примеры управляющего трафика SMGR включают: • Репликацию БД с Session Manager • Element Management (например, SM, CM, и т.д.) • Управление пользователями • Инсталляция продуктов, апгрейды и патчи Примеры пользовательского трафика SMGR: • Самостоятельное администрирование • Получение пользовательских сертификатов SCEP Приложения, поддерживающие OOBM: CM, SM, SMGR, AES, PS, шлюзы H323 Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 33 Отображение статуса синхронизации CM Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 34 Communication Profile: расчёт Route pattern в CM Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 35 Avaya Aura® 7.0 – Media Server 7.7 36 Уменьшение Footprint AAMS G450 1U Server, up to 4000 AAMS channels 13 G450 Gateways (39U Rackspace) - 4160 channels Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 37 Варианты внедрения Avaya Aura® Media Server доступен в виде VMWare® Virtual Appliance – Поддерживаются версии ESXi 5.1 и 5.5 Также возможна инсталляция на аппаратные серверы – Два варианта: – DELL R220 – HP DL360 G8 (системы высокой ёмкости) Инсталляция в режиме «platform vendor independence» (PVI) – Установка на систему заказчика: H/W, OS (Red Hat 6.x) и лицензия OS – Самостоятельная инсталляция ПО AAMS 38 Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 38 Одна конфигурация CM может включать в себя: 1. До 250 AAMS 2. До 64 port networks (G650) 3. До 250 media gateways (G350/430/450/700) Возможны любые комбинации вышеуказанных опций. Лимиты каналов AAMS: – Large CM – 40,000 DSP/media channels – Medium CM – 12,000 DSP/media channels – Small CM – 5,000 DSP/media channels Все серверы/шлюзы могут быть географически разнесены PN, MG, AAMS – общий пул медиа ресурсов Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 39 Media Processing Unit (MPU) Унифицированная единица измерения потребляемой мощности сервера Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 40 40 Virtual Appliance OVA устанавливается посредством SDM, или vSphere Best practice для real-time приложений, таких как AAMS – Не изменяйте резервирование CPU и RAM – Не перегружайте сервер сверх планируемой мощности Не поддерживаемые функции vSphere: – vMotion – Не поддерживается. – High availability – Решение VMWare неприемлемо для real-time приложений. – AAMS обеспечивает собственный механизм High Availability. – Snapshots – vSphere snapshots существенно влияют на производительность дисковой системы. Поэтому их использование не рекомендуется с AAMS. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 41 41 Назначение приложения CM Необходимо определить, какие кластеры AAMS будут доступны для серверов CM Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 42 42 Примеры использования AAMS-CM Наилучшее применение AAMS с CM Call center, требующий большое количество DSP ресурсов для записи вызовов, announcements, или приложений IVR Заказчики с MCC, либо G650, желающие снизить footprint решений в процессе перехода на IP Любые IP системы (H.323, или SIP абоненты) с высокими потребностями в DSP ресурсах Наилучшее применение медиа-шлюзов с CM Неготовность перехода на «чистую» IP архитектуру. Потребность в TDM и T.38 fax Существующие инсталляции с H.248 шлюзами, где есть потребность в сохранении инвестиций, могут добавить сервер AAMS в случае потребности в увелицении количества DSP/media ресурсов Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 43 Avaya Aura Media Server 7.7 – интеграция с CM change node-names ip – – Node name – до 15 символов IP address - IP address (IPv4) change node-names ip Page 1 of IP NODE NAMES Name asm1 default gmi-lab-sc lr-ams-1 lr-ams-2 lr-ams-3 procr procr6 test-surv IP Address 135.9.146.100 0.0.0.0 135.9.146.129 135.9.146.98 135.9.146.109 135.9.146.118 135.9.146.95 :: 135.9.146.119 ( 9 of 9 administered node-names were displayed ) Use 'list node-names' command to see all the administered node-names Use 'change node-names ip xxx' to change a node-name 'xxx' or add a node-name Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 44 2 Avaya Aura Media Server 7.7 – интеграция с CM add \ change \ display signaling-group x – – – – – – Group type: sip Peer Server: AMS Peer Detection Enabled: n Far-end Network Region: 1 – 250 Near-end Node name is read-only and is prepopulated with procr If TLS, Near-end Listen Port default to 9061 and may not use well known ports. The Near-end Listen Port may be changed to some other value, but it may not be set to the well-known ports 1719, 1720, 5060, or 5061. display signaling-group 250 Page 1 of SIGNALING GROUP Group Number: 250 Group Type: sip Transport Method: tls Peer Detection Enabled? n Peer Server: AMS Near-end Node Name: procr Near-end Listen Port: 9061 Far-end Node Name: lr-ams-1 Far-end Listen Port: 5061 Far-end Network Region: 1 Far-end Domain: 135.9.146.98 Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 45 2 Avaya Aura Media Server 7.7 – интеграция с CM add \ change \ display media-server x (1 – 250) – – – – – Signaling Group is the SIP signaling group from CM to the AAMS. The signaling group cannot be used on another media server form. VoIP Channel License Limit represents the maximum number of VoIP channel licenses that CM may use on this AAMS. “blank” means there is no upper limit. Dedicated VoIP Channel Licenses represents the number of VoIP channel licenses which are dedicated to this AAMS and cannot be used on any other AAMS. Node Name, Network Region are populated from signal group. Location is populated from Network Region. Announcement Storage Area defines where announcements used by this CM are stored on the AMS server. display media-server 1 MEDIA SERVER Media Server ID: 1 Signaling Group: 250 Voip Channel License Limit: Dedicated Voip Channel Licenses: 15 Node Name: Network Region: Location: Announcement Storage Area: Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy lr-ams-1 1 1 ANNC-00c070c6-3290-e401-89f9-54a7f6580000 46 Avaya Aura Media Server 7.7 – интеграция с CM add \ change \ display announcement – – Для announcements с типами integrated, integrated-mus, или integrated-rep, поле Group/Board переименовано в “Source”. Новые варианты для Media Server: M1 – M250 add announcement 1000008 Page 1 of 1 ANNOUNCEMENTS/AUDIO SOURCES Extension: Annc Name: Annc Type: Source: Protected? – 100-0008 AAMSannouncement integrated M1 n COR: 1 TN: 1 Queue? y The audio group form will accept new entries of M1 – M250. display audio-group 1 AUDIO GROUP 1 Group Name: AMS1 AUDIO SOURCE LOCATION 1: 01A04 16: 2: 01B07 17: 3: 03A07 18: 4: M1 19: 5: M2 20: 6: M3 21: Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 31: 32: 33: 34: 35: 36: 47 46: 47: 48: 49: 50: 51: 61: 62: 63: 64: 65: 66: 76: 77: 78: 79: 80: 81: Отказ основного сервера CM В обычном режиме, Main CM и Survivable Processor поддерживают связь с AAMS В случае потери связи с Main CM, AAMS сигнализирует Survivable Processor о недоступности Main CM Survivable Processor переходит в активный режим Аналогично поведению Port Networks и Media Gateways, контроль не возвращается к Main CM до тех пор, пока условия «recovery rule» не будут соблюдены (manual, automatic, либо scheduled.) Survivable Core Main CM AAMS1 AAMS2 Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy AAMS3 48 AAMS4 Avaya Aura® 7.0 – Communication Manager 7.0 49 Поведение во время перегрузки системы Что Обработка векторов приостанавливается во время перегрузки Без вариантов; не администрируется Событие вектора регистрируется в случае срабатывания функции Зачем Существующие ранее варианты контроля не позволяли корректно обрабатывать сценации перегрузки системы Пример отработки функции: Загрузка CPU превышает 92.5% из-за большого количества одновременно выполняемых векторов – Новые вызовы не совершаются (существующий механизм) – Каждый вектор «замораживается» издивидуально (новое поведение) – Вызовы, уже поставленные в очереди – распределяются агентам Загрузка CPU падает ниже 92.5% – Снова разрешается совершение новых вызовов – Выполнение всех векторов продолжается с того шага, на котором он был приостановлен Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 50 Single Button Press - Park Pickup Что Пользователи, работающие в командах. Одним нажатием кнопки, пользователб хочет принять вызов, припаркованный другим членом группы. Без этой функции, пользователям требовалось нажимать кнопку call-park и вводить полный внутренний номер абонента, припарковавшего вызов. Пример использования: Пользователь принимает вызов, впоследствии возникает потребность передать его любому другому члену группы. Он просто нажимает кнопку call-park и «паркует» вызов. Это вызывает срабатывание функции «call pickup alerting» у всех абонентов, входящих в ту же call-pickup группу. Любой другой участник pickup-группы может принять этот вызов простым нажатием кнопки callpickup. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 51 Single Button Press- Park Pickup Возможность приёма «припаркованного» вызова участниками pickup группы Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 52 Тройной вызывной тон для функции call pickup Что При поступлении вызова в pickup группу, если вызов не отвечен в течение 15 секунд, одиночный вызывной тон подаётмя всем участникам группы. Этот одиночный тон часто недостаточен, что приводит к тому, что участники группы не замечают его. Это, в свою очередь, ведёт к падению удовлетворённости клиентов. Новая функция позволяет задать тройной вызывной тон для функции call-pickup. Пример использования: Вызов поступает абоненту, который уже находится в состоянии разговора. Вызов не принимается в течение 15 секунд (зависит от таймера Enhanced Call Pickup Alerting). Участники pickup группы оповещаются тройным звуковым сигналом. Другой абонент принимает вызов. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 53 Alarming Individual DSP Core Failures Что До версии 7.0, сообщения об авариях генерировались только в случае выхода из строя целой платы DSP. Частичные аппаратные сбои плат DSP ресурсов, могущие привести к уменьшению доступных DSP ресурсов, не регистрировались. Тем не менее, вызовы, поступающие на эти сбойные ресурсы, могли быть прерваны, что приводило к падению удовлетворённости клиентов качеством сервиса. В версии 7.0 и выше, сообщения об авариях будут генерироваться каждый раз, когда уменьшается количество VoIP медиа ресурсов вследствие полной, или частичной потери функциональности DSP платой. Зачем Улучшить мониторинг DSP ресурсов в шлюзах G450 / G430 Пример использования: CM поднимает alarm, если любой из DSP ресурсов становится недоступен. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 54 Поддержка символа + в форме Call Type Analysis Что – CM7.0 позволяет пользователям вводить символ + прямо в форме Call Type Analysis (CTA) для абонентов H.323. Зачем – Распознавая символ +, форма CTA позволяет трансформировать его в корректный код доступа к PSTN. Пример использования: При наличии пропущенного вызова в списке call log с номером, определившемся в формате E.164, абонент нажимает redial. CTA заменяет + на 810 и отправляет набранный номер в PSTN с корректном виде для совершения международного вызова. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 55 Avaya Aura® 7.0 – Session Manager 7.0 56 Уменьшение размера сообщений SIP Пример администрирования: чтобы удалить поля P-Charging-Vector и P-Location из SIP сообщений, адресованных конкретному SIP entity, необходимо добавить параметр eRHdrs с значением ‘P-Charging-Vector, P-Location’ в Adaptation Details в настройках Home/Elements/Routing/Adaptations, как показано на слайде. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 57 Исключения из правил SM не будет удалять поля из списка ниже, даже если их определили в параметрах iRHdrs и/или eRHdrs: – From – RSeq – Max-Forwards – To – RAck – Max-Breadth – Call-Id – Event – Authorization – CSeq – SubscriptionState – wwwAuthenticate – Supported – Proxy-Require – Unsupported – Retry-After – Require – Join – ProxyAuthorization – Replaces – Via – Contact – Route – Record-Route – Content-Type – Content-Length – Min-SE – ProxyAuthenticate – Session-Expires – Expires – Min-Expires – Allow Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 58 – Refer-to – P-Av-Transport Изменения в лицензировании Session Manager Лицензии на соединения отменяются с переходом на SM 7.0. Session Manager теперь доступен без ограничений на количество сессий. Требуется одна лицензия на один сервер. Стоимость лицензии: $0 для апгрейда и $1300 для новых систем. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 59 Мониторинг статуса лицензий в SMGR Добавлена новая колонка "License Mode". Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 60 Мониторинг статуса лицензий Клик на статусе лицензии открывает страницу WebLM. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 61 Администрирование SM в соответствии с новыми требованиями Ограничения на добавление новых SM Instance. Попытка добавить новый SM Instance, если количество лицензированных серверов уже исчерпано, приведёт к появлению сообщения об ошибке. До расширения лицензированного количества серверов, добавление новых SM Instance будет заблокировано. Возможно удаление существующих SM/BSM для добавления новых. Также полностью открыто редактирование свойств существующих серверов. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 62 Avaya Aura® 7.0 – Presence Services7.0 63 Ключевые функции Новая модель внедрения : EDP Опция федерации Cluster-to-cluster Блокирование IM между арендаторами во внедрениях UCaaS Расширенный контроль над потоками сообщений между Presence доменами Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 64 Новая модель внедрения: EDP Core EDP Cluster Profile (with PS) Что и зачем? Переносом на платформу EDP, удалось достичь улучшения масштабируемости и надёжности Presence Services (HA и Geo Redundancy). Presence /IM Service IM&P Connector A Инсталляция Presence и XMPP based IM в Core EDP, как Snap-in (A) вместе с коннектором IM and Presence Connector (B) позволяет использовать подключение к ним сторонними разработчиками. Collaboration Bus General EDP Cluster Profile (licensed) B Позволяет быстро разрабатывать и разворачивать приложения в стабильной, масштабируемой среде, уменьшающей время внедрения критичных для бизнеса приложений с использованием функционала IM и Presence Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy Other Service Presence Avaya /IM Built-in Connector Snap-ins Customer Customer Snap-in Snap-in Collaboration Bus 65 Avaya Engagement Development Platform Inputs Business Needs: Voice / IVR Effective response, team formation, notification from employees / customer services Web / Web RTC Customers, Colleagues, Suppliers or Events Corporate Enterprise Developed 3rd Party ISV Developed Avaya Developed Mobile / SMS Results Engagement Development Platform Scalability Security Virtualization Reliability Serviceability Centralized System Manager Social Video Communication Call Center Messaging Manager Elite Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 66 Session Manager Media Server More efficient employees Accelerated response to issues Avaya Applications Email Higher customer satisfaction Scopia Улучшенный контроль над информационными потоками между presence доменами PS 6.2.x • Presence может быть заблокирован/разрешён между presence доменами. (настраивается на уровне сервера) PS 7.0 • Presence И IM может быть заблокирован/разрешён между presence доменами. (Настраивается глобально, на уровне кластера, или на уровне группы пользователей) • IM не контролируется. Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy 67 Запрет на передачу IM в UCaaS внедрениях PS 6.2.x • Блокирование Presence между разными tenant’ами (только SIP) PS 7.0 • Блокирование информации presence между разными tenant’ами (и H.323 и SIP) • Блокирование Inter-tenant IM • Федерация с внешними доменами невозможна в режиме multi-tenant Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy • Федерация с внешними доменами возможна в режиме multi-tenant 68 Масштабируемость Avaya Aura ® 7.0 PS Up to 16K Users EDP-1 125K Users EDP-1 EDP-2 No HA 1+1 HA EDP-1 EDP-2 EDP-3 EDP-4 EDP-5 EDP-1 EDP-2 EDP-3 EDP-4 EDP-5 EDP-6 EDP-6 EDP-7 EDP-8 EDP-7 EDP-8 EDP-9 No HA N+1 HA 250K Users N+1 HA No HA EDP-1 EDP-2 EDP-3 EDP-4 EDP-5 EDP-9 EDP-10 EDP-11 EDP-12 EDP-13 EDP-1 EDP-2 EDP-3 EDP-4 EDP-5 EDP-9 EDP-10 EDP-11 EDP-12 EDP-13 EDP-6 EDP-14 EDP-6 EDP-14 EDP-7 EDP-8 EDP-15 EDP-16 EDP-7 EDP-8 EDP-17 EDP-15 EDP-16 EDP-18 Cluster A Cluster B Avaya – Confidential & Proprietary. Use pursuant to your signed agreement or Avaya Policy Cluster A 69 Cluster B Thank You 70