Построение адаптивной обманной системы с использованием технологии программно-конфигурируемых сетей Павленко Е. Ю.

реклама

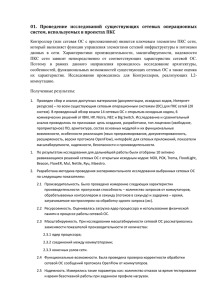

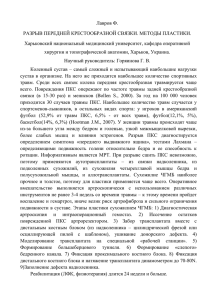

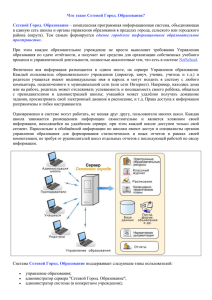

Построение адаптивной обманной системы с использованием технологии программно-конфигурируемых сетей Павленко Е. Ю. Конфликт ИБ - неразрешимый двусторонний конфликт между администратором безопасности и злоумышленником, предметом которого является безопасность информационной системы 1 Описание поведения противоборствующих сторон в конфликте 2 3 4 Описание возможных стратегий управления злоумышленником Требования к обманной системе для реализации предложенной концепции Выбор технологий для реализации требований 2 Алгебра конфликтов Лефевра • Возможность имитации рассуждений противоборствующих сторон • Возможность описания рефлексивного управления Администратор безопасности А SA - представление А о плацдарме S IA – цель А (обеспечение ИБ защищаемой системы) DA – доктрина А (комплекс мер и действий для обеспечения ИБ) RA – решение задачи обеспечения ИБ системы Злоумышленник H SH - представление H о плацдарме S IH – цель H (нарушение ИБ целевой системы) DH – доктрина H (совокупность действий и средств для нарушения ИБ) RH – решение задачи нарушения ИБ системы 3 Рефлексивное управление посредством передачи ложной информации о плацдарме SHA SH Рефлексивное управление посредством передачи решения RHA RH Рефлексивное управление посредством формирования цели противника IHA IH Формирование цели посредством передачи картины плацдарма IHA SHA SH IH Рефлексивное управление посредством цепочки IHAH SHAH SHA IHA Рефлексивное управление посредством формирования доктрины противника DHA DH Рефлексивное управление посредством превращения: SHAH SHA IHAH IHA DHAH DHA Нейтрализация дедукции противника 4 1 Имитация реальной системы 2 3 4 5 Введение злоумышленника в заблуждение Сокрытие и маскировка информационных ресурсов Снижение оперативности и результативности действий злоумышленника Реализация рефлексивного управления 5 1 4 Формирование ложных целей, а затем обнаружение злоумышленника при атаке на поставленную ловушку 2 Передача ложной информации о плацдарме путем создания виртуальной сети 3 Удержание злоумышленника в созданной для него виртуальной сети и навязывание новых целей Обнаружение злоумышленника и его блокировка 6 1 4 Возможность динамического перестроения маршрутов передачи данных в зависимости от действий нарушителя 2 Централизованное управление всей сетью, для учета изменения во всех элементах сети 3 Возможность автоматического программного управления конфигурацией сетевого оборудования Независимость от специфичных характеристик и возможностей конкретного сетевого оборудования 7 Технология программно-конфигурируемых сетей (ПКС) – подход к организации сетевого взаимодействия основанный на следующих идеях: Выполнить разделение уровня управления сетевой инфраструктурой и уровня передачи данных при помощи специализированного программного обеспечения, которое осуществляет взаимодействие между сетевым устройством и системой управления (контроллером ПКС) функционирующей на выделенном компьютере Осуществить переход от управления отдельными единицами сетевого оборудования к конфигурированию всей сети как единым целым, что призвано обеспечить комплексность и полноту применяемых правил для распределения нагрузки на сеть и для передачи сетевого трафика, удовлетворяющего необходимым параметрам 8 3. Интерфейс приложений управления «Если заголовок пакета = x, передать на порт 4» «Если заголовок пакета = y, переписать заголовок на z, отправить на порты 5 и 6» 2. ПК с сетевой операционной системой «Если заголовок пакета = ?, отправить на контроллер» Сервис Сервис Таблица Контроллер ПКС OpenFlow сетевых потоков Сетевая операционная система 1. Интерфейс управления Передача передачей пакетов Пакетов Передача Пакетов OpenFlow Сетевой пакет Передача Пакетов Сетевой пакет 9 1 4 Централизованное управление сетью 2 Возможность автоматического управления сетью 3 Независимость от возможностей конкретного устройства Возможность динамического управления сетью 10 Формирование ловушек Выделение специального приложения для управления сетевой инфраструктурой, видимой нарушителю Обнаружение злоумышленника при атаке на ловушку Определение характеристик (идентификаторов) злоумышленника Создание виртуальной копии сети Формирование новых ловушек в слое злоумышленника При выходе за пределы созданного слоя, удаление текущего слоя и создание ловушек в основном слое 11 Приложение Приложение Приложение Слой 1 Обработка Политика разграничения слоев Маршрутизация Таблица маршрутизации OpenFlowкоммутатор Слой 1 Слой 1 OpenFlowкоммутатор Таблица маршрутизации 12 Слой 2 Слой 3 Слой 1 13 • Описан конфликт информационной безопасности в терминах алгебры конфликтов Лефевра • Определены стратегии рефлексивного управления злоумышленников • Создана концепция адаптивной обманной системы • Выделены требования к сетевой инфраструктуре для реализации адаптивной обманной системы • Проанализирована технология ПКС на предмет возможности ее применения для создания адаптивной обманной системы • Предложен подход к построению обманной системы с использованием технологии ПКС 14 Спасибо за внимание! 15