Лекция 3. Киберцели. Кибероружие..

реклама

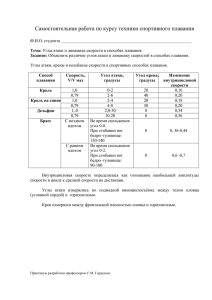

Информационные войны Ю. А. Смолий Информационные войны Киберцели. Кибероружие. ЛЕКЦИЯ 3 Виды атак и целей кибервойны Атака Расшифровка Цель Вандализм использование интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками. Информационные ресурсы государственных органов, коммерческих организаций, частных лиц Пропаганда рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернетстраниц. Информационные ресурсы государственных органов, коммерческих организаций, частных лиц Сбор информации взлом частных страниц или серверов для сбора секретной информации или её замены на фальшивую, полезную другому государству. Информационные ресурсы государственных органов, коммерческих организаций, частных лиц Виды атак и целей кибервойны Атака Расшифровка Цель Отказ сервиса атаки с разных компьютеров для предотвращения функционирования сайтов или компьютерных систем. Элементы критической инфраструктуры Вмешательства в работу оборудования атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке. Элементы критической инфраструктуры Атаки на пункты инфрастр. атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д. Элементы критической инфраструктуры Критическая национальная инфраструктура • (EU) CNI - set of assets that are essential for the functioning of a society and economy of a particular state. • (UK) CNI - those facilities, systems, sites and networks necessary for the functioning of the country and the delivery of the essential services upon which daily life in the UK depends. • (US) CNI - systems and assets, whether physical or virtual, so vital to the United States that the incapacity or destruction of such systems and assets would have a debilitating impact on security, national economic security, national public health or safety, or any combination of those matters. Определение КВО • Критически важный объект – объект, оказывающий существенное влияние на национальную безопасность РФ, прекращение или нарушения деятельности которого приводит к чрезвычайной ситуации или к значительным негативным последствиям для обороны, безопасности, международных отношений, экономики, другой сферы хозяйства или инфраструктуры страны, либо для жизнедеятельности населения, проживающего на соответствующей территории, на длительный период времени. Критически важные системы ИИ Ключевая (критически важная) система информационной инфраструктуры – информационно-управляющая или информационно-телекоммуникационная система, которая осуществляет управление критически важным объектом (процессом), или информационное обеспечение таким объектом (процессом), или официальное информирование граждан и в результате деструктивных действий на которую может сложиться чрезвычайная ситуация или будут нарушены выполняемые системой функции управления со значительными негативными последствиями Подмножества CNI Производство • Генерация электроэнергии • Сельское хозяйство • Химический сектор промышленности Коммуникации • Отопление • Водоснабжение и водоотведение • Транспорт Социальные службы • • • • • Службы реагирования на ЧС Финансы Правительство Здравоохранение Обеспечение общественной безопасности Практические мероприятия по защите КВО • Разработка нормативной базы • Наличие координирующего органа • Внутри- и межгосударственный обмен И. об угрозах и лучших практиках • Развитие партнерства между государством и частными компаниями • Подготовка квалифицированных кадров в области защиты КВО • Оценка эффективности мероприятий, разработка метрик и индикаторов • Разработка планов реагирования на инциденты Терминология • Информационное оружие (кибероружие) – это средства уничтожения, искажения или хищения информационных массивов, добывания из них необходимой информации после преодоления систем защиты, ограничения или воспрещения доступа к ним законных пользователей, дезорганизации работы технических средств, вывода из строя телекоммуникационных сетей, компьютерных систем, всего высокотехнологического обеспечения жизни общества и функционирования государства Кибероружие и киберорудие • Оружие от орудия отличает тот факт, что оружие должно быть изначально специально сконструировано для поражения объектов инфраструктуры противника или нанесения вреда людям. Свойства информационного оружия Информационное оружие от обычных средств поражения отличает: • скрытность - возможность достигать цели без видимой подготовки и объявления войны; • масштабность - возможность наносить невосполнимый ущерб, не признавая национальных границ и суверенитета, без ограничения пространства во всех сферах жизнедеятельности человека; • универсальность - возможность многовариантного использования как военных, так и гражданских структур страны нападения против военных и гражданских объектов страны поражения. • При этом по своей результативности информационное оружие сопоставимо с оружием массового поражения. Доказано, что наибольшие потери вооруженные силы несут от воздействия поражающих элементов информационного оружия, действующих на системы управления и психику человека. Особенности трафика информационного оружия • не существует таможенных ограничений, • нет способов контроля экспорта с использованием глобальных сетей, • нет эффективных средств даже распознавания вредоносного кода, в особенности тех самых уязвимостей «дня ноль». США: запрещает экспорт «средств шифрования и программного обеспечения, которое предоставляет возможности проникновения в, атаки, отказа, нарушения функционирования или иным образом влияющего на нормальную работу ИТ-инфраструктуры и сетей связи». Но этого недостаточно для создания действующих экспортных барьеров. Типы кибероружия. Избирательные системы. Первый тип - избирательные системы. Эксплуатируют уязвимости. 1. Воздействие на систему является информационным, отсутствует физическое вмешательство; 2. Воздействие происходит на строго определенную систему, или тип систем с эксплуатацией их уязвимостей; 3. Результатом воздействия является предсказанный и повторяемый результат; 4. Воздействие не обязательно разрушительно, целью является прежде всего нарушение нормального функционирования. 5. Воздействие кибероружия происходит внутри ограниченных систем; 6. Целью кибероружия являются системы и комплексы, действующие по однозначно установленным законам и алгоритмам. Противодействие избирательным системам Этот тип кибероружия эффективен, если: • обеспечена секретность его разработки, • сокрытие факта его наличия, • обеспечена внезапность его применения. Т.е. такое кибероружие практически «одноразовое», узкотаргетированное, не предназначено для поражения массовых целей, используется для диверсий. Пример – Stuxnet. Может использоваться в качестве первого ослабляющего удара. Не имеет сдерживающего потенциала (из-за необходимости соблюдения секретности). Типы кибероружия. Адаптивные системы с внешним управлением. Второй тип: адаптивные системы с внешним управлением. Состоят из четырех блоков: • проникновения; • сбора информации; • связи и управления; • мутации (модернизации). Схема воздействия такого кибероружия на целевую систему описывается в следующей последовательности: 1. Используя модуль проникновения, вредоносная часть оружия внедряется в систему. 2. Используя модуль связи и управления, червь предоставляет операторам дополнительную информацию. 3. Пользуясь полученной информацией, операторы выбирают оптимальные способы воздействия на эту конкретную цель. 4. Используя модуль мутации, вредоносное ПО модифицирует себя, приобретая новые свойства. В описанной последовательности пункты 3 и 4 могут повторяться произвольное число раз. Противодействие адаптивным системам с внешним управлением • Эффективны, если гибко мутируют в зависимости от внешних условий (применения жертвой новых методов защиты и обнаружения вредоносного ПО), а также в зависимости от текущей фазы своего жизненного цикла. Требуют постоянно действующего канала связи и штата квалифицированных операторов онлайн (гибко реагирующая система человек-машина), что затрудняет использование для изолированных систем и облегчает атрибуцию агрессора. Типы кибероружия. Автономные адаптивные системы Третий тип: автономная адаптивная система SUTER Опираясь на базу знаний об уязвимостях целевой системы, может самостоятельно выбирать оптимальный вариант воздействия. Является смесью систем первого и второго типов – имея модули проникновения и сбора информации (признак систем II типа), самостоятельно выбирает лучший из «узкоспециализированных» методов атаки, характерных для систем типа I. Не имеет модулей связи и мутаций. Особенности: • не предъявляет высоких требований к квалификации оператора, • сравнительно просто в применении необученным персоналом, • процедура применения может быть предельно автоматизирована (как и обычное оружие ). Крайне дорогостоящее, специально разрабатываемое под конкретную жертву. Типичные примеры кибероружия • DoS атаки, • DDoS-атаки (в т.ч. с использованием ботнетов); • Таргетированные атаки (Advanced Persistent Threat) Ботнет, определение Ботнет – это сеть компьютеров, зараженных вредоносной программой поведения Backdoor. Backdoor’ы позволяют киберпреступникам удаленно управлять зараженными машинами (каждой в отдельности, частью компьютеров, входящих в сеть, или всей сетью целиком) без ведома пользователя. Цели ботоводов • Рассылка спама. • DDoS атаки (Distributed Denial of Service – распределенная атака типа «отказ в обслуживании»). • Анонимный доступ в Сеть. • Продажа и аренда ботнетов. • Фишинг (интернет-мошенничество с целью получения доступа к конфиденциальной информации пользователей. Методы фишинга - создание «фейковых» страниц соцсетей, банков, мейл агентов). • Кража конфиденциальных данных. Типовая схема эксплуатации ботнета Централизованные ботнеты Command&Control Centre Децентрализованные ботнеты P2P – peer to peer, точка к точке Комбинированные ботнеты Tier 2 Bot Tier 2 Master Tier 2 Proxies Bot