NeiroTECN1

реклама

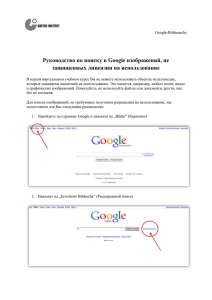

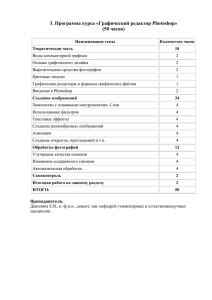

с/к для специальности 1-98 01 01 «Компьютерная безопасность», лекции – 34 часов, лабораторные занятия – 12 часов, КСР – 12 часов, зачет Организация обработки данных в сложных системах с/к для специальности 1-31 04 03 – физическая электроника Лекций -24 часа, лабораторных работ – 26 часов, КСР – 6 часов, зачет Программу составила Калацкая Л. В., доцент кафедры интеллектуальных систем изучение принципов организации вычислений и защиты данных в многопроцессорных системах; изучение основ нейросетевых технологий и правил нечеткой логики для обработки и защиты данных информационных систем; приобретение практических навыков проектирования нейросетевых модулей обработки и данных систем видеонаблюдения, систем управления, распределенных баз данных и знаний. 2 принципы организации и функционирования нейросетевых модулей классификации объектов систем видеонаблюдения, автоматизированных систем управления и защиты распределенных баз данных и знаний; алгоритмы проектирования и реализации основных нейросетевых парадигм обработки и защиты данных информационных систем; эффективно использовать полученные знания в своей профессиональной деятельности. 3 1. Введение (4 ч.) 2. Принципы параллельной обработки данных информационных систем (6 ч.) 3. Обработка данных искусственными нейронными сетями (14ч.) 4. Защита информации иммунными нейронными сетями (10 ч.). (только для КБ) 4 1. Нейросетевое распознавание символов текста многослойными персептронами. 2. Получение изображений типа портрет. Предварительная обработка изображений с помощью пакета Image Processing Toolbox системы MATLAB, ориентированная на нейросетевую классификацию образов. 3. Классификация объектов систем видеонаблюдения с помощью нейроимитатора NNET системы MATLAB. 4. Управление мобильными объектами по горизонтальной траектории их движения. 5. Использование адаптивной системы нейро-нечеткого вывода ANFIS пакета Fuzzy Logic Toolbox системы MATLAB для создания фрагмента нечеткой экспертной системы. 6. Элементы иммунной системы для обнаружения атак на ресурсы распределенных систем. 5 1. Получение изображений типа «портрет». Возможности и модели NNET системы MATLAB 2. Нейросетевое распознавание символов текста многослойным персептроном 3. Описание интегральных схем радиальными базисными функциями 4. Прогнозирование на основе многослойного персептрона 5. Управление мобильными объектами по горизонтальной траектории их движения 6. Нейросетевая классификация человеческих лиц 7. Применение гибридных сетей 6 Основная 1. Воеводин, В. В., Воеводин, В. В.Параллельные вычисления. – СПб. : БХВ, 2002. 2. Оссовский, С. Нейронные сети для обработки информации. – М.: Финансы и статистика, 2002. 3. Организация и обучение искусственных нейронных сетей / Л. В. Калацкая, В. А. Новиков, В. С. Садов. – Минск: БГУ, 2003 4. Калацкая, Л. В. Компьютерный анализ и синтез изображений: курс лекций. – Минск, БГУ, 2008. 5. Калацкая, Л. В. Компьютерные технологии в математическом моделировании / Л. В. Калацкая, Е. И. Козлова, В. А. Новиков. – Минск, БГУ, 2009. 6. Леоненков, А. В., Нечеткое моделирование в среде MATLAB и fuzzy TECH. СПб, 2005. 7. Магницкий, Н. А. Использование иммунной сети для обнаружения атак на ресурсы распределенных информационных систем / Информационные технологии и вычислительные системы, № 3, 2009. 7 1. Головко, В. А. Нейроинтеллект: теория и применение, кн. 1, 2. – Брест, 1999. 2. Круглов, В. В. Нечетная логика и искусственные нейронные сети. – М. : Изд-во физ.-мат. лит-ры, 2001. 3. Шпаковский, Г. И., Серикова, Н. В. Программирование для многопроцессорных систем в стандарте MPI. – Минск: БГУ, 2002. 4. Яхтъева Г. Э. Нечеткие множества и нейронные сети: учебное пособие. Бином. Лаборатория знаний, 2010. 5. Бройдо В. Л., Ильина О. П. Архитектура ЭВМ и систем.СПб.: Питер, 720 с. 8 Распределенная информационная система (РИС) представляет собой совокупность взаимосвязанных программных и аппаратных ресурсов, которые необходимо защищать от злоумышленных действий (атак) нарушителей. Обнаружение атак - процесс выявления таких злоумышленных действий, нацеленных на РИС. Каждый ресурс РИС характеризуется состоянием, которое может быть известно в любой момент времени. Для каждого состояния может быть известен способ оценки его влияния на информационную безопасность и наблюдатель имеет средства сбора информации о состояниях всех ресурсов РИС. 9 Параллельная многопроцессорная обработка является одним из основных направлений для обеспечения высокоскоростной обработки цифровых изображений. Технология параллельных вычислений развивается по двум направлениям. Первое – вычислительные системы с массовым параллелизмом на базе традиционных процессоров с последовательной системой команд, RISC и сигнальных процессоров. Второе – вычислительные системы на основе искусственных нейронных сетей (ИНС) 10 Причина повышенного внимания к ИНС кроется в потенциальных возможностях выполнения интеллектуальных операций и существенного увеличения критерия производительность/стоимость в сравнении с традиционными компьютерами, суперЭВМ и параллельными вычислительными системами. Массовый параллелизм вычислений имеет принципиальное значение для нейрокомпьютеров и является их свойством. Для нейрокомпьютерных технологий обработки изображений также характерна их предварительная обработка. 11 Состояние ресурса считается опасным в текущий момент времени, если хотя бы один из использующих его объектов не имеет права доступа к данному ресурсу или характеристика загруженности ресурса равна емкости ресурса. Информационно безопасное состояние - это состояние РИС, при котором все ресурсы РИС находятся в безопасном состоянии. Атака на РИС - это последовательность действий, производимых нарушителем и ведущих к нарушению информационной безопасности системы. 12 Цель атаки – перевод системы в опасное состояние, при котором для одного или нескольких ресурсов нарушена конфиденциальность, целостность или доступность. Нарушение конфиденциальности – ситуация, когда информацией обладает посторонний субъект. Нарушение целостности – ситуация, когда произошло умышленное искажение (модификация или удаление) данных, хранящихся в РИС или передаваемых из одной РИС в другую. Нарушение доступности – ситуация, когда доступ к данному ресурсу для легальных пользователей блокирован. Блокирование может быть постоянным либо вызывать задержку, достаточно долгую для того, чтобы ресурс стал бесполезным. 13 1) атаки на сетевые ресурсы – связанные группы хостов, коммутационных элементов и каналов передачи данных; 2) атаки на файловые ресурсы – данные, представленные в форме файлов; 3) атаки на программные ресурсы – программы, находящиеся в стадии исполнения; 4) атаки на ресурсы баз данных – точки доступа, дисковое пространство, файловые и системные утилиты, утилиты администратора; 5) атаки на вычислительные ресурсы – процессоры, память. 14 1. Системы видеонаблюдения, как например, система распознавания сцен движения автотранспорта, функционирование которой базируется на теории динамических систем и адаптивных нейросетевых алгоритмах распознавания объектов временных последовательных изображений. В качестве примеров существующих систем можно привести следующие системы: аппаратно-программный комплекс «Поток» концерна "РОССИ" (РФ), система распознавания автомобильных номеров «АвтоИнспектор» компании ISS (РФ), система распознавания государственных регистрационных знаков транспортных средств «Авто-Номер» (РФ), программно-аппаратный модуль Car Flow II, производства ООО «Мегапиксел» (РФ), программно-аппаратный модуль «See Way» (Израиль). 15 16 17 3. Системы обработки изображений интегральных схем с цветной видеокамерой и микроскопом, алгоритмы анализа объектов изображений которых связаны с векторизацией или нейросетевой обработкой. 4. Системы автоматизированного проектирования (САПР), ориентированные на работу с чертежами, схемами (AutoCAD, PICAD). 18 5. Географические информационные системы (ГИС) – автоматизированные системы управления на картографической основе, которые эффективно применяются во многих отраслях (транспорт, геология, правительственная система по чрезвычайным ситуациям, картографирование морей), например система, обеспечивающая экологический мониторинг бассейна Западной Двины. Такие системы могут использовать Глобальную систему позиционирования – GPS (Global system positioning) или Российскую систему «Глонасс», позволяющих определять координаты различных объектов на поверхности Земли и в околоземном пространстве. 19 6. Робототехнические системы, например система управления мобильным роботом. Корпорация «Бостон Дайнемикс (США) сконструировала четырехного робота с одноцилиндровым 15-ти сильным мотором, способного переносить груз до 150 килограммов и управляемого по радио. Он снабжен модулем GPS. 7. Автоматизированные медицинские системы, обеспечивающие обработку изображений, в том числе и трехмерных. Структура томограмм описывается воксельной моделью (voxel – volume pixel, объемный пиксель). 20 Цифровой микроскоп Nicon Eclipse 21 8. Стеганографические системы, часто используемые как средства защиты информации. Стеганография в переводе с греческого означает «тайнопись», это способ передачи конфиденциальной информации, когда может быть скрыт сам факт ее передачи. Защита информационных ресурсов от несанкционированного доступа приобретает большое значение, особенно с развитием Internet, и возникает ряд задач, относящихся к области информационной безопасности. 22