НОВЫЕ УГРОЗЫ И НОВЫЕ МЕТОДЫ ПРОТИВОДЕЙСТВИЯ информационная безопасность

реклама

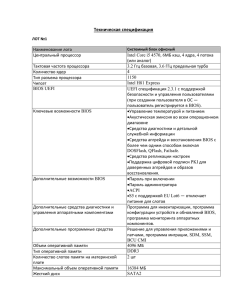

НОВЫЕ УГРОЗЫ И НОВЫЕ МЕТОДЫ ПРОТИВОДЕЙСТВИЯ информационная безопасность автоматизированных систем Оценка уровня угроз По данным McAfee 2 Стелс-технологии во вредоносном ПО Stuxnet – компьютерный червь; Zeus/SpyEye – средства разработки руткитов; TDSS – семейство руткитов; MBR руткит - буткиты; Bioskit.1 – средство разработки биоскит; Rakshasa – PXE эксплойт; DUKU, FLAME, GAUSS – мультивирус. 3 Функциональная стратегия безопасных платформ Комплексная модель безопасности 4 Давление на BIOS Индустриальные требования (UEFI 2.3.1, Secure boot) Требования по проектированию (NIST SP800-147) Требования к функциональности продукта Требования по безопасности (сертификация, Заказчики) 5 Атаки (Чернобыль, Bioskit.1) Уязвимости (обход СЗИ, загрузка PXE, очистка NVRAM) Функциональные ограничения (объём, скорость, однозадачность) НЕПРОВЕРЕННЫЙ BIOS КАК УГРОЗА ОБЗОР ВОЗМОЖНОСТИ АТАКИ ЧЕРЕЗ АППАРАТНЫЕ КОМПОНЕНТЫ ТИПИЧНОГО КОМПЬЮТЕРА 6 Предыдущая схема старта BIOS зона работы BIOS и загрузчика OS зона высокого риска 7 зона работы типичных антивирусных программ Актуальная модель угроз для компрометации BIOS 8 Компрометация BIOS. Реальные возможности. Запуск вредоносных SMI обработчиков для обхода модулей доверенной загрузки и др. средств защиты. Модификация драйверов BIOS для создания скрытых областей памяти и размещения в них вредоносного ПО. Запуск в закрытых областях памяти вредоносных OPROM сетевых контроллеров для предоставления удаленного доступа к данным и дистанционного управления. Модификация загрузочных областей устройств, смена последовательности загрузочных устройств, создание скрытых областей на носителях. Запуск скрытых виртуальных машин, фильтрация внутреннего и внешнего трафика. Сбор паролей, теста и комбинаций нажатий клавиш. Предоставление злоумышленнику на носитель или удаленно. Низкоуровневый доступ через сервисный процессор (BMC) и Management Engine для контроля и управления аппаратным обеспечением, вплоть до загрузки системы с удаленного носителя. Вывод из строя оборудования по удаленной команде. 9 НАСКОЛЬКО АКТУАЛЬНА УГРОЗА? ДЕМОНСТРАЦИЯ АКТУАЛЬНОСТИ ЗАЩИТЫ. 10 UEFI – не панацея от безопасности!!! ! ! ! ! ! 11 ! Исполняемый код принадлежит зарубежным коммерческим компаниям. Мы им просто доверяем! Нет доступа к исходному коду Модели взлома UEFI 2007 Blackhat взлом UEFI через стандартизованный интерфейс SMM; Заражение UEFI через вредоносный код OPROM. 2011 Defcon “Network Nightmire” – PXEsploit; “Stoned” Bootkit 2012 Syscan DE MYSTERIIS DOM JOBSIVS (EFI Threats to Mac OS X) 2012 Fujitsu Future Conference Взлом сертифицированного СЗИ на модели недоверенного BIOS 12 Старт системы с типичным модулем ДЗ Имея наивысший приоритет среди загрузочных устройств аппаратный модуль доверенной загрузки производит старт встроенной в контроллер ОС до запуска основной ОС. 13 Новые угрозы. Системы с модифицированным BIOS Размещая «закладку» в BIOS материнской платы злоумышленник в любой момент может получить доступ к данным минуя защиту аппаратного модуля доверенной загрузки. censored Ключ активации может иметь любое исполнение (мышь, токен, накопитель, клавиатура и т.д.). После завершения действий злоумышленника система возвращается в исходное состояние, что не создаёт прецедентов для обращения в службу безопасности. 14 confidential МЕТОДЫ ЗАЩИТЫ МЕТОДЫ ЗАЩИТЫ АРМ ОТ ИСПОЛЬЗОВАНИЯ МОДИФИЦИРОВАННЫХ КОДОВ BIOS 15 Режим SECURE BOOT • Загружаются только подписанные модули • Режим UEFI с запуском ТОЛЬКО подписанного загрузчика OS 16 Методы защиты BIOS Создание доверенной платформы, функционирующей в режиме превентивной защиты от вредоносного кода. Использование систем с проверенной версией BIOS без возможности нелегитимной замены модулей UEFI. Контроль функционирования модулей UEFI. Интеграция в BIOS дополнительных средств защиты: модули доверенной загрузки, гипервизоры уровня BIOS, межсетевые экраны, крипто провайдеры, антивирусы уровня BIOS, сетевая авторизация через сервер безопасности single sign-ON; Использование доверенных систем дистанционного мониторинга и управления (в т.ч. пользователями) на уровне UEFI BIOS. 17 Материнские платы Kraftway KWххх Для обеспечения требований по информационной защите мы разработали и производим продукцию на собственных материнских платах оснащенных уникальными опциями. Производство осуществляется на сертифицированной площадке на территории России, что гарантирует отсутствие не декларированных возможностей, закладок и гипервизоров уровня BIOS. Имеет полностью русифицированный BIOS, обладает развитыми возможностями управления и самодиагностики КОНТРОЛЬ ЦЕЛОСТНОСТИ и НЕИЗМЕННОСТИ ЗАЩИТА ОТ ПОДМЕНЫ BIOS НЕ ИМЕЕТ АНАЛОГОВ 18 Особенности BIOS Kraftway Интеграция в UEFI BIOS оболочки безопасности обеспечивающей: Невозможность несанкционированного доступа и модификации неразрушающими методами: кода модулей безопасности журнала событий безопасности конфигурационных файлов Исключение области содержащей модули безопасности из общего адресного пространства (после загрузки ос нет доступа) Запуск СЗИ НСД до запуска функции поиска загрузочного устройства Контроль состава оборудования (аппаратная целостность) Контроль программной среды Интегрированный сторожевой таймер Запуск и защита в среде UEFI средств защиты других производителей 19 Технология обеспечения безопасности BIOS Kraftway Запуск устройства в Legacy режиме Запуск устройства в режиме превентивной защиты Windows Secure Boot BIOS/UEFI KSS UEFI 2.1.3 СЗИ Код любого загрузчика Только проверенный загрузчик Запуск ОС Запуск ОС Благодаря запуску оболочки KSS уровень безопасности системы не понижается даже при использовании средств безопасности, не имеющих сертификата производителя firmware KSS – оболочка безопасности Kraftway Secure Shell СЗИ – средства защиты информации НЕ ИЗВЛЕКАЕМЫЙ МДЗ (Aladdin TSM) Благодаря тесной интеграции МДЗ с BIOS материнской платы обеспечивается максимальная безопасность и совместимость со всеми используемыми аппаратными средствами Обратная передача управления BIOS для дальнейшей загрузки компьютера осуществляется только после двух фактурной аутентификации пользователя. Прерывание срабатывает до активации начального загрузчика (INT 19H) 21 TSM. СЕРТИФИКАЦИЯ ФСТЭК РОССИИ (от 30 декабря 2011г.) «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) по 3 уровню контроля. «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации (Гостехкомиссия России, 1992)» до 1Г включительно. «Положение о методах и способах защиты информации в информационных системах персональных данных (Утв. приказом ФСТЭК России от 5 февраля 2010 г. № 58) до 1 22 класса включительно. ОПТИМИЗИРОВАННАЯ ПРОДУКЦИЯ КРАТКИЙ ОБЗОР ПРОФИЛЬНОЙ ПРОДУКЦИИ. 23 Серия защищённых материнских плат Kraftway Характеристика Тип BIOS Русская локализация Защита от перезаписи Сторожевой таймер Контроль BIOS и состава аппаратуры Блокировка Intel Management Engine Встроенный МДЗ Дистанционное управление МДЗ 24 KWG43 (Intel G43) KWN10 / KWN10D (Intel NM10) Phoenix - Award Phoenix - Award P P P P - P P P P - Trusted Security Module (v. 1.0/2.0) Trusted Security Module (v. 1.0/2.0) - - Серия защищённых материнских плат Kraftway Характеристика KWQ67 (Intel Q67) KWH77 (Intel H77) Тип BIOS UEFI - Inside UEFI – AMI Kraftway Русская локализация Защита от перезаписи Сторожевой таймер Контроль BIOS и состава аппаратуры Блокировка Intel Management Engine Встроенный МДЗ Дистанционное управление МДЗ 25 P P P P P P P P P P Kraftway Secure Shell / АПМДЗ «Витязь» 1.0 Kraftway Secure Shell / АПМДЗ «Витязь» 1.0 Kraftway System Manager Kraftway System Manager Kraftway Credo VV18, VV20, VV22 Представляет собой полноценную рабочую станцию в миниатюрном исполнении. Может также исполнять роль тонкого клиента, выполняя функции ввода информации и отображения рабочего стола. Пассивное охлаждение в защищенном металлическом корпусе при очень низком энергопотреблении было доведено до совершенства в собственном дизайнерском центре специалистами Kraftway. Тем не менее, модель VV20 выполнена на высокопроизводительном процессоре со встроенной графикой, что позволяет ей без труда исполнять роль универсального клиента. Доступность дополнительных внешних носителей определяется административными настройками BIOS. Характеристика значение Процессор Intel Atom N450/N2600 (1.66/1.8ГГц, 1 или 2 ядра, 512/1024кБ кэш-память) Оперативная память до 2/4 ГБ Сетевой адаптер 1/2 интегрированный 10/100/1000 Мбит/с Видеоадаптер Интегрированная в процессор графическая подсистема Intel с поддержкой 3D, 2D и DX9/DX10 Жесткий диск: твердотельный Гарантия 3 года Корпус Специальный, металлический, с креплением на обратную сторону монитора, в черной цветовой гамме 26