Тема

реклама

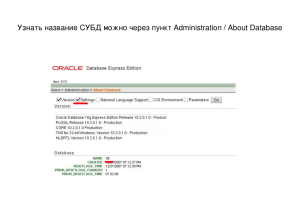

№ варианта (по списку) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 Тема Электронная торговля в Интернет. SET и другие системы осуществления платежей. Защита информации и каналов связи. Криптоанализ и атаки. Защита информации и каналов связи. Цифровая подпись. Защита данных в компьютерных сетях. Административные меры. Технологии аутентификации пользователей. Биометрическая аутентификация пользователей. Защита веб-порталов от информационных атак. Подсистема антивирусной защиты. Информационная безопасность территориально-распределенных сетей связи X.25. Основные транспорты и каналы. FTTB. FTTH. Защита веб-порталов от информационных атак. Подсистема обнаружения вторжений. Передача данных. Profibus. Методы шифрования. Асимметричное шифрование. Диагностика сетей. Диагностика на базе ICMP. Процедуры Интернет. Удаленный доступ (Telnet). Криптографические средства защиты. Шифры простой замены. Сетевая безопасность. Безопасное ядро (SSH). Защита веб-порталов от информационных атак. Подсистема разграничения доступа. Информационная безопасность автоматизированных систем. Уязвимость «SQL Injection» Процедуры Интернет. Ping. Traceroute. Сетевая безопасность. Безопасность сетевого узла. Шифрование данных. Методы шифрования документов XML формата. Технологии аутентификации пользователей. Аутентификация пользователей на основе инфраструктуры открытых ключей. Программирование для сетей. Winsock. Защита данных на персональных компьютерах. Защита данных на жестком диске. Cервисы Интернет. WWW. Меры противодействия угрозам безопасности. Системы разграничения доступа. Угрозы безопасности АС. Основные виды угроз безопасности субъектов информационных отношений. Меры противодействия угрозам безопасности. Основные механизмы защиты компьютерных систем от проникновения. Угрозы безопасности АС. Классификация каналов проникновения в систему и утечки информации. Меры противодействия угрозам безопасности. Типы моделей управления доступом. Организационные меры защиты информации в автоматизированных системах. Основные организационные и организационнотехнические мероприятия по созданию и поддержанию функционирования комплексной системы защиты. Требования: - Уделить больше внимания локальной теме а не глобальной. То есть теме «Уязвимость «SQL Injection» - Работа должна содержать: 1. введение (кратко) 2. раздел посвящённый глобальной теме «Информационная безопасность автоматизированных систем» 3. раздел посвящённый локальной теме «Уязвимость «SQL Injection» 4. раздел с приведением примера по теме 5. заключение 6. список литературы ОБЩИЙ ОБЁМ ДОЛЖЕН БЫТЬ 20-25 страниц с большим приоритетом разделу посвящённый локальной теме «Уязвимость «SQL Injection».