Приложение 4 Требования к сети передачи данных участников

реклама

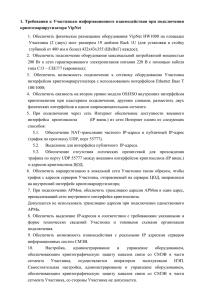

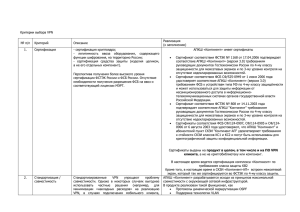

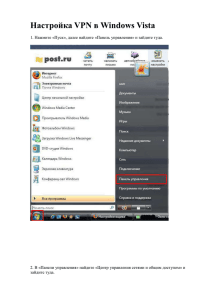

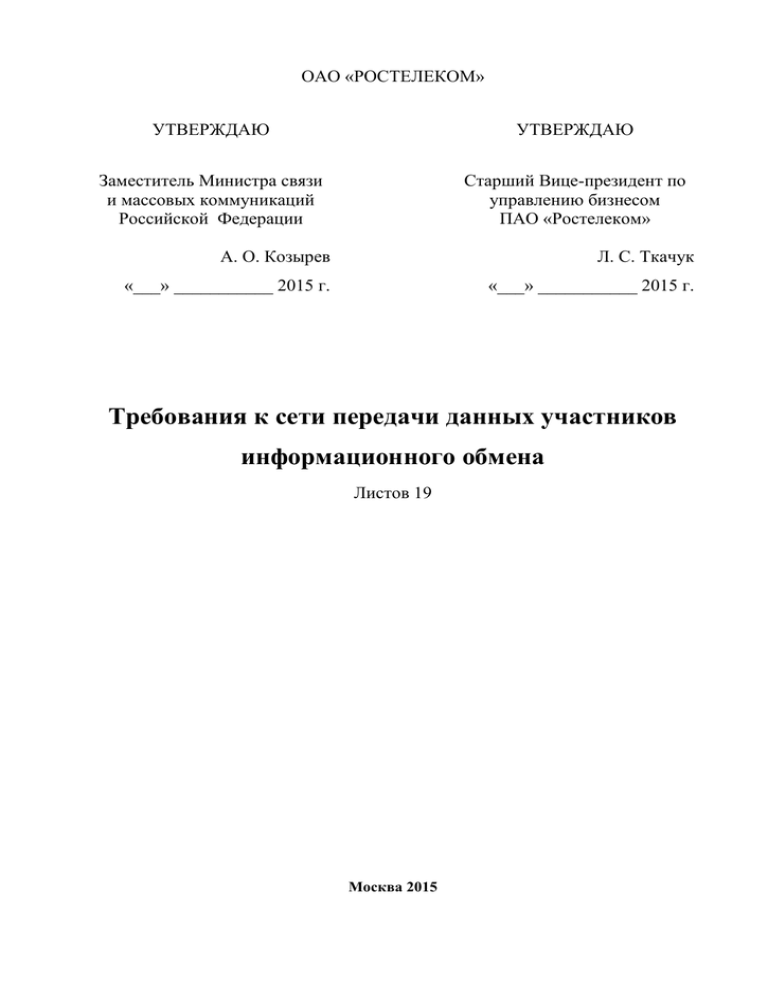

ОАО «РОСТЕЛЕКОМ» УТВЕРЖДАЮ УТВЕРЖДАЮ Заместитель Министра связи и массовых коммуникаций Российской Федерации Старший Вице-президент по управлению бизнесом ПАО «Ростелеком» А. О. Козырев Л. С. Ткачук «___» ___________ 2015 г. «___» ___________ 2015 г. Требования к сети передачи данных участников информационного обмена Листов 19 Москва 2015 СОДЕРЖАНИЕ Обозначения и сокращения .......................................................................................................... 3 1 Общие положения ................................................................................................................. 4 2 Типизация схем подключения ............................................................................................. 5 3 Рекомендуемые требования, обеспечиваемые при подключении Организаций к ЗСПД6 3.1 Рекомендации по номенклатуре используемых решений в Организации................... 6 3.2 Рекомендации по номенклатуре решений, обеспечивающих необходимую пропускную способность каналов связи ..................................................................................... 7 3.3 4 Рекомендации по обеспечению резервного электроснабжения ................................... 8 Обязательные требования, обеспечиваемые при подключении Организаций к ЗСПД . 9 4.1 Общие требования............................................................................................................. 9 4.2 Требования к помещениям и организации защиты пи размещении технических средств ............................................................................................................................................ 9 4.3 Требования к размещению ЦУС .................................................................................... 10 4.4 Требования к размещению программной реализации криптошлюза ........................ 11 4.5 Требования к размещению ViPNet Клиент ................................................................... 12 4.6 Требования к размещению сетевого оборудования и сетевой связности ................. 12 5 Форма технических сведений участника .......................................................................... 14 2 Обозначения и сокращения Аббревиатура Наименование VPN Виртуальная частная сеть (Virtual Private Network) NAT Преобразование сетевых адресов (Network Address Translation) АС Автоматизированная система БД База данных ИО Проект "Информационное общество" ЗСПД Защищенная сеть передачи данных КЦОД Коллективный центр обработки данных НПРОД Национальная платформа распределенной обработки данных НСИ Нормативно-справочная информация ОС Операционная система ПАК Программно-аппаратный комплекс ПО Программное обеспечение СЗИ Средства защиты информации ТЗ Техническое задание ТП Технический проект ФСБ Федеральная служба безопасности ФЦОД Федеральный центр обработки данных ФСТЭК Федеральная служба по техническому и экспортному контролю ЦУС Центр управления сетью ЭЦП Электронная цифровая подпись 3 1 Общие положения Защищенная сеть передачи данных проекта «Электронного правительства» предназначена распределенных для безопасного информационных взаимодействия, систем, входящих управления в состав и мониторинга систем проекта «Электронное правительство». Данный документ определяет рекомендации, соответствие которым необходимо обеспечить Организациям / ИС, подключаемым к ЗСПД ОАО «Ростелеком». 4 2 Типизация схем подключения В рамках функционирования различных ИС, требующих в рамках ЗСПД обеспечения криптографической защиты данных при взаимодействии по открытым общедоступным сетям, необходимо организовывать подключение АС с различной архитектурой построения, расположения и назначения. В части организации криптографической защиты передаваемых данных можно выделить ряд типовых схем подключения, применимых для существующих и перспективных информационных систем. Большинство вариантов подключения к ЗСПД сводится к типовым и зависит от ряда таких факторов, как количество подключаемых АРМ / серверов, необходимости резервирования, необходимости именно программной реализации, уже имеющихся в наличии решений этого же вендора необходимой номенклатуры. Типовые варианты подключения со стороны Организации / ИС, в зависимости от вендора, сводятся к следующим: 1) Использование продукции «Инфотекс»: использование кластера ПАК HW1000; использование одиночного ПАК HW1000; использование одиночного ПАК HW100 модификаций A/B/C; использование ПО ViPNet Client; 2) Использование продукции «Код безопасности»: использование кластера АПКШ Континент IPC-100; использование одиночного АПКШ Континент IPC-100; использование одиночного АПКШ Континент IPC-25; использование одиночного АПКШ Континент IPC-10; 3) Использование продукции «С-Терра СиЭсПи»: использование кластера CSP VPN Gate 3000; использование одиночного CSP VPN Gate 3000; использование одиночного CSP VPN Gate 1000V; использование одиночного CSP VPN Gate 100; использование одиночного CSP VPN Gate 100 модификаций V/B; 4) Гибридная схема – симбиоз предыдущих вариантов. 5 3 Рекомендуемые требования, обеспечиваемые при подключении Организаций к ЗСПД На объектах информатизации (Организациях), подключаемых к ЗСПД, должны быть реализованы требования по обеспечению информационной безопасности, регламентируемые текущим законодательством. 3.1 Рекомендации по номенклатуре используемых решений в Организации В таблице 1 представлены рекомендации по выбору типа ПАК ViPNet в зависимости от количества используемых в подключаемой организации сетевых узлов (АРМ, серверов, терминалов), обрабатывающих подлежащую защите информацию: Таблица 1 - Рекомендуемое оборудование в зависимости от количества АРМ № п/п Количество серверов, АРМ и терминалов в защищаемом сегменте Рекомендуемая номенклатура решений Инфотекс 1 2 3 4 5 более 500 от 10 до 500 от 6 до 10 от 3 до 5 от 1 до 2 HW2000 HW1000 HW100C HW100B HW100A 6 1 ViPNet Client В таблице 2 представлены рекомендации по выбору типа АПКШ Континент в зависимости от количества используемых в подключаемой организации сетевых узлов (АРМ, серверов, терминалов), обрабатывающих подлежащую защите информацию: Таблица 2 - Рекомендуемое оборудование в зависимости от количества АРМ № п/п 1 2 3 4 Количество серверов, АРМ и терминалов в защищаемом сегменте более 500 от 25 до 500 от 3 до 25 от 1 до 2 Рекомендуемая номенклатура решений Код безопасности IPC-3000/IPC-1000 IPC-100 IPC-25 IPC-10 В таблице 3 представлены рекомендации по выбору типа CSP VPN Gate в зависимости от количества используемых в подключаемой организации сетевых узлов (АРМ, серверов, терминалов), обрабатывающих подлежащую защите информацию: 6 Таблица 3 - Рекомендуемое оборудование в зависимости от количества АРМ № п/п 1 2 3 4 5 Количество серверов, АРМ и терминалов в защищаемом сегменте более 300 от 100 до 300 от 50 до 100 от 5 до 50 от 3 до 5 от 1 до 2 Рекомендуемая номенклатура решений С-Терра СиЭсПи CSP VPN GATE 7000 CSP VPN GATE 3000 CSP VPN GATE 1000V CSP VPN GATE 100V CSP VPN GATE 100 CSP VPN GATE 100B 3.2 Рекомендации по номенклатуре решений, обеспечивающих необходимую пропускную способность каналов связи В таблице 4 представлены рекомендации по выбору типа ПАК ViPNet в зависимости от необходимой пропускной способности при подключении Организации к ЗСПД: Таблица 4 - Рекомендации по пропускной способности каналов связи № п/п 1 2 3 Необходимая производительность шифрования Рекомендуемая номенклатура решений Инфотекс до 2,7 Гбит/с HW2000 до 250 Мбит/с HW1000 до 20 Мбит/с HW100A/B/C В таблице 5 представлены рекомендации по выбору типа АПКШ Континент в зависимости от необходимой пропускной способности при подключении Организации к ЗСПД: Таблица 5 - Рекомендации по пропускной способности каналов связи № п/п 1 2 3 4 Необходимая производительность шифрования Рекомендуемая номенклатура решений Код безопасности до 2,7 Гбит/с IPC-3000/IPC-1000 до 300 Мбит/с IPC-100 до 50 Мбит/с IPC-25 до 10 Мбит/с IPC-10 В таблице 6 представлены рекомендации по выбору типа CSP VPN Gate в зависимости от необходимой пропускной способности при подключении Организации к ЗСПД: 7 Таблица 6 - Рекомендации по пропускной способности каналов связи № п/п 1 2 3 4 Необходимая производительность шифрования Рекомендуемая номенклатура решений С-Терра СиЭсПи до 2,7 Гбит/с до 300 Мбит/с до 100 Мбит/с до 15 Мбит/с CSP VPN GATE 7000 CSP VPN GATE 3000 CSP VPN GATE 1000/1000V CSP VPN GATE 100/100V/100B 3.3 Рекомендации по обеспечению резервного электроснабжения При подключении ПАК к UPS последний обеспечивает работу компьютера только до тех пор, пока не разрядится батарея. После разряда батареи компьютер будет некорректно выключен, что может привести к потере данных. В то же время большинство современных UPS могут подключаться к компьютеру с помощью интерфейсного кабеля и посылать сигнал об истощении батареи. Полученный сигнал компьютер может использовать для корректного выключения. 8 4 Обязательные требования, обеспечиваемые при подключении Организаций к ЗСПД 4.1 Общие требования Во исполнение требований законодательства РФ и других нормативных документов в области обеспечения ИБ для организации защищённого информационного обмена следует обеспечивать криптографическую защиту каналов связи, проходящих через неконтролируемую зону, в том числе по открытым общедоступным сетям. В ОАО «Ростелеком» для организации криптографической защиты каналов связи при взаимодействии информационных систем используются продуктовые линейки производства компаний «Инфотекс», «Код безопасности» и «С-Терра СиЭсПи». Все подключаемые к ЗСПД Организации для обеспечении совместимости СКЗИ обязаны использовать СКЗИ данного типа. Осуществляется централизованное управление и мониторинг СКЗИ силами ОАО «Ростелеком». Подключаемая организация на период действия технической поддержки передает полное управление СКЗИ специалистам ОАО «Ростелеком». Данные СКЗИ имеют сертификат соответствия ФСБ до уровня КС3 включительно. В случае, если в подключаемой Организации используются СКЗИ другого производителя, следует обеспечивать перешифрование трафика из СКЗИ другого производителя на СКЗИ представленных выше производителей. 4.2 Требования к помещениям и организации защиты пи размещении технических средств При размещении технических средств (ТС) на объектах информатизации Организаций следует руководствоваться следующими требованиями: 1) Размещение, охрана и специальное оборудование помещений, в которых установлены ТС и ведется работа с носителями персональной ключевой информации, должны исключать возможность бесконтрольного проникновения в них посторонних лиц, прослушивания ведущихся там переговоров и просмотра помещений посторонними лицами, а также гарантировать сохранность находящихся конфиденциальных документов. 9 в этих помещениях 2) Порядок охраны и организации режима помещений, в которых установлены ТС, регламентируется разделом IV инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи. Передача организована информации с с использованием ограниченным средств доступом, криптографической не содержащей защиты сведений, составляющих государственную тайну, утвержденная приказом Федерального агентства правительственной связи и информации при Президенте Российской Федерации от 13 июня 2001 г. № 152. 3) На случай пожара, аварии или стихийного бедствия должны быть разработаны специальные инструкции, утвержденные руководством учреждения, в которых предусматривается порядок вызова администрации, должностных лиц, вскрытие помещений, очередность и порядок эвакуации конфиденциальных документов и дальнейшего их хранения. 4) Технические средства могут подключаться к общегородской сети электроснабжения с учетом требований инструкций по эксплуатации вычислительных средств и правил техники безопасности. 5) Оборудование помещений средствами вентиляции и кондиционирования воздуха должно соответствовать санитарно-гигиеническими нормам СНиП, устанавливаемым законодательством Российской Федерации. 6) При подключении СКЗИ к каналам передачи данных, выходящих за пределы контролируемой зоны, необходимо выполнение действующих в Российской Федерации требований по защите информации от утечки по техническим каналам, в том числе по каналу связи (например, СТР-К). При монтаже каналов связи, гальванические цепи которых непосредственно от ПЭВМ (с установленным на нем СКЗИ) выходят за пределы контролируемой территории, должны использоваться оптоволоконные развязки. 7) При использовании СКЗИ только для выполнения функций генерации/проверки ЭЦП, а также, если подключение к каналам передачи данных, выходящих за пределы контролируемой зоны, осуществляется через активное канальное оборудование (находящееся в пределах контролируемой зоны), то использование оптоволоконной развязки не требуется. 4.3 Требования к размещению ЦУС Текущие типовые схемы подключения к ЗСПД не предусматривают размещения Центра управления сетью на объектах информатизации Организаций. Под ЦУС 10 подразумеваются решения разных производителей, имеющих разные названия: ViPNet Администратор, ПУ ЦУС, С-Терра КП. Однако, в случае принятия данного решения (изменение требований законодательства, специфичная архитектура ИС, иные мотиваторы) необходимо обеспечивать выполнение следующих требований: 1) Помещения, в которых устанавливаются компоненты ЦУС, относятся к защищаемым помещениям, проводимых работ и обеспечивающим исключающим конфиденциальность возможность бесконтрольного нахождения в нем посторонних лиц. 2) Входные двери помещений должны быть оборудованы внутренними замками, гарантирующими надежное закрытие дверей при выходе из помещения и в нерабочее время. Окна (при необходимости) и двери должны быть оборудованы охранной сигнализацией, связанной с центральным пультом наблюдения за сигнализацией поста охраны. 3) Служебные помещения Удостоверяющего центра, используемые для архивного хранения документов на бумажных, магнитных и оптических носителях, оборудуются средствами вентиляции и кондиционирования воздуха, обеспечивающими соблюдение установленных параметров температурно-влажностного режима, вентиляции и очистки воздуха. 4) В помещение допускаются только сотрудники, имеющие непосредственное отношение к организации эксплуатации ЦУС. 5) Уборка помещения, обслуживание оборудования систем жизнеобеспечения осуществляется назначенным персоналом при выключенных мониторах в присутствии администратора. 6) Должны быть приняты меры по надежному сохранению в тайне паролей доступа, ключевых дистрибутивов и другой ключевой информации, размещенной на съемных носителях. Для хранения съемных носителей помещение должно быть оборудовано сейфом. 7) По окончании рабочего дня, помещения закрываются, опечатываются и сдаются под охрану. Порядок сдачи помещений определяется эксплуатирующей организацией. 4.4 Требования к размещению криптошлюза Требования: 11 программной реализации 1) ПО следует устанавливать в выделенных помещениях серверных узлов. 2) Доступ в помещение серверных узлов должен быть ограничен. 3) Дополнительных специальных требований к помещениям, где установлено ПО, не предъявляется. 4.5 Требования к размещению ViPNet Клиент ViPNet Клиент является персональным средством защиты пользователя ViPNet и размещается на рабочем месте сотрудника Организации – пользователя ViPNet. Дополнительных специальных требований к помещениям, где установлено ПО ViPNet Клиент, не предъявляется. 4.6 Требования к размещению сетевого оборудования и сетевой связности При размещении информатизации сетевого Организации, оборудования, подключаемой к размещаемого ЗСПД, на необходимо объектах выполнить следующее: 1) Обеспечить физическое размещение оборудования на площадке 1 (одного) места размером 19 дюймов Rack 1U (для установки в стойку глубиной от 480 мм и более) 432х45х425 (ШхВхГ) каждое. 2) Обеспечить подключение оборудования максимальной потребляемой мощностью 270 Вт к сети гарантированного электропитания питания 220 В с помощью кабеля типа С13 – СЕЕ7/7 (евровилка). 3) Обеспечить Организации возможность интерфейсов подключения к сетевому криптомаршрутизатора с оборудованию использованием интерфейсов Ethernet Base T 100/1000. 4) Обеспечить связность на втором уровне модели OSI/ISO внутренних интерфейсов криптошлюзов при кластерном подключении, т. е., разместить два физических интерфейса в одном широковещательном сегменте. 5) При подключении через сеть Интернет обеспечить доступность внешнего интерфейса криптошлюза (внешний «белый» IP адрес) из сети Интернет одним из следующих способов: обеспечение NAT-трансляции частного IP-адреса в публичный IP-адрес и публичного IP-адреса в частный по протоколам TCP, UDP и портам: 12 Таблица 7 –Таблица данных Оборудование Протокол Порт Примечание 55777 Разрешить прохождение в обе стороны 500, 4500 Разрешить прохождение в обе стороны 4433, 7500, Разрешить прохождение в обе стороны 10000-1031, 5101, 5106, 5107, 5557 АПКШ TCP 4431, 4444, Разрешить прохождение в обе стороны Континент 4445, 4446, 5100-5103 выделение для интерфейса публичного IP-адреса. ViPNet С-Терра АПКШ Континент UDP UDP UDP 6) Обеспечение отсутствия логических препятствий для прохождения трафика по протоколу UDP, TCP и портам между внешним интерфейсом криптошлюза (ip внеш.) и адресами криптошлюзов ИС, список портов указан ниже: Таблица 8 – Таблица данных Оборудование Протокол Порт Примечание 55777 Разрешить прохождение в обе стороны 500, 4500 Разрешить прохождение в обе стороны 4433, 7500, Разрешить прохождение в обе стороны 10000-1031, 5101, 5106, 5107, 5557 АПКШ TCP 4431, 4444, Разрешить прохождение в обе стороны Континент 4445, 4446, 5100-5103 7) Обеспечить маршрутизацию в локальной сети Организации таким образом, ViPNet С-Терра АПКШ Континент UDP UDP UDP чтобы трафик с адресов серверов Организации, отправляемый через ЗСПД, направлялся на внутренний интерфейс криптомаршрутизатора; 8) При подключении АРМ`ов, обеспечить трансляцию адресов АРМ`ов в один адрес, принадлежащий сети внутреннего интерфейса криптошлюза. 9) Допускается не использовать единственного АРМа. 13 трансляцию адресов при подключении 5 Форма технических сведений участника При подключении Организации к ЗСПД необходимо предоставить сведения, по Форме технических сведений Участника, приведённой в таблице 9. Таблица 9 - Форма технических сведений Участника Наименование Участника Федеральный Статус Региональный Почтовый адрес Юр. адрес Потребность в Перечислить цели подключения к ЦОД услугах ЭП Контактные данные Рабочий телефон Мобильный телефон Е-mail Адрес Этаж Помещение Адм. лицо, ответственное за подключение Ф И О Сетевой инженер Ф И О Лицо, ответственное за ИБ Ф И О Объект подключения Наличие подключения Интернет IP/MPLS сеть ОАО «Ростелеком» Предпочтитель ный вариант подключения 14 Отсутствует Предпочтитель ная 6.1 6.2 типовая схема подключения согласно п. 6.1, 6.2 ТТ Параметры имеющегося Интерф Тип Параметры ейс оборудования Коммутатор Ethernet Граничный маршрутизатор ЛВС Наличие и тип имеющегося для HW1000 HW100 A HW100B HW100C подключения х оборудования ViPNet Кол-во оборудования ViPNet используемого конкретно для подключения ИЭП к ОАО «Ростелеком» Потребность в закупке оборудования ViPNet через ОАО «Ростелеком» Наличие и тип IPC-100 IPC-25 IPC-10 имеющегося для подключения оборудования АПКШ Континент Кол-во оборудования АПКШ Континент используемого конкретно для 15 подключения ИЭП к ОАО «Ростелеком» Потребность в закупке оборудования АПКШ Континент через ОАО «Ростелеком» Наличие и тип GATE GATE GATE имеющегося для 3000 1000V 100V GATE 100 подключения оборудования СТерра Кол-во оборудования СТерра используемого конкретно для подключения ИЭП к ОАО «Ростелеком» Потребность в закупке оборудования СТерра через ОАО «Ростелеком» 16 GATE 100B Таблица 10 - Форма технических сведений участника (оборотная сторона) № IP адрес/маска 1 1.1 1.2 1.3 IP внеш./маска 2 IP gw внеш. 3 IP fw (NAT) 4 4.1 4.2 4.3 IP внут./маска 5 IP gw внут. 6 IP сер. 7 IP арм Назначение IP-адрес и маска сети внешнего интерфейса криптошлюза. Может быть как из частного, так и из публичного адресного пространства. В случае отказоустойчивого кластера должны быть выделены 3 адреса одной подсети. В случае подключения через IP/MPLS-сеть ОАО «Ростелеком» данные адреса не указываются. Адрес шлюза по умолчанию в сети, в которую включается внешний интерфейс криптошлюза. В случае подключения через IP/MPLS-сеть ОАО «Ростелеком» данные адреса не указываются. Публичный Интернет адрес NAT-трансляции, через который осуществляется доступ к внешнему интерфейсу криптошлюза. Указывается в случае использования частного адреса на внешнем интерфейсе криптошлюза при подключении через сеть Интернет. Адрес и маска сети внутреннего интерфейса криптошлюза. В случае отказоустойчивого кластера должны быть выделены 3 адреса одной подсети. IP внеш. и IP внут. обязательно должны принадлежать разным подсетям. Адрес шлюза для доступа к внутренним ресурсам ведомства. Указывается в случае нахождения ресурсов ведомства и внутреннего интерфейса криптошлюза в разных сетях. Адрес(а) сервера(ов) Организации, которые будут взаимодействовать через ЗСПД. Адрес устройства NAT, через который осуществляется взаимодействие АРМов и серверов ЦОД. Параметры адресации, указанные на оборотной стороне Формы технических сведений Участника, зависят от выбранной схемы подключения и должны соответствовать приведённым на рисунке 1 и рисунке 2. Параметры адресации при использовании кластерного или одиночного решения отличаются между собой, что отражено на соответствующих схемах: 17 Рисунок 1 - Адресация при использовании одиночного решения Рисунок 2 - Адресация при использовании кластерного решения 18 Лист регистрации изменений Номера листов (страниц) Изм. изменённых замененных Всего новых изъятых листов (страниц) в докум. 19 № докум. Входящий № сопровоПодпись Дата дительного документа и дата