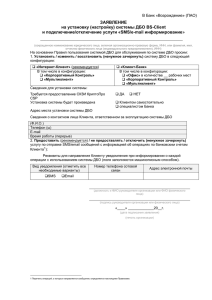

Рекомендации по безопасной работе с системой ДБО

реклама

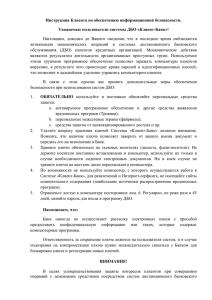

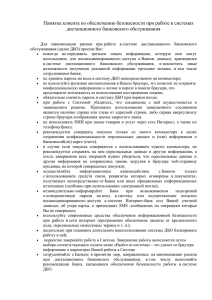

Рекомендации Московского филиала ОАО КБ «Верхневолжский» для безопасной работы с системой дистанционного банковского обслуживания (ДБО). Классификация атак на системы ДБО: 1. Получение физического 2. Заражение компьютера, доступа: к рабочему месту, ключам, средствам дополнительного подтверждения платежа, которые используются при работе с системой ДБО. используемого для работы с системой ДБО, вирусом с целью: кражи ключа электронной подписи, получения удаленного доступа к управлению рабочей станцией, подмены реквизитов платежа при отправке в Банк. А) Хищение ключей электронной подписи (ЭП) с незащищенных носителей. Наиболее простая технология, при помощи которой на сегодняшний день реализуется большинство атак на клиентов систем ДБО, хранящих ключи ЭП на флешкартах, дисках, дискетах, на жестком диске и т. д. Хищение ключа ЭП, для последующего проведения мошеннических операций, осуществляется путем внедрения вредоносного кода на компьютер клиента. Б)..Несанкционированный защищенного носителя ЭП. доступ к криптографическим возможностям Одна из наиболее опасных и перспективных атак. Реализуется либо при помощи средств удаленного управления компьютером клиента, либо получением физического доступа к рабочему месту с установленной системой ДБО. Ограничением для данной атаки является обязательное подключение ключевого носителя в момент ее проведения. В) Подмена документа при передаче его на подпись. Наиболее сложный и опасный на сегодняшний день вид атак. В данном случае пользователь видит на экране монитора одну информацию, а на подпись отправляется другая. Параллельно могут быть подменены данные об остатках на счете, выполненных транзакциях и т.д. Обеспечение физической безопасности: 1.Ограничить доступ к компьютерам, используемым для работы с системой ДБО. Исключить доступ к компьютерам персонала, не имеющего отношения к работе с системой ДБО. 2.Исключить обслуживание компьютеров, используемых для работы с системой ДБО, сотрудниками сторонних компаний. 3.При обслуживании компьютера ИТ-сотрудниками – обеспечить контроль над выполняемыми ими действиями. 4.Не передавать ИТ-сотрудникам ключи электронной подписи и средства для подтверждения в целях проверки работы системы ДБО, проверки настроек взаимодействия с Банком и т.п. При необходимости таких проверок только лично владелец ключа ЭП должен подключить носитель к компьютеру, убедиться, что пароль доступа к ключу вводится в интерфейс системы ДБО, и лично ввести пароль, исключая визуальную возможность увидеть пароль иным лицам. 5.При увольнении ответственного сотрудника, имевшего доступ к секретному ключу ЭП, незамедлительно (в последний рабочий день данного сотрудника) оповестить Банк для блокировки ключа ЭП. 6.При увольнении ИТ-специалиста, осуществлявшего обслуживание компьютеров, используемых для работы с системой ДБО, принять меры для обеспечения отсутствия вредоносных программ на компьютерах. 7.Ключевые носители и средства подтверждения необходимо хранить в специальном сейфе в месте, доступ к которому разрешен исключительно сотрудникам, работающим с системой ДБО. 8.В случае утери ключа или его компрометации незамедлительно оповестить Банк для блокировки ключа ЭП. Обеспечение информационной безопасности: Во избежание заражения компьютера необходимо придерживаться следующих правил: 1.Право доступа к рабочим местам с установленной системой ДБО предоставляется исключительно лицам, ознакомленным с правилами пользования. 2.Для работы с системой ДБО должна быть установлена лицензионная операционная система, содержащая все актуальные обновления безопасности. 3.Должна быть установлена антивирусная защита, включающая в себя кроме обычных функций, модули проверки почты и входящего трафика. Обновление баз сигнатур должно производиться не реже 1 раза в день. 4.Пользователь не должен работать с правами администратора и не должен иметь доступ для управления антивирусной защитой. 5.На компьютере для работы с системой ДБО: - не должно быть установлено программ, не являющихся необходимыми для выполнения служебных обязанностей сотрудника работающего с системой ДБО; - должно использоваться только лицензионное программное обеспечение фирмпроизводителей; - должны быть отключены все службы, связанные с удаленным администрированием; - должна быть отключена учетная запись «гость»; - доступ к ресурсам сети Интернет должен быть ограничен фиксированным списком доверенных сайтов, не допускать использование месседжеров типа ICQ, Skype и др. 6.Обновление установленных программ необходимо производить исключительно в ручном режиме и только с официальных сайтов. 7.Доступ к ресурсам компьютера с системой ДБО из локальной сети должен быть закрыт, не должно быть папок общего доступа. 8.Вход в систему https://ibank2.vvbank-msk.ru. ДБО осуществляется исключительно с официального сайта 9.Ключи ЭП необходимо хранить только на съемных носителях и извлекать их по окончанию сеанса работы с системой ДБО. 10.Не оставлять включенным сеанс ДБО сверх необходимого времени. 11.Не пользоваться системой ДБО в случае возникновения проблем с антивирусной защитой. 12.Не пользоваться системой ДБО при повторяющихся сбоях в работе компьютера. 13.Незамедлительно связаться с Банком в случае: - появления ошибки в системе ДБО; - блокировки логина для входа; - изменения интерфейса для работы с системой ДБО; - недоступности системы ДБО более 10 минут. 14.Не записывать на ключевые носители постороннюю информацию. 15.Не подключать съемные носители флешкарты, диски, дискеты за исключением ключевых носителей. Для обеспечения безопасности в случае заражения компьютера Московский филиал ОАО КБ «Верхневолжский» предоставляет все современные средства дополнительной защиты: USB-токен – защищенный носитель ЭП. На вход USB-токена передается электронный документ, а на выходе токена – ЭП под документом. При этом секретный ключ ЭП генерируется самим токеном при инициализации, хранится в защищенной памяти токена и никогда, никем и ни при каких условиях не может быть считан из токена. Использование этого устройства защитит от попыток кражи электронной подписи. ОТП-токен – устройство, не подключаемое к компьютеру, служит для реализации механизма дополнительной аутентификации посредством одноразовых паролей. Принцип работы: устройством генерируется одноразовый пароль, который вводится в качестве подтверждения при проведении платежа. Использование этого устройства защитит от несанкционированного проведения платежа даже в том случае, если злоумышленник получил доступ к компьютеру пользователя системы ДБО. MAC-токен – компактное устройство, оснащенное дисплеем и цифровой клавиатурой. Основное назначение – вычисление усиленной неквалифицированной электронной подписи под документом. Принцип работы: с клавиатуры MAC-токена вводятся ключевые поля документа (например, для платежного поручения – сумма, номер счета и БИК банка получателя). MAC-токен вычисляет электронную подпись, которая вводится для подтверждения платежа. Использование этого устройства защитит не только от несанкционированного проведения платежа при поучении доступа к компьютеру пользователя, но и от подмены реквизитов при проведении платежа, поскольку электронная подпись, рассчитанная токеном не совпадет с подписью рассчитанной сервером, и документ будет отвергнут. Подтверждение платежа посредством одноразовых паролей высылаемых по СМС на мобильный телефон высылается СМС сообщение, которое содержит основные реквизиты платежа и код подтверждения. Использование СМС подтверждения защитит не только от несанкционированного проведения платежа при поучении доступа к компьютеру пользователя, но и от подмены реквизитов при проведении платежа, поскольку реквизиты платежа в сообщении будут искажены. Для удобства работы с системой ДБО и инструментами дополнительного подтверждения платежа предусмотрены следующие возможности: - Ограничение по сумме: платежи ниже определенной суммы, не будут подпадать под необходимость дополнительного подтверждения; - Список доверенных получателей: при проведении платежа, предоставляется возможность добавить получателя в доверенные (при добавлении используются механизмы дополнительного подтверждения), и последующие платежи для этого получателя не будут подпадать под необходимость дополнительного подтверждения. Механизмы оповещения: Для контроля доступа к системе ДБО Банком реализуется механизм оповещения посредством информирования клиента о совершении каждой операции с использованием системы «ИнтернетБанк» путем изменения статуса платежного документа в системе «Интернет-Банк» на статус «ИСПОЛНЕНО». Банк ежедневно оповещает Клиента о совершении каждой операции с использованием системы ДБО посредством Email и/или СМС информирования на указанный Клиентом электронный адрес и/или номер телефона.