Итоговый тест по ИБ

реклама

В группу «По особенностям алгоритма» общей классификации вирусов входят вирусы:

1. Опасные, неопасные, очень опасные

2. Файловые, загрузочные, файлово-загрузочные

3. Мутанты, паразиты, невидимки

В группу «По среде обитания» общей классификации вирусов входят вирусы:

1. Резидентные, нерезидентные

2. Файловые, загрузочные, файлово-загрузочные

3. Мутанты, паразиты, невидимки

Чтобы избавиться от макровирусов, необходимо сохранить текст документа в формат:

1. .PTF

2. .RTF

3. .PTR

Укажите порядок активизации основных блоков вируса:

1. Блок заражения, блок деструктивных действий, блок маскировки

2. Блок маскировки, блок деструктивных действий, блок заражения

3. Блок заражения, блок маскировки, блок деструктивных действий

К наиболее популярным антивирусным программам относят:

1. Фильтры

2. Сканеры

3. Мониторы

Наиболее часто вирус записывается:

1. В начало файла

2. В середину файла

3. В конец файла

Наиболее часто вирусами используются прерывания с номерами:

1. 11H, 08H, 24H, 32H

2. 17H, 13H, 06H, 01H

3. 01H, 08H, 13H, 21H

Загрузочные вирусы используют прерывания с номерами

1. 08Н

2. 13Н

3. 21Н

Файловые вирусы используют прерывания с номерами

1. 13Н

2. 08Н

3. 21Н

Пара ключей (закрытый и открытый) создается

1. Односторонней функцией шифрования

2. Получателем сообщения

3. Отправителем сообщения

Цифровая подпись создается на основе:

1. Односторонней функции шифрования

2. Открытого и закрытого ключа

3. Хеш-функции

Процесс предотвращения доступа к сети нежелательных лиц и разрешения входа для

легальных пользователей:

1. Идентификация

2. Авторизация

3. Аутентификация

Процесс сообщения пользователем своего имени системе

1. Аутентификация

2. Идентификация

3. Авторизация

Результатом односторонней функции шифрования является

1. Электронная подпись

2. Пароль

3. Дайджест

Дайджест позволяет:

1. Вычислить исходное сообщение

2. Проверить целостность сообщения

3. Создать электронную подпись

Более долгосрочными в эксплуатационном отношении являются

1. Кремниевые сканеры

2. Оптические сканеры

Улавливают пульсацию кровеносных сосудов, а значит, и являются более надежными в

системах проверки биометрических данных

1. Кремниевые сканеры

2. Оптические сканеры

Подписывающий блок для программного кода создается на основе

1. Пары ключей и сертификата организации

2. Цифровой подписи и сертификата организации

Аутентификация с использованием одноразового пароля для создания единовременного

пароля использует

1. Цифровой сертификат

2. Программные и аппаратные ключи

3. Дайджест

Одноразовый пароль создается на основе

1. Секретного ключа пользователя и текущего времени

2. Секретного ключа пользователя и открытого ключа пользователя

3. Секретного ключа пользователя и идентификатора пользователя

В список индивидуальных характеристик пользователя для аутентификации на основе

биометрических показателей не входит

1. Тембр голоса

2. Рельеф черепа

3. Температура тела

4. Почерк

Дактелоскопия –это:

1. Исследование отпечатков пальцев и ладони

2. Исследование контура, изгиба и кривизны рук

3. Исследование контура, изгиба и размаха подписи

Более надежным способом биометрической проверки легальности пользователя является

1. Сканирование сетчатки глаза

2. Сканирование радужной оболочки глаза

Аутентификация на основе программных кодов используется в тех случаях, когда

1. Организация желает закрепить за собой авторское право на ПО

2. Для контроля над подлинностью финансовых документов

3. Для контроля над подлинностью международных договоров

Что может являться основным параметром для генерации паролей в системах,

использующих аутентификацию на основе одноразовых паролей?

1. IP-адрес компьютера

2. Идентификатор пользователя

3. Текущее время

В системах на основе многоразовых паролей при повторной регистрации пользователя для

подтверждения подлинности (легальности) пользователя сравниваются

1. Дайджесты введенного и хранящегося пароля

2. Введенный и хранящийся пароль

3. Параметрические функции на основе слова-вызова и дайджестов введенного и

хранящегося пароля

Для большого количества пользователей целесообразно использование аутентификации

на основе:

1. Многоразовых паролей

2. Сертификатов

3. Одноразовых паролей

Сертификат какого класса позволяет владельцу только принимать и отправлять

сообщения

1. I класса

2. II класса

3. III класса

4. IV класса

Криптостойкость шифра определяется:

1. Сложностью алгоритма шифрования

2. Длиной (сложностью) ключа шифрования

3. Объемом шифр-текста

Криптографический метод, позволяющий скрыть не только смысл информации, но и сам

факт её существования:

1. Кодирование

2. Сжатие

3. Стенография

4. Шифрование

Метод криптографического преобразования, в результате которого исходная информация

представляет собой хаотический набор букв, цифр, других символов и двоичных кодов:

1. Стенография

2. Шифрование

3. Кодирование

4. Сжатие

Криптоанализ – это:

1. Исследование криптостойкости зашифрованного текста

2. Попытка вскрытия шифр-текста без знания ключа

3. Процесс шифрования

Метод криптографического преобразования, согласно которому буквы исходного текста

заменяются символами стандартных кодировочных таблиц

1. Сжатие

2. Кодирование

3. Стенография

4. Шифрование

Стандартным алгоритмом шифрования с симметричным ключом является алгоритм:

1. RSA

2. DES

Шифрование при помощи матрицы Вижинера является

1. Методом моноалфавитной замены

2. Методом полиалфавитной замены

3. Методом перестановки

4. Аналитическим методом

Маршруты Гамильтона относятся к:

1. Методам перестановки

2. Методам замены

3. Аналитическим методам шифрования

4. Методам замены

Классическим алгоритмом шифрования с несимметричным ключом является алгоритм:

1. RSA

2. DES

Для шифрования исходного текста на основе пары ключей используется

1. Открытый (публичный) ключ

2. Закрытый (приватный) ключ

Схема шифрования, при которой секретный ключ зашифровки совпадает с секретным

ключом расшифровки относится к:

1. Симметричному классу криптосистем

2. Несимметричному классу криптосистем

Схема шифрования, при которой секретный ключ зашифровки не совпадает с секретным

ключом расшифровки относится к:

1. Симметричному классу криптосистем

2. Несимметричному классу криптосистем

Аддитивные методы шифрования относятся к:

1. Системам шифрования с симметричным ключом

2. Системам шифрования с несимметричным ключом

Устройство в типовой системе охранной сигнализации, формирующее электрический

сигнал тревоги

1. Оповещатель

2. Приёмно-контрольное устройство

3. Дежурный охранник

4. Датчик

Устройство в типовой системе охранной сигнализации, формирующее световые и

звуковые сигналы:

1. Оповещатель

2. Приёмно-контрольное устройство

3. Дежурный охранник

4. Датчик

Для предотвращения перехвата речевой информации лазерными средствами через

оконные стекла используются

1. Закаленные стекла

2. Защитные пленки

3. Многослойные стекла

Датчики системы сигнализации, построенные на использовании инфракрасных лучей?

1. Контактные

2. Акустические

3. Оптико-электронные

4. Микроволновые

5. Вибрационные

Датчики системы сигнализации, которые для обнаружения злоумышленников используют

электромагнитные волны СВЧ-диапазона

1. Спектральные

2. Контактные

3. Вибрационные

4. Микроволновые

5. Сейсмические

Устройство системы видеоконтроля, которое обеспечивает одновременную выдачу

изображения на одном мониторе от нескольких телекамер

1. Коммутаторы

2. Квадраторы

3. Мультиплексоры

Устройство системы видеоконтроля, которое позволяет подключать к одному монитору от

4 до 16 телекамер с возможностью ручного или автоматического переключения с камеры

на камеру

1. Коммутаторы

2. Квадраторы

3. Мультиплексоры

Устройство системы видеоконтроля, которое оповещает о движении в зоне контроля

телекамеры, подключая её для записи видеоинформации

1. Коммутатор

2. Квадратор

3. Детектор движения

4. Мультиплексор

Прием, позволяющий сделать телекамеру менее заметной для злоумышленника

1. Высокая разрешающая способность

2. Маленький наружный диаметр глазка

3. Низкая освещенность

4. Длина фокусного расстояния

Контактные датчики, которые служат для блокирования разрушающихся поверхностей

(чаще всего оконных стекол)

1. Ударноконтактные

2. Магнитоконтактные

3. Электроконтактные

Контактные датчики, основу которых составляет геркон. Эти датчики используются для

охраны переносимых объектов (небольших сейфов, переносных устройств и пр.)

1. Ударноконтактные

2. Магнитоконтактные

3. Электроконтактные

Устройство радиоконтроля помещений, информирующее о наличии электромагнитного

поля выше фонового:

1. Бытовые радиоприемники

2. Специальные радиоприемники

3. Индикаторы электромагнитного поля

Метод изменения характеристик речевого сигнала, при котором полученный речевой

становится неразборчивым, но занимает ту же полосу частот спектра, как и исходный

открытый сигнал?

1. Скремблирование

2. Инверсия

3. Шифрование

Маскираторы используют метод

1. Частотных перестановок

2. Инверсии спектра сигнала

3. Частотного преобразования со смещением несущей частоты

Для обнаружения радиоизлучающих (работающих) закладок не используются

1. Специальные радиоприемники

2. Индикатор электромагнитного поля

3. Ультразвуковые приборы

Приём, обеспечивающий локализацию источника звука в замкнутом пространстве

1. Звукоизоляция

2. Звукопоглощение

3. Генерация акустических сигналов

Датчики типовой системы сигнализации, которые обнаруживают злоумышленника по

вибрации земли, заграждений, создаваемой им при проникновении на контролируемую

территорию

1. Вибрационные

2. Акустические

3. Микроволновые

4. Оптико-электронные

Места, куда чаще всего устанавливают вибрационные подслушивающие устройства

1. Стены помещения

2. Системы ограждения здания

3. Под землю (покрытия пола)

4. Водопровод

Для обнаружения неизлучающих закладок используются

1. Специальные радиоприемники

2. Металлодетекторы

3. Индикаторы электромагнитного поля

Разрушить вредоносную закладку без её непосредственного изъятия можно с помощью

1. Ультразвуковых приборов

2. Генераторов помех

Класс клавиатурных шпионов, имитирующих приглашение операционной системы для

регистрации пользователя

1. Маскираторы

2. Имитаторы

3. Фильтры

4. Заместители

Класс клавиатурных шпионов, перехватывающих весь клавиатурный ввод пользователя и

сохраняющих изъятую информацию на жесткий диск

1. Заместители

2. Маскираторы

3. Фильтры

4. Имитаторы

Класс клавиатурных шпионов, полностью или частично подменяющих модули

операционной системы, отвечающих за аутентификацию пользователей

1. Фильтры

2. Имитаторы

3. Заместители

Компонент системы охраны объекта, создающий механические препятствия на пути

злоумышленника

1. Система видеоконтроля

2. Система охранной сигнализации

3. Инженерные конструкции

Использование виртуальные частные сети VPN, является классическим способом

1. Экранирования

2. Туннелирования

3. Протоколироваия

Средство разграничения доступа клиентов одной сети к ресурсам другой сети

1. Канал VPN

2. Межсетевой экран

3. Протоколирование

Сбор и накопление всех событий, происходящих в системе

1. Аудит

2. Протоколирование

3. Экранирование

Анализ всех событий, произошедших в системе

1. Аудит

2. Протоколирование

3. Туннелирование

Создание безопасного канала между двумя сетями через общедоступную (публичную)

сеть

1. Шифрование

2. Экранирование

3. Туннелирование

Преобразование (упаковка) данных одного формата в другой формат для передачи по

защищенному каналу

1. Шифрование

2. Инкапсуляция

3. Кодирование

-2

1

Зашифровать слово «ДЕД», матрица – ключ A= 3

3

4

-3

0

1

5 , {Д,Е,Д}={5,6,5}. В

результате зашифрованное слово будет представлено набором цифр:

1. {5,12,25}

2. {6,14,31}

3. {8,10,22}

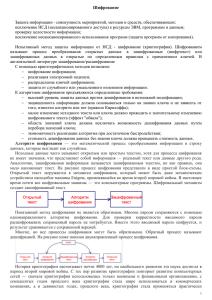

На рисунке показан процесс формирования….

1.

2.

3.

4.

Дайджеста

Пароля

Цифровой подписи

Подписывающего блока

На рисунке показан процесс…

1.

2.

3.

4.

Формирования электронной подписи

Защиты данных на основе программных кодов

Создания аппаратного ключа

Создания программного ключа