1 Настройка NIS

реклама

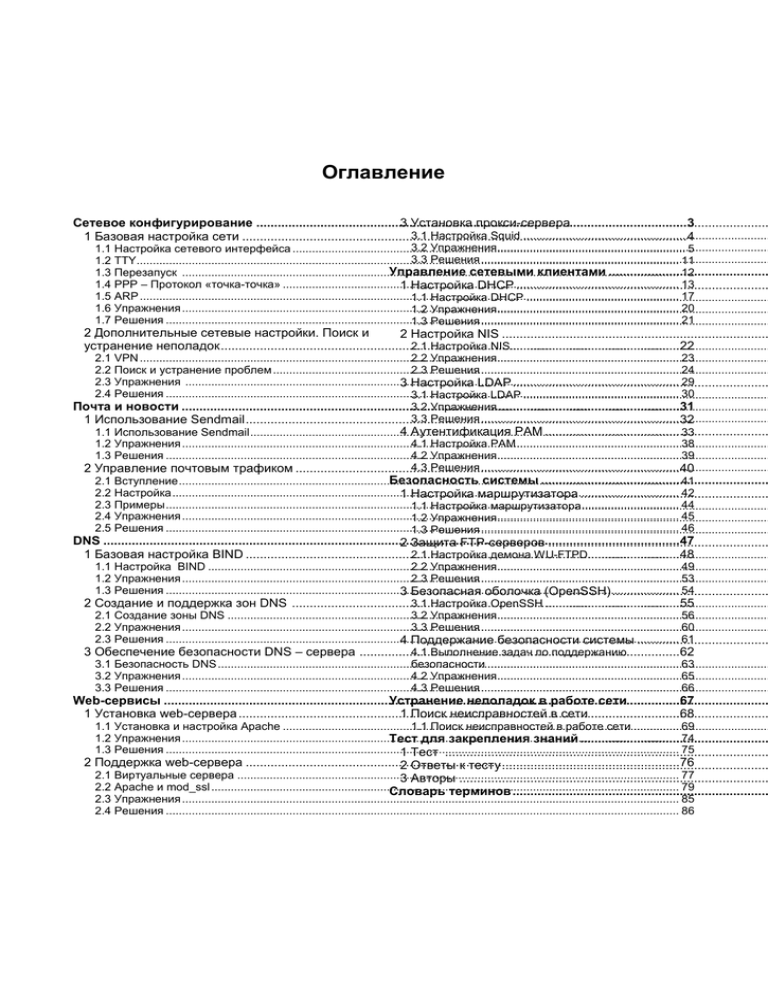

Оглавление

Сетевое конфигурирование .........................................................................................................................

3

3 Установка прокси-сервера .......................................................

3.1 Настройка Squid ............................................................................

1 Базовая настройка сети .............................................................................................................................

4

3.2 Упражнения....................................................................................

1.1 Настройка сетевого интерфейса .........................................................................................................................

5

3.3 Решения .........................................................................................

1.2 TTY.......................................................................................................................................................................

11

Управление сетевыми клиентами .............................................

1.3 Перезапуск .........................................................................................................................................................

12

1.4 PPP – Протокол «точка-точка» ..........................................................................................................................

13

1 Настройка DHCP .......................................................................

1.5 ARP ......................................................................................................................................................................

17

1.1 Настройка DHCP ...........................................................................

1.6 Упражнения .........................................................................................................................................................

20

1.2 Упражнения....................................................................................

1.7 Решения ..............................................................................................................................................................

21

1.3 Решения .........................................................................................

2 Дополнительные сетевые настройки. Поиск и

2 Настройка NIS ...........................................................................

устранение неполадок .................................................................................................................................

22

2.1 Настройка NIS................................................................................

2.1 VPN ......................................................................................................................................................................

2.2 Упражнения....................................................................................

23

2.2 Поиск и устранение проблем .............................................................................................................................

2.3 Решения .........................................................................................

24

2.3 Упражнения ........................................................................................................................................................

29

3 Настройка LDAP ........................................................................

2.4 Решения ..............................................................................................................................................................

30

3.1 Настройка LDAP ............................................................................

Почта и новости ............................................................................................................................................

31

3.2 Упражнения....................................................................................

3.3 Решения .........................................................................................

1 Использование Sendmail ..........................................................................................................................

32

4 Аутентификация PAM ...............................................................

1.1 Использование Sendmail ....................................................................................................................................

33

1.2 Упражнения .........................................................................................................................................................

4.1 Настройка PAM ..............................................................................

38

1.3 Решения ..............................................................................................................................................................

4.2 Упражнения....................................................................................

39

4.3 Решения .........................................................................................

2 Управление почтовым трафиком ............................................................................................................

40

Безопасность системы ................................................................

2.1 Вступление ..........................................................................................................................................................

41

2.2 Настройка ............................................................................................................................................................

42

1 Настройка маршрутизатора .....................................................

2.3 Примеры ..............................................................................................................................................................

44

1.1 Настройка маршрутизатора ..........................................................

2.4 Упражнения .........................................................................................................................................................

45

1.2 Упражнения....................................................................................

2.5 Решения ..............................................................................................................................................................

46

1.3 Решения .........................................................................................

DNS ..................................................................................................................................................................

47

2 Защита FTP-серверов ..............................................................

1 Базовая настройка BIND ..........................................................................................................................

48

2.1 Настройка демона WU-FTPD ........................................................

1.1 Настройка BIND .................................................................................................................................................

2.2 Упражнения....................................................................................

49

1.2 Упражнения .........................................................................................................................................................

2.3 Решения .........................................................................................

53

1.3 Решения ..............................................................................................................................................................

54

3 Безопасная оболочка (OpenSSH) ............................................

2 Создание и поддержка зон DNS .............................................................................................................

55

3.1 Настройка OpenSSH .....................................................................

2.1 Создание зоны DNS ...........................................................................................................................................

3.2 Упражнения....................................................................................

56

2.2 Упражнения .........................................................................................................................................................

3.3 Решения .........................................................................................

60

2.3 Решения ..............................................................................................................................................................

61

4 Поддержание безопасности системы .....................................

3 Обеспечение безопасности DNS – сервера ..........................................................................................

62

4.1 Выполнение задач по поддержанию

3.1 Безопасность DNS ..............................................................................................................................................

безопасности .......................................................................................

63

3.2 Упражнения .........................................................................................................................................................

4.2 Упражнения....................................................................................

65

3.3 Решения ..............................................................................................................................................................

4.3 Решения .........................................................................................

66

Web-сервисы .................................................................................................................................................

Устранение неполадок в работе сети .......................................

67

1 Установка web-сервера ............................................................................................................................

1 Поиск неисправностей в сети ..................................................

68

1.1 Установка и настройка Apache ..........................................................................................................................

1.1 Поиск неисправностей в работе сети ..........................................

69

1.2 Упражнения .........................................................................................................................................................

74

Тест для закрепления знаний .....................................................

1.3 Решения ..............................................................................................................................................................

75

1 Тест ...........................................................................................

2 Поддержка web-сервера ..........................................................................................................................

76

2 Ответы к тесту ...........................................................................

2.1 Виртуальные сервера ........................................................................................................................................

77

3 Авторы .......................................................................................

2.2 Apache и mod_ssl ................................................................................................................................................

79

Словарь терминов ........................................................................

2.3 Упражнения ......................................................................................................................................................... 85

2.4 Решения .............................................................................................................................................................. 86

Соглашения, используемые в курсе

Новые команды описываются следующим образом:

command [options] [files]

где:

command – название команды

[...] - необязательные параметры

options – ключи, используемые командой

files – имена файлов, передаваемые как параметры

Например :

[root@test ] /# command parameter # comments about the command

results : the command completed

Символ «#» обозначает как комментарий, так и приглашение командной строки

суперпользователя.

Сетевое конфигурирование

В этой главе

1.7 Решения .........................................................................................

Сетевое конфигурирование .........................................................................................................................

3

2 Дополнительные сетевые настройки. Поиск и 4

1 Базовая настройка сети .............................................................................................................................

устранение неполадок .................................................................

1.1 Настройка сетевого интерфейса .........................................................................................................................

5

1.2 TTY.......................................................................................................................................................................

2.1 VPN .................................................................................................

11

1.3 Перезапуск .........................................................................................................................................................

2.2 Поиск и устранение проблем ........................................................

12

1.4 PPP – Протокол «точка-точка» ..........................................................................................................................

2.3 Упражнения ...................................................................................

13

1.5 ARP ......................................................................................................................................................................

2.4 Решения .........................................................................................

17

1.6 Упражнения ......................................................................................................................................................... 20

1 Базовая настройка сети

Ключевые файлы, термины и утилиты

/sbin/route

/sbin/ifconfig

/sbin/arp

/usr/sbin/arpwatch

/etc

1.2 Настройка сетевого интерфейса

Чтобы присоединить компьютер к локальной сети, необходимо настроить IPадрес и маску сети. Эти параметры используются для идентификации компьютера

в сети. Если компьютер должен иметь доступ в другую сеть, необходимо указать

маршрутизатор, через который этот доступ будет осуществляться.

ifconfig

С помощью утилиты ifconfig, можно вывести на экран или изменить

параметры сетевого интерфейса.

Перед использованием утилиты ifconfig должен быть загружен драйвер

сетевой карты, и сама карта должна быть распознана драйвером.

Команда ifconfig отображает либо все сконфигурированные интерфейсы,

либо принимает имя интерфейса в качестве аргумента.

[root@test root]# ifconfig

eth0

Link encap:Ethernet HWaddr 00:40:F4:98:D2:D9

inet addr:192.168.0.42 Bcast:192.168.0.255 Mask:255.255.255.0

inet6 addr: fe80::240:f4ff:fe98:d2d9/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:9 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 b) TX bytes:618 (618.0 b)

Interrupt:20 Base address:0xf000

lo

Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:2476 errors:0 dropped:0 overruns:0 frame:0

TX packets:2476 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:558766 (545.6 Kb) TX bytes:558766 (545.6 Kb)

[root@test root]#

Команда ifconfig -a отображает все сетевые интерфейсы, включая не

сконфигурированные.

Чтобы настроить интерфейс с помощью DHCP, в вашей локальной сети должен

быть DHCP сервер. Интерфейс настраивается командой dhclient :

[root@test root]# dhclient

Internet Software Consortium DHCP Client V3.0.1rc13

Copyright 1995-2002 Internet Software Consortium.

All rights reserved.

For info, please visit http://www.isc.org/products/DHCP

Listening on LPF/eth0/00:40:f4:98:d2:d9

Sending on

LPF/eth0/00:40:f4:98:d2:d9

Listening on LPF/lo/

Sending on

LPF/lo/

Sending on

Socket/fallback

DHCPDISCOVER on eth0 to 255.255.255.255 port 67 interval 7

send_packet: Network is down

DHCPDISCOVER on lo to 255.255.255.255 port 67 interval 5

DHCPOFFER from 192.168.0.254

DHCPREQUEST on eth0 to 255.255.255.255 port 67

DHCPACK from 192.168.0.254

bound to 192.168.0.30 -- renewal in 250 seconds.

[root@test root]#

Для конфигурирования интерфейса со статическим адресом, используется

следующий синтаксис:

[root@test root]# ifconfig eth0 192.168.0.42 netmask 255.255.255.0

[root@test root]# ifconfig

eth0

Link encap:Ethernet HWaddr 00:40:F4:98:D2:D9

inet addr:192.168.0.42 Bcast:192.168.0.255 Mask:255.255.255.0

inet6 addr: fe80::240:f4ff:fe98:d2d9/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:11 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 b) TX bytes:1302 (1.2 Kb)

Interrupt:20 Base address:0xf000

lo

Link encap:Local Loopback

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:2479 errors:0 dropped:0 overruns:0 frame:0

TX packets:2479 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:559750 (546.6 Kb) TX bytes:559750 (546.6 Kb)

[root@test root]#

Маска подсети 255.255.255.0 не обязательна, так как такое значение используется

по умолчанию.

Сетевой интерфейс может иметь более одного IP адреса. Псевдонимы сетевых

интерфейсов имеют имена: eth0:0, eth0:1, и т.п...

[root@test root]# ifconfig eth0 192.168.0.42

[root@test root]# ifconfig eth0:1 192.168.0.43

[root@test root]# ifconfig eth0:2 192.168.0.44

[root@test root]# ifconfig

eth0

Link encap:Ethernet HWaddr 00:40:F4:98:D2:D9

inet addr:192.168.0.42 Bcast:192.168.0.255 Mask:255.255.255.0

inet6 addr: fe80::240:f4ff:fe98:d2d9/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:2 errors:0 dropped:0 overruns:0 frame:0

TX packets:11 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:684 (684.0 b) TX bytes:1302 (1.2 Kb)

Interrupt:20 Base address:0xf000

eth0:1

Link encap:Ethernet HWaddr 00:40:F4:98:D2:D9

inet addr:192.168.0.43 Bcast:192.168.0.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:2 errors:0 dropped:0 overruns:0 frame:0

TX packets:11 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:684 (684.0 b) TX bytes:1302 (1.2 Kb)

Interrupt:20 Base address:0xf000

eth0:2

Link encap:Ethernet HWaddr 00:40:F4:98:D2:D9

inet addr:192.168.0.44 Bcast:192.168.0.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:2 errors:0 dropped:0 overruns:0 frame:0

TX packets:11 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:684 (684.0 b) TX bytes:1302 (1.2 Kb)

Interrupt:20 Base address:0xf000

lo

Link encap:Local Loopback

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:2479 errors:0 dropped:0 overruns:0 frame:0

TX packets:2479 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:559750 (546.6 Kb) TX bytes:559750 (546.6 Kb)

[root@test root]#

Таким образом, компьютер может стать мостом между несколькими подсетями,

имея всего лишь одну сетевую карту.

Активация интерфейса:

[root@test root]# ifconfig eth0 up

или

[root@test root]# ifup eth0

Деактивация интерфейса:

[root@test root]# ifconfig eth0 down

или

[root@test root]# ifdown eth0

Все эти команды конфигурируют сетевую карту только до следующей

перезагрузки. Чтобы сохранить эту конфигурацию и после перезагрузки,

необходимо воспользоваться графической утилитой или модифицировать

указанный ниже файл:

[root@test root]# cat /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE=eth0

BOOTPROTO=static

IPADDR=192.168.0.42

NETMASK=255.255.255.0

NETWORK=192.168.0.0

BROADCAST=192.168.0.255

GATEWAY=192.168.0.254

ONBOOT=yes

MII_NOT_SUPPORTED=no

WIRELESS_ENC_KEY=""

[root@test root]#

route

С помощью команды route можно выводить на экран и конфигурировать

таблицу маршрутизации ядра. Наиболее часто эту команду используют для

установки маршрута по умолчанию, но с ее помощью можно также указать ядру,

через какой маршрутизатор посылать пакеты для определенной сети.

Чтобы вывести таблицу маршрутизации на экран, наберите route:

[root@test root]# route

Kernel IP routing table

Destination

Gateway

192.168.0.0

*

127.0.0.0

*

default

192.168.0.254

[root@test root]#

Genmask

255.255.255.0

255.0.0.0

0.0.0.0

Flags

U

U

UG

Metric

0

0

0

Ref

0

0

0

Use

0

0

0

Iface

eth0

lo

eth0

Также есть возможность не выполнять преобразование IP адресов в имена, что

весьма полезно, так как DNS запросы в большинстве случаев работают очень

медленно. Для этого используется флаг -n.

[root@test root]# route -n

Kernel IP routing table

Destination

Gateway

192.168.0.0

0.0.0.0

127.0.0.0

0.0.0.0

0.0.0.0

192.168.0.254

[root@test root]#

Genmask

255.255.255.0

255.0.0.0

0.0.0.0

Flags

U

U

UG

Metric

0

0

0

Ref

0

0

0

Use

0

0

0

Iface

eth0

lo

eth0

Flags

U

U

UG

Metric

0

0

0

Ref

0

0

0

Use

0

0

0

Iface

eth0

lo

eth0

Чтобы указать маршрут по умолчанию:

[root@test root]# route

Kernel IP routing table

Destination

Gateway

192.168.0.0

*

127.0.0.0

*

default

192.168.0.254

[root@test root]#

Genmask

255.255.255.0

255.0.0.0

0.0.0.0

Если несколько интерфейсов сконфигурированы с одним и тем же IP-адресом,

пакеты могут маршрутизироваться с помощью маски подсети в зависимости от

того, какая подсеть к какому интерфейсу подсоединена.

[root@test root]# route add -net 10.0.0.0 netmask 255.255.255.0 gw

192.168.0.253

[root@test root]#

Новая таблица маршрутизации:

[root@test root]# route -n

Kernel IP routing table

Destination

Gateway

10.0.0.0

192.168.0.253

192.168.0.0

0.0.0.0

127.0.0.0

0.0.0.0

0.0.0.0

192.168.0.254

[root@test root]#

Genmask

255.255.255.0

255.255.255.0

255.0.0.0

0.0.0.0

Flags

UG

U

U

UG

Metric

0

0

0

0

Ref

0

0

0

0

Use

0

0

0

0

Iface

eth0

eth0

lo

eth0

Также есть возможность указать устройство, которое будет использоваться для

маршрутизации пакетов:

[root@test root]# route add -net 10.0.0.0 netmask 255.255.255.0 gw

192.168.0.253 dev eth1

[root@test root]#

1.1 TTY

На заре компьютерной эры было слишком дорого иметь более одного компьютера

в одной компании. Все работали с одним большим компьютером с помощью

телетайпа, сокращенно: TTY. Сейчас это важная часть любой Unix системы. В

наши дни существуют виртуальные терминалы, экранные консоли для входа в

систему.

Введение в getty

getty - это программа, которая приветствует вас в консоли.

Mandrake Linux release 10.0 (Official) for i586

Kernel 2.6.3-7mdk on an i686 / tty1

test login:

Она запускается процессом init из /etc/inittab, и может работать на

последовательном порту.

Существует несколько утилит, разновидностей getty, с большим или меньшим

набором возможностей:

mingetty (малый размер, используется для виртуальных консолей)

agetty

mgetty

(последовательные порты, факсы, голосовая почта,

автоматическое определение протокола PPP)

uugetty

getty_em (упрощенная версия uugetty)

fbgetty

(альтернативный getty Linux)

(сложная)

(тоже, что и предыдущая, но с поддержкой видеобуферов1)

Сообщение, выводимое на виртуальной консоли, можно изменить,

отредактировав файл /etc/issue :

[root@test root]# cat /etc/issue

Mandrake Linux release 10.0 (Official) for i586

Kernel 2.6.3-7mdk on an i686 / \l

[root@test root]#

1 Здесь и далее по тексту под этим термином будет пониматься framebuffer,-прим.ред.

1.1 Перезапуск

Процесс init запускает несколько процессов getty. Для этих процессов

указывается2 опция “respawn”, которая позволяет перезапустить процесс, если

он прекратил свое выполнение.

Эта опция очень полезна для виртуальных терминалов: после того как отработает

процесс login, init запустит новый процесс getty, который будет ждать

следующего входа в систему.

Во время входа через виртуальную консоль процесс getty будет заменен на:

getty

login

bash

getty приветствует пользователя. Затем login проверяет его реквизиты (с

помощью службы PAM). На последнем шаге login запускает оболочку

прописанную в /etc/passwd; обычно это /bin/bash.

2 В файле /etc/inittab,-прим.ред.

1.1 PPP – Протокол «точка-точка»

Протокол PPP используется для установления соединения между двумя

компьютерами. Обычно этот протокол используется для связи по коммутируемым

линиям с помощью обычного модема.

Настройка

Основной конфигурационный файл: /etc/ppp/options.

Этот файл содержит значения по умолчанию, которые могут быть дополнены или

переопределены опциями командной строки, либо в конфигурационном файле

конкретного соединения. Последние создаются в каталоге /etc/ppp/peers/.

Таким образом, можно иметь файл /etc/ppp/peers/sunrise для

соединения с Интернетом по коммутируемой линии и файл

/etc/ppp/peers/dsl-provider для ADSL соединения с помощью

протокола PPPoE.

Аутентификация

Аутентификация может производиться различными способами:

PAP (Password Authentication Protocol – протокол аутентификации по паролю)

CHAP (Challenge Handshake Authentication Protocol - протокол аутентификации

с предварительным согласованием вызова)

MSCHAP (разновидность протокола CHAP от компании Microsoft; Linux может

работать только как клиент)

В случае протокола PAP аутентификация может, а в случае CHAP - обязана быть

двусторонней.

Обычно для аутентификации используется имя хоста.

Если желательно использовать другую учетную запись, ее нужно указать с

помощью опции name на клиенте в файле /etc/ppp/options:

name username

Файл паролей PAP/CHAP

В зависимости от выбранного метода аутентификации пароли PPP

хранятся одном из двух файлов. Поскольку файл содержит важную

информацию, он должен иметь следующие права доступа:

[root@test root]# ls -l /etc/ppp/chap-secrets /etc/ppp/pap-secrets

-rw------- 1 root daemon 78 fév 27 01:27 /etc/ppp/chap-secrets

-rw------- 1 root daemon 77 fév 27 01:27 /etc/ppp/pap-secrets

[root@test root]#

/etc/ppp/pap-secrets

# Secrets for authentication using PAP

# client

server

secret

user1

*

pw123

acceptable_local_IP_addresses

Этот файл указывает демону pppd использовать пароль pw123 для локального

имени user1 (которое не является настоящим именем хоста) при соединении с

любым сервером. Поскольку локальный IP-адрес не указан, будет принят любой

адрес.

/etc/chap-secrets

На стороне клиента:

# Secrets for authentication using CHAP

# client

server

secret

acceptable local IP addresses

user1

pppserver

pw123

pppserver

user1

pw001

На стороне сервера:

# Secrets for authentication using CHAP

# client

server

secret

acceptable local IP addresses

pppserver

user1

pw123

user1

pppserver

pw001

Команды

pon

Команда запускает ppp соединение. Если файл /etc/ppp/ppp_on_boot

существует и может быть исполнен, то запускается этот файл. В

противном случае будет использован файл /etc/ppp/peers/provider.

Другое имя соединения может быть передано как аргумент.

poff

Команда останавливает ppp соединение. Если установлено несколько

соединений, можно передать имя соединения в качестве аргумента. Либо

можно использовать опцию -a и остановить все ppp соединения.

plog

Отображает последние несколько строк регистрационного журнала ppp.

kppp

Программа KDE для управления соединениями по коммутируемым линиям.

Пример

Сервер

# /etc/ppp/pap-secrets

toto

*

"pw123"

192.168.13.13

Чтобы запустить PPP сервер, наберите

pppd /dev/ttyS0 38400 debug passive require-pap nodetach netmask

255.255.255.0 persist noipdefault 172.16.1.1:172.16.1.2 noauth

Клиент

# /etc/ppp/pap-secrets

toto

*

pw123

Опции PPP

# /etc/ppp/peers/provider

noauth

connect "/bin/true"

defaultroute

/dev/ttyS0

38400

nopersist

name toto

Чтобы запустить PPP на стороне клиента, наберите:

pppd call provider

1.1 ARP

Утилита arp может быть использована для просмотра и изменения ARPтаблицы ядра.

[root@test root]# arp

Address

HWtype

ARISTOTE

ether

[root@test root]#

HWaddress

00:C0:9F:2F:7E:DD

Flags Mask

C

Iface

eth0

Чтобы установить соответствие между какой-нибудь IP-адресом и заданным

MAC-адресов, выполните следующие команды:

[root@test root]# arp -s 192.168.0.69 00:02:03:97:2F:7A

[root@test root]# arp -a

ARISTOTE (192.168.0.254) at 00:C0:9F:2F:7E:DD [ether] on eth0

? (192.168.0.69) at 00:02:03:97:2F:7A [ether] PERM on eth0

[root@test root]#

arpwatch

Утилита arpwatch используется для мониторинга MAC-адресов и обнаружения

случаев вторжения в процесс обмена данными или новых компьютеров,

появившихся в локальной сети. С помощью syslog утилита регистрирует в

журнале такие события, как изменение MAC-адреса для какого-либо IP адреса,

либо появление нового MAC адреса в сети.

Для запуска утилиты arpwatch используется либо

сценарий/etc/init.d/arpwatch, либо команда arpwatch -d:

Эта запись в журнале показывает, что в сети появился новый неизвестный MACадрес.

[root@test root]# arpwatch -d

From: arpwatch (Arpwatch)

To: root

Subject: new station

hostname:

ip address:

ethernet address:

ethernet vendor:

timestamp:

<unknown>

192.168.0.69

0:9:6b:17:8a:b0

IBM Corporation

Monday, August 2, 2004 11:08:20 +0200

А сейчас изменился MAC-адрес: кто-то либо поменял сетевую карту, либо

пытается нелегально получить доступ к какому-то хосту, используя технику ARP

Spoofing.

[root@test root]# arpwatch -d

From: arpwatch (Arpwatch)

To: root

Subject: changed ethernet address

hostname:

ip address:

ethernet address:

ethernet vendor:

old ethernet address:

old ethernet vendor:

timestamp:

previous timestamp:

delta:

<unknown>

192.168.1.5

0:9:6b:17:8a:b0

IBM Corporation

0:9:6b:17:8a:b1

IBM Corporation

Monday, August 2, 2004 11:46:29 +0200

Monday, August 2, 2004 11:45:52 +0200

37 seconds

База данных MAC адресов хранится в файле /var/lib/arpwatch/arp.dat.

Вы можете отредактировать этот файл и удалить некоторые строки, чтобы

протестировать работу утилиты, заставив старые машины стать снова новыми:

[root@test root]# cat /var/lib/arpwatch/arp.dat

0:6:1e:df:69:80 192.168.1.60

1091437640

0:c0:9f:2f:7e:dd

192.168.1.254

1091437597

Каждая строка содержит MAC адрес, IP адрес и метку даты/времени (timestamp).

Метка даты/времени записывается в формате EPOCH (количество секунд,

прошедших с 1 января 1970 года). Чтобы отобразить ее в читабельном виде,

воспользуйтесь командой:

[root@test root]# date -d '1970-01-01 1091438200 sec' +"%Y-%m-%d %T %Z"

2004-08-02 10:16:40 CEST

1.2 Упражнения

Упражнение 1 :

Настройте вашу сетевую карту на использование DHCP.

Настройте вашу сетевую карту на использование статичного IP адреса.

Измените маршрут по умолчанию.

Сделайте свои изменения постоянными (работающими и после перезагрузки).

Упражнение 2 :

Какая программа getty используется в вашей системе?

Настройте систему так, чтобы была возможность войти в нее с 11-й и 12-й

консолей.

Настройте систему так, чтобы в нее можно было войти с помощью модема,

соединившись с терминалом, запущенным на последовательном порту.

Упражнение 3 :

Какой MAC-адрес у вашей сетевой карты? А у ваших соседей?

Установите и запустите утилиту arpwatch для отслеживания изменений в

вашей локальной сети.

1.1 Решения

Решение 1 :

Запустите dhclient

ifconfig eth0 192.168.0.42 netmask 255.255.255.0

route del default gw

route add default gw 192.168.0.254

Отредактируйте файл /etc/sysconfig/network-scripts/ifcfgeth0.

Упражнение 2 :

Посмотрите в файле /etc/inittab

Отредактируйте /etc/inittab

Упражнение 3 :

ifconfig

ping 192.168.0.x

arp -a

Следуйте инструкциям, приведенным в разделе arpwatch.

1 Дополнительные сетевые настройки.

Поиск и устранение неполадок

Ключевые файлы, термины и утилиты:

/sbin/route

/sbin/ifconfig

/bin/netstat

/bin/ping

/sbin/arp

/usr/sbin/tcpdump

/usr/sbin/lsof

/usr/bin/nc

1.2 VPN

Определение

VPN (Virtual Private Network – виртуальная частная сеть) – это технология

передачи данных, использующая существующую инфраструктуру (Интернет) для

создания виртуальных туннелей между хостами и сетями. Туннели могут быть

зашифрованы, защищая, таким образом, данные, передаваемые по небезопасному

соединению.

Для создания VPN, один из хостов должен шифровать данные, а другой хост –

дешифровать их перед маршрутизацией к непосредственному получателю.

Технологии VPN

Наиболее известные технологии:

PPP поверх SSH (SSL)

VTUN (UDP)

IPSEC (протоколы AH, ESP, IPCOMP и IKE)

PPTP (Microsoft)

CIPE (Crypto IP Encapsulation)

Утилиты Linux для настройки VPN

OpenSwan (замена FreeSwan)

OpenVPN

vtun / vtund

OpenSSH

pptp-server

1.1 Поиск и устранение проблем

Ping

Ping - хорошо известная утилита диагностирования сети.

[root@test root]# ping -c 1 192.168.0.254

PING 192.168.0.254 (192.168.0.254) 56(84) bytes of data.

64 bytes from 192.168.0.254: icmp_seq=1 ttl=128 time=0.347 ms

--- 192.168.0.254 ping statistics --1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 0.347/0.347/0.347/0.000 ms

[root@test root]#

Ping посылает ICMP-пакеты (ICMP_ECHO_REQUEST) и ожидает ответа

(ICMP_ECHO_REPLY). Утилита используется для выяснения того,

функционирует ли какой-либо хост.

Netstat

Утилита Netstat отображает сетевые соединения, таблицы маршрутизации,

статистику по интерфейсам, «маскарадные» соединения 3 и участие в

многоадресных рассылках данных:

[root@test root]# netstat -tua

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address

Foreign Address

tcp

0

0 localhost:32768

*:*

tcp

0

0 *:imaps

*:*

tcp

0

0 *:pop3s

*:*

tcp

0

0 *:ldap

*:*

tcp

0

0 *:submission

*:*

tcp

0

0 *:pop3

*:*

...

[SNIP]

...

tcp

0

0 *:https

*:*

tcp

0

0 *:ldaps

*:*

udp

0

0 *:10000

*:*

udp

0

0 *:746

*:*

udp

0

0 *:749

*:*

udp

0

0 *:sunrpc

*:*

State

LISTEN

LISTEN

LISTEN

LISTEN

LISTEN

LISTEN

LISTEN

LISTEN

3 «Маскарад» («masquerade») - одна из технологий сетевой трансляции адресов (NAT),

позволяющая подключить локальную сеть к внешней, используя лишь один «настоящий» IP-адрес

(для шлюза),-прим.ред.

udp

0

0 *:ipp

[root@test root]#

*:*

Чаще всего с командой netstat используются следующие опции:

-t : tcp-соединения

-u : udp-соединения

-a : отображает сокеты, ожидающие и не ожидающие соединения

-n : не выполнять преобразование IP-адресов в имена

traceroute

Утилита traceroute отображает путь, проходимый пакетом для достижения

хоста, которому он предназначается. Путь представляется как список

маршрутизаторов, через которые прошел пакет.

[root@test root]# traceroute www.lynuxtraining.com

traceroute to www.lynuxtraining.com (80.74.141.177), 30 hops max, 38 byte

packets

1 ARISTOTE (192.168.0.254) 0.429 ms 0.207 ms 0.138 ms

2 nas-9t-lyo-3.nas.gaoland.net (62.106.138.36) 153.738 ms 149.115 ms

150.032 ms

3 V36.core1.lyo.gaoland.net (62.39.1.33) 155.857 ms 143.076 ms 144.016

ms

4 V4094.core1.cbv.gaoland.net (212.94.160.1) 149.877 ms 143.129 ms

149.892 ms

5 V3994.cbv1-co-1.gaoland.net (212.94.162.210) 144.010 ms 143.354 ms

143.884 ms

6 above.FreeIX.net (213.228.3.234) 156.043 ms 167.703 ms 150.071 ms

7 ge12-0.cr2.cdg2.fr.above.net (208.184.231.234) 155.856 ms 155.256 ms

155.883 ms

8 so-0-2-0.cr1.fra1.de.above.net (64.125.31.138) 168.015 ms 173.700 ms

167.933 ms

9 pos1-0.er1a.fra1.de.above.net (216.200.116.129) 168.030 ms 167.754 ms

173.911 ms

10 216.200.114.246.reverse.not.updated.above.net (216.200.114.246) 180.092

ms 167.796 ms 173.941 ms

11 r1ffm.vianw.net (213.2.252.65) 167.942 ms 173.209 ms 173.825 ms

12 zrhth1001.ch.vianw.net (213.2.254.26) 174.036 ms 173.590 ms 173.914 ms

13 ch-tixzh-cr2.metanet.ch (80.74.134.13) 167.981 ms 179.829 ms 167.982

ms

14 arc80-74-141-177.ch-meta.net (80.74.141.177) 167.852 ms 172.765 ms

173.993 ms

[root@test root]#

tcpdump

Утилита tcpdump предназначена для вывода на экран или в файл сетевого

трафика. Утилита очень полезна для диагностики и устранения проблем,

возникающих в сети. Для понимания выводимых утилитой данных необходимо

хорошее знание сетевых протоколов.

[root@test root]# tcpdump -i eth0

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes

23:16:09.728970 IP 192.168.0.42.32770 > ARISTOTE.domain: 25979+ A? test.

(33)

23:16:09.729675 arp who-has 192.168.0.42 tell ARISTOTE

23:16:09.729695 arp reply 192.168.0.42 is-at 00:40:f4:98:d2:d9

23:16:09.729796 IP ARISTOTE.domain > 192.168.0.42.32770: 25979 NXDomain0/0/0 (33)

23:16:09.729897 IP 192.168.0.42.32770 > ARISTOTE.domain: 25980+ A? Ooip.

(22)

...

[SNIP]

...

23:16:10.924134 IP 192.168.0.42.32848 > arc80-74-141-177.ch-meta.net.http: P

1:353(352) ack 1 win 5840 <nop,nop,timestamp 8727910 839017376>

38 packets captured

38 packets received by filter

0 packets dropped by kernel

[root@test root]#

Существует возможность добавления фильтров, чтобы видеть только

определенную часть трафика:

[root@test root]# tcpdump -i eth0 dst www.lynuxtraining.com and port 80

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes

23:22:42.053767 IP 192.168.0.42.32870 > arc80-74-141-177.ch-meta.net.http: P

2566206792:2566207294(502) ack 3283895847 win 63712 <nop,nop,timestamp

9119099 839055676>

...

[SNIP]

...

23:22:44.073759 IP 192.168.0.42.32870 > arc80-74-141-177.ch-meta.net.http: .

ack 18825 win 63712 <nop,nop,timestamp 9121120 839056650>

23:22:44.085583 IP 192.168.0.42.32870 > arc80-74-141-177.ch-meta.net.http: .

ack 18916 win 63712 <nop,nop,timestamp 9121132 839056661>

15 packets captured

24 packets received by filter

0 packets dropped by kernel

[root@test root]#

lsof

Аббревиатура «lsof» расшифровывается как LiSt Open Files – «перечислить

открытые файлы». Эта утилита выводит на экран файлы, открытые различными

процессами:

[root@test root]# lsof /dev/log

COMMAND PID USER

FD

TYPE

DEVICE SIZE NODE NAME

syslogd 1002 root

0u unix 0xcf360a00

4202 /dev/log

[root@test root]#

[root@test root]# lsof -i

COMMAND

PID

USER

FD

TYPE DEVICE SIZE NODE NAME

portmap

988

rpc

3u IPv4

4167

UDP *:sunrpc

portmap

988

rpc

4u IPv4

4186

TCP *:sunrpc (LISTEN)

rpc.statd 1049

root

4u IPv4

4313

UDP *:804

rpc.statd 1049

root

5u IPv4

4291

UDP *:801

rpc.statd 1049

root

6u IPv4

4327

TCP *:807 (LISTEN)

ypserv

1065

root

5u IPv4

4356

UDP *:819

ypserv

1065

root

6u IPv4

4361

TCP *:822 (LISTEN)

rpc.ypxfr 1494

root

4u IPv4

4794

UDP *:823

rpc.ypxfr 1494

root

5u IPv4

4797

TCP *:825 (LISTEN)

X

1546

root

1u IPv4

4948

TCP *:x11 (LISTEN)

slapd

1563

ldap

7u IPv4

4938

TCP *:ldap (LISTEN)

slapd

1563

ldap

8u IPv4

9766

TCP localhost:ldap>localhost:32872 (ESTABLISHED)

slapd

1563

ldap

14u IPv4 685334

TCP localhost:ldap>localhost:33132 (ESTABLISHED)

slapd

1563

ldap

16u IPv4

6181

TCP localhost:ldap>localhost:32785 (ESTABLISHED)

slapd

1563

ldap

17u IPv4

6664

TCP localhost:ldap>localhost:32820 (ESTABLISHED)

slapd

1563

ldap

23u IPv4

6675

TCP localhost:ldap>localhost:32822 (ESTABLISHED)

...

[пропущено]

...

named

3832 named

26u IPv4

9787

esd

3845 csahut

29u IPv4

9789

(CLOSE_WAIT)

snort

4260 snort

5u IPv4 685333

>localhost:ldap (ESTABLISHED)

[root@test root]#

TCP localhost:rndc (LISTEN)

TCP test:32873->test:squid

TCP localhost:33132-

nc

Название утилиты nc происходит от NetCat. Это универсальная утилита для

работы с протоколом TCP/IP.

Примеры:

Ожидание соединения на порту 23

[root@test root]# nc -l -p 2323

Инициирование соединения с портом 23

[root@test root]# nc -l -p 2323

Передача файла

[root@server root]# nc -l -p 2121 > my_file

[root@sclient root]# cat my_file | nc -q0 192.168.0.69 2121

Передача и упаковка каталога

[root@server root]# nc -l -p 2121 | gzip -c -d | tar -x

[root@sclient root]#

tar -c my_dir | gzip -c | nc -q0 192.168.0.69 2121

Защищенная передача файла

[root@server root]# nc -l -p 2121 | gpg –decrypt > my_file

[root@sclient root]# cat my_file | gpg -c | nc -q0 192.168.0.69 2121

1.1 Упражнения

Упражнение 1:

Почему вам следует настроить VPN ?

Упражнение 2 :

Запустите команду ping и отследите ее и только ее пакеты с помощью

tcpdump.

Какой протокол использует утилита traceroute? Отфильтруйте эти пакеты с

помощью tcpdump и распечатайте содержимое пакетов в шестнадцатеричном

и ascii форматах.

Воспользуйтесь netcat для передачи файлов.

Запретите вашему компьютеру отвечать на ICMP-пакеты.

1.1 Решения

Решение 1:

Позволяет пользователям получить доступ к локальной сети откуда угодно,

обеспечивая необходимый уровень безопасности

Чтобы безопасно соединить несколько офисов

Низкая цена решения

Решение 2 :

tcpdump -i eth0 icmp and src 192.168.0.42 and dst

192.168.0.69

tcpdump -i eth0 udp and src 192.168.0.42 and dst

192.168.0.69

Воспользуйтесь командами netcat, описанными в параграфе,

посвященном этой утилите

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

Почта и новости

В этой главе

2.1 Вступление ....................................................................................

Почта и новости ............................................................................................................................................

31

2.2 Настройка.......................................................................................

1 Использование Sendmail ..........................................................................................................................

32

2.3 Примеры ........................................................................................

1.1 Использование Sendmail ....................................................................................................................................

33

2.4 Упражнения....................................................................................

1.2 Упражнения .........................................................................................................................................................

38

2.5 Решения .........................................................................................

1.3 Решения ..............................................................................................................................................................

39

2 Управление почтовым трафиком ............................................................................................................40

1 Использование Sendmail

Ключевые файлы, термины и утилиты:

/etc/aliases

sendmail.cw

virtusertable

genericstable

Дата последнего изменения требований LPI (LPI

Objective):24 августа 2001 года

1.2 Использование Sendmail

Введение

Sendmail – это одна из самых старых почтовых программ. Она была создана

Эриком Оллмэном (Eric Allman) в 1979 году. Несмотря на некоторые ошибки,

влияющие на безопасность, она широко используется в Интернете и установлена

на большом числе почтовых серверов. Программа sendmail знаменита своим

конфигурационным файлом sendmail.cf, который очень тяжело понять, когда

редактируешь его впервые.

Настройка

Файл sendmail.cf нелегко редактировать, поэтому для настройки sendmail мы

воспользуемся другим, гораздо более простым файлом sendmail.cm. Затем мы

используем интерпретатор макро-языка m4, чтобы получить sendmail.cf на

основе нашего варианта sendmail.mc.

Пример файла sendmail.mc :

[root@test majordomo-1.94.5]# cat /etc/mail/sendmail.mc

divert(-1)

dnl This is the macro config file used to generate the /etc/sendmail.cf

dnl file. If you modify the file you will have to regenerate the

dnl /etc/sendmail.cf by running this macro config through the m4

dnl preprocessor:

dnl

dnl

m4 /etc/sendmail.mc > /etc/sendmail.cf

dnl

dn0l You will need to have the sendmail-cf package installed for this to

dnl

work.

dnl

dnl

dnl

dnl

dnl

dnl

dnl

( Это файл с макросами настройки, используемыми для генерации файла

/etc/sendmail.cf Если вы измените его, вам потребуется перестроить

файл /etc/sendmail.cf с помощью запуска интерпретатора m4 командой:

m4 /etc/sendmail.mc > /etc/sendmail.cf

Пакет sendmail-cf должен быть установлен для того, чтобы это сработало)

include(`/usr/share/sendmail-cf/m4/cf.m4')dnl

define(`confDEF_USER_ID',``mail:mail'')dnl

OSTYPE(`linux')dnl

undefine(`UUCP_RELAY')dnl

undefine(`BITNET_RELAY')dnl

define(`confDOMAIN_NAME', `test@domain.org')dnl

define(`confTRUSTED_USERS',`majordomo')dnl

define(`confALIAS_WAIT', `30')dnl

define(`confTO_CONNECT', `1m')dnl

define(`confTRY_NULL_MX_LIST',true)dnl

define(`confDONT_PROBE_INTERFACES',true)dnl

define(`PROCMAIL_MAILER_PATH',`/usr/bin/procmail')dnl

dnl define delivery mode: interactive, background, or queued

dnl определение режима доставки: интерактивный (i), фоновый (b),

dnl или использующий очереди (q))

dnl define(`confDELIVERY_MODE', `i')

MASQUERADE_AS(`localhost.localdomain')dnl

FEATURE(`limited_masquerade')dnl

FEATURE(`masquerade_envelope')dnl

FEATURE(`smrsh',`/usr/sbin/smrsh')dnl

FEATURE(mailertable)dnl

dnl virtusertable: redirect incoming mail to virtual domain to particular

user or domain

dnl ( параметр virtusertable служит для перенаправления почты адресованной

виртуальному домену на адрес конкретного домена или пользователя )

FEATURE(`virtusertable',`hash -o /etc/mail/virtusertable')dnl

dnl genericstable: rewrite sender address for outgoing mail

dnl (параметр genericstable служит для перезаписи адреса отправителя в

исходящих письмах)

dnl FEATURE(genericstable)dnl

FEATURE(always_add_domain)dnl

FEATURE(redirect)dnl

FEATURE(use_cw_file)dnl

...

[пропущено]

...

(`confDONT_BLAME_SENDMAIL',`GroupWritableAliasFile,IncludeFileInGroupWritable

DirPath')

You have new mail in /var/spool/mail/root

[root@test majordomo-1.94.5]#

Пример sendmail.cf :

[root@test majordomo-1.94.5]# cat /etc/mail/sendmail.cf

...

[пропущено]

...

Sfinal=4

R$+ :; <@>

R$* <@>

$@ $1 :

$@

handle <list:;>

handle <> and list:;

# strip trailing dot off possibly canonical name

# ( удаление замыкающий точки в вероятно канонических именах )

R$* < @ $+ . > $*

$1 < @ $2 > $3

# eliminate internal code

# ( исключение внутреннего кода )

R$* < @ *LOCAL* > $*

$1 < @ $j > $2

# externalize local domain info

# ( конкретизация информации о локальном домене )

R$* < $+ > $*

$1 $2 $3

R@ $+ : @ $+ : $+

@ $1 , @ $2 : $3

canonical

R@ $*

$@ @ $1

defocus

<route-addr>

... and exit

# UUCP must always be presented in old form

# ( UUCP всегда должен присутствовать в старом формате )

R$+ @ $- . UUCP

$2!$1

u@h.UUCP => h!u

# delete duplicate local names

# ( удаление дубликатов в локальных именах )

R$+ % $=w @ $=w

$1 @ $2

...

[SNIP]

...

SAddDomain

R$* < @ $* > $*

$@ $1 < @ $2 > $3

already fully qualified

R$+

add local qualification

$@ $1 < @ *LOCAL* >

u%host@host => u@host

Mlocal,

P=/usr/bin/procmail, F=lsDFMAw5:/|@qSPfhn9,

S=EnvFromL/HdrFromL, R=EnvToL/

HdrToL,

T=DNS/RFC822/X-Unix,

A=procmail -Y -a $h -d $u

Mprog,

P=/usr/sbin/smrsh, F=lsDFMoqeu9, S=EnvFromL/HdrFromL,

R=EnvToL/HdrToL, D=$

z:/,

T=X-Unix/X-Unix/X-Unix,

A=smrsh -c $u

[root@test majordomo-1.94.5]#

Как правило, мы будем редактировать sendmail.mc и конвертировать его затем

в sendmail.cf с помощью команды:

[root@test majordomo-1.94.5]# m4 /etc/mail/sendmail.mc >

/etc/mail/sendmail.cf

sendmail.mc

Несколько полезных ключевых слов, которые по сути являются командами языка

m4:

divert : начала комментария. Комментарий продолжается до следующей

команды divert

include(`/usr/share/sendmail-cf/m4/cf.m4')dnl : использовать

файл cf.m4 для генерации sendmail.cf

OSTYPE(`linux')dnl : Определение операционной системы, на которой

будет работать sendmail

define(`confTRUSTED_USERS',`majordomo')dnl : установить значение

переменной “confTRUSTED_USERS” равной “majordomo”.

FEATURE(`smrsh',`/usr/sbin/smrsh')dnl : Одна из настроек

sendmail. Настроек у этой программы огромное множество, и описать их всех в

этом документе не представляется возможным.

Почтовые псевдонимы

Файл с описанием почтовых псевдонимов /etc/aliases (или /etc/mail/aliases) имеет

следующий формат:

bin:

daemon:

games:

ingres:

nobody:

system:

toor:

uucp:

root

root

root

root

root

root

root

root

В этом примере почтовые сообщения для таких адресатов, как например system

или daemon будут перенаправлены в почтовый ящик пользователя root.

Кроме того, можно запускать программу каждый раз, когда какой-то пользователь

получает письмо. Эта возможность используется majordomo. Для этого

используется следующий синтаксис:

majordomo

| /path/to/executable

Можно перенаправить почту на другой адрес:

user

user@new.address.com

Заметьте, что пользователи могут делать это самостоятельно, указав эту строчку в

файле .forward в своём домашнем каталоге.

Можно создать очень простой список рассылки:

localadmins

john, robert, paul

Каждый раз после изменения этого файла необходимо запустить команду

newaliases для того, чтобы изменения вступили в силу.

[root@test root]# newaliases

/etc/aliases: 29 aliases, longest 73 bytes, 855 bytes total

[root@test root]#

1.3 Упражнения

Упражнение 1 :

Выполните базовую настройку Sendmail.

Настройте свою систему так, чтобы она могла получать и отправлять письма

sendmail, запущенным на компьютерах ваших соседей.

Создайте почтовые псевдонимы

1.1 Решения

Решение 1 :

Используйте конфигурацию sendmail по умолчанию и укажите имя вашего

почтового домена.

Используйте команду mail. Письма можно посмотреть в

/var/spool/mail

Отредактируйте /etc/aliases

1 Управление почтовым трафиком

Ключевые файлы, термины и утилиты:

procmail

1.2 Вступление

Procmail используется для сортировки, фильтрации входящей почты и

выполнения других задач. Он может применяться как на стороне сервера, так и на

стороне клиента, если вы предпочитаете не использовать специализированный

почтовый агент.

1.3 Настройка

Когда пользователь получает новую почту, агент передачи почтовых сообщений

(MTA) проверяет файл .forward в домашнем каталоге пользователя. Если он

обнаруживает там почтовый адрес, то вся почта перенаправляется на него. Иначе

письма складываются в локальный почтовый ящик пользователя.

.forward

Файл .forward может быть использован в том числе для передачи почты в

другую программу, такую как procmail. Это делается с помощью каналов,

например вот так:

"|IFS=' '&&exec /usr/bin/procmail -f-||exit 75 #ВАШЕ_ИМЯ"

Путь должен указывать на исполняемый файл команды procmail. Используйте

which procmail для того, чтобы узнать, где он находится.

Комментарий важен для отладки, особенно если больше одного пользователя

имеют свои procmail-сценарии.

Некоторые MTA умеют использовать procmail по умолчанию, в этом случае

файл .forward вам не понадобится.

Нам не потребуется такая настройка, так как мы используем sendmail, а он по

умолчанию запускает procmail в качестве программы для доставки писем:

[root@test root]# grep procmail /etc/mail/sendmail.mc

define(`PROCMAIL_MAILER_PATH',`/usr/bin/procmail')dnl

FEATURE(local_procmail)dnl

MAILER(procmail)dnl

[root@test root]#

.procmailrc

Итак, поступившее письмо было перенаправлено программе procmail. Чтобы

обработать его, procmail ищет свой конфигурационный файл .procmailrc в

домашнем каталоге пользователя

Пример файла .procmailrc:

:0c:

$HOME/mail.backup

Эта настройка обозначает дописывание копии любого входящего письма к файлу

$HOME/mail.backup. Копирование производится потому, что в первой строке

указан флаг 'c', требующий скопировать письмо.

После второго двоеточия можно указать имя файла блокировки. Если оставить

это поле пустым, procmail автоматически создаёт файл блокировки lockfile. Если

второе двоеточие отсутствует, файл блокировки не создаётся.

Файл может содержать больше одной команды.

Если .procmailrc не найден, или письмо не удовлетворяет ни одному их

условий, оно добавляется к стандартному файлу входящей почты, как это

происходит при обычной доставке.

Формат .procmailrc

Стартовая строка

:0 с указанием нескольких флагов

Условия

Строка, начинающаяся с символа *

Доставка

файл или каталог, в который нужно передать почту, или строка начинающаяся

с | или !

1.1 Примеры

Игнорирование писем

:0

* ^From.*someone.i.dont.like@somewhere.org

/dev/null

Письма с подходящим условию значением поля From будут сохранены в файл

/dev/null.

Запуск сценарии при получении почты

:0

* !^FROM_DAEMON

* !^FROM_MAILER

* !^X-Loop: myself@domain.org

| $HOME/bin/my.script

Все письма будут переданы на вход указанному скрипту, за исключением писем

от почтовых сервисов, почтовых программ, или писем, имеющих заголовок XLoop, содержащий myself@home.org.

Автоматический ответ

:0

* ^FROM.*root@test.domain.org

| (formail -rk \

-A "X-Loop: yourname@youraddress.com" ; \

echo "This is an automated response";\

echo "I am away from office, I will read your message later :)";\

echo "I'll be back on the 1st of september"; ) | /usr/sbin/sendmail -t -oi

Команда formail может написать письмо в ответ на другое (-r), сохранив

содержимое (-k). Полученное письмо будет перенаправлено команде sendmail, с

указанием взять адрес корреспондента из поля заголовка “To:” (-t).

Параметр -A добавляет дополнительные заголовки к письму. Заголовок X-Loop

поможет избежать зацикливания, если у вашего корреспондента установлен такой

же скрипт.

1.2 Упражнения

Упражнение 1 :

Настройте вашу систему на использование procmail

Настройте ваш систему так, чтобы она автоматически отсылала ответы на все

письма

1.1 Решения

Решение 1 :

Следуйте инструкциям этой главы

Используйте команду formail

DNS

В этой главе

2.2 Упражнения....................................................................................

DNS ..................................................................................................................................................................

47

2.3 Решения .........................................................................................

1 Базовая настройка BIND ..........................................................................................................................

48

3 Обеспечение безопасности DNS – сервера ..........................

1.1 Настройка BIND .................................................................................................................................................

49

3.1 Безопасность DNS.........................................................................

1.2 Упражнения .........................................................................................................................................................

53

3.2 Упражнения....................................................................................

1.3 Решения ..............................................................................................................................................................

54

3.3 Решения .........................................................................................

2 Создание и поддержка зон DNS .............................................................................................................

55

2.1 Создание зоны DNS ........................................................................................................................................... 56

1 Базовая настройка BIND

Ключевые файлы, термины и команды:

/etc/named.conf

/usr/sbin/ndc

/usr/sbin/named-bootconf

kill

1.2 Настройка BIND

Аббревиатура «BIND» расшифровывается как «Berkeley Internet Name Domain».

Данный продукт является наиболее распространенным среди DNS – серверов в

Интернете и работает на операционных системах Linux, Unix, а также на

платформах Windows.

Существуют три главных ветви разработки BIND:

Версия 4.х : старая версия, обновления только в части безопасности

Версия 8.х : новое поколение BIND

Версия 9.х : замена версии BIND 8

Для установки нового DNS – сервера Вам необходимо выбрать последнюю

версию 9 – ого поколения.

Файл /etc/named.conf

- основной конфигурационный файл. На разных

платформах его местоположение варьируется. Данный файл содержит директивы

inlcude для других конфигурационных файлов, что упрощает их поддержку.

В версиях 4.х использовался файл /etc/named.boot, которого нет в более

поздних версиях. Для преобразования его в формат 8 и 9 версий воспользуйтесь

утилитой named-bootconf.

При настройке DNS – сервера необходимо создать файл, в котором определяются

зоны. Обычно он размещается в директории /var/named/, но это

настраивается в файле /etc/named.conf.

Команда ndc больше не используется, вместо нее появилась команда rndc.

Кэширующий сервер имен.

Создайте этот файл /etc/named.conf:

[root@test root]# cat > /etc/named.conf << EOF

> controls {

>

allow { 127.0.0.1; };

> };

>

> options {

>

directory "/var/named";

>

pid-file "/var/named/named.pid";

>

forwarders { 192.168.0.254; };

> };

> EOF

[root@test root]#

Перезапустите BIND :

[root@test root]# /etc/init.d/named restart

Остановка named: rndc: свзяь прервана: соединение не установлено

[ OK

Запуск named:

[ OK

[root@test root]#

]

]

Отредактируйте файл /etc/resolv.conf для работы с вашим DNS –

сервером. Теперь вы должны быть способны разрешать DNS – имена

самостоятельно:

[root@test root]# echo "nameserver 192.168.0.42" > /etc/resolv.conf

[root@test root]# ping www.lynuxtraining.com

PING www.lynuxtraining.com (80.74.141.177) 56(84) bytes of data.

64 bytes from arc80-74-141-177.ch-meta.net (80.74.141.177): icmp_seq=1 ttl=51

time=203 ms

64 bytes from arc80-74-141-177.ch-meta.net (80.74.141.177): icmp_seq=2 ttl=51

time=179 ms

--- www.lynuxtraining.com ping statistics --2 packets transmitted, 2 received, 0% packet loss, time 1001ms

rtt min/avg/max/mdev = 179.680/191.397/203.115/11.725 ms

[root@test root]#

Настройка RNDC

Аббревиатура «RNDC» обозначает «Remote Name Daemon Control». Этот

инструмент предназначен для управления удаленными (и конечно же,

локальными) серверами служб доменных имен. Он использует заранее

распределенные ключи (pre-shared keys) в качестве механизма авторизации.

В BIND встроена команда rndc-confgen , результатом работы которой

является создание конфигурационного файла для RNDC.

root@test root]# rndc-confgen |tee /etc/rndc.conf

# Начало файла rndc.conf

key "rndc-key" {

algorithm hmac-md5;

secret "HDE+7c4aA5V470ghHlZfAw==";

};

options {

default-key "rndc-key";

default-server 127.0.0.1;

default-port 953;

};

# Конец файла rndc.conf

# Используйте следующие команды в файле named.conf, чтобы настроить список

#разрешенных адресов так, как необходимо:

# key "rndc-key" {

#

algorithm hmac-md5;

#

secret "HDE+7c4aA5V470ghHlZfAw==";

# };

#

# controls {

#

inet 127.0.0.1 port 953

#

allow { 127.0.0.1; } keys { "rndc-key"; };

# };

# Конец файла named.conf

[root@test root]#

Скопируйте вторую часть файла rndc.conf в файл named.conf и

перезапустите службу BIND.

Протестируйте BIND :

[root@test root]# rndc -s 127.0.0.1 status

number of zones: 2

debug level: 0

xfers running: 0

xfers deferred: 0

soa queries in progress: 0

query logging is OFF

server is up and running

[root@test root]#

Запустите rndc без параметров , чтобы увидеть список доступных действий:

[root@test root]# rndc

Usage: rndc [-c config] [-s server] [-p port]

[-k key-file ] [-y key] [-V] command

command is one of the following:

reload

Reload configuration file and zones.

reload zone [class [view]]

Reload a single zone.

refresh zone [class [view]]

Schedule immediate maintenance for a zone.

reconfig

Reload configuration file and new zones only.

stats

Write server statistics to the statistics file.

querylog

Toggle query logging.

dumpdb

Dump cache(s) to the dump file (named_dump.db).

stop

Save pending updates to master files and stop the server.

halt

Stop the server without saving pending updates.

trace

Increment debugging level by one.

trace level

Change the debugging level.

notrace

Set debugging level to 0.

flush

Flushes all of the server's caches.

flush [view] Flushes the server's cache for a view.

status

Display status of the server.

*restart

Restart the server.

* == not yet implemented

Version: 9.2.3

[root@test root]#

1.1 Упражнения

Упражнение 1 :

Настройте кэширующий сервер доменных имен.

Настройте команду RNDC

Просмотрите журналы службы доменных имен

1.1 Решения

Следуйте инструкциям этой главы

1 Создание и поддержка зон DNS

Ключевые файлы, термины и команды:

содержимое /var/named

синтаксис файла зоны

форматы ресурсных записей

dig

nslookup

host

1.2 Создание зоны DNS

Теперь мы хотим стать авторизованным (authoritative) DNS-сервером для своей

зоны.

В этом примере мы создали зону под названием domain.org

Для каждого домена необходимы два файла, путь к которым определяется в

/etc/named.conf:

Один для разрешения имен в IP-адреса.

Другой для разрешения IP-адресов в имена.

Добавьте в файл named.conf :

zone "domain.org" {

type master;

file "zone/domain.org.zone";

};

zone "0.168.192.in-addr.arpa" {

type master;

file "zone/0.168.192.rev.zone";

};

Создайте два новых файла :

Файл /var/named/zone/domain.org.zone :

$TTL

@

mail

ns

www

1H

IN SOA

2004050403

1H

1H

1H

1D

)

IN NS

IN MX

IN A

IN A

IN A

smtp

IN

CNAME

ns.domain.org root.domain.org. (

; Serial

; Refresh

; Retry

; Expire

; Negative Cache TTL

ns.domain.org.

10 mail.domain.org.

192.168.0.254

192.168.0.42

192.168.0.69

mail

и файл /var/named/zone/0.168.192.rev.zone :

$TTL

1H

@

IN

@

42

69

254

IN

IN

IN

IN

IN

SOA

NS

MX

PTR

PTR

PTR

ns.domain.org. root.domain.org. (

2004050403

; Serial

1H

; Refresh

1H

; Retry

1H

; Expire

1D )

; Negative Cache TTL

10

ns.domain.org.

mail.domain.org.

ns.domain.org.

www.domain.org.

mail.domain.org.

Файлы зон формируются из записей ресурсов (RR).

Ключевые понятия:

SOA (Источник полномочий)

Управление различными временными параметрами, касающимися разрешения

имени.

NS (Сервер имен)

Определяет серверы имен

MX (Почтовый агент)

Определяет почтовые сервера и их приоритет

A: соответствие имени адресу

PTR: соответствие адреса имени

CNAME (каноническое имя): псевдонимы

Проверьте синтаксис ваших конфигурационных файлов:

[root@test root]# named-checkconf

[root@test root]# named-checkzone domain.org /var/named/zone/domain.org.zone

zone domain.org/IN: loaded serial 2004050403

OK

[root@test root]# named-checkzone domain.org

/var/named/zone/0.168.192.rev.zone

zone domain.org/IN: loaded serial 2004050403

OK

[root@test root]#

Откройте на редактирование файл /etc/resolv.conf и добавьте в него

запись о вашем DNS-сервере :

[root@test root]# cat /etc/resolv.conf

search domain.org

nameserver 192.168.0.42

[root@test root]#

Директива search позволить вам разрешать имена хостов без использования

FQDN (полностью квалифицированного доменного имени)

Протестируйте ваш DNS-сервер :

[root@test root]# nslookup

> mail

Server:

192.168.0.42

Address:

192.168.0.42#53

Name:

mail.domain.org

Address: 192.168.0.254

> 192.168.0.69

Server:

192.168.0.42

Address:

192.168.0.42#53

69.0.168.192.in-addr.arpa

>

name = www.domain.org.

Главный и подчиненный

Сервер может быть подчиненным (slave) для одной зоны и главным (master) для

другой. В первом случае, сервер работает как резервная копия DNS – сервера и

отвечает на клиентские запросы , когда основной сервер не работает. Передача

зоны от главного сервера к подчиненному выполняется автоматически.

Для того, чтобы стать подчиненным для test.domain.org, добавьте

следующее в файл named.conf на подчиненном сервере.

zone "test.domain.org" {

type slave;

masters { 192.168.0.42; };

file "/var/named/zone/test.domain.org.zone";

};

Добавьте следующее в файл named.conf

zone "test.domain.org" {

type master;

file "zone/test.domain.org.zone";

allow-transfert {192.168.0.69;};

};

на главном сервере:

Перезагрузите подчиненный DNS – сервер.

Передача зоны.

Добавьте следующие строки в файл domain.org.zone :

sub.domain.org.

ns.sub.domain.org.

IN

IN

NS

A

ns.sub.domain.org.

192.168.0.43 ;

и эти строки в файл 0.168.192.rev.zone:

sub.domain.org.

43

IN

IN

NS

PTR

ns.sub.domain.org.

ns.sub.domain.org.

Затем сделайте новый DNS – сервер авторизованным для зоны

sub.domain.org

1.1 Упражнения

Упражнение 1 :

Создайте свою зону (без обратного зоны)

Проверьте ее при помощи команд nslookup, dig или host

Создайте обратную зону и протестируйте ее.

Настройте ваш сервер так, чтобы он был главным для одной зоны и

резервным для другой.

1.1 Решения

Решение 1 :

Следуйте инструкциям данной главы.

1 Обеспечение безопасности DNS –

сервера

Ключевые файлы, термины и команды:

SysV init files или rc.local

/etc/named.conf

/etc/passwd

dnskeygen

1.2 Безопасность DNS

Безопасность DNS чрезвычайно важна для сети, поскольку каждый хост

использует DNS. DNS – сервер должен отвечать на запрос клиента не слишком

большим количеством информации, а только тем, что необходимо. Разные

клиенты не могут запрашивать одну и ту же информацию у DNS – сервера.

Сокрытие версии

Множество инструментов, таких как nmap или amap, могут выдать версию DNS.

Это не слишком безопасно, но вы можете обмануть хакера, изменив баннер,

возвращаемый сервером и показав другую версию.

Options {

Version “None of your business”;

};

Ограничение запросов

В случае, если ваш DNS – сервер расчитан на работу только с внутренней сетью,

то он и должен обрабатывать только внутрисетевые запросы. В этом случае, BIND

позволяет ограничить ответы сервера в зависимости от IP – адреса клиента.

Глобально:

Options {

Allow-query { 192.168.0.0/24; };

}

Для зоны:

Zone domain.org {

Type slave;

File “zone/domain.org.zone”;

Allow-query { 192.168.0.0/24; };

};

Трансфер зоны

Трансфер зоны происходит между DNS – серверами и их резервными копиями.

Важно, чтобы загрузить себе зону могли только авторизованные подчиненные

сервера, а не кто попало.

На главном сервере:

Options {

Allow-transfer { 192.168.0.2; };

}

На подчиненном сервере:

Options {

Allow-transfer { none; };

}

Это может быть сделано сразу для всех зон, универсально, либо для каждой в

отдельности.

Прочее

Не запускайте службу доменных имен от имени root. Используйте опцию -u,

чтобы указать пользователя BIND, -g – для того, чтобы указать группу.

Используйте опцию -t для определения директории chroot.

В некторых дистрибутивах Linux есть пакет bind-chroot, который запускает

BIND в chroot-окружении.

1.1 Упражнения

Упражнение 1 :

Обеспечьте безопасность вашего DNS-сервера.

Проверьте трансфер зоны на резервный DNS – сервер с разных хостов.

1.1 Решения

Решение 1 :

Проверьте запрос на версию BIND при помощи следующей команды :

[root@test root]# host -c CHAOS -t txt version.bind

version.bind text "9.2.3"

[root@test root]#

Web-сервисы

В этой главе

2.2 Apache и mod_ssl ...........................................................................

Web-сервисы .................................................................................................................................................

67

2.3 Упражнения....................................................................................

1 Установка web-сервера ............................................................................................................................

68

2.4 Решения .........................................................................................

1.1 Установка и настройка Apache ..........................................................................................................................

69

3 Установка прокси-сервера .......................................................

1.2 Упражнения .........................................................................................................................................................

74

3.1 Настройка Squid ............................................................................

1.3 Решения ..............................................................................................................................................................

75