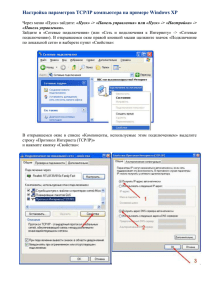

Лабораторная работа № III-1

реклама