МИНОБРНАУКИ РОССИИ Федеральное государственное автономное образовательное учреждение высшего профессионального образования

реклама

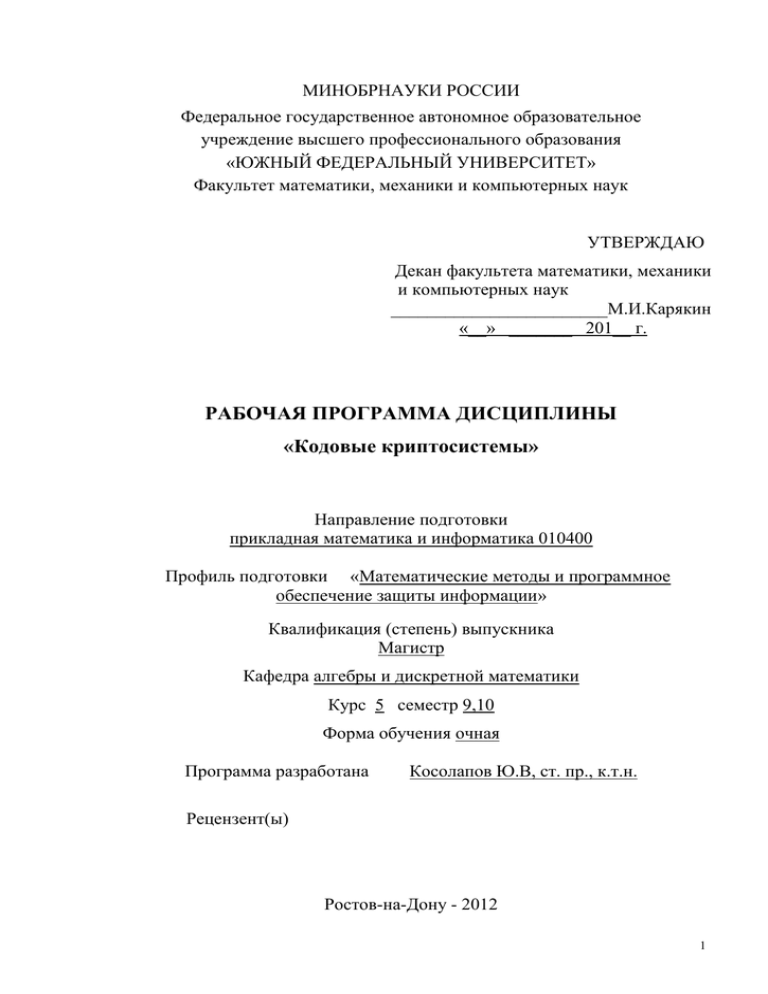

МИНОБРНАУКИ РОССИИ Федеральное государственное автономное образовательное учреждение высшего профессионального образования «ЮЖНЫЙ ФЕДЕРАЛЬНЫЙ УНИВЕРСИТЕТ» Факультет математики, механики и компьютерных наук УТВЕРЖДАЮ Декан факультета математики, механики и компьютерных наук ________________________М.И.Карякин «__» _______ 201__ г. РАБОЧАЯ ПРОГРАММА ДИСЦИПЛИНЫ «Кодовые криптосистемы» Направление подготовки прикладная математика и информатика 010400 Профиль подготовки «Математические методы и программное обеспечение защиты информации» Квалификация (степень) выпускника Магистр Кафедра алгебры и дискретной математики Курс 5 семестр 9,10 Форма обучения очная Программа разработана Косолапов Ю.В, ст. пр., к.т.н. Рецензент(ы) Ростов-на-Дону - 2012 1 Рассмотрена и рекомендована к утверждению на заседании учебнометодического совета факультета математики, механики и компьютерных наук, направление подготовки «Прикладная математика и информатика» протокол заседания от _________________ № ________ Рассмотрена и рекомендована к утверждению на заседании кафедры алгебры и дискретной математики протокол заседания от _________________ №_________ СОГЛАСОВАНО Протокол заседания кафедры/учебнометодического совета факультета _________________________________ (название выпускающей кафедры/ факультета, реализующего ООП ВПО) от ______________ № _____________ I. ЦЕЛИ И ЗАДАЧИ ОСВОЕНИЯ ДИСЦИПЛИНЫ Цели освоения дисциплины (модуля): целью освоения дисциплины «Кодовые криптосистемы» является формирование у студентов знаний и навыков в области криптографических методов защиты информации на основе помехоустойчивых кодов. Задачи: создать представление о круге задач, решаемых с помощью кодовых криптосистем и соответствующих криптографических протоколов; рассмотреть основные способы рассмотреть основные методы построения кодовых математических атак криптосистем; на шифры и криптографические протоколы, построенные на базе помехоустойчивых кодов; овладеть теоретико-информационными, алгебраическими и комбинаторными методами анализа стойкости кодовых шифров и соответствующих криптографических протоколов к математическим атакам. II. МЕСТО ДИСЦИПЛИНЫ В СТРУКТУРЕ ООП ВПО 2.1. Учебная дисциплина (модуль) «Кодовые криптосистемы» относится к циклу Профессиональных дисциплин. 2.2. Для изучения данной учебной дисциплины (модуля) необходимы следующие знания, умения и навыки, формируемые предшествующими дисциплинами: Знания Теория кодирования Основные свойства энтропии, взаимной информации, теорема К. Шеннона о кодировании в каналах с шумами, линейные коды над конечными полями, метрика Хэмминга, минимальное кодовое расстояние, понятие нумератора весов. Умения Вычисление энтропии источника, взаимной информации, нахождение проверочной матрицы по порождающей матрице, нахождение коэффициентов нумератора весов для кода. Навыки Выполнение арифметических операций в полях Галуа, вычисление минимального кодового расстояния линейного кода. __________________________ Криптография Знания Вероятностная и алгебраическая модель шифра, виды стойкости шифров, типы шифров, способы криптоанализа шифров (блочных, (оценка) теоретической стойкости шифра, поточных, асимметричных). Умения Вычисление вычисление расстояния единственности, вычисление (оценка) мощности ключевого множества, вычисление корреляционной иммунности и нелинейности булевой функции. Навыки Выполнение арифметических операций в полях Галуа. Описание алгебраической и вероятностной модели заданного шифра. 2.3. Перечень последующих учебных дисциплин, для которых необходимы знания, умения и навыки, формируемые данной учебной дисциплиной: зависимых дисциплин нет. Изучение курса позволит студентам получить представление о конструкциях шифров и систем защиты, основанных на применении теории помехоустойчивых кодов, методов их построения, способов анализа стойкости к различного вида математическим атакам, способах организации защищенных систем передачи данных с помощью базирующихся на кодовых шифрах. криптографических протоколов, III. ТРЕБОВАНИЯ К РЕЗУЛЬТАТАМ ОСВОЕНИЯ СОДЕРЖАНИЯ ДИСЦИПЛИНЫ 3.1. Процесс изучения дисциплины направлен на формирование элементов следующих компетенций в соответствии с ФГОС ВПО (ОС ЮФУ) и ООП ВПО по данному направлению подготовки (специальности): а). общекультурных (ОК): способность иметь представление о современном состоянии и проблемах прикладной математики и информатики, истории и методологии их развития (ОК-2), способность использовать углубленные теоретические и практические знания в области прикладной математики и информатики (ОК-3), способность порождать новые идеи и демонстрировать навыки самостоятельной научно-исследовательской работы и работы в научном коллективе (ОК-5); б). профессиональных (ПК): способность разрабатывать концептуальные и теоретические модели решаемых научных проблем и задач (ПК-2), способность углубленного анализа проблем, постановки и обоснования задач научной и проектно-технологической деятельности (ПК-3). В результате освоения дисциплины обучающийся должен: Знать: конструкции кодовых криптосистем; основные теоретикоинформационные и алгебраические методы анализа стойкости кодовых криптосистем; основные задачи, решаемые с использованием кодовых криптосистем. Уметь: осуществлять процедуру шифрования и расшифрования с использованием кодовых криптосистем; определять тип стойкости кодового шифра (теоретическая или вычислительная); конструировать теоретически и вычислительно стойкие кодовые криптосистемы; конструировать защищенную систему передачи данных с использованием кодовых шифров и соответствующих криптографических протоколов. Владеть: навыками построения кодовых криптосистем для конкретных помехоустойчивых кодов; методами анализа стойкости кодовых криптосистем. IV. СОДЕРЖАНИЕ И СТРУКТУРА ДИСЦИПЛИНЫ 4.1. Содержание модулей дисциплины № модуля Наименование модуля 1 1 2 Модели кодового зашумления в каналах перехвата первого типа 2 Модели кодового зашумления в каналах перехвата второго типа 3 Симметричные кодовые криптосистемы 4 Асимметричные кодовые Содержание модуля Формы текущего контроля 3 4 Постановка задачи защиты Написание реферата информации в канале с на тему защиты наблюдателем. Рассмотрение информации в основных моделей наблюдения. конкретной Углубленное изучение модели беспроводной наблюдения по двоичному технологии связи и симметричному каналу (канал оценка перехвата первого типа). Изучение применимости метода кодового зашумления, его метода кодового защитных характеристики для зашумления в этой некоторых каналов наблюдения технологии первого типа. Рассмотрение областей применения модели канала перехвата первого типа: защита информации в беспроводных сетях связи, защита информации в биометрических системах аутентификации. Углубленное изучение различных Написание реферата моделей частичного перехвата по защите (канал перехвата второго типа). конфиденциальности Изучение защитных информации в характеристик метода кодового распределенных зашумления для соответствующих системах хранения и моделей перехвата второго типа. оценка возможности Изучение характеристик применения метода линейных кодов, определяющих кодового применимость линейных кодов в зашумления в моделях защиты информации в конкретной системе. каналах с частичным перехватом. Рассмотрение областей применения модели канала перехвата второго типа: распределенное защищенное хранение информации Рассмотрение конструкций Контрольный опрос симметричных кодовых криптосистем SCES, Рао-Нама, Ли-Ванга, криптосистем в Fметрике и методов их криптоанализа. Криптосистема Мак-Элиса на Контрольный опрос кодах Гоппы, на шифрограмму криптосистемы криптосистемы Мак-Элиса, криптосистема Мак-Элиса накодах Рида-Соломона, атаки Сидельникова-Шестакова, ранговые коды, криптосистема Габидулина, атаки на криптосистему Габидулина 4.2. Структура дисциплины. Общая трудоемкость дисциплины составляет 216 часов. Вид работы Трудоемкость, часов № № семестр семестр а9 а 10 Всего Общая трудоемкость Аудиторная работа: Лекции (Л) 36 36 72 18 18 36 Практические занятия (ПЗ) Лабораторные работы (ЛР) Самостоятельная работа: Курсовой проект (КП),курсовая работа (КР) (выделяет- ся не менее 1 зачетной единицы трудоемкости (36 час.) Расчетно-графическое задание (РГЗ) Реферат (Р) 24 Эссе (Э) Самостоятельное изучение модулей 30 Контрольная работа (К) (только для заочников) Самоподготовка (проработка и повторение лекционного материала и материала учебников и учебных пособий, подготовка к лабораторным и практическим занятиям, коллоквиумам, рубежному контролю и т.д.) 14 Подготовка и сдача экзамена (при наличии экзамена по дисциплине) 40 Вид итогового контроля (зачет, экзамен) заче т экза мен Модули дисциплины, изучаемые в __9______ семестре Количество часов № Наименование модулей Аудиторная модуля Всего работа ВнеЛ ПЗ ауд. работа СР ЛР 1 Модели кодового зашумления в каналах перехвата первого типа 54 18 9 27 2 Модели кодового зашумления в каналах перехвата второго типа 54 18 9 27 Итого: 108 36 18 54 Модули дисциплины, изучаемые в __10___ семестре Количество часов № Наименование модулей Аудиторная модуля Всего работа ВнеЛ ПЗ ауд. работа СР ЛР 1 Симметричные кодовые криптосистемы 28 10 4 14 2 Асимметричные кодовые криптосистемы 80 26 14 40 Итого: 108 36 18 54 Всего: 216 72 36 108 4.3. Лабораторные работы № ЛР № модуля Наименование лабораторных работ Программная реализация двоичного симметричного канала наблюдения Кол-во часов 1 1 2 1 Реализация факторных кодов на основе кодов Хэмминга, случайных кодов и циркулянтных кодов. 4 3 1 Экспериментальное сравнение защитных характеристик факторных кодов в модели канала 3 2 перехвата первого типа 4 2 Программная реализация канала с частичным наблюдением 2 5 2 Реализация алгоритма построения множества кандидатов информационных сообщений по перехваченным данным 3 6 2 Исследование стойкости факторных кодов при многократном частичном наблюдении 4 7 3 Реализация криптосистемы SCES на основе кодов Хэмминга, случайных кодов, циркулянтных кодов 4 8 4 9 4 10 4 Реализация алгоритма криптоанализа криптосистемы SCES Реализация криптосистемы Мак-Элиса на кодах Хэмминга, случайных кодах и циркулянтных кодах Реализация алгоритма атаки на шифртекст криптосистемы Мак-Элиса 5 4 5 4.4. Практические занятия (семинары) № ЛР № модуля Тема Кол-во часов 1 4.5. Курсовой проект (курсовая работа) 4.6. Самостоятельное изучение модулей дисциплины. № модуля Темы/вопросы, выносимые на самостоятельное изучение Кол-во часов 1 Модель перехвата Чиссара-Кернера. 9 1 Модель Гаусовского канала перехвата 9 1 Модель наблюдения в канале с обратной связью 9 2 Модель частичного перехвата с фиксированной вероятностью перехвата 9 2 Частичный перехват в сети (Wiretap Networks) 18 3 Криптосистема Стройка-Тилбурга и ее криптоанализ 14 4 Атаки Овербека на криптосистемы, основанные на кодах в ранговых метриках 40 V. ОБРАЗОВАТЕЛЬНЫЕ ТЕХНОЛОГИИ Семестр Вид занятия (Л,ПР,ЛР) Л 9 Используемые интерактивные образовательные технологии Мультимедийные обсуждения лекции, лекции Количество часов 8 ПР ЛР Компьютерная симуляция Л Мультимедийные обсуждения 54 лекции, лекции 8 ПР ЛР Компьютерная симуляция 54 Итого: 124 VI. ОЦЕНОЧНЫЕ СРЕДСТВА ДЛЯ ТЕКУЩЕГО КОНТРОЛЯ УСПЕВАЕМОСТИ И ПРОМЕЖУТОЧНОЙ АТТЕСТАЦИИ Итоговая аттестация по практике за первый семестр курса (Зачет) выставляется по итогам выполнения всех лабораторных работ (удовлетворительная оценка за выполнение каждой работы). Образец итоговых контрольных вопросов на зачет (1-ый семестр курса): 1. Общая схема канала с перехватом. Определение основного канала, отводного канала, случайного кодера, декодера в основном канале. 2. Основные параметры передачи информации в канале с перехватом. Определение. 3. Каналы перехвата первого и второго типа. Различия. Примеры каналов перехвата различных типов. 4. Критерии качества передачи и дешифруемости сообщений; информационные критерии защищенности. 5. Критерии качества передачи и дешифруемости сообщений; вероятностные критерии защищенности. 6. Канал перехвата первого типа. Формальное определение для случая бесшумного главного канала. 7. Потенциальные характеристики системы со случайным кодированием. Формулировка теоремы Вайнера об области достижимости пар (R,d). Определение секретной пропускной способности. 8. Модель канала перехвата Чиссара-Кернера (ухудшающиеся широковещательные каналы). Гаусовские основной и отводной каналы. 9. Модель канала утечки при наличии обратной связи в основном канале. 10.Модель канала перехвата типа канала множественного доступа. 11.Классическая схема случайного кодека Вайнера. Факторные случайные коды. 12.Привести пример случайного кодека и его характеристик, не используя факторные коды. 13.Показать, что факторный код является случайным кодеком. 14.Схема кодирования и декодирования на основе факторных кодов в канале перехвата первого типа в случае бесшумного главного канала. 15.Какой уровень неопределенности обеспечивает факторный код, построенный по базовому коду с порождающей матрицей: 1011 G , 0101 при условии, что в отводном канале вероятность помехи p=0,3. Главный канал без помех. 16.Какой уровень неопределенности обеспечивает факторный построенный по базовому коду с порождающей матрицей: код, 1011 G , 1010 при условии, что в отводном канале вероятность помехи p=0,3. Главный канал без помех. 17.Канал перехвата первого типа с бесшумным главным каналом. Схема. Теорема об уровне понимания информации в канале перехвата первого типа, когда главный канал не содержит помех. Доказательство. 18.Канал перехвата первого типа с зашумленным главным каналом. Схема. Теорема об уровне понимания информации в канале перехвата первого типа, когда главный канал содержит помехи. Доказательство. 19.Канал перехвата второго типа. Теорема об области достижимых троек (R,,d). Доказательство. 20.Канал перехвата второго типа с бесшумным главным каналом. Схема построения случайного кодека. Схема кодирования, схема декодирования. 21.Определение иерархии весов кода и дуального кода. Применение весовой иерархии при оценке защитных свойств факторных кодеков для случая канала перехвата второго типа и бесшумного главного канала. 22.Определение верхней и нижней границы весовой иерархии, их прикладное значение. Теорема о верхней и нижней границе весовой иерархии дуального кода. 23.Теоремы для определения уровня понимания информации для канала перехвата второго типа в случае зашумленного главного канала. 24.Оценка стойкости кодового зашумления к статистической атаке. 25.Уровень понимания информации в каналах перехвата первого и второго типа, защищенных факторным каскадным кодом. Схема построения факторных каскадных кодов. Различия. 26.Схемные реализации защиты информации от перехвата на основе кодового зашумления. Образец контрольных вопросов для текущего контроля во 2-ом семестре курса: 3-й модуль 1. Схема симметричного шифрования SCES (Secret-Code Encryption Scheme). 2. Криптоанализ системы SCES. 3. Схема симметричного шифрования Рао-Нама. 4. Криптоанализ системы Рао-Нама. 5. Схема симметричного шифрования Ли-Ванга. 6. Криптоанализ системы Ли-Ванга. 7. Коды в F-метрике. Симметричная криптосистема на кодах в F-метрике. 4-ый модуль 1. Криптосистема Мак-Элиса. 2. Криптосистема Габидулина. 3. Криптосистема Сидельникова. 4. Схема атаки Сидельникова-Шестакова. 5. Схема классической атаки на криптосистему Габидулина. 6. Асимметричная криптосистема в F-метрике. Итоговая аттестация по практике за второй семестр курса (Зачет) выставляется по итогам работы в семестре (удовлетворительные оценки за выполнение лабораторных работ и ответы на промежуточные контрольные вопросы). Итоговая аттестация по курсу (Экзамен) выставляется по результатам сдачи экзамена. Образец экзаменационных билетов (итоговая аттестация) Билет№1 1. Общая схема канала с перехватом. Определение основного канала, отводного канала, случайного кодера, декодера в основном канале. 2. Канал перехвата второго типа. Теорема об области достижимых троек (R,,d). Доказательство. 3. Асимметричная криптосистема на кодах в F-метрике. 4. Какой уровень неопределенности обеспечивает факторный код, построенный по базовому коду с порождающей матрицей: 1011 G 0101 при условии, что в отводном канале вероятность помехи p=0,3. Главный канал без помех. Билет№2 1. Основные параметры передачи информации в канале с перехватом. Определение. 2. Определение иерархии весов кода и дуального кода. Применение весовой иерархии при оценке защитных свойств факторных кодеков для случая канала перехвата второго типа и бесшумного главного канала. 3. Схема симметричного шифрования SCES (Secret-Code Encryption Scheme). 4. Какой уровень неопределенности обеспечивает факторный код, построенный по базовому коду с порождающей матрицей: 1011 G , 0101 при условии, что в отводном канале доля стертых символов равна 0,3. Главный канал без помех. Билет №3 1. Каналы перехвата первого и второго типа. Различия. Примеры каналов перехвата различных типов. 2. Определение верхней и нижней границы весовой иерархии, их прикладное значение. Теорема о верхней и нижней границе весовой иерархии дуального кода. 3. Криптоанализ системы SCES. 4. Какой уровень неопределенности обеспечивает факторный код с порождающей матрицей: 1011 G 0101 , 1000 построенный по базовому коду с порождающей матрицей: 1011 G , 0101 при условии, что в отводном канале доля стертых символов равна 0,15. Главный канал с помехами. Билет №4 1. Критерии качества передачи и дешифруемости сообщений; информационные и вероятностные критерии защищенности. 2. Уровень понимания информации в каналах перехвата первого и второго типа, защищенных факторным каскадным кодом. Схема построения факторных каскадных кодов. Различия. 3. Криптосистема Мак-Элиса на кодах Рида-Соломона. Атака Сидельникова-Шестакова на ключ при n=q+1. 4. Найти весовую иерархию кода и спектры смежных классов кода с порождающей матрицей 1011 G 0101 . 1000 Билет №5 1. Канал перехвата первого типа. Формальное определение для случая бесшумного главного канала. Потенциальные характеристики системы со случайным кодированием. Формулировка теоремы Вайнера об области достижимости пар (R,d). Определение секретной пропускной способности. 2. Оценка стойкости кодового зашумления к статистической атаке в канале перехвата первого типа. 3. Криптосистема Мак-Элиса на кодах Гоппы. Ааки на шифрограмму криптосистемы Мак-Элиса на кодах Гоппы. 4. Найти весовую иерархию кода с порождающей матрицей 1011 G 0101 . 1000 Найти весовую иерархию для дуального кода. Билет №6 1. Модель канала перехвата Чиссара-Кернера (ухудшающиеся широковещательные каналы). Гаусовские основной и отводной каналы. Модель канала утечки при наличии обратной связи в основном канале. 2. Схемные реализации защиты информации от перехвата на основе кодового зашумления. 3. Схема симметричного шифрования Рао-Нама. Криптоанализ системы Рао-Нама. 4. Найти весовую иерархию кода с порождающей матрицей 1011 G 0101 . 1000 Найти весовую иерархию для дуального кода. Построить кривую безопасности для канала перехвата второго типа. Главный канал без помех. Билет №7 1. Модель канала перехвата типа канала множественного доступа. Классическая схема случайного кодека Вайнера. Факторные случайные коды. 2. Канал перехвата второго типа. Теорема об области достижимых троек (R,,d). Доказательство. 3. Схема симметричного шифрования Ли-Ванга. Криптоанализ системы Ливанга. 4. Привести пример случайного кодека и его характеристик, не используя факторные коды. Билет №8 1. Показать, что факторный код является случайным кодеком. Схема кодирования и декодирования на основе факторных кодов в канале перехвата первого типа в случае бесшумного главного канала. 2. Определение иерархии весов кода и дуального кода. Применение весовой иерархии при оценке защитных свойств факторных кодеков для случая канала перехвата второго типа и бесшумного главного канала. 3. Коды в F-метрике. Симметричная криптосистема на кодах в Fметрике. 4. Найти весовую иерархию кода с порождающей матрицей 10111 G . 01010 Найти весовую иерархию для дуального кода. Билет №9 1. Канал перехвата первого типа с бесшумным главным каналом. Схема. Теорема об уровне понимания информации в канале перехвата первого типа, когда главный канал не содержит помех. Доказательство. 2. Схемные реализации защиты информации от перехвата на основе кодового зашумления. 3. Схема симметричного шифрования SCES (Secret-Code Encryption Scheme). Криптоанализ системы SCES. 4. Вычислить уровень неопределенности для канала перехвата второго типа (главный канала без помех, доля перехвата – 0,4), защищенного факторным кодом, построенным по базовому коду с порождающей матрицей 10111 G . 01010 Билет №10 1. Канал перехвата первого типа с зашумленным главным каналом. Схема. Теорема об уровне понимания информации в канале перехвата первого типа, когда главный канал содержит помехи. Доказательство. 2. Канал перехвата второго типа с бесшумным главным каналом. Схема построения случайного кодека. Схема кодирования, схема декодирования. 3. Анализ Овербека криптосистем на ранговых кодах. 4. Вычислить уровень неопределенности для канала перехвата первого типа (главный канала без помех, вероятность битовой ошибки – 0,4), защищенного факторным кодом, построенным по базовому коду с порождающей матрицей 10111 G . 01010 Билет№11 1. Общая схема канала с перехватом. Определение основного канала, отводного канала, случайного кодера, декодера в основном канале. 2. Канал перехвата второго типа. Теорема об области достижимых троек (R,,d). Доказательство. 3. Анализ Овербека криптосистем на ранговых кодах. 4. Вычислить уровень неопределенности для канала перехвата первого типа (главный канала без помех, вероятность битовой ошибки – 0,4), защищенного факторным кодом, построенным по базовому коду с порождающей матрицей 10111 G . 01010 Билет№12 1. Канал перехвата первого типа с зашумленным главным каналом. Схема. Теорема об уровне понимания информации в канале перехвата первого типа, когда главный канал содержит помехи. Доказательство. 2. Канал перехвата второго типа с бесшумным главным каналом. Схема построения случайного кодека. Схема кодирования, схема декодирования. 3. Асимметричная криптосистема на кодах в F-метрике. 4. Какой уровень неопределенности обеспечивает факторный код, построенный по базовому коду с порождающей матрицей: 1011 G 0101 при условии, что в отводном канале вероятность помехи p=0,3. Главный канал без помех. Билет №13 1. Модель канала перехвата типа канала множественного доступа. Классическая схема случайного кодека Вайнера. Факторные случайные коды. 2. Канал перехвата второго типа. Теорема об области достижимых троек (R,,d). Доказательство. 3. Коды в F-метрике. Симметричная криптосистема на кодах в Fметрике. 4. Найти весовую иерархию кода с порождающей матрицей 10111 G . 01010 Найти весовую иерархию для дуального кода. Билет №14 1. Показать, что факторный код является случайным кодеком. Схема кодирования и декодирования на основе факторных кодов в канале перехвата первого типа в случае бесшумного главного канала. 2. Определение иерархии весов кода и дуального кода. Применение весовой иерархии при оценке защитных свойств факторных кодеков для случая канала перехвата второго типа и бесшумного главного канала. 3. Схема симметричного шифрования Ли-Ванга. Криптоанализ системы Ливанга. 4. Привести пример случайного кодека и его характеристик, не используя факторные коды. Билет №15 1. Модель канала перехвата Чиссара-Кернера (ухудшающиеся широковещательные каналы). Гаусовские основной и отводной каналы. Модель канала утечки при наличии обратной связи в основном канале. 2. Схемные реализации защиты информации от перехвата на основе кодового зашумления. 3. Криптосистема Мак-Элиса на кодах Гоппы. Ааки на шифрограмму криптосистемы Мак-Элиса на кодах Гоппы. 4. Найти весовую иерархию кода с порождающей матрицей 1011 G 0101 . 1000 Найти весовую иерархию для дуального кода. Билет №16 1. Канал перехвата первого типа. Формальное определение для случая бесшумного главного канала. Потенциальные характеристики системы со случайным кодированием. Формулировка теоремы Вайнера об области достижимости пар (R,d). Определение секретной пропускной способности. 2. Оценка стойкости кодового зашумления к статистической атаке в канале перехвата первого типа. 3. Схема симметричного шифрования Рао-Нама. Криптоанализ системы Рао-Нама. 4. Найти весовую иерархию кода с порождающей матрицей 1011 G 0101 . 1000 VII. УЧЕБНО-МЕТОДИЧЕСКОЕ ОБЕСПЕЧЕНИЕ ДИСЦИПЛИНЫ 7.1. Основная литература. 1. Яковлев В.А. Защита информации на основе кодового зашумления. Под ред. В.И. Коржика. – СПб., 1993. 2. Земор Ж. Курс криптографии. – М. – Ижевск: НИЦ «Регулярна и хаотическая динамика»; Институт компьютерных исседований, 2006. – 256 с. 3. Колесник В.Д., Полтырев Г.Ш. Курс теории информации. М: Наука. Главная редакция физико-математической литературы. – 1982. – 416 с. 4. Шанкин Г.П. Ценность информации. Вопросы теории и приложений. – М.: Филоматис, 2004. – 128 с. 5. Алферов А.П., Зубов А.Ю., Кузьмин А.С., Черемушкин А.В.. Основы криптографии. – М.:«Гелиос АРВ», 2002. 6. Яглом А.М., Яглом И.М. Вероятность и информация. М.: Наука, 1973. 7. Matthieu Bloch, João Barros. Physical-Layer Security: From Information Theory to Security Engineering. Cambridge University Press, 2011, 346 p. 7.2. Дополнительная литература. 1. Зубов А.Ю. Криптографические методы защиты информации. Совершенные шифры. М.: Гелиос АРВ, 2005. 2. Панин В.В. Основы теории информации. М.: Бином , 2007. 3. Шеннон К. Работы по теории информации и кибернетике. – М.: ИЛ, 1963. 4. Шнайер Б.. Прикладная криптография. – М.: «Триумф», 2002. 7.3. Список авторских методических разработок. 7.4. Периодические издания. 7.5. Интернет-ресурсы. 7.6. Программное обеспечение современных информационно- коммуникационных технологий. VIII. МАТЕРИАЛЬНО-ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ ДИСЦИПЛИНЫ 8.1. Учебно-лабораторное оборудование Аудитория для проведения лекций, медиапроектор, экран и компьютер для проведения лекций-презентаций. Компьютерный класс для проведения лабораторных занятий. 8.2. Программные средства. Среда разработки MS Visual Studio и библиотека WinNTL (арифметический процессор для полей Галуа) для проведения лабораторных занятий. 8.3. Технические и электронные средства. 1. Вводная лекция-презентация по курсу «Кодовые криптосистемы» (1-ый модуль). 2. Лекция-презентация по анализу стойкости кодового зашумления при многократном повторении данных (1-ый модуль). 3. Лекция-презентация по алгоритму Сидельникова-Шестакова. VIII. УЧЕБНАЯ КАРТА ДИСЦИПЛИНЫ «Кодовые криптосистемы» Преподаватель: ст. пр. Косолапов Юрий Владимирович Кафедра____ Алгебры и дискретной математики ___ Курс___5__Семестр__9,10__группа 6__ Направление подготовки (специальность)____ прикладная информатика 010 400______ Виды №контрольных мероприятий Количе ство баллов за 1 контрольное мероприятие 9-ый семестр Модуль 1 Модели кодового зашумления в каналах перехвата первого типа математика 10-ый семестр Модуль 3 Модуль 2 Модели кодового зашумления в каналах перехвата второго типа и Симметри чные кодовые криптосистем ы Модуль 4 Асимметри чные кодовые криптосистемы Количество баллов по модулю Текущий контроль . 1 Посещение лекций 7,14,21, 28 сентября, 5, 12,19,26 октября, 2 ноября 1 Реферат 10 3 Лабораторн ые работы 6 2 9 7,14,21, 28 сентября, 5, 12,19,26 октября, 2 ноября 10 9, 16, 23, 30 ноября, 7, 14, 21, 28 декабря 8, 15, 22 февраля, 1, 8 марта контрольный опрос 9 9, 16, 23, 30 ноября, 7, 14, 21, 28 декабря 5 8, 15, 22 февраля, 1 марта 15, 22, 29 марта, 5, 12, 19, 26 апреля, 3, 10, 17, 24, 31 мая, 31 мая контрольный опрос 13 15, 22, 29 марта, 5, 12, 19, 26 апреля, 3, 10, 17, 24, 31 мая 10 . . 18 7,21 сентября, 5, 19, октября, 2 ноября . Рубежный контроль 1 Контрольны й опрос Промежуто чная аттестация Экзамен (или зачет) 18 16, 30 ноября, 14, 28 декабря 16 26 6 15 февраля, 1 марта 18 15, 22 марта, 5, 19 апреля, 3, 17, 31 мая 16 16 8 марта 31 мая 26 Преподаватель___________________ _________________________ студент, набравший менее 60-ти баллов, к экзамену не допускается. Перевод баллов в оценки: 90-100 баллов отлично 79-89 балла хорошо 60-78 баллов удовлетворительно 26