Расследование инцидентов ИБ, или Как информация

реклама

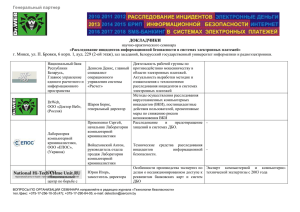

РАССЛЕДОВАНИЕ ИНЦИДЕНТОВ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Расследование инцидентов ИБ, или Как информация становится «живыми деньгами» Д. Калемберг, руководитель направления по работе с финансовым сектором О. Плотников, руководитель отдела маркетинга Аладдин Р. Д. Ни для кого не секрет, что в наше время задача обеспечения информацион ной безопасности актуальна для организаций любого масштаба и различно го профиля деятельности. В большинстве коммерческих компаний, а также государственных учреждений предусмотрены соответствующие отделы и де партаменты. В зону их ответственности входит достаточно широкий круг обя занностей: от разработки политики ИБ в организации, работы с сотрудника ми и собственно построения и эксплуатации систем защиты до реагирова ния на те или иные инциденты, а также расследования внутренних киберпре ступлений. Если первые из названных задач достаточно хорошо известны специалистам и широко освещаются в прессе, то вопросы расследования ин цидентов стоят особняком. В данной статье мы поговорим о расследованиях наиболее опасных инцидентов ИБ – попыток с помощью информационных систем украсть «живые деньги». Информация = деньги? Извлечение финансовой выгоды является целью подавляющего большинства киберпреступлений. Времена, когда информацию похищали «из любви к искусству», давно прошли. Сейчас едва ли кого-то удивит тот факт, что при смене работы менеджер по продажам сделает попытку «прихватить» с собой базу данных клиентов, дизайнер или программист – свои перспективные разработки, а сотрудник отдела кадров – контакты потенциальных работников. Тем не менее не все инциденты ИБ напрямую ведут к получению незаработанных денег. Менеджеру по продажам на новом ме56 сте нужно будет хорошо поработать, чтобы заключить сделку даже со знакомым клиентом, разработчику еще предстоит внедрить «позаимствованные» идеи, а менеджеру по подбору персонала – переманить перспективных специалистов. Конечно, на пути к финансовой выгоде существуют и более короткие пути. Так где же информация напрямую связана с деньгами? Давайте разберемся, в каких организациях и учреждениях этот вопрос стоит наиболее остро. В любой коммерческой структуре нарушение политик информационной безопасности может привести к ухудшению репутации компании, проигрышу каких-то конкурсов и тендеров и даже приостановке Защита информации. INSIDE № 2’2011 ТЕМА НОМЕРА деятельности. Безусловно, говорить о немедленных прямых финансовых потерях приходится не всегда, но в любом случае между коммерческой тайной и деньгами нельзя не поставить знак равенства. На первый взгляд государственные учреждения не оперируют с коммерческой информацией, и нарушение конфиденциальности не приведет к финансовым потерям. Тем не менее зачастую государственные организации аккумулируют и обрабатывают большие массивы информации о физических и юридических лицах, их персональные данные и сведения об их коммерческой деятельности. Эта информация, попав в руки злоумышленников, может стать инструментом извлечения выгоды. К тому же эти данные защищаются российскими законами (в частности, № 152-ФЗ), и поэтому процедуры их сбора, хранения и обработки должны удовлетворять всем требованиям регулирующих органов. Банковская и финансовая организация с точки зрения ИТ-инфраструктуры отличается от обычных коммерческих компаний весьма незначительно. Правда, есть одно принципиальное отличие – в автоматизированной банковской системе (АБС) информация в прямом смысле этого слова является «живыми деньгами». Несанкционированные изменения в АБС (либо напрямую в базе данных) неизбежно приведут к немедленным убыткам – деньги могут «уйти» на счета неизвестных лиц, а в дальнейшем будут выведены. Это заставляет совершенно по-другому относиться к обеспечению информационной безопасности в банках и рассматривать задачи расследования инцидентов ИБ с большим вниманием. Типичные инциденты – владеешь информацией, значит, владеешь миром Итак, инциденты, связанные с нарушением информационной безопасности в финансовых организациях, могут привести к прямым финансовым потерям. Поэтому сотрудники отдела ИБ банка должны иметь возможность выявлять и расследоЗащита информации. INSIDE № 2’2011 вать любые попытки свершения незаконных действий. А как это сделать? Существуют ли «типичные» нарушения и инциденты ИБ? Можно ли заранее предусмотреть инструменты для их расследования и недопущения? С известной долей упрощения можно привести в пример несколько «типичных» инцидентов ИБ. Первый вариант – противоправные действия сотрудника, плохо знакомого с основами функционирования ИТ-системы. Как правило, такой сотрудник проявляет грамотность только в своей узкой предметной области (например, в расчетных операциях). Тем не менее он хорошо понимает, как можно модифицировать информацию, к которой имеет доступ. Такие случаи, к сожалению, происходят достаточно регулярно даже в крупных банках. С точки зрения выявления и расследования инциденты первой категории являются для сотрудников отделов информационной безопасности наиболее простыми. Для их предотвращения или сбора доказательств существует множество инструментов: встроенные средства безопасности АБС, системы мониторинга и аудита, не лишними оказываются и системы видеонаблюдения. Инциденты второй категории характеризуются тем, что злоумышленники оказываются грамотными не только в предметной области организации, но и хорошо осведомленными о функционировании ИТ-систем. Это могут быть сотрудники ИТдепартамента, отвечающие за эксплуатацию тех или иных корпоративных ИС: бухгалтерских систем и баз данных либо автоматизированных банковских систем. В таких случаях расследовать произошедшие инциденты становится намного сложнее. Противоправные действия могут осуществляться злоумышленниками удаленно, с предварительным отключением средств мониторинга и аудита. Иногда служба информационной безопасности может и вовсе не найти злоумышленника либо, найдя его, не доказать факт совершения им киберпреступления. Зачастую, чтобы получить необходимые доказательства, потребуется привлечение внешних высококлас- сных экспертов, а также использование специальных дорогостоящих средств для снятия и анализа информации с жестких дисков серверов и рабочих станций. Инциденты третьей категории – самые трудные. Как правило, о них очень сложно получить полную и достоверную информацию. В этом случае приходится иметь дело с высококлассными киберпреступниками (хакерами). В качестве примера можно привести заражение внутренней системы банка специальным злонамеренным программным обеспечением, которое имитировало действия легальных пользователей по перечислению средств на внешние счета. Убытки от атак такого уровня, как правило, исчисляются десятками миллионов рублей. Надо ли говорить о том, что такие инциденты в обязательном порядке потребуют привлечения профессионалов в области расследования компьютерных преступлений. Расследование инцидента – что предусмотреть заранее В рассмотренных нами инцидентах злоумышленники имели бы мало шансов на успех, если бы другие сотрудники организации не допускали нарушения правил и мер информационной безопасности. Какими бывают эти нарушения? Первое типичное нарушение ИБ состоит в слабой защите паролей для доступа к информационным системам. Это самая простая и распространенная ситуация. Пресловутые листочки, приклеенные на монитор или лежащие под клавиатурой, являются типичным нарушением политики ИБ в любой организации. Если злоумышленник решит воспользоваться чужой учетной записью для несанкционированного доступа к информационной системе, то он без труда сможет это сделать. Второе типичное нарушение – непосредственная передача сотрудниками логинов и паролей своим коллегам. Скорее всего, вы сталкивались и с этими инцидентами. Очень часто, придя к открытию банковского офиса, можно стать свидетелем уточнения клиентским менеджером 57 ТЕМА НОМЕРА у своего опаздывающего коллеги его пароля по мобильному телефону. Конечно, ничего непоправимого в этом нет: сотрудники банков проходят проверку службы внутренней безопасности, есть система видеонаблюдения, и вероятность хищения денежных средств очень мала. Однако если предположить, что у сотрудника произошла некая критическая ситуация (долг, проигрыш в азартные игры и т. д.), то логины и пароли коллеги могут быть использованы для кражи денег. Таким образом, если говорить об обеспечении безопасности внутри организации, а также создании условий для успешного расследования инцидентов ИБ, то возникает несколько задач, без решения которых невозможно добиться требуемого результата. 1. Обеспечение строгой аутентификации сотрудников при доступе к информационной системе организации. Как минимум, на рабочих местах, где осуществляются критически важные финансовые операции, должна быть внедрена система строгой аутентификации. Желательно – на основе смарт-карт или USBтокенов. По опыту большинства российских компаний, только наличие материального ключа доступа к информации дисциплинирует сотрудников. Если к простым паролям люди могут относиться безответственно, то к электронным ключам, за которые они расписались в специальном журнале, отношение намного более внимательное. 2. Построение системы разграничения доступа – внедрение так называемого «принципа двух рук» для самых важных бизнес-процессов организации. В частности, для банковской отрасли данное правило состоит в том, что финансовые транзакции могут проводиться только двумя сотрудниками: один операцию создает, а другой ее подтверждает. При этом в руководящих документах по безопасности вероятность сговора двух лиц принимается как крайне малая. 3. Построение системы мониторинга и аудита действий пользователей на нескольких уровнях: уровне операционной системы рабочей 58 станции, уровне входа в корпоративные информационные системы (ERP, CRM, АБС, бухгалтерские системы и базы данных), а также на уровне специализированных средств защиты. 4. Предусмотреть порядок действий и регламент расследования в случае возникновения инцидентов ИБ. По-хорошему, для проведения расследований в составе департамента информационной безопасности необходим эксперт соответствующего уровня. Если служба безопасности не имеет в своем составе таких сотрудников, то в сложных случаях лучше обращаться к внешним экспертам – привлекать специализированные компании, профессионально занимающиеся расследованиями инцидентов. Расследование инцидента – что и как нужно сделать Итак, в компании произошел инцидент информационной безопасности. Что нужно сделать прежде всего? Что можно сделать самим, перед тем как обращаться к внешним экспертам и в правоохранительные органы? Во-первых, необходимо предварительно оценить, какие вычислительные ресурсы были задействованы в инциденте. В этом может помочь анализ журналов аудита доступа к рабочим станциям пользователей и к информационным системам. Во-вторых, необходимо срочно провести консервацию рабочих станций, с которых предположительно были проведены противоправные действия. Сделать это необходимо насколько возможно быстро, чтобы не дать возможность злоумышленнику затереть следы. В-третьих, нужно снять журналы аудита с самой рабочей станции, с информационных систем, подписать эти журналы ЭЦП, оформить соответствующий акт, записать информацию на диск и положить его в сейф. В дальнейшем это может стать доказательной базой для привлечения виновных к уголовной ответственности. В-четвертых, желательно сопоставить журнал аудита с записями системы видеонаблюдения. На этой основе нужно проанализировать историю инцидента – проследить взаимосвязь событий и провести временной анализ. Может быть, до того как произошел инцидент, злоумышленник уже пытался выполнить какие-либо «пробные» действия и при этом не соблюдал мер безопасности и сокрытия следов. В-пятых, если использовалось вредоносное ПО, необходимо сделать слепок с образа диска рабочей станции, на которой предположительно оно было запущено или разработано. Если злоумышленник пытался затереть следы, следует выяснить, что конкретно стиралось. Для анализа вредоносного кода можно привлекать антивирусные лаборатории, они обычно достаточно хорошо идут на контакт. Таким образом, если у вас есть журналы аудита, «слепки» рабочих станций, проведен анализ вредоносного ПО, то, скорее всего, вы уже в состоянии сделать предположение, кто из сотрудников совершил противоправные действия. Если в ходе вашего первичного предварительного расследования было собрано достаточно улик и они были должным образом оформлены, то можно передавать документы правоохранительным органам и дожидаться окончания следствия. Если же доказательств недостаточно либо непонятно, как правильно их использовать, то привлечение внешних специалистов по расследованиям инцидентов в области информационной безопасности является предпочтительным. При этом привлечь нарушителей к ответственности перед законом – не самая тривиальная задача. К сожалению, российский уголовный кодекс очень мягок по отношению к людям, использующим информационные технологии для совершения правонарушений. К тому же наши правоохранительные органы без особого энтузиазма берутся за расследования подобных преступлений. Но тенденция такова, что на уровне государственной власти возрастает внимание к высоким технологиям. Есть все основания полагать, что ситуация в скором будущем изменится. ■ Защита информации. INSIDE № 2’2011