Компьютер как средство автоматизации информационных

реклама

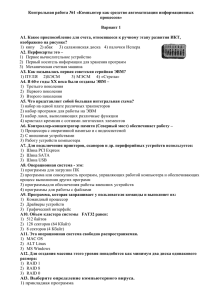

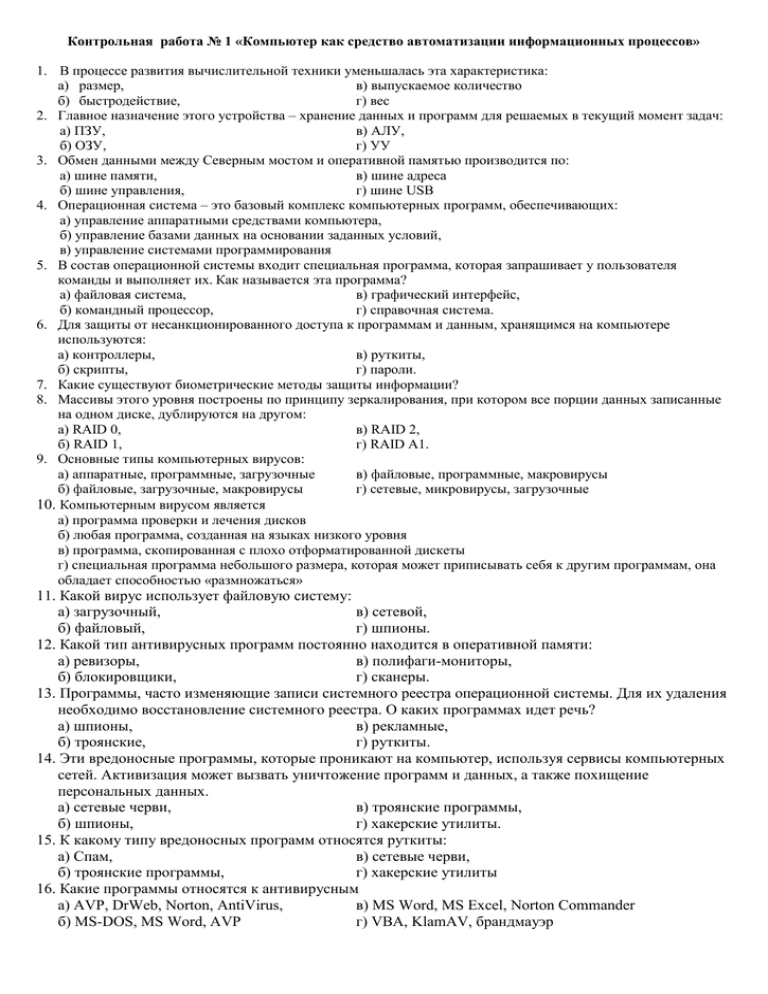

Контрольная работа № 1 «Компьютер как средство автоматизации информационных процессов» 1. В процессе развития вычислительной техники уменьшалась эта характеристика: а) размер, в) выпускаемое количество б) быстродействие, г) вес 2. Главное назначение этого устройства – хранение данных и программ для решаемых в текущий момент задач: а) ПЗУ, в) АЛУ, б) ОЗУ, г) УУ 3. Обмен данными между Северным мостом и оперативной памятью производится по: а) шине памяти, в) шине адреса б) шине управления, г) шине USB 4. Операционная система – это базовый комплекс компьютерных программ, обеспечивающих: а) управление аппаратными средствами компьютера, б) управление базами данных на основании заданных условий, в) управление системами программирования 5. В состав операционной системы входит специальная программа, которая запрашивает у пользователя команды и выполняет их. Как называется эта программа? а) файловая система, в) графический интерфейс, б) командный процессор, г) справочная система. 6. Для защиты от несанкционированного доступа к программам и данным, хранящимся на компьютере используются: а) контроллеры, в) руткиты, б) скрипты, г) пароли. 7. Какие существуют биометрические методы защиты информации? 8. Массивы этого уровня построены по принципу зеркалирования, при котором все порции данных записанные на одном диске, дублируются на другом: а) RAID 0, в) RAID 2, б) RAID 1, г) RAID А1. 9. Основные типы компьютерных вирусов: а) аппаратные, программные, загрузочные в) файловые, программные, макровирусы б) файловые, загрузочные, макровирусы г) сетевые, микровирусы, загрузочные 10. Компьютерным вирусом является а) программа проверки и лечения дисков б) любая программа, созданная на языках низкого уровня в) программа, скопированная с плохо отформатированной дискеты г) специальная программа небольшого размера, которая может приписывать себя к другим программам, она обладает способностью «размножаться» 11. Какой вирус использует файловую систему: а) загрузочный, в) сетевой, б) файловый, г) шпионы. 12. Какой тип антивирусных программ постоянно находится в оперативной памяти: а) ревизоры, в) полифаги-мониторы, б) блокировщики, г) сканеры. 13. Программы, часто изменяющие записи системного реестра операционной системы. Для их удаления необходимо восстановление системного реестра. О каких программах идет речь? а) шпионы, в) рекламные, б) троянские, г) руткиты. 14. Эти вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей. Активизация может вызвать уничтожение программ и данных, а также похищение персональных данных. а) сетевые черви, в) троянские программы, б) шпионы, г) хакерские утилиты. 15. К какому типу вредоносных программ относятся руткиты: а) Спам, в) сетевые черви, б) троянские программы, г) хакерские утилиты 16. Какие программы относятся к антивирусным а) AVP, DrWeb, Norton, AntiVirus, в) MS Word, MS Excel, Norton Commander б) MS-DOS, MS Word, AVP г) VBA, KlamAV, брандмауэр