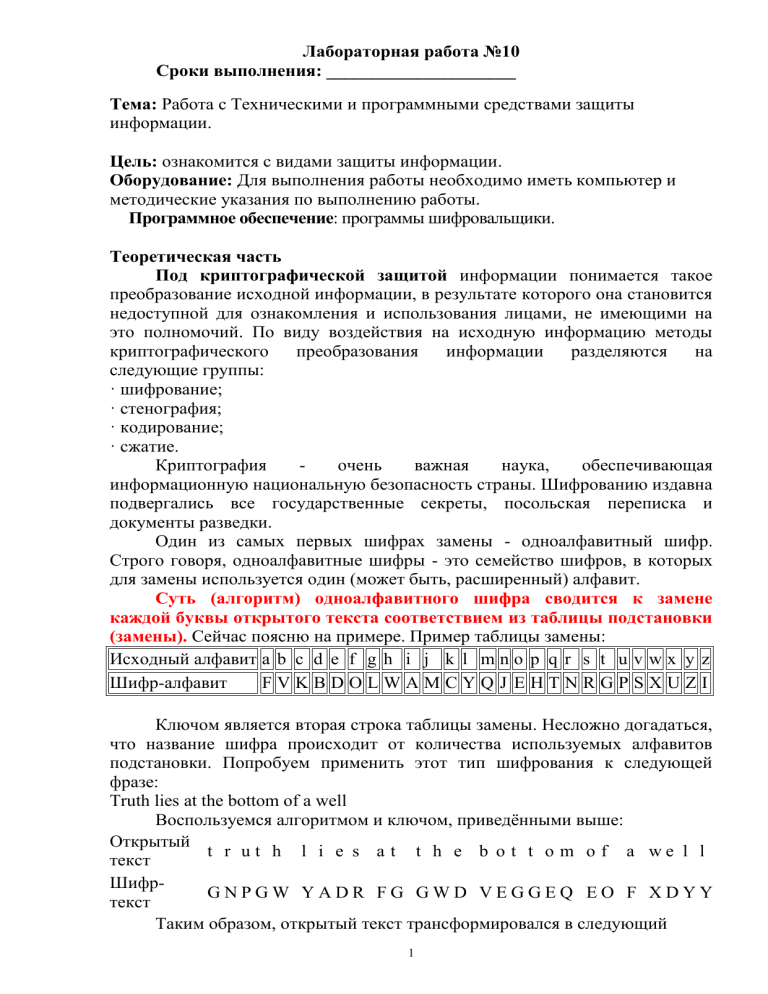

Лабораторная работа №10 Сроки выполнения: _____________________ Тема: Работа с Техническими и программными средствами защиты информации. Цель: ознакомится с видами защиты информации. Оборудование: Для выполнения работы необходимо иметь компьютер и методические указания по выполнению работы. Программное обеспечение: программы шифровальщики. Теоретическая часть Под криптографической защитой информации понимается такое преобразование исходной информации, в результате которого она становится недоступной для ознакомления и использования лицами, не имеющими на это полномочий. По виду воздействия на исходную информацию методы криптографического преобразования информации разделяются на следующие группы: · шифрование; · стенография; · кодирование; · сжатие. Криптография очень важная наука, обеспечивающая информационную национальную безопасность страны. Шифрованию издавна подвергались все государственные секреты, посольская переписка и документы разведки. Один из самых первых шифрах замены - одноалфавитный шифр. Строго говоря, одноалфавитные шифры - это семейство шифров, в которых для замены используется один (может быть, расширенный) алфавит. Суть (алгоритм) одноалфавитного шифра сводится к замене каждой буквы открытого текста соответствием из таблицы подстановки (замены). Сейчас поясню на примере. Пример таблицы замены: Исходный алфавит a b c d e f g h i j k l m n o p q r s t u v w x y z Шифр-алфавит FVKBDOLWAMCYQJ EHTNRGPSXUZI Ключом является вторая строка таблицы замены. Несложно догадаться, что название шифра происходит от количества используемых алфавитов подстановки. Попробуем применить этот тип шифрования к следующей фразе: Truth lies at the bottom of a well Воспользуемся алгоритмом и ключом, приведёнными выше: Открытый t r ut h l i e s a t t h e b o t t o m o f a we l l текст ШифрGNPGW YADR FG GWD VEGGEQ EO F XDYY текст Таким образом, открытый текст трансформировался в следующий 1 шифртекст: GNPGW YADR FG GWD VEGGEQ EO F XDYY Для расшифровывания требуется повторить алгоритм, только в обратном порядке: теперь алфавит-ключ и алфавит исходный меняются ролями. Способ имеет один явный недостаток: ключ (порядок перемешивания исходного алфавита) сложен для запоминания. Поэтому было придумано и введено понятие ключевого слова. Алиса и Боб (запомните этих персонажей, они - часть культуры криптографии и часто будут фигурировать) хотят обменяться зашифрованным сообщением. Для этого придумывается ключевое слово (фраза), к примеру: HOME SWEET HOME Далее из ключевой фразы удаляются пробелы, повторяющиеся и не входящие в алфавит буквы: HOME SWEET HOME HOMESWT И последним этапом получившийся набор букв дополняется оставшимися буквами в алфавитном порядке, продолжая с последнего символа. Получается следующий шифр: Исходный алфавит a b c d e f g h i j k l m n o p q r s t u v w x y z Шифр-алфавит HOMESWTUVXYZABCDFGIJKLNPQR Как видно, обмен ключами стал надёжнее, проще и удобнее. Шифрование с помощью такого ключа ничем не отличается от обычного, приведённого в качестве примера выше: Открытый текст t r u t h l i e s a t t h e b o t t o m o f a w e l l Шифр-текст JGKJU ZVSI HJ JUS OCJJCA CW H NSZZ На первый взгляд, получилась полная абракадабра, и просто так прочесть это не получится. Что ж, на протяжении долгих веков (очень долгих - I век до н.э. - IX век н.э.) этот тип шифрования и его вариации считались невзламываемыми. Квадрат Цезаря Этот шифр применялся не так часто, но интересен своей задумкой. Для шифрования Квадратом Цезаря необходимо выбирать сообщения длиной, кратной квадрату простого числа: 4, 9, 16, 25, 36, 49 и т.д. В оригинале использовались сообщения длиной 25 символов. Для примера будем рассматривать следующий текст, который нужно хитро спрятать : There is no fire without smoke Убираем все символы, не являющиеся буквами: thereisnofirewithoutsmoke Теперь располагаем получившиеся буквы в квадратную таблицу со стороной, равной квадрату длины сообщения. В нашем случае длина строки равна 25, поэтому таблица имеет размер 5×5. Буквы располагаем в столбцы, один за другим: 2 t i i t s hs r hm ene oo r owuk ef i t e На следующем этапе переписываем буквы из получившихся строк таблицы: T</td><td>I</td><td>I</td><td>T</td><td>S</td><td>H</td><td>S</td><td>R </td><td>H</td><td>M</td><td>E</td><td>N</td><td>E</td><td>O</td><td> O</td><td>R</td><td>O</td><td>W</td><td>U</td><td>K</td><td>E</td><td >F</td><td>I</td><td>T</td><td>E Расшифровка происходит по тому же самому алгоритму. Как видите, это очень простой способ скрыть сообщение от чужих глаз. Конечно, он обладает крайне низкой устойчивостью ко взлому, а также ограничением на длину сообщения (можно исправить дополнением строки до нужного размера, но это не по классике. Лингвистический криптоанализ Криптоанализ - наука о методах получения исходного значения зашифрованной информации, не имея доступа к секретной информации (ключу), необходимой для этого (по Wikipedia). Если криптография шифрование, то криптоанализ - взлом шифра. На протяжении всей истории шла незримая битва криптоаналитиков и криптографов за каждый шифр и ключ, за каждый алгоритм. В течение многих веков одноалфавитные шифры считались невзламываемыми. Действительно, никто не мог предложить универсального нетривиального алгоритма по раскрытию криптотекстов, образованных с помощью одноалфавитного шифрования. Но криптоаналитики всё же расшифровывали некоторые тексты, применяя для этого лингвистический криптоанализ. Лингвистический криптоанализ строится на отличном знании языка, на котором составлено зашифрованное сообщение. К примеру, методами ЛК являются: поиск в тексте слов из одной буквы, парных сочетаний и прочих явных и неявных признаков, позволяющих сделать суждения об истинном значении того или иного символа. Естественно, большую часть времени криптоаналитику приходится предполагать эти соответствия, постепенно отсеивая варианты, так что в лингвистичекой криптоаналитике большое значение имеет интуиция… и удача. Пример: BQWQJGQQJ LYJCMQC VQXMB EXGQM, X GLRJD HPPYMMQC GLXG ERWQC RJ FQHFEQ’B ZQZHMRQB KHM DQJQMXGRHJB, YJGRE ERKQIXVB PLXJDQC GHH ZYPL KHM GLQZ GH ZXAQ BQJBQ HK RG. Известно, что текст составлен на английском языке. В английском всего две буквы могут быть отдельными словами: i и a, поэтому предположим, что X - это i. Напомню, что мы можем и ошибиться - X может оказаться a. Обратите внимание на символ B. Он находится в начале 2 слов и в 3 конце 5 слов (1 раз даже за апострофом!) при всём при том, что в середине слова он находится лишь в одном случае. Можно предположить, что это буква s - самое частое окончание (преимущественно из-за формы множественного числа) в английском языке. Так же следует обратить внимание на сдвоенные символы. Всего 7 букв (в 99% случаев) в английском языке могут образовывать пары сами с собой: ll, ee, oo, tt, ss, ff и oo. в нашем тексте парными являются символы QQ, PP, MM, учтём это. Обратите внимание на два набора символов: GHH и GH. С наибольшей долей вероятности это слова too и to, надеюсь, Вы и сами уже догадались об этом. Таким образом, у нас обозначились две буквы, в которых мы уверены на все сто процентов: t и o. Подставим предполагаемое в шифр и посмотрим, что вышло: sQWQJtQQJ LYJCMQC VQiMs EitQM, i tLRJD oPPYMMQC tLit ERWQC RJ FQoFEQ’s ZQZoMRQs KoM DQJQMitRoJs, YJtRE ERKQIiVs PLiJDQC too ZYPL KoM tLQZ to ZiAQ sQJsQ oK Rt. Обратите внимание на последнее шифрослово: Rt. В английском языке всего два слова, оканчивающиеся на t: it и at. i мы уже предположили, а вот a ещё нет, поэтому попробуем подставить вместо символа R букву a: sQWQJtQQJ LYJCMQC VQiMs EitQM, i tLaJD oPPYMMQC tLit EaWQC aJ FQoFEQ’s ZQZoMaQs KoM DQJQMitaoJs, YJtaE EaKQIiVs PLiJDQC too ZYPL KoM tLQZ to ZiAQ sQJsQ oK at. В английском языке крайне маловероятна (если не невозможна) ситуация, когда at стоит в конце предложения после неглагола, oK же глаголом, по всей видимости, не является. А вот если мы поменяем местами i и a, то получим: sQWQJtQQJ LYJCMQC VQaMs EatQM, a tLiJD oPPYMMQC tLat EiWQC iJ FQoFEQ’s ZQZoMiQs KoM DQJQMatioJs, YJtiE EiKQIaVs PLaJDQC too ZYPL KoM tLQZ to ZaAQ sQJsQ oK it. Здесь явно всё на своих местах, так что ещё две буквы поддались нам: a и i, что уже немало. После небольших размышлений в Q можно признать e, так как ситуация, когда 2 и 3 с конца буквы являются парными, присуща числительным (-teen), а здесь сам Бог велел: seventeen. Продолжая цепочку таких вот размышлений, можно придти к следующим явным заменам: L - h, K - f, M - r… Всё, шифрподдался! seventeen LYnCreC Vears Eater, a tLinD oPPYrreC tLat EiveC in FeoFEe’s ZeZories for Denerations, YntiE EifeIaVs PLanDeC too ZYPL for tLeZ to ZaAe sense of it. Подчищаем наши пробелы в таблице соответствий символов и читаем полный текст: a c d e f g h i k l mno pr s t u v w XPCQKDLRAEZ J HFMBGYWI Seventeen hundred years later, a thing occurred that lived in people’s memories for generations, until lifeways changed too much for them to make sense of it. На самом деле, текст был подобран достаточного объёма, содержит почти весь английский алфавит и легко поддаётся криптоанализу. Бывают ситуации и посложнее, к примеру: NERJC ZXJ IHYEC NQ DEXC GH BQQ. 4 Задания. Задание 1. Задание 1. Создайте объективку о себе и зашифруйте её каким нибудь способом Задание 2. Зашифруйте следующие выражения: Техническое обеспечение — комплекс технических средств, предназначенных для работы ИС, а также соответствующая документация на эти средства и технологические процессы. Математическое и программное обеспечение — совокупность математических методов, моделей, алгоритмов и программ для реализации целей и задач ИС, а также нормального функционирования комплекса технических средств. Квадрат Цезаря Задание 3. Зашифруйте следующие выражения: Информатика определяет сферу человеческой деятельности, связанную с процессами хранения, преобразования и передачи информации с помощью компьютера. Но могущество компьютера определяется человеком и теми знаниями, которыми он обладает. В процессе изучения информатики надо не только научиться работать на компьютере, но и уметь целенаправленно его использовать для познания и созидания окружающего нас мира. Лингвистический криптоанализ Задание 4. Зашифруйте следующие выражения: Компьютерная графика - раздел информатики, который изучает средства и способы создания и обработки графических изображений при помощи компьютерной техники. Несмотря на то, что для работы с компьютерной графикой существует множество классов программного обеспечения, различают четыре вида компьютерной графики. Это растровая графика, векторная графика, трёхмерная и фрактальная графика Задание 4. Создайте кластер на слово ШИФРОВАНИЕ Выполнение заданий: Запишите результаты данных заданий. В приложении запишите результаты (файлы) подготовленных заданий . Контрольные вопросы: Составьте 5 контрольных вопросов по лабораторной работе. Выводы Сделайте выводы по лабораторной работе. 5 Используемая литература 1. Майоров А. Н. Теория и практика создания тестов для системы образования: Как выбирать, создавать и использовать тесты для целей образования. М: ИнтеллектЦентр, 2002. 2. Поломкина С.К. Тестирование в обучении иностранному языку. Иностранные языки в школе — № 2 — 1986. 6